Несколько дней назад исследователи из компании Malcovery Security сообщили об обнаружении новой модификации самого известного банковского трояна Zeus. Речь идет о новой модификации т. н. Zeus Gameover (последняя версия этого банковского вредоносного ПО). Кроме новых исполняемых файлов Zeus с модифицированным алгоритмом работы ботнета, была зафиксирована спам-рассылка в электронной почте, вложение к письмам которой содержат в себе дроппер Zeus. Новая модификация обнаруживается ESET как Win32/Spy.ZBot.AAU.

Домены для связи с управляющим сервером, которые генерируются DGA-алгоритмом троянской программы, подтверждают, что он представляет из себя новую версию. Ранее мы писали про операцию выведения из строя ботнета Zeus Gameover, которую провели FBI и Europol в сотрудничестве с security-компаниями. В рамках той операции спецслужбы также перехватили управление над доменами, которые использовались Zeus, получив их во владение и лишив возможности ботов получать новые инструкции от злоумышленников.

Отличительной особенностью новой версии является использование алгоритма Fast flux для работы с командным сервером, вместо применявшегося ранее P2P. В схеме с P2P отсутствует централизация в получении команд с одного сервера, вместо этого в ботнете существует множество так называемых пиров (другие зараженные компьютеры), которые могут передавать боту инструкции для исполнения. Fast flux предлагает другую схему работы. В ней домен для связи с C&C может постоянно изменять свое назначение в виде IP-адреса компьютера (ассоциация домена с IP), при этом в качестве системы для регистрации DNS-записи может быть использован IP-адрес компьютера, над которым злоумышленники имеют контроль. Как правило, это набор компьютеров, IP-адреса которых злоумышленники используют для быстрого переназначения для них необходимого домена C&C. Бот получает список таких доменов C&C через обновленный алгоритм DGA.

История с Zeus тянется уже довольно давно. Первые версии бота появились на свет в 2007 г. или даже раньше. От других вредоносных программ Zeus отличало то, что он стал своего рода первым crimeware toolkit или полнофункциональным инструментом для кражи данных онлайн-банкинга различных банков и передачи этой информации на сервер злоумышленников. Для проведения подобных операций он имел в своем составе конфигурационный файл, что позволяло злоумышленникам быстро переориентировать его на необходимые им цели (банковские сайты). С тех пор появилось несколько поколений или версий Zeus, совокупный финансовый урон от которых оценивается в более чем полмиллиарда долларов. Количество различных семейств или модификаций этой вредоносной программы и ботнетов на ее основе уже составляет несколько десятков.

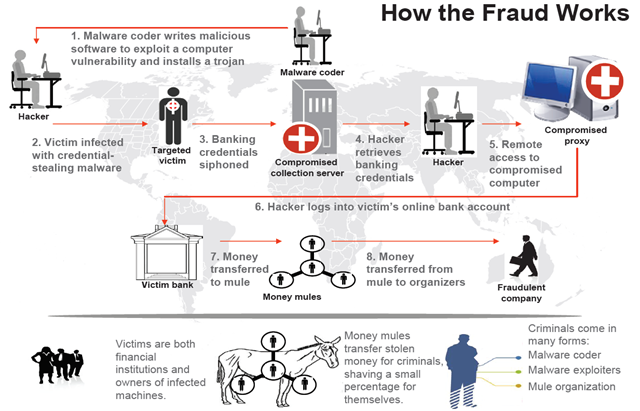

Рис. Схема работы киберпреступников, которые используют crimeware toolkit для кражи средств с банковских счетов.

- Автор трояна занимается разработкой необходимых функциональных возможностей бота.

- Оператор (хакер) отвечает за распространение скомпилированных исполняемых файлов троянской программы. Он может обращаться к услугам спамеров для организации спам-рассылок, к «ифреймерам» для перенаправления легальных пользователей взломанных сайтов на троян или другие известные в киберпреступном мире способы.

- Пользователь заражается банковским трояном, после чего использует браузер (в процессе которого находится вредоносный код) для работы с онлайн-банкингом. Указанные при работе с системой онлайн-банкинга конфиденциальные данные отправляются на сервер злоумышленников.

- Оператор (хакер) получает данные, отправленные ботом на предыдущем шаге.

- Оператор может использовать другой скомпрометированный компьютер (прокси) для проведения мошеннических операций со счетом жертвы, скрывая, таким образом, источник проведения атаки.

- Используя прокси, указанный в предыдущем пункте, оператор осуществляет вход в аккаунт онлайн-банкинга пользователя с помощью похищенных на этапе 4 пары логин/пароль.

- Средства со счета жертвы переводятся на несколько подставных банковских счетов небольшими порциями, а затем обналичиваются в банкоматах различными лицами, участвующими в преступной схеме (мулы).

- Организатор (координатор) всей преступной схемы получает средства от «мулов», при этом каждый из них «мулов» получает свою долю.

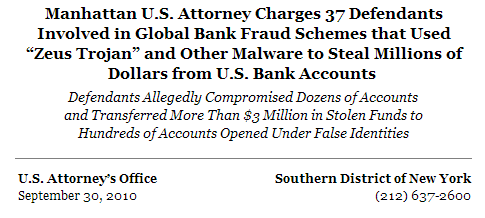

Рис. Пресс-релиз ФБР, выпущенный в рамках дела по аресту «денежных мулов», т. н. United States v. «zeus money mules» в 2010 г. Были арестованы более двух десятков студентов из бывшего СССР, многие из которых приехали в США по поддельным документам и выполняли обналичивание «грязных денег», которые были похищены у клиентов банков с использованием Zeus. По данным следствия, в рамках этого дела, было похищено более $70 млн.

Автор: esetnod32