Здравствуй. Мы бы хотели представить тебе краткую версию годового отчета по кибер- и инфобезопасности за 2017 год, написанный нами совместно с главным партнером — Wallarm, предоставившим информацию по наиболее заметным уязвимостям и взломам.

В 2017 году компании Qrator Labs и Wallarm отметили растущую диверсификацию угроз из-за увеличивающегося множества возможных векторов атаки. Диапазон критических уязвимостей современной глобальной сети настолько широк, что злоумышленники могут выбирать из различные способы создания проблем для практически любой организации. И все большее количество инструментов может работать автоматически, делая централизованное управление излишним.

Если 2016 год можно назвать годом ботнетов и терабитных атак, то 2017 год был годом сетей и маршрутизации. Такие инциденты как спровоцированная Google утечка маршрутов сетей Японии, перехват чужого трафика Level3 в Соединенных Штатах и «Ростелекомом» в России, как и многие другие, демонстрируют устойчивые и высокие риски, связанные с человеческими факторами, основанные на бесхозяйственности и недостаточной автоматизации процессов. Храбрый инженер, уверенно останавливающий важный автоматический сценарий, может создать серьезные проблемы в доступности сетевых ресурсов.

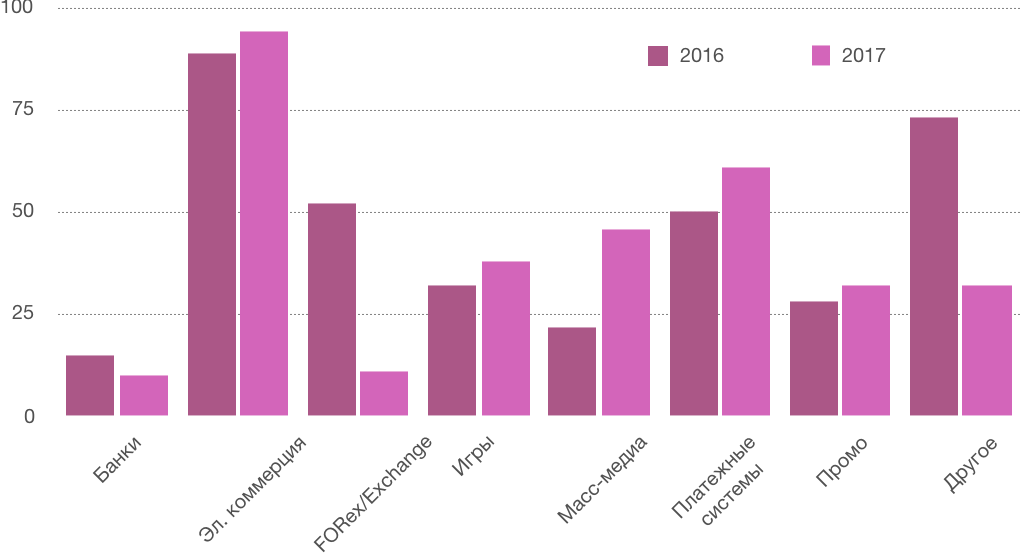

Динамика количества атак за 2016–2017 гг

Насколько глубока кроличья нора

Мы уже видели, насколько быстро мир в прошлом году перешел из одного состояния в другой. Электронные письма, с помощью которых злоумышленники вымогают криптовалюту угрозами организации DDoS-атак, могут посеять панику среди сотрудников. Паническое состояние не способствует ни долгосрочному планированию, ни активной защите ресурса в настоящем времени. Угрозы следует рассматривать издалека, выискивая время для ознакомления и предварительной подготовки.

Многие IoT устройства все еще взламываются с использованием тривиальных способов, таких как уязвимости в веб-интерфейсе. Почти все такие уязвимости критичны, но у производителя крайне ограниченные возможности по быстрому созданию патча и доставке его в виде обновления.

Взломы IoT устройств участились с тех пор, как инструментарий Mirai стал базовым фреймворком для создания ботнета в 2017 году. Однако стали известны и более ранние инкарнации ботнет-фреймворков, откуда Mirai черпал вдохновение для собственного кода, например Hajime.

Глядя на BlueBorne можно с легкостью предсказать появление куда больших по количеству и масштабу задействованных устройств и, конечно, гораздо более опасных ботнетов с точки зрения возможностей.

Мы ожидаем активное появление еще более крупных ботнетов, чем Mirai, способных к flood-атакам даже без использования amplification-протоколов.

Атаки прикладного уровня крайне опасны, как и раньше. Если ваше предприятие подключено выделенным L2 каналом к поставщику связи, то это лишь вопрос времени, когда против вас будет использована уязвимость в отдельно взятом незащищенном оборудовании или сторонней услуге, используемой для поддержания работоспособности. Коммерческие DDoS-атаки значительно усложнились в 2017 году: тут обойти, там взломать, в конечном итоге — найти способ нанести ущерб. 2017 год также продемонстрировал, что ботнеты основанные на зараженных Windows-машинах, никуда не делись. Эффекты и последствия от эпидемий шифровальщиков, таких как WannaCry, Petya и NotPetya, могут быть воссозданы в форме DDoS-атаки, когда незаметное пользователю ПО будет командовать генерацией трафика с каждой отдельной зараженной машиной в рамках сколько-нибудь масштабной сети. По нашим наблюдениям, ботнеты растут в размерах — недалека точка, в которой вредоносное ПО нового поколения наберет достаточный масштаб для атак на крупные соединенные куски интернета и отдельных сетей крупных провайдеров.

Высокоскоростные атаки на базе Windows-ботнетов превратили прошлогоднюю шутку про атаки в 1 Тбит/сек. на прикладной уровень в печальную реальность, видимую все чаще. Не за горами тот день, когда сотни Гбит/сек, бьющие по тому же L7 (прикладной уровень), войдут в нашу повседневную жизнь. Скорее всего, это произойдет в 2018 году, ведь уже сейчас все, что может быть сломано с помощью такой атаки, отключается гораздо быстрее, чем атака достигает предельных уровней канальной емкости.

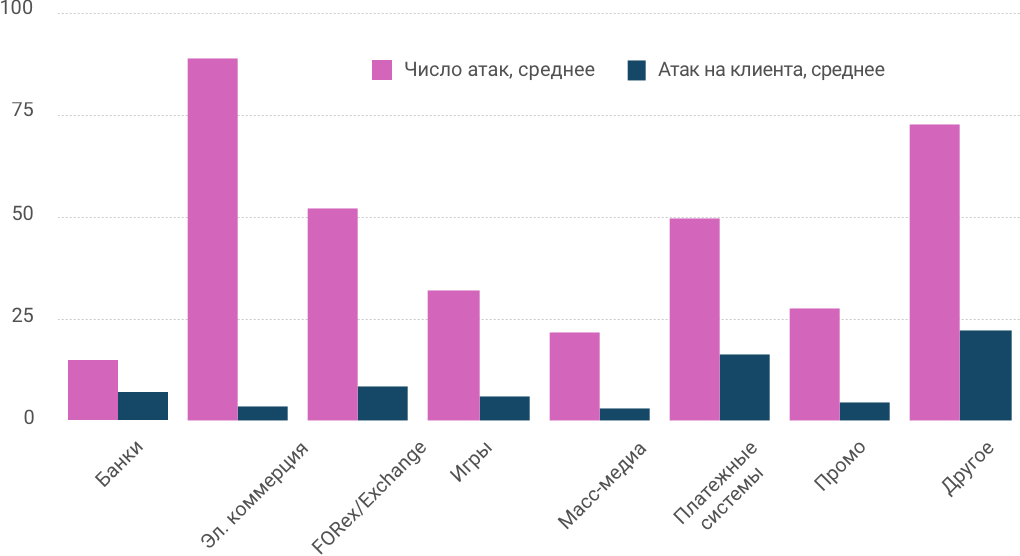

Среднее количество атак в определенных потребительских сегментах

Инфраструктурное наследие

В 2017 году инциденты маршрутизации стали такими же печально известными, как и ботнеты в 2016 г. Успешная DDoS-атака всегда могла сделать один, отдельно взятый ресурс или приложение недоступными. В случае популярных социальных сетей или библиотек, которые разработчики используют для создания и поддержки нормальной работы интернет-сервисов, атака может угрожать целым экосистемам, использующим взаимосвязанные части инфраструктуры (включая и общего интернет-провайдера). Как мы видели, инциденты маршрутизации могут быть не менее масштабными и опасными, чем атаки рекордного ботнета, оставляя без доступа к популярным ресурсам почти целую страну. Что произойдет, если в один прекрасный день вы вообще не сможете открыть ни одной веб-страницы? Это делает невозможной электронную коммуникацию в том виде, в каком мы ее знаем и которую считаем саму собой разумеющейся.

Сетевой инцидент, вызванный Google в Японии был, пожалуй, самым ярким примером того, что может произойти при неправильной настройке BGP большим, тем не менее — единственным поставщиком контента.

В случае BGP необходимо быть предельно осторожными, так как потенциальный урон может быть колоссален. Поскольку BGP управляет передачей всего трафика от одной AS к другой, мы говорим не только об увеличенных задержках в доступе к ресурсам для пользователей, но, что более важно, о появлении вероятности MiTM-атаки на шифрованный трафик. Подобные инциденты могут затронуть миллионы пользователей в разных странах.

Мы все еще живем в мире открытой сети, но чем дальше, тем больше это воспринимается как роскошь, а не как должное. В 2017 году тот факт, что любая организация все еще может получить статус LIR и овладеть автономной системой, становясь тем самым оператором связи, заслуживает отдельных слов благодарности.

С одной стороны, человеческие факторы всегда были, являются и будут оставаться наиболее уязвимыми точками для любой компании или интернет-сервиса. С другой стороны, человеческий элемент является также и самой сильной защитой, поскольку люди выполняют свою работу, полностью контролируя обстоятельства, в которых находятся. Технологические проблемы сильно связаны между собой, поскольку весь код был написан человеком.

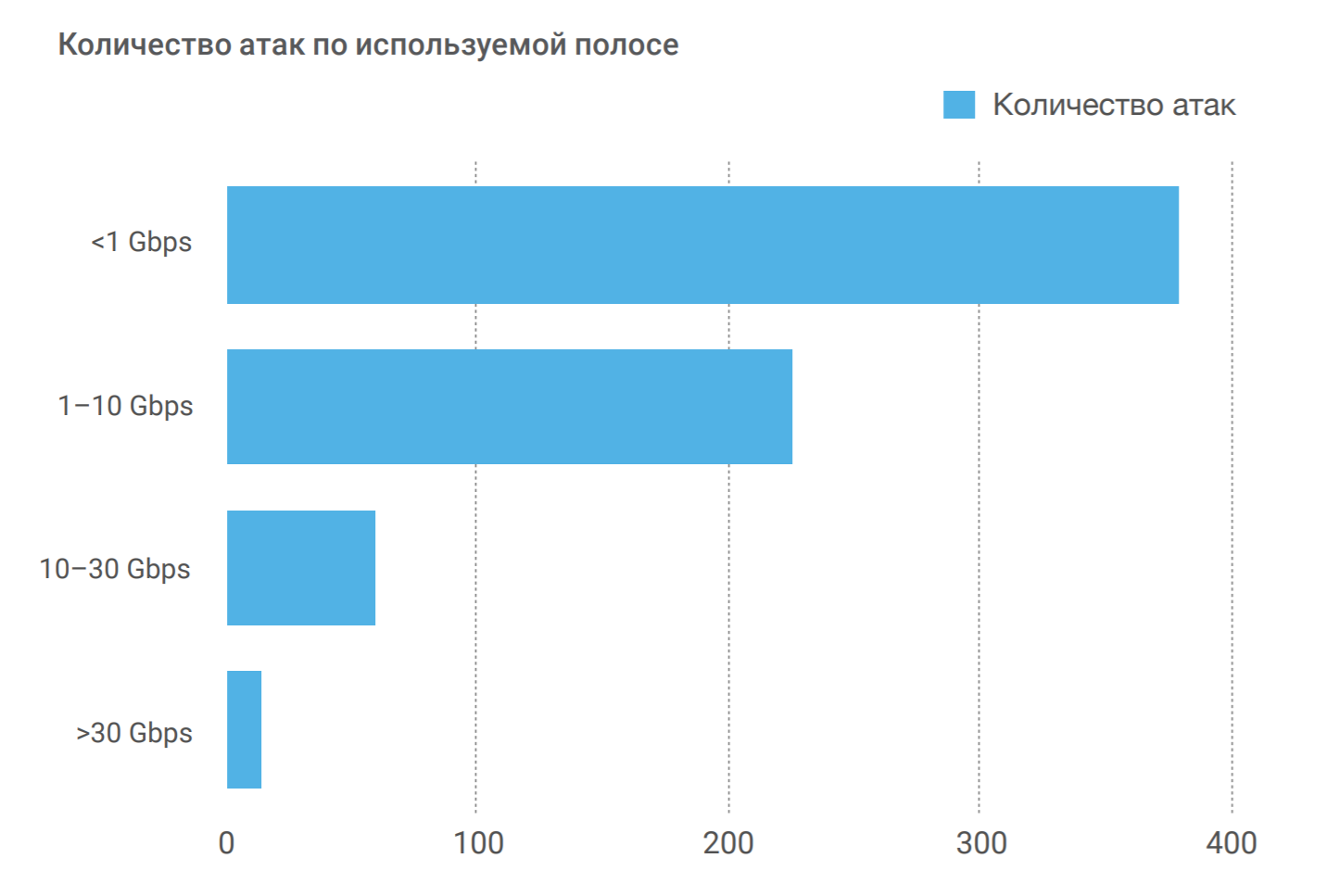

Количество атак по используемой полосе

Уязвимости и интранет

2017 стал настоящим годом взломов. От эпидемий шифровальщиков до открытий архивов Vault7 и Shadow Brokers, в дополнение к заметным утечкам вследствие человеческих ошибок, где Uber и Equifax представляют собой два наиболее громких примера.

Все уязвимо. Так что разговор стоит вести не о том, «что наиболее уязвимо», но «где уязвимость может быть найдена раньше». Там, где есть уязвимости, существуют и атаки. Более того, есть ряд широко распространенных технологий, воспроизводящих уязвимости — когда исправляется одно, а ломается другое. Злоумышленники пристально следят за подобной деятельностью — они знают, что чем более крупный перед ними поставщик, тем больше времени ему понадобится для разработки и доставки обновления до своих потребителей.

Облако также переходит в статус наследия со всеми проблемами, которые унаследованы новыми поколениями устройств и технологий. Утечки Uber и OneLogin начались с того, что ключи от хранилища Amazon были опубликованы на GitHub или в другом месте — возможно, что на стикере, прилепленном к монитору.

Другой серьезной проблемой является ситуация с MongoDB, Cassandra, Memcache и другими популярными базами данных. Когда их администраторы забывают установить соответствующий уровень безопасности, атакующим не представляет труда найти лазейки. Именно и произошло в случае программной клавиатуры для смартфонов Ai.Type, потерявшей все данные 31 миллиона собственных пользователей.

2017 год продемонстрировал, насколько разнообразные виды оборудования могут быть уязвимы к различным типам кибератак. В будущем мы увидим еще больше инцидентов, связанных с устаревшим программным и аппаратным обеспечением.

Атаки с использованием смартфонов могут производится как на основе заражения вредоносными приложениями, даже в случае их установки из официальных магазинов, так и с помощью подобных BlueBorne уязвимостей. Браузерные расширения и плагины, сетевые устройства (которые уже достаточно пострадали в течение последних трех лет), любое оборудование на стыках провайдеров — все может быть протестировано на устойчивость к атакам снова и снова и, вероятно, в конечном счете не устоит.

Основной целью создания решения по нейтрализации DDoS является в конечном итоге установление защиты, чья поддержка дешевле организации атак. Только отобрав экономическое преимущество у злоумышленников, можно начать бороться на одних условиях. И это сложная задача, в первую очередь по двум факторам:

А. Безрассудный подход к основам информационной безопасности и анализу угроз;

Б. Страх новостей и публичности, попытки скрыть информацию в случае проблем.

Криптомания

Новый и большой рынок ICO стал настоящим откровением для хакеров в 2017 году. Тенденция нападения в наиболее стрессовый для организации момент (сбор средств, рекламные кампании) сохраняется, и с растущим количеством криптовалютных проектов атаки на взлом комбинируются с DDoS. Если рынок эмитирования криптовалютных токенов продолжит свой рост — данная тенденция лишь усилится.

ICO представляют особый интерес для всех рыночных сторон. Из-за криптовалют и ICO на наших глазах выросла новая индустрия взломов. В этом рынке уже задействованы огромные объемы средств, а техническая сторона реализации многих проектов откровенно слабая, о чем мы говорили в 2017 году. Они постоянно взламываются.

Майнинг-пулы атакуются в последние секунды подписи каждого блока с целью получения вознаграждения за подпись блока конкурирующим пулом. Облачные криптовалютные кошельки постоянно под атакой — в течение 2017 года мы видели крупные взломы таких сервисов с потерей всех криптовалют их создателями. Даже майнинг с помощью скриптов в браузере может быть прибыльным, не говоря о заражении большого количества старых компьютеров, серверов или игровых консолей вредоносным ПО, осуществляющих вычисления за счет жертв.

Сетевые атаки на hyperledger-инфраструктуру (такие как DDoS-атаки по майнинг-пулам в конце вычисления каждого блока) будут расти в количестве пропорционально росту криптовалютных проектов. У каждой сложной технологии есть фундамент. Найдя в нем трещины, можно разрушить дом любого размера.

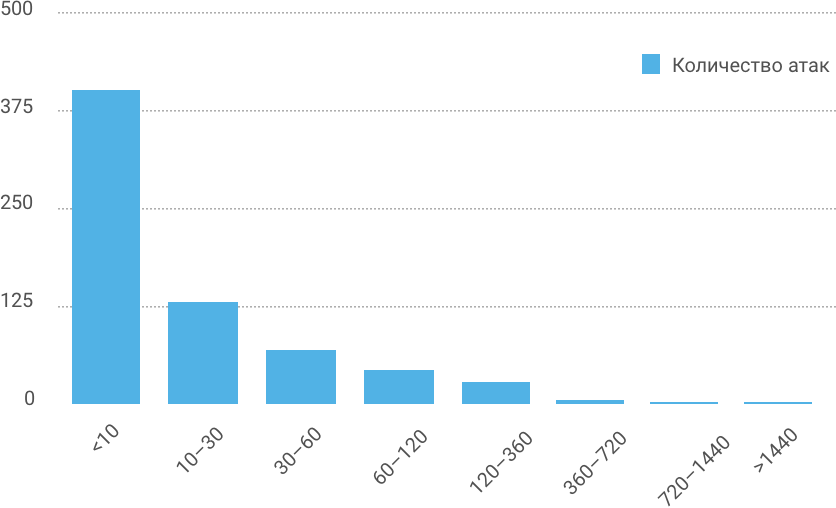

Длительность атак, минуты

Эпилог

API становятся все более важными для крупных клиентов — они профессиональны и хотят иметь максимум контроля над процессами очистки и фильтрации трафика. Этот процесс не должен недооцениваться.

Наиболее заметным фактом в этой области являются даже не сами атаки, а тот прогресс, который сделали все поставщики решений безопасности в процессе обучения, коммуникации и сотрудничества, а не только конкуренции, с целью нахождения ответов на наиболее серьезные вопросы современности, как, например, противодействие ботнетам. Когда появляются подобные масштабные угрозы, ставящие под вопрос существование уже не отдельных веб-сервисов, но всей индустрии как таковой, происходит объединение компаний сразу на нескольких уровнях: формальном, неформальном, B2G и B2C. Мы уже видели успехи, связанные с такой кооперацией, по противодействию крупным ботнетам в 2017 году среди крупнейших компаний, работающих в области информационной безопасности — надеемся, что в будущем подобное будет происходить чаще.

Спасибо за прочтение.

Автор: Александр Shapelez Козлов