Уверен, что все кто интересуется вопросами информационной безопасности, знакомы с выражениями: "Таргетированная (целевая) атака", "Уязвимость нулевого дня", "0-day" или даже Advanced Persistant Threats (ATP). Данные темы можно смело назвать главным трендом в сфере Информационной безопасности. Те же шифровальщики являются одним из подвидов перечисленных угроз. На сегодняшний день, Песочницы (SandBox) это единственные средства, которые позволяют бороться с выше упомянутыми угрозами. Большинство лидеров в сфере ИБ (CheckPoint, Fortinet, PaloAlto, FireEye, TrendMicro и т.д.) уже обзавелись решениями класса «сетевые песочницы». И если еще пару лет назад многие относились к данным решениям как к чему-то экзотическому, то сейчас большинство признают, что Песочницы становятся чуть ли не обязательными для любой защищенной сети. Однако в рунете довольно мало информации о подобных продуктах и принципах их работы. В связи с этим мы решили поделиться собственным видео курсом, где вкратце рассмотрим основные моменты. В качестве примера, мы на практике покажем возможности работы решения CheckPoint SandBlast, его особенности и отличия от других решений.

Курс состоит из трех частей. Первая часть будет посвящена обзору текущей ситуации в мире ИБ, после чего мы сделаем некоторые выводы относительно эффективности традиционных средств защиты. А чтобы не быть голословными, мы на практике рассмотрим пример процесса заражения компьютера жертвы (с помощью Kali Linux). В тексте будет довольно много картинок из презентации и если вам лень читать, то можете посмотреть видео в конце статьи. Всем заинтересовавшимся добро пожаловать под кат...

ВВЕДЕНИЕ

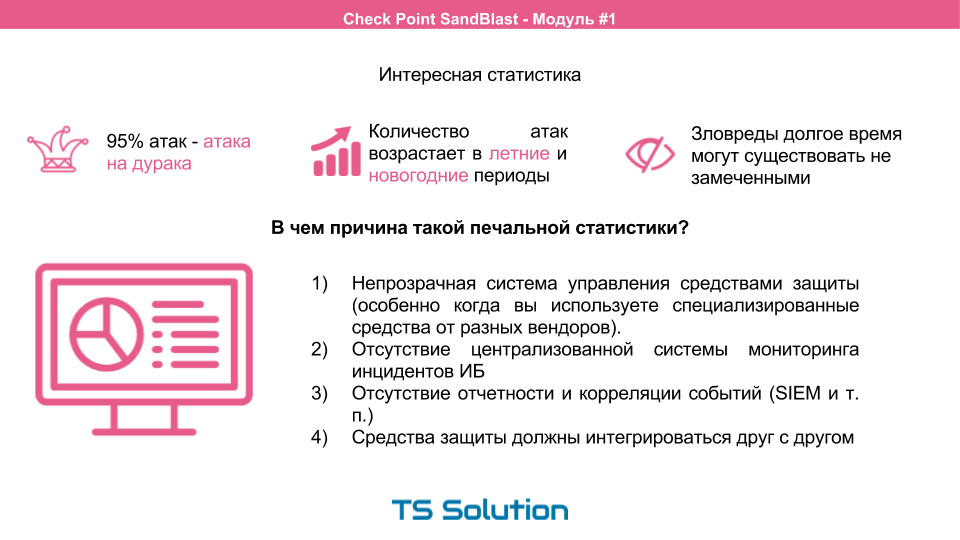

Первое с чего хотелось бы начать, это с небольшой статистики по Информационной безопасности.

Многие до сих пор воспринимают ИБ как нечто мифическое. Но это ошибочное мнение. Если посмотреть статистику, любезно предоставленную компаниями CheckPoint, Cisco, Garnter, то можно выделить следующие цифры для 2016 года:

И что самое интересное, ситуация с ИБ с каждый годом только ухудшается. Связано это в первую очередь с мотивацией хакеров. Их становится больше. Вопрос, почему? Для ответа на этот вопрос достаточно проанализировать рынок киберпреступности за последнее время:

При этом все труднее становится вычислить хакера, даже если это обычный школьник.

- Используя Bitcoin можно без опаски принимать платежи от своих жертв.

- Анонимные сети TOR позволяют безопасно выходить на рынок вредоносного ПО. Вы можете купить готовый вирус и начать свою вредоносную активность практически сразу.

- А учитывая успешность современных атак (например шифровальщиков) хакер начинает зарабатывать практически сразу. Средняя цена выкупа информации — 300-500 долларов.

Т.е. нужно понять, что киберприступность, это реальный рынок, где можно заработать реальные деньги. При этом профессия хакера становится проще и соответственно популярнее. Таким образом, когда речь заходит об Информационной безопасности, не стоит подходить к этой теме с вопросом "Если меня взломают, то…". Более правильным вопросом будет "Когда меня взломают, то…" потому что если не реагировать адекватно на постоянно растущие угрозы, то вас однозначно взломают. Примите этот факт и попробуйте посчитать стоимость последствий.

СРЕДСТВА ЗАЩИТЫ

Какие же средства защиты мы имеем на сегодняшний день?

Многие до сих пор используют Традиционные межсетевые экраны. Это либо stateful inspection, либо даже port based. Данный межсетевой экран совершенно не применим на периметре сети. Большинство современных атак осуществляется в рамках разрешенных сетевых подключений (tcp, http, smtp и т.д.). Классический МЭ просто не видит все эти угрозы.

Для современной сети нам требуется комплексная защита. К примеру NGFW или UTM устройства, которые по сути являются ответом на современные потребности. На самом деле, здесь у нас огромный выбор. Можно выбрать UTM решения, можно специализированные узконаправленные решения, такие как Anti-Spam, Aplication Firewall, DDoS Protector, SIEM и т.д).

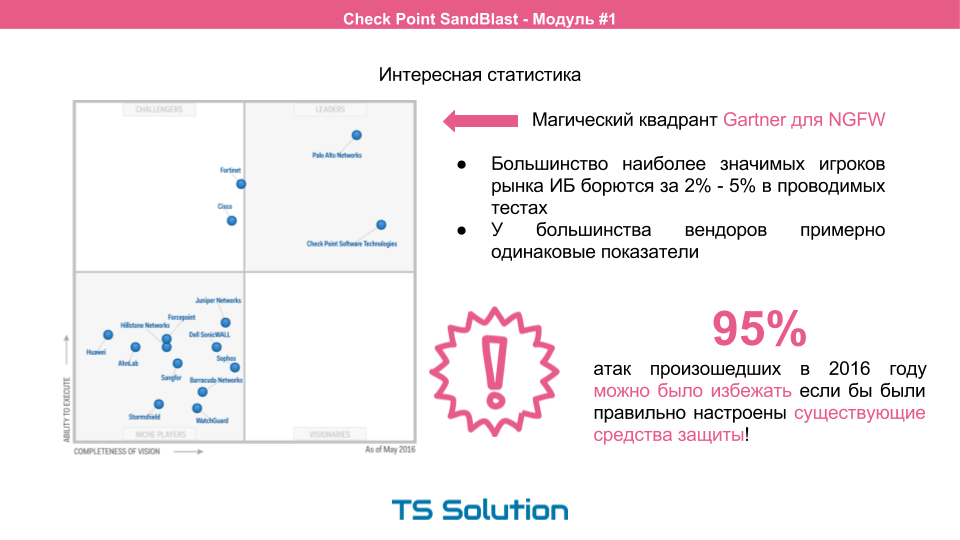

Однако стоит заметить, что практически все наиболее значимые игроки ИБ со своими решениями бьются за 2-5% в проводимых тестах. В остальном все идут более менее вровень. Это можно видеть во всевозможных квадрантах Гартнера:

Однако вот какая интересная штука. По отчету того же Гартнер, 95% всех атак в прошедшем году можно было предотвратить, если бы были грамотно настроены существующие средства безопасности (вне зависимости от выбранного вендора).

Эти 95% — это так называемая атака на дурака. Берутся известные вирусы или трояны и раскидываются куда только можно. При этом есть очень интересная статистика. В новогодние и летние периоды кол-во атак значительно возрастает. Как вы думаете с чем это связано? А связано это с тем, что большое кол-во школьников и студентов отправляются на каникулы и начинают развлекаться представляя себя в роли хакера. И как было сказано выше, из-за плохой настройки существующих средств, довольно большой процент “детских” атак оказывается успешным. На этом печальная статистика не заканчивается. Большинство таких зловредов еще долгое время остаются в сети компаний, их просто не могут заметить.

В чем же причина? Как правило все упирается в непрозрачную систему управления средствами защиты. Особенно ярко это проявляется если использовать специализированные средства от разных вендоров. Отсутствие централизованной системы мониторинга и системы корреляции событий (т.е. SIEM), также негативно сказывается на времени обнаружения инцидентов ИБ. Идеальным вариант это когда средства защиты интегрируются друг с другом. В этом плане UTM устройства выигрывают у специализированных узконаправленных средств. К тому же их гораздо проще изучать и эксплуатировать, даже если это делает один человек.

ПОЧЕМУ CHECKPOINT?

И все же, почему мы решили рассмотреть именно CheckPoint? Как я уже сказал ранее, чаще всего разница в эффективности средств защиты это всего лишь несколько процентов. Мы не будем их обсуждать, хотя и в этом случае CheckPoint показывает лучшие результаты.

Одно из самых главных преимуществ CheckPoint, это система управления!

Именно качественная систему управления является залогом эффективной защиты. Система управления CheckPoint является признанным лидером на рынке ИБ уже долгое время. Это уже фактически «золотой стандарт». И совсем недавно была анонсирована новая версия — R80. Однако наш курс не об этом. Но мы обязательно обсудим это в новом курсе.

Если резюмировать все вышесказанное, то можно сделать вывод, что Сегодня одним из самых важных аспектов, при выборе средств защиты, является комплексная и в то же время легко управляемая система защиты, которая позволит даже одному человеку мониторить и анализировать все происходящее в сети. Так сказать, держать руку на пульсе.

СОВРЕМЕННЫЕ СПОСОБЫ АТАК

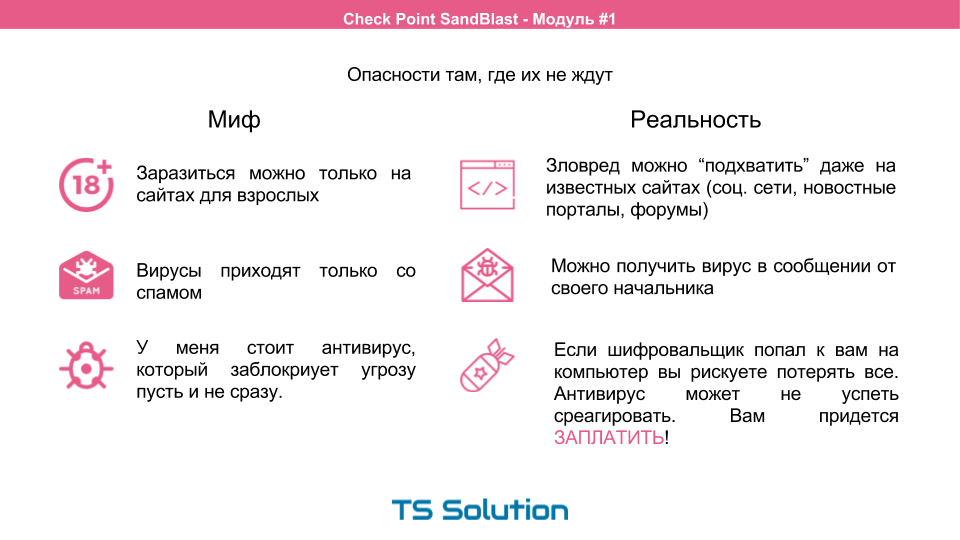

Теперь давайте рассмотрим современные способы атак и мифы связанные с ними:

- Вопреки расхожему мнению, заразиться можно не только на сайтах для взрослых. Ошибочное мнение, что если закрыть на прокси сервере все развлекательные сайты, то пользователи будут в безопасности. Это далеко не так. Хакеры могут заразить довольно известные сайты и тогда зловред можно будет “подхватить” даже на новостном портале, форуме или соц. сетях.

- Почта также является излюбленным инструментом хакера. Но зараженное письмо может прийти не только в виде спама. Вирус в буквальном смысле можно получить по почте от своего начальника, злоумышленнику достаточно подменить адрес либо отослать письмо с похожего домена.

- Также бытует мнение, что если вирус все же попадет на компьютер, то ничего страшного не произойдет и с ним впоследствии справится антивирус. Это в корне не верно. Современным зловредам достаточно нескольких секунд, чтобы существенно испортить вам настроение. Антивирус не успеет среагировать. Ярким примером являются шифровальщики, которые запустившись начинают шифровать ваши данные. И даже если антивирус впоследствии обнаружит эту активность, то данные уже будут зашифрованны.

Шифровальщики…. Это является ярким примером возможности атак нулевого дня. В лучшем случае вы подхватили старый шифровальщик, который вы случайно скачали с общественного сайта, который был взломан нерадивым студентом. Тогда есть возможность найти ключ в интернете, которые периодически публикуются в сети. Но есть вариант, что вы подцепили нечто новое, еще неизученное, сервера хакеров еще не были скомпрометированы и в доступе нет ключей. Шифровальщики пожалуй наиболее долго играющие зловреды из всех. В этом случае у вас нет ни малейшего шанса восстановить свои данные и Придется заплатить.

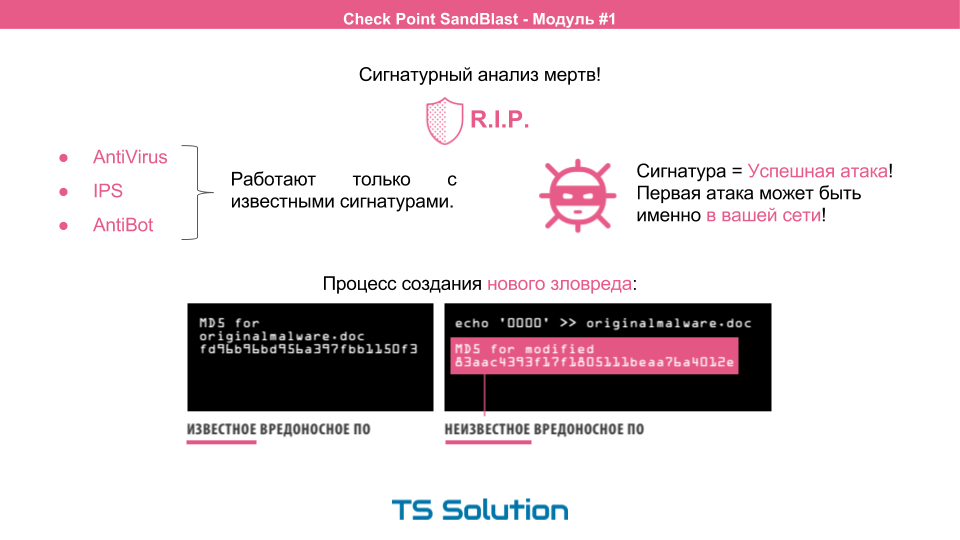

Т.е. в описанной ситуации вас не спасут классические средства защиты вроде IPS, AntiVirus, AntiBot, которые работают с известными сигнатурами. Сигнатурный анализ умрет в ближайшее время.

Сам концепт сигнатуры подразумевает, что уже была замечена успешная атака. И этой первой атакой может быть компьютер в вашей сети. В сигнатурах просто пропадает смысл. Некоторые вирусы или зараженные файлы были замечены всего один раз. При этом новый зловред создается буквально в пару кликов. Либо одной командой, как это изображено на рисунке выше.

АТАКИ НУЛЕВОГО ДНЯ

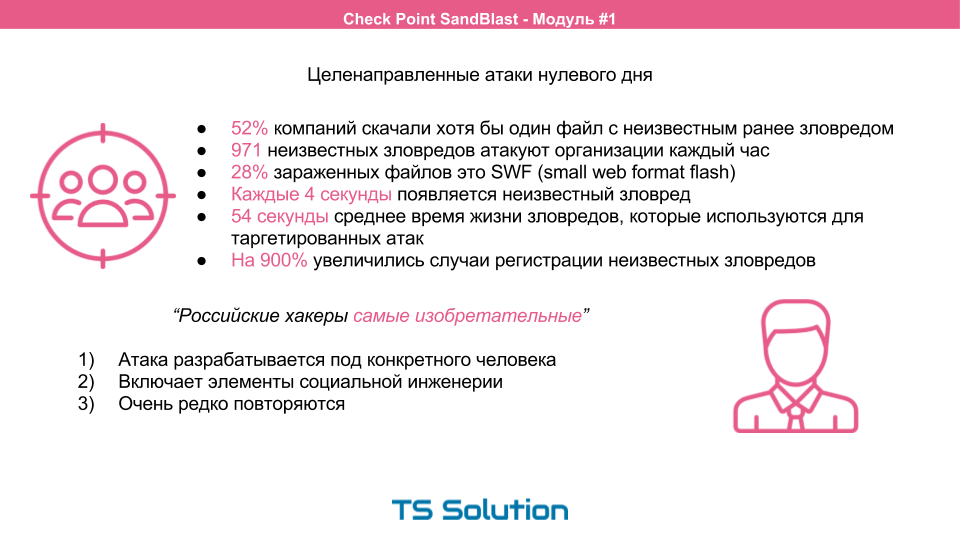

Здесь мы уже плавно переходим к таргетированным атакам, или атакам нулевого дня. Таргетированные или целенаправленные атаки это самый опасный вид атак. Часто их называет атаками нулевого дня, т.к. ранее они были неизвестны. Здесь приведена небольшая статистика:

Подобная атака нулевого дня разрабатывается под конкретную компанию и даже под конкретного человека. Подготовка к атаке может включать даже элементы социальной инженерии. Вредоносное ПО может размещаться на сайте, которому жертва доверяет. Весьма часто взломать сайт гораздо проще чем инфраструктуру жертвы. Зловред также может хитрым способом доставляться по почте. При этом хакеры очень редко повторяются. Что так же сильно усложняет их поимку.

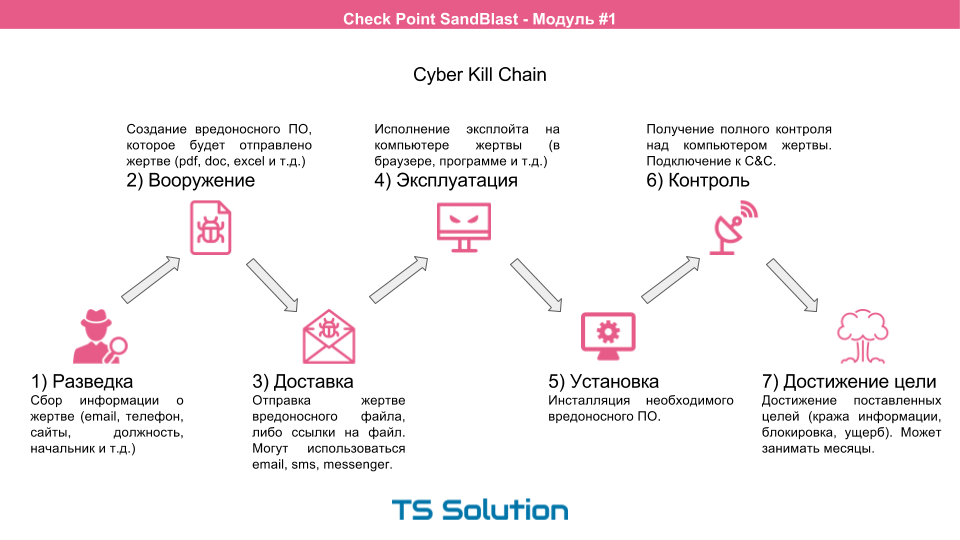

Сам процесс атаки в целом выглядит следующим образом:

Как же бороться со злоумышленниками, если традиционные средства защиты больше не эффективны? Ответ на этот вопрос дает технология CheckPoint SandBlast, которой и будет посвящен данный мини курс.

Но обо всем по порядку и для начала мы выполним несколько лабораторных работ.

ВИДЕО КУРС ПО ПЕРВОЙ ЧАСТИ

Как было сказано выше, всю теоретическую часть данного поста можно посмотреть в видео формате:

Если вам интересно посмотреть насколько просто “взломать” компьютер жертвы, то можете ознакомиться с записями лабораторных работ.

1) В первой лабораторной работе мы опробуем следующий сценарий:

- Заразим компьютер пользователя перейдя по ссылке в письме. Для этого будет использован metasploit, с помощью которого мы проэксплуатируем уязвимость adobe flash.

- Получим удаленный доступ с помощью дистрибутива Kali Linux. Для этого используется Reverse TCP

- Изучим логи на предмет подозрительной активности (по факту мы ничего не увидим...).

- Сделаем выводы об использовании традиционных межсетевых экранов.

2) Во второй лабораторной работе мы повторим эксперимент, но только в этот раз активируем дополнительные программные блейды, чтобы посмотреть, что же происходит в момент заражения:

- Настроим на Check Point дополнительные блейды (Identity Awareness, IPS, AntiVirus, AntiBot, Threat Prevention).

- Включим режим detect.

- Повторно заразим компьютер жертвы.

- Изучим логи на предмет подозрительной активности.

- Активируем режим prevent.

- Заблокируем удаленный доступ.

На этом первая часть курса завершена. В последующих двух модулях мы на практике рассмотрим работу песочниц.

P.S. Если вы первый раз слышите о том, что такое Check Point, то рекомендуем ознакомиться с этой статьей.

P.S.S После завершения этого курса мы продолжим рассматривать процесс настройки Check Point для проведения бесплатного аудита Security CheckUP.

Автор: TS Solution