Всего несколько дней назад мы получили уведомление от испанской электроэнергетической компании Endesa, в котором нас предупредили о новом онлайн-мошенничестве, поражающем жертвы с помощью поддельных электронных писем. Кибер-преступники отправляли ложные счета испанским пользователям якобы от имени компании Endesa, при открытии которых они подвергались кибер-атаке. К сожалению, кибер-преступникам удалось успешно начать свои атаки, и даже продолжить их в других странах. Сейчас очень трудно оценить число людей, получивших такие «письма счастья», и долю тех, кто стал жертвой данной атаки.

За последние несколько часов обнаружен новый очаг подобной атаки. Государственная электрическая компания PGE (Польша) также попала под внимание данной сети кибер-преступников, которые использовали этот метод атаки уже на международном уровне. Подобно инциденту в Испании, в этом случае преступники также поражают важную и чувствительную информацию, принадлежащую домашним и корпоративным пользователям, после того как открывается зараженный файл, в котором, как предполагается, должен быть счет за электричество (который оказывается слишком дорогим для пользователей).

Мы сталкиваемся с массовыми фальсификациями, которые пересекают границы государств и имеют очень прибыльную цель: заставить Вас заплатить выкуп за возврат доступа к Вашим персональным файлам.

В обоих случаях атака работает идентично: отправка ложных счетов якобы от лица известной электроэнергетической компании с целью заражения компьютеров наивных жертв с помощью Cryptolocker Locky. Хотя данная атака пока достигла только Испанию и Польшу, она быстро распространяется и скоро может быть в любой другой стране мира. Ниже мы приводим несколько советов, чтобы помочь в борьбе с данной угрозой:

Онлайн-афера со счетом: шаг за шагом:

1. В обоих проанализированных случаях данное письмо приходит по электронной почте, а тема письма содержит название электроэнергетической компании, которая работает в соответствующей стране.

2. В обеих странах письмо содержит ложный счет. После анализа ситуации с PGE, мы видим, что сообщение может выглядеть несколько сумбурным, когда польские буквы случайным образом вставлены в текст письма.

3. Когда пользователь хочет подробнее посмотреть счет, он нажимает на кнопку с текстом типа «См. Ваш счет и объем потребления», которая стоит ниже под суммарной статистикой потребления электроэнергии. И… уже становится слишком поздно. После нажатия на ложную кнопку, запускается шифровальщик, содержащийся внутри Zip-файл, и вредоносный Java-скрипт начинает работать в системе.

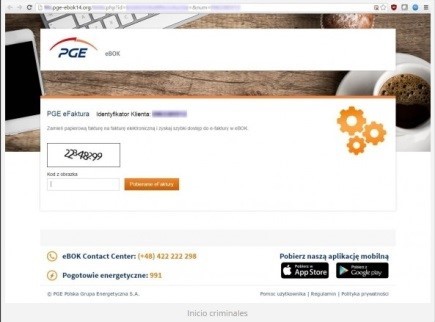

4. В этом случае махинаторы продолжают обманывать свою жертву, прося ее заполнить поле Captcha для получения доступа к Zip-файлу. Пользователи думают, что они выполняют безопасное действие, но на самом деле, их кибер-безопасность контролируется очень мощным шифровальщиком.

5. Как только вредоносная программа выполнится, будет заблокирован доступ пользователя к своим персональным файлам. Locky – это агрессивный похититель, который возвращает доступ к персональной информации только после уплаты выкупа.

Каждый раз появляются более индивидуальные атаки, заточенные под конкретного пользователя. Их создатели умудряются успешно проводить свои атаки, используя имена известных и престижных компаний, в результате чего доверчивые пользователи легко попадаются в ловушку.

Ясно одно: если Вы не защищены от данного типа шифровальщика, Ваши персональные и корпоративные файлы могут быть подвергнуты риску блокировки доступа.

Автор: Panda Security в России