Знаете ли вы, друзья, что антивирусные аналитики любят больше всего на свете? Рассказывать друг другу страшные истории. Так вот для нашего ежегодного съезда аналитиков Фабио Ассолини и Дмитрий Бестужев заготовили настоящую крипоту. Можете себе представить старинный уважаемый банк с капитализацией в 25 ярдов нерублей и 500 отделениями, скомпрометированный сверху донизу? Все его 36 доменов и почтовый сервер в придачу были заражены и бодро заливали малварь всем пользователям.

Знаете ли вы, друзья, что антивирусные аналитики любят больше всего на свете? Рассказывать друг другу страшные истории. Так вот для нашего ежегодного съезда аналитиков Фабио Ассолини и Дмитрий Бестужев заготовили настоящую крипоту. Можете себе представить старинный уважаемый банк с капитализацией в 25 ярдов нерублей и 500 отделениями, скомпрометированный сверху донизу? Все его 36 доменов и почтовый сервер в придачу были заражены и бодро заливали малварь всем пользователям.

Поначалу это выглядело как обыденный взлом сайта. Заходишь посмотреть, скажем, ставки по депозитам, и попутно тебе открывают фрейм, ведущий на хост со зловредом. Но когда аналитики начали копать, выяснилось, что такие сюрпризы у банка везде, буквально на всех ресурсах: в интернет-банке, на инвестиционном портале, мобильном сайте и так далее. Причем это было не просто заражение, а интерактивная атака – поняв, что их деятельность обнаружена, хакеры вырубили почтовый сервер банка. Видимо для того, чтобы затруднить оповещение клиентов банка, его доменного регистратора и DNS-провайдера.

Пойманная малварь содержала восемь модулей, включая модуль обновления, инструмент для кражи учетных данных Exchange и адресной книги, а также модуль для управления интернет-банком. Все компоненты стучались на командный сервер, расположенный в Канаде. Кстати, одним из модулей была изначально легитимная утилита для удаления руткитов из системы – хакеры использовали ее, чтобы сносить антивирусы со скомпрометированных машин.

На выходе был двойной профит: мало того, что ребята могли вмешиваться в операции клиентов взломанного банка, так они еще и заражали машины этих клиентов, получая доступ к их счетам в других банках. Воровали они и платежные данные карт – так, некоторые сайты банка были заменены на фишинговые страницы с формами для ввода номера карты и прочей платежной информации. SSL-сертификат для фишинговых страниц был выдан Let’s Encrypt. Все как положено: быстро, бесплатно, автоматически. А то, что в сертификате отсутствует информация об организации-владельце, – ну кого в Бразилии волнуют такие подробности?

Наконец, злодеи сумели взять под контроль DNS, используемый банком, для чего хватило нескольких фишинговых писем. Диагноз очевиден: благодаря отсутствию современной многоуровневой системы информационной безопасности, банк и его клиентов выдоили по полной программе.

Бесфайловая малварь потрошит банкоматы и исчезает

Новость. Исследование. Заголовок не вполне точный – банкоматы в этой истории потрошил более-менее традиционный троянц, а вот их заражение проводилось с помощью бесфайловой малвари, засевшей в сети банка. Бесфайловую атаку сложно детектить и расследовать. Однако экспертам все же удалось кое-что обнаружить.

В памяти одного из AD-контроллеров нашелся Meterpeter, модуль для Metasploit. Предположительно киберпреступники применяли PowerShell-скрипты, NETSH и Mimikatz, которые не хранятся в файлах на зараженных машинах, а прочие следы хакеры за собой подчистили.

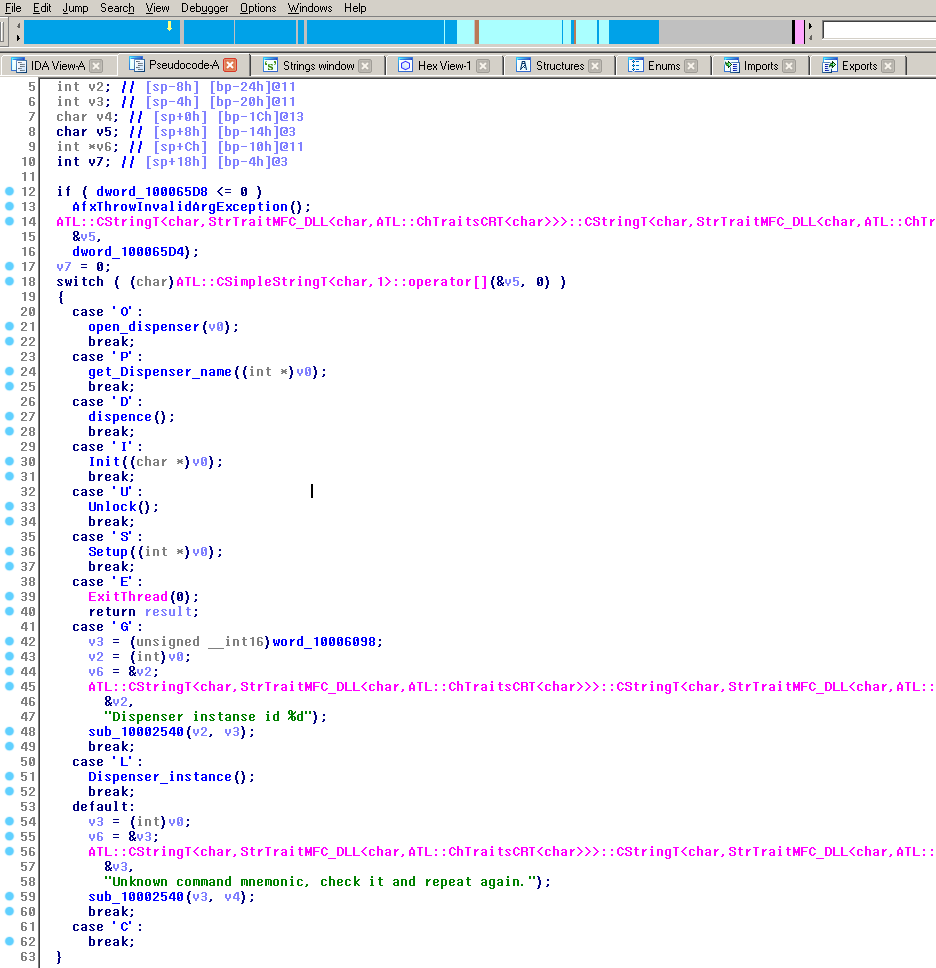

Обнаружив и заразив нужный компьютер в банке, злоумышленники открывали RDP-подключение к банкомату и внедряли через него троянца ATMitch. После запуска на банкомате ATMitch читал свой командный файл command.txt, содержащий единственный символ и выполнял соответствующую команду:

‘O’ – открыть диспенсер (устройство выдачи денег)

‘D’ – выдать деньги

‘I’ – Инициализировать библиотеку XFS

‘U’ – Разблокировать XFS

‘S’ – Установка

‘E’ — Выход

‘G’ – Получить идентификатор диспенсера

‘L’ – Установить идентификатор диспенсера

‘C’ — Отмена

Выполнив команду, троянец записывал результат в лог и удалял command.txt.

Надо сказать, что такая малварь без особых проблем делает с деньгами банкомата что угодно, ведь его компьютер взаимодействует с периферией через стандартный программный интерфейс XFS, который хорошо изучен «черными шляпами». В данном случае троянец выдавал все деньги из кассет и удалял себя с устройства. Тому, кто был в этот момент рядом с банкоматом, очень везло. Хотя, конечно, это был не случайный прохожий, а некая bitch, к которой, судя по логу, обращалась малварь.

[Date — Time]

[%d %m %Y — %H : %M : %S] > Entering process dispense.

[%d %m %Y — %H : %M : %S] > Items from parameters converted successfully. 4 40

[%d %m %Y — %H : %M : %S] > Unlocking dispenser, result is 0

[%d %m %Y — %H : %M : %S] > Catch some money, bitch! 4000000

[%d %m %Y — %H : %M : %S] > Dispense success, code is 0

По странной оплошности ATMitch не осилил удалить свой лог, и это дало исследователям зацепку. На основе анализа данных лога удалось создать правила для Yara, с помощью которых нашли семпл.

Совсем не новость, что банкоматы до сих пор по большей части работают под устаревшей Windows XP, дыры которой могут сравниться с туннелем под Ла-Маншем по размеру и частоте их использования. И все же применение хотя бы того же вайтлистинга не дало бы малвари запуститься.

Mirai-ботнет провел DDoS-атаку длительностью 54 часа

Новость. Исследование. Секта свидетелей Mirai продолжает расти как на дрожжах. В этот раз некие любители интернета вещей собрали ботнет из 9793 IP-камер, роутеров и видеорегистраторов систем наблюдения. По всей видимости, это были заскучавшие студенты, которые не нашли своему ботнету лучшего применения, чем 54 часа кряду плющить сайт некоего американского колледжа. Воу, чьи-то родители узнали об отчислении деточки на три дня позже!

Организаторы мудрить не стали, и выбрали атаку по HTTP – боты 30 тысяч раз в секунду обращались к веб-серверу, что, конечно, не выдержать никакому колледжу. У юных дарований хватило скиллов переделать в своей версии захардкоденный юзерагент. Впрочем, по всем признакам это был тот же старый-добрый Mirai.

Древности

«RedX-796»

Нерезидентный неопасный вирус. Стандартно поражает .COM-файлы в текущем каталоге и в каталогах, отмеченных в PATH. В зависимости от числа пораженных файлов проявляется довольно забавным видеоэффектом – по экрану под звук сирены слева направо проезжает картинка:

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 81.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: «Лаборатория Касперского»