Продолжаю рассказ о развитии системы Cisco Threat Response, которая постепенно превращается в полноценную систему управления инцидентами, объединяющую вместе все решения Cisco по информационной безопасности; и при том бесплатную. В прошлый раз я рассказывал о том, как CTR может быть интегрирован с Cisco Email Security для помощи в расследовании инцидентов, источником которых является электронная почта. Сегодня поговорим о том, как CTR интегрируется с системой обнаружения сетевых аномалий Cisco Stealthwarch Enterprise. Это новая интеграция и про нее еще не все знают.

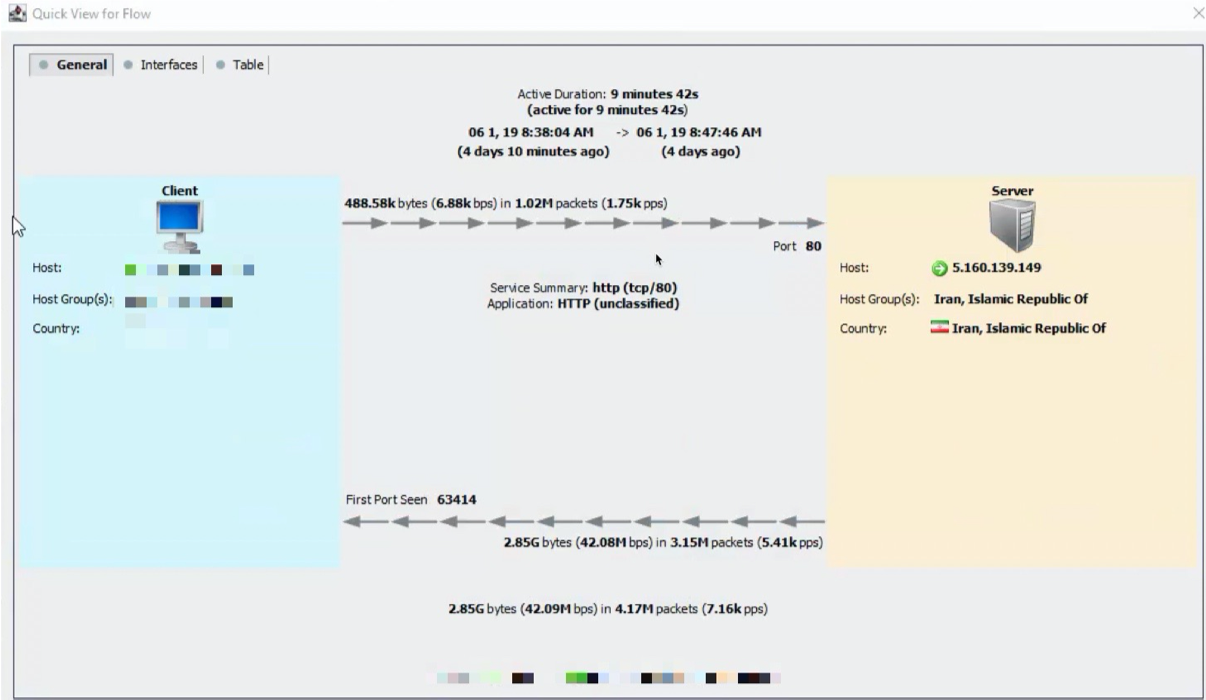

Посмотрите на этот скриншот из системы Cisco Stealthwatch (это, кстати, реальная картинка от одного из заказчиков). Что вы на нем видите? В течение почти 10 минут в сеть было загружено около 3 Гб данных из Ирана (этот скриншот, как видно, хоть и сделан в январе, но 2019-го года, а не 2020, и поэтому эта история никак не связана с последними политическими событиями на Ближнем Востоке).

Вы часто общаетесь с Ираном? Вы ведете с ним бизнес? Нет? Тогда почему какие-то внутренние узлы загружают из этой страны достаточно много данных. Почему? В чем причина? Вряд ли в Иране размещены площадки Youtube, Facebook, Gmail или Dropbox. Тогда в чем причина такой аномалии?

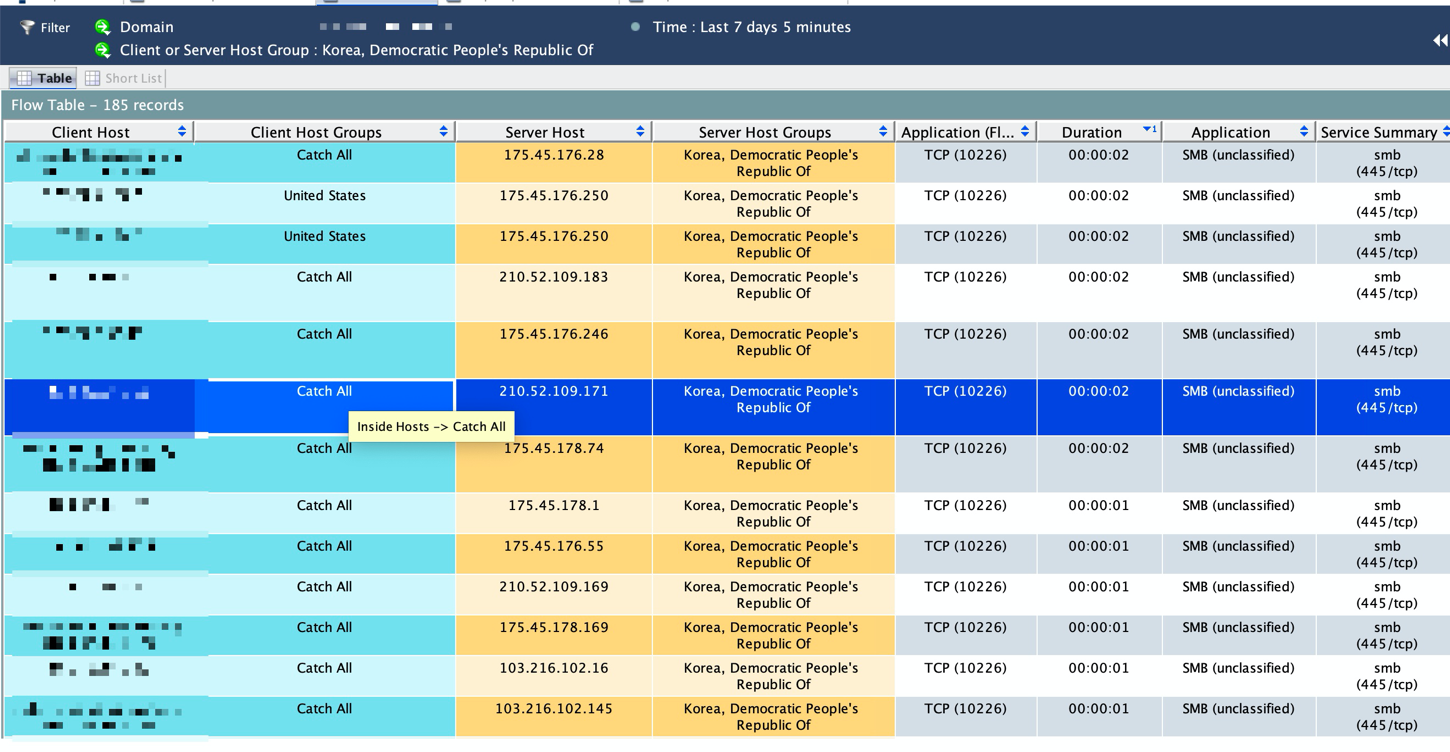

А вот еще скриншот (уже от другого заказчика). Непонятный и достаточно интенсивный SMB-трафик с Северной Кореей. Зачем? Такой трафик может быть внутри корпоративной сети, но при взаимодействии с внешними ресурсами?

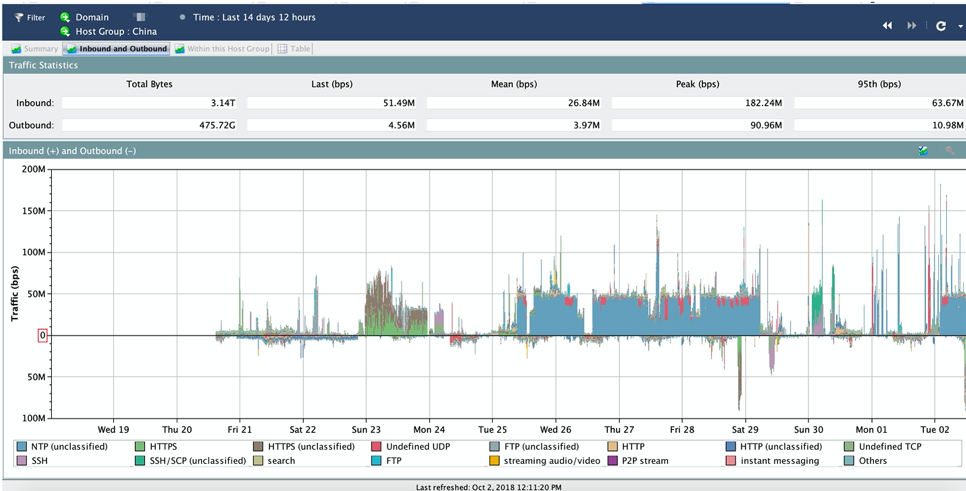

Еще одна реальная история. Посмотрите на очередной скриншот Cisco Stealthwatch. Что вас в нем удивляет или настораживает? Слишком большой объем NTP-трафика. Возможно это утечка данных через NTP, который мало кто контролирует (уж DLP так точно нет). А может это DDoS-атака через NTP?

Мы видим аномалию, но мы не всегда можем опираясь на данные только Stealthwatch сказать, с чем связана та или иная подозрительная активность. В ряде случаев нам помогает функциональность обогащения событий Stealthwatch данными Threat Intelligence, но бывают ситуации, которые требуют более детального расследования. Cisco Stealthwatch дает вам возможность увидеть то, что обычно остается за рамками традиционных средств защиты или то, что их обходит. Но выявив аномалии или злоупотребления у нас сразу встает ряд вопросов:

- В чем причина данной аномалии?

- Кто ее источник?

- Это самостоятельная аномалия или часть более крупного инцидента?

- Что еще связано с данной аномалией?

Получив информацию от Stealthwatch, вам каждый сигнал тревоги надо проверить по всем используемым вами источникам Threat Intelligence (помимо встроенных фидов в Cisco Stealthwatch) и сопоставить его с другими средствами защиты. Если у вас нет SIEM, то это занимает дополнительное и достаточно продолжительное время даже у специалистов. SIEM же, как и сопутствующие ему TI-платформа, стоят немало денег. Как решить эту дилемму?

У Cisco есть решение, о котором я уже не раз писал на Хабре, — это «SOC из коробки» или Cisco Threat Response — бесплатное решение, которое делает большую часть работы за аналитиков ИБ и, получая данные об инцидентах от различных решений Cisco и решений третьих фирм, автоматически сопоставляет их и обогащает данными из различных TI-источников, отображая путь развития и масштаб инцидента в считанные секунды. Из CTR же можно и среагировать на выявленные инциденты, дав соответствующие команды межсетевым экранам, системам предотвращения атак, решениям класса EDR или облачным средствам мониторинга DNS-трафика.

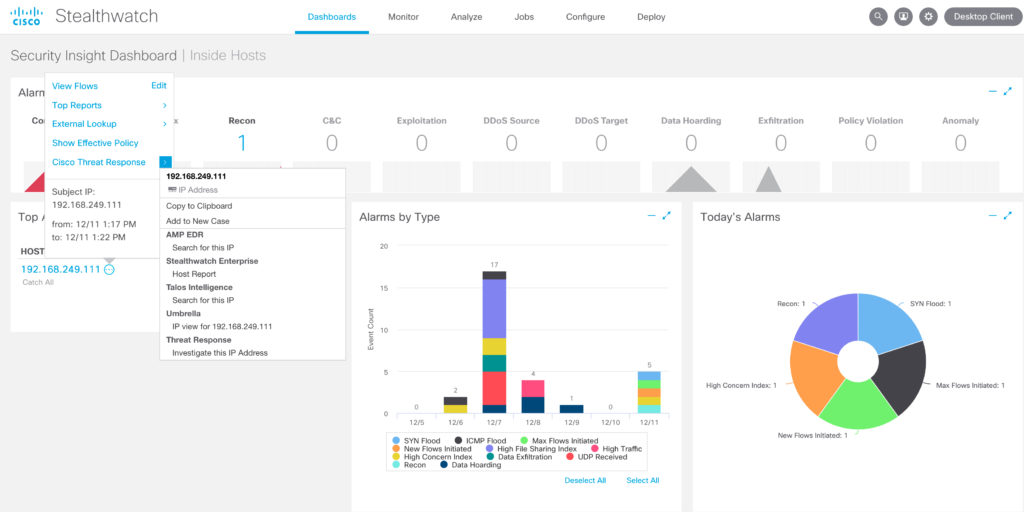

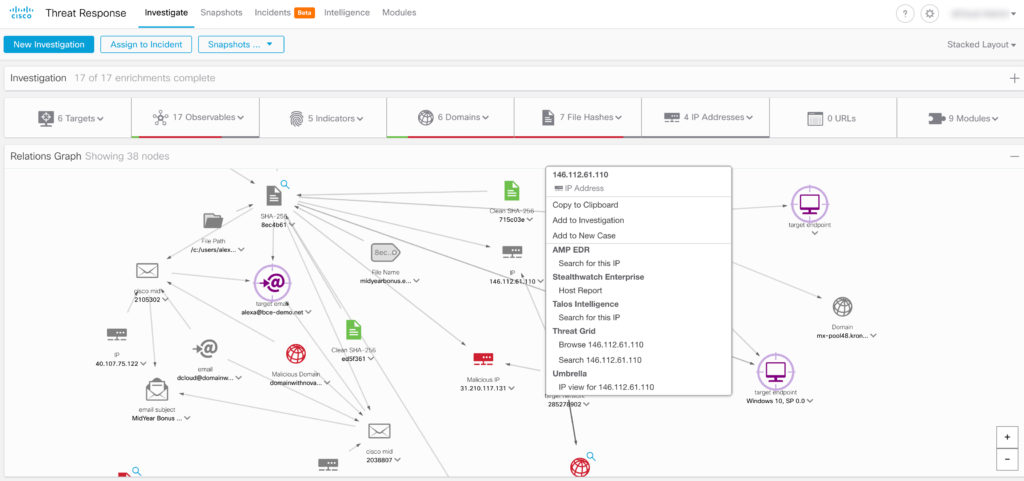

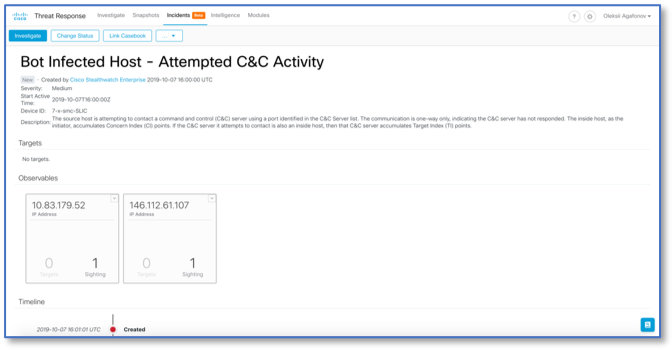

Аномалии, которые отслеживает Stealthwatch, отправляются в CTR Incident Manager, что позволяет видеть эти события ИБ наряду с другими событиями, полученными от Cisco Firepower, Cisco AMP for Endpoints, Cisco Threat Grid, Cisco Umbrella, Cisco Email Security и др. С помощью Security Insight Dashboard вы можете направить запрос в CTR по любой интересующей вас аномалии или событию, не отдавая всю телеметрию в CTR и не повышая риски раскрытия конфиденциальной информации.

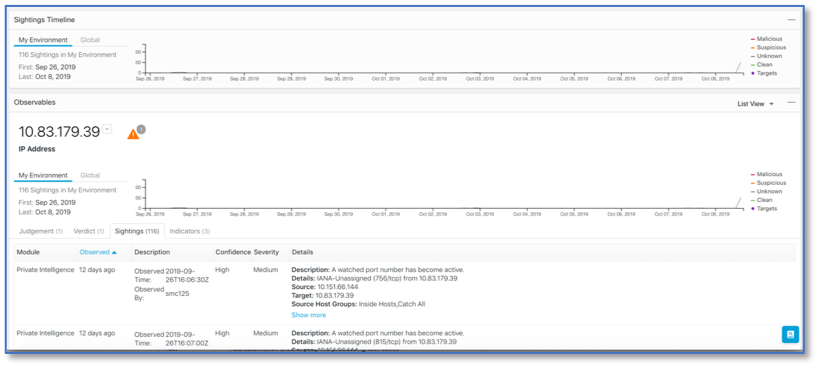

Отправленные в CTR события затем обогащаются дополнительным контекстом, который CTR получает как от иных средств защиты, так и из множества внешних TI-источников, например, VirusTotal. Интеграция CTR и Stealthwatch действует и в обратную сторону. По узлам, которые вызывают у вас подозрения или которые попали, например, в логи Cisco Firepower или AMP for Endpoints, вы можете из CTR сделать запрос в Stealthwatch и получить дополнительные сведения по ним.

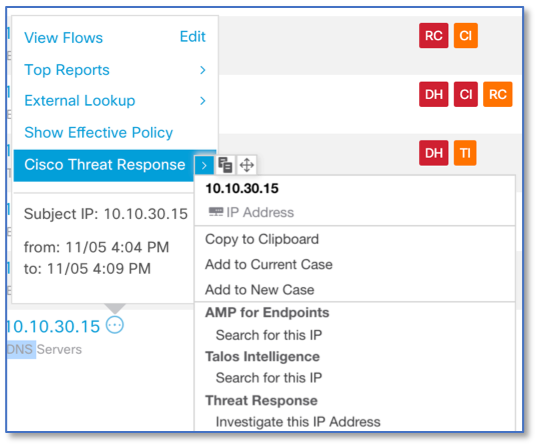

Проведенная нами интеграция также позволяет вам использовать CTR как интеграционную шину и через нее делать запросы к другим продуктам Cisco, которые напрямую с Stealthwatch не интегрированы. Например, выявив подозрительный узел в Stealthwatch, вы можете запросить всю связанную с этим IP информацию в системе защиты оконечных устройств Cisco AMP for Endpoints. Также, можно проверить данный IP во внешнем TI-источнике Cisco Talos (независимо от наличия лицензии Cisco Steallthwatch Threat Intelligence).

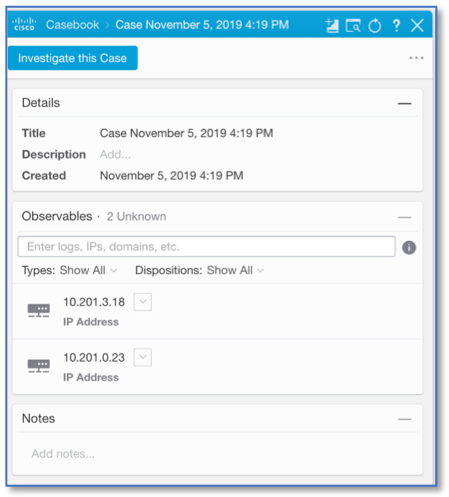

Плагин Casebook для браузеров, который позволяет автоматически вычленять все необходимые индикаторы компрометации с Web-страниц, также может это делать и для интерфейса Stealthwatch, тем самым ускоряя процесс расследования и сокращая время на сбор всей необходимой информации в разы. А ведь именно скорость является одним из ключевых факторов успеха при расследовании инцидентов и сокращении ущерба от них.

После того как Stealthwatch передает интересующие вас события в CTR, создается карточка инцидента, которая содержит всю необходимую информацию об аномалии, которая может быть обогащена данными от других средств защиты, в том числе и решений третьих фирм, которые интегрированы с CTR. Если сам Stealthwatch позволяет вам блокировать атаки за счет интеграции с Cisco ISE, то CTR предлагает более широкий спектр возможностей по нейтрализации угроз — их можно заблокировать на конкретном узле через AMP for Endpoints, на периметре через Cisco Firepower, в Интернет через Cisco Umbrella.

Если Stealthwatch позволяет вам проводить расследование аномалии, опираясь только на данные сетевой телеметрии, полученной от сетевого оборудования, то CTR расширяет эту возможность (а напомню, что CTR является бесплатным решением) и позволяет в графическом интерфейсе отобразить больше связанных событий безопасности, понять, является ли интересующий нас узел жертвой или источником угрозы, когда началась атака, является ли она целевой или мы попали под раздачу наряду с множеством других жертв по всему миру.

Одной из проблем, которая была отмечена респондентами нашего исследования Cisco 2019 CISO Benchmark Study, является слабая автоматизация повседневных задач в деятельности службы ИБ. 79% руководителей ИБ сказали, что работа с событиями ИБ от множества средств защиты стала сложнее, чем это было в 2018-м году. Решение Cisco Threat Response предназначено как раз для того, чтобы получить больше от сделанных инвестиций в технологии ИБ от Cisco за счет автоматизации, которая достигается прямо «из коробки». Если у вас еще нет SIEM, а система информационной безопасности построена преимущественно на решениях Cisco, то вы можете попробовать начать выстраивание процессов SecOps с бесплатной Cisco Threat Response. Кроме того, CTR значительно сокращает время и усилия, необходимые для расследования инцидентов, что делает ваши операции по ИБ более эффективными и результативными.

Автор: Алексей Лукацкий