Предыдущая часть здесь.

Крестовый поход

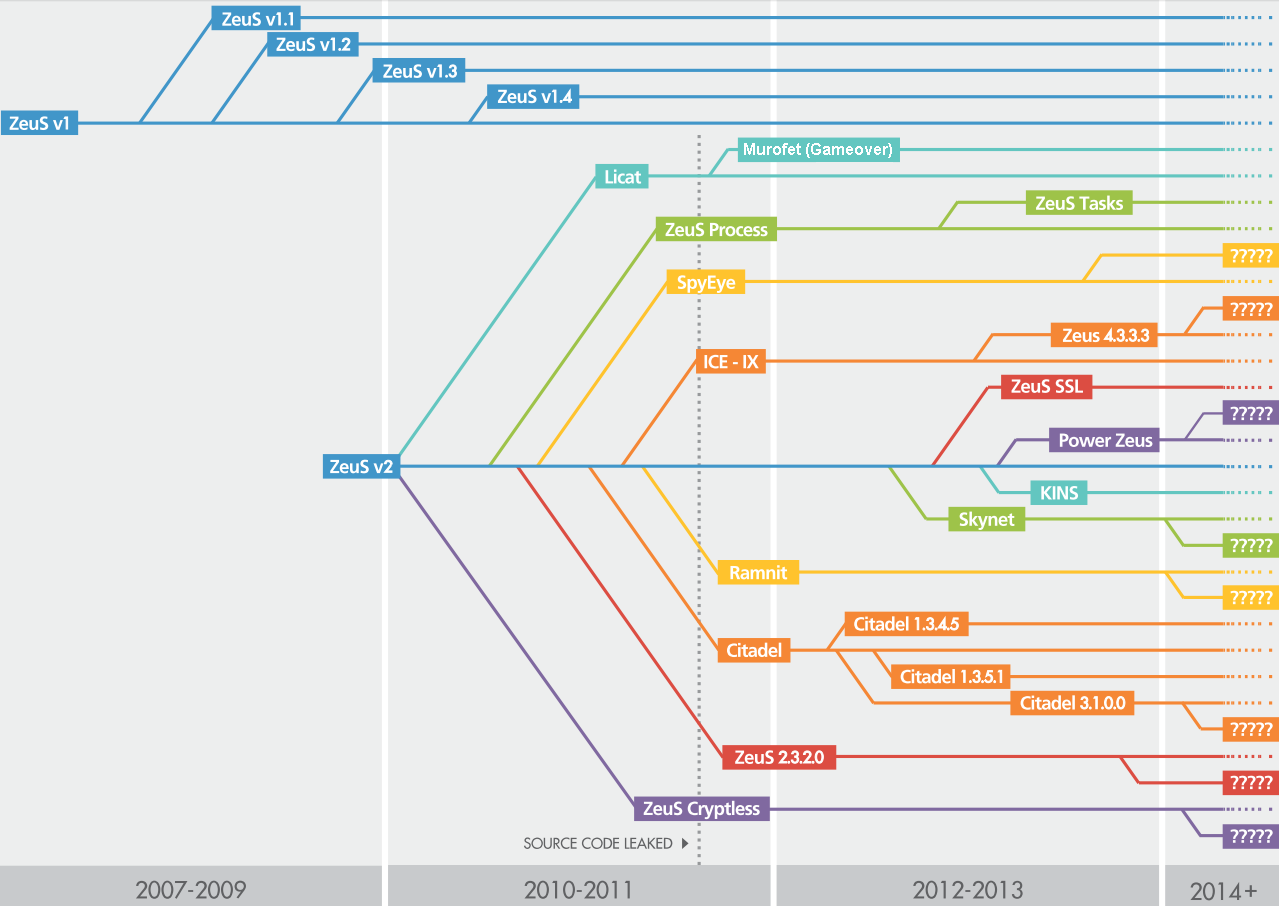

В конце марта 2012 Microsoft провела комплекс мероприятий под кодовым названием Operation b71, направленных на вывод из строя некоторых элементов инфраструктуры Zeus, а также SpyEye и Ice IX (проект, базирующийся на исходниках Zeus). В результате была прекращена работа командных серверов на двух хостингах: в городах Скрэнтон (Пенсильвания) и Ломбард (Иллинойс). Также из управляющей структуры ботнетов были изъяты два IP-адреса и около 800 доменов.

Эта операция подверглась резкой критике со стороны комьюнити специалистов в сфере безопасности IT. В частности, специалисты компании Fox-IT отметили, что Microsoft в своих отчетных документах не только раскрыла информацию о подозреваемых, включая авторов и индивидуальных пользователей, но и совершенно не связанных с ними лиц. При этом все эти данные были достоянием IT security сообщества и не подлежали разглашению в связи с проведением оперативно-розыскных мероприятий. Кроме того, некоторые доменные имена принадлежали легальным, но взломанным ресурсам. Помимо всего прочего, было установлено, что, несмотря на заявление Microsoft, что для изъятых доменных имен просто происходил разрыв соединения, это было не так и процесс синкхолинга шел полным ходом, то есть в ходе него не только сохранялись IP адреса пострадавших, но также записывались HTTP запросы со всеми заголовками, которые, фактически, могли включать различную конфиденциальную информацию, в том числе имена пользователей, адреса электронной почты, пароли и т.д.

К тому же данная операция почти никак не отразилась на ботсети Zeus Gamover. Вот так и работает Microsoft, много пиара плюс подстава своих коллег по цеху ради минуты славы. В материалах фигурируют Slavik и Gribodemon, к личностям которых мы еще вернемся.

Тем не менее, раскручивая цепочку связей киберпреступников, специалисты также взяли под прицел троян Citadel и его разработчика AquaBox. Тот, явно заметив пристальное внимание к своей персоне, в конце 2012 года лег на дно и прекратил открытую продажу своего продукта.

Решающий удар по инфраструктуре Citadel был нанесен в мае-июне 2013 в ходе мероприятия Operation b54, проводимого совместно специалистами Microsoft и ФБР. Суть операции заключалась в том, чтобы изъять 4000 доменных имен, которые использовались Citadel. По факту было изъято 1462 доменных имен, для них было сделано перенаправление на сервера Microsoft для синкхола. По оценкам специалистов всего трояном Citadel были заражены порядка 5 млн компьютеров, преимущественно в США, Европе, Гонконге, Сингапуре, Индии и Австралии.

Но и тут Microsoft не могла не налажать. Как выяснилось, порядка 1000 доменных имен принадлежали другим security компаниям и использовались именно для наблюдения. На это обстоятельство обратил внимание владелец трекера abuse.ch Роман Хюсси, у которого одномоментно пропало порядка 300 доменных имен, используемых для синкхола.

Конечная цель перехвата управления — рассылка специально сформированных в Microsoft конфигурационных файлов для Citadel, в которых снималась блокировка сайтов антивирусных компаний. Эта фишка, перенаправление для сайтов из black list, была отличительной для Citadel, она появилась в версии 1.3.5.1 Rain Edition, в оригинальном Zeus ее не было. И тут возникает естественный вопрос этического характера, а какие еще команды могла потенциально отдать Microsoft через «свой» конфиг? А вообще странно, что разработчики Citadel не внедрили механизм цифровой подписи конфигурационного файла.

Между тем, разработчики Citadel продолжали закрытые продажи. В июне 2013 специалисты Trend Micro обнаружили версию Citadel 3.1.0.0, которая имела функцию распространения через USB устройства. А в июле в прессе появились сообщения, что банковские системы Японии атакованы как раз при помощи такой версии. Было выявлено 9 командных серверов, к которым шли обращения с около 20 тысяч уникальных IP адресов, при этом 96% инфицированных систем находились в Японии.

Шумиха и неразбериха

Пока безопасники боролись с многочисленными вариациями Zeus версии 2 (небольшое отступление — информация о x64 версии Zeus 2 c C&C в сети TOR от декабря 2013 года здесь), на андеграундной сцене появился KINS — Kasper Internet Non Security. По информации компании Fox-IT, приватная версия KINS, почти полностью основанная на исходных кодах Zeus, с декабря 2011 года использовалась для атак банковских систем Германии и Нидерландов. А дальше начинается некоторая путаница. Дело в том, что пристальное внимание к KINS было обращено много позднее, в 2013 году.

Как тут уже упоминалось, в 2012-2013 прошла волна операций против банковских троянов. Кроме Operation b71 и Operation b54, в 2012 году были произведены массовые аресты членов кибергруппировок, использовавших Carberp, которые закончились арестом разработчиков Carberp на Украине в марте 2013 года. Так, или иначе, андеграунд с 2012 года стал остро нуждаться в очередном инструменте с соответствующей поддержкой для банковских грабежей.

Судя по всему, название KINS впоследствии стали использовать в качестве своеобразной торговой марки, то есть в 2013 выпустили относительно новый продукт, который безопасники начали называть по старому — KINS. Однако правильнее эту версию все-таки называть PowerZeus или ZeusVM.

Отличительные особенности этой версии:

- использование VMProtect для затруднения своего анализа (отсюда ZeusVM);

- детект выполнения своего кода в среде виртуальных машин и песочниц;

- использование SSL для связи с командным центром;

- удаление своего ключа автозапуска при старте и восстановление перед перезагрузкой.

Кроме того, заметно, что базой для дроппера послужил PowerLoader 2 (отсюда PowerZeus). Фактически в нем используется исходный код грабберов Zeus и SpyEye в виде dll в качестве модулей. Французский исследователь Xylitol провел свое исследование KINS на основе исходных кодов, и пришел к выводу, что KINS = Zeus 2.0.8.9 + Power Loader 2.0 + SpyEye Plugins. Интересно, что в ходе своего исследования Xylitol вышел на разработчика KINS, его Jabber он получил из взломанной тестовой админки KINS. С разработчиком состоялся довольно-таки интересный диалог.

В ходе диалога выяснилось, что его наняли для разработки KINS, но потом «что-то пошло не так». Все его наработки были украдены в ходе взлома, и тот исходный код KINS, который слили в сеть, является очень сырой альфой конечного продукта. Так или иначе, разработка и закрытая продажа KINS ведется, а KINS и ZeusVM стали форками, разрабатываемыми разными командами.

ZeusVM, в частности, использовался в ходе атак Польских систем ДБО летом 2013 года. Отличительной особенностью атаки было то, что конфиг с веб-инжектами не подгружался из Интернета (хотя ссылка на URL конфига была), а целиком содержался внутри одной из секций PE файла.

В ходе разработки ZeusVM дополнительно были реализованы такие фишки, как использование стеганографии (ноябрь 2013), когда конфиг после обработки xor, rc4 и base64, внедрялся в изображение формата jpg, а так же изменение механизма установки хуков (май 2014), позаимствованное из Carberp. Последнее изменение многие поспешили проанонсировать, как очередной супер крутой гибрид Zeus и Carberp под названием Zberp, однако реально это очередная пугалка.

Текущее положение дел показывает, что, в большинстве своем, киберпреступники перешли с использования Citadel на ZeusVM.

Конец игры?

Как видно, несколько форков Zeus развиваются параллельно несколькими командами злоумышленников. Вернемся снова к «основной» ветке Zeus под названием GameOver (он же Murofet). Всего можно выделить три его версии:

- версия 1, распространялась с сентября 2011, впервые реализована P2P функциональность, в качестве резервного канала используется DGA;

- версия 2, обнаружена в феврале 2012, в этой версии были усовершенствованы как алгоритм DGA, так и механизм P2P;

- версия 3, начала распространяться в июле 2014 года, отличительной особенностью ее является использование алгоритма Fast Flux для работы с командным сервером, при этом функциональность P2P была полностью удалена.

Версия 3 появилась после очередной операции с названием «Tovar», проведенной с апреля по июнь 2014 года совместными усилиями ФБР, Европола и ряда компаний, работающих в сфере информационной безопасности, таких как CrowdStrike, Dell SecureWorks, Symantec, Trend Micro и McAfee. В ходе расследования было установлено, что управление Zeus GameOver осуществлялось с помощью более чем десяти серверов, которые размещались на абузоустойчивой площадке одного из хостинг-провайдеров Одессы. Таким образом, главный управляющий центр был обезврежен.

В результате раскрытия хакерской группировки Zeus GameOver был назван один из предполагаемых организаторов — 30-летний житель России Евгений Богачёв, он объявлен ФБР в розыск. Ему предъявлены заочные обвинения на основании перехваченных переговоров в одном из чатов. В них Богачёв, пишущий под никами Lucky12345 и Slavik, признаётся собеседнику, что является создателем трояна Zeus.

Кстати, в 2013 году власти США заявили об аресте гражданина России Александра Панина, который был задержан 28 июня сотрудниками Интерпола и экстрадирован из Доминиканской Республики в США. 28 января 2014 года на суде в Атланте Панин признал, что он являлся одним из разработчиков SpyEye и его псевдоним — Gribodemon. Как знать, не через Панина ли правоохранительные органы вышли на Богачева?

По информации Интерпола, более 1 млн. компьютеров по всему миру были инфицированы Zeus GameOver, совокупный финансовый ущерб от кражи из систем ДБО оценивается в 75 миллионов евро. Кроме того, посредством Zeus GameOver на 234 тысячи компьютеров было установлено вредоносное ПО CryptoLocker, при помощи которого был собран «выкуп» в размере 27 миллионов долларов США. Для распространения Zeus GameOver использовались мощности ботнета Cutwail и загрузчик PonyLoader.

В августе 2013 года эксперты Dell SecureWorks Counter Threat Unit обнаружили, что в дополнение к PonyLoader для распространения Zeus GameOver киберпреступники используют новый загрузчик Upatre. Его файл имеет небольшой размер и является предельно простым. Upatre использует SSL-соединение для загрузки и запуска необходимого вредоносного файла, URL которого жестко задан внутри кода загрузчика. Также, как и Pony Loader, Upatre распространялся посредством спам-ботнета Cutwail в виде аттача, представляющего собой архив zip.

С конца января схема была несколько усовершенствована, исполняемый файл Zeus GameOver подвергался сжатию, шифровался операцией xor с использованием 32 разрядного ключа, а полученному файлу присваивалось расширение .enc. При расшифровке обновленная версия Upatre обращает этот процесс и получает исходный исполняемый файл.

С февраля 2014 года Zeus GameOver обзавелся руткитом Necurs для сокрытия своего присутствия. Дроппер содержал x86 и x64 версии драйвера режима ядра. Для поднятия привилегий, если нет прав администратора, необходимых для установки драйвера, используется эксплоит CVE-2010-4398. Драйвер x64 подписан, но поскольку сертификат не входит в перечень доверенных, для обхода PathGuard вызывается штатная утилита bcdedit.exe для установки опции загрузки TESTSIGNING.

Так или иначе, после операции «Tovar» Zeus GameOver никуда не исчез. Очередная его версия, без P2P, Necurs и с поддержкой Fast Flux продолжает распространяться киберпреступниками.

Новый виток спирали

В декабре 2014 года сотрудники Лаборатории Касперского сообщили об обнаружении новой версии Zeus, получившей название Chthonic. Эта версия представляет собой своеобразный гибрид загрузчика Andromeda и ZeusVM. Chthonic имеет модульную структуру, на сегодняшний день обнаружены следующие модули:

- main — основной модуль (версия 4.6.15.0 — v4.7.0.0);

- info — сбор информации о системе;

- pony — модуль для кражи сохраненных паролей;

- klog — кейлоггер;

- http — модуль вебинжектов и formgrabber;

- vnc — удаленный доступ;

- socks — прокси;

- cam_recorder — запись видео с вебкамеры.

По номеру версии видно, что эволюция Zeus идет полным ходом. Тем более, что летом 2014 на черном рынке появились новые игроки в сфере банковских троянов — Pandemiya и Kronos (небольшой технический анализ здесь), не использующие исходных кодов Zeus и Carberp.

Автор: nuklearlord