Компания LinkedIn опубликовала в корпоративном блоге дополнение к правилам безопасности: теперь парольные хэши на сервере будут храниться с добавлением соли. В LinkedIn работают хорошие эксперты по ИТ-безопасности, которые давно готовили апгрейд системы, чтобы хэши хранились с солью. К моменту утечки апгрейд уже был сделан, сейчас идёт работа над дополнительными уровнями безопасности.

Директор LinkedIn также подчёркивает, что в утёкшей базе не были указаны email'ы пользователей, а поиском злоумышленников уже занимается ФБР.

Тем временем, с момента утечки подобрано больше половины паролей из опубликованной базы. Например, SophosLabs удалось подобрать 3,5 млн паролей, т.е. 60% всех уникальных хэшей из опубликованного файла LinkedIn (там из 6,5 млн хэшей только 5,8 млн являются уникальными).

Программы типа John the Ripper позволяют осуществлять брутфорс по словарю со сложением слов и добавлением/заменой символов, так что довольно легко расшифровываются длинные пароли вроде linkedinpassword или p455w0rd. Более того, программа позволяет пополнять словарь паролями, найденными в процессе, так что через семь проходов нашёлся такой пароль как m0c.nideknil (от словарного linkedin).

Пример

1-й проход. pwdlink от pwlink с правилом «добавить d на третью позицию»

2. pwd4link от pwdlink с правилом «вставить 4 на четвёртую позицию»

3. pwd4linked от pwd4link с правилом «добавить ed»

4. pw4linked от pwd4linked с правилом «убрать 3-й символ»

5. pw4linkedin от pw4linked с правилом «добавить in»

6. mpw4linkedin от pw4linkedin с правилом «добавить m в начало»

7. mw4linkedin от mpw4linkedin с правилом «убрать второй символ»

8. smw4linkedin от mw4linkedin с правилом «добавить s в начало»

9. sw4linkedin от smw4linkedin с правилом «убрать второй символ»

10. lsw4linkedin от sw4linkedin с правилом «добавить l в начало»

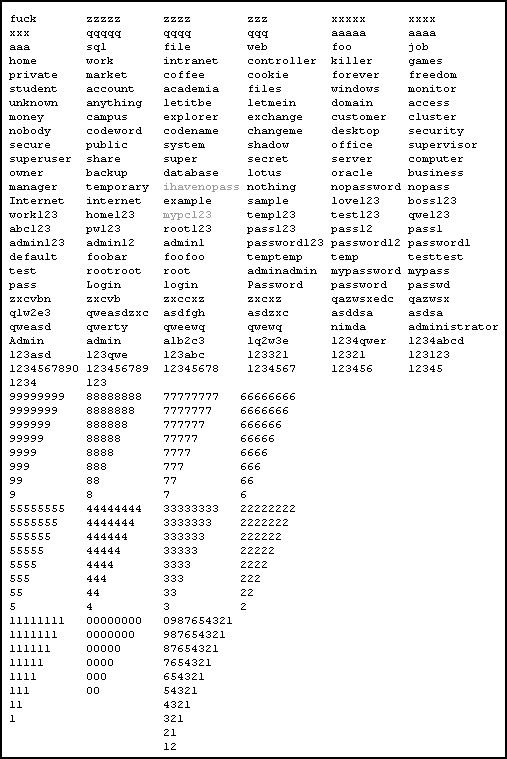

В SophosLabs, кроме обычных словарей, взяли также словарь, который использовался червём Conficker. Ниже — список паролей из словаря Conficker, все они оказались в базе LinkedIn, кроме двух (mypc123 и ihavenopass).

Автор: alizar