Предположения о том, что разведывательные агентства опередили нас настолько, что защищаться от них шифрованием бессмысленно, неверны. Как показывает один документ из архива Сноудена, АНБ не преуспело в расшифровке ряда коммуникационных протоколов, как минимум в 2012 году. В презентации для конференции, проведенной в том году, значится список программ шифрования, которые американцам взломать не удалось. В процессе дешифровки криптологи АНБ разделили свои цели на пять уровней согласно уровню сложности атаки и получаемому результату, начиная с «тривиальных» и до «катастрофических».

Мониторинг пути перемещения документа в Сети классифицируется, как «тривиальная» цель. Запись чата в Facebook – «несложная» задача, в то время как уровень сложности дешифровки писем, отправляемых через российский провайдер интернет-сервисов Mail.ru, рассматривается, как задача «умеренной сложности». Но все три эти уровня классификации не представляют серьезных проблем для АНБ.

Все становится сложнее на четвертом уровне. Согласно презентации, АНБ испытывает «значительные» проблемы в попытке дешифровать сообщения, посылаемые через провайдеры сообщений электронной почты, использующие усиленные методы шифрования – к ним относится, например, сервис Zoho, или при мониторинге пользователей сети Tor, которая была разработана для анонимного веб-поиска. Tor, ПО, также известное под названием The Onion Router («луковый маршрутизатор») – бесплатное программное обеспечение с открытым исходным кодом, которое позволяет пользователям выходить в Интернет через сеть из более 6 000 связанных между собой и добровольно пожертвованных проекту компьютеров. ПО автоматически шифрует данные так, чтобы ни один компьютер из сети не содержал всей информации о пользователе. Таким образом, экспертам по наблюдению становится очень непросто отследить местонахождение человека, посещающего конкретный вебсайт, или провести атаку на кого-либо, кто использует Tor для поиска в Интернете.

«Значительные» проблемы у АНБ вызывает и Truecrypt, программа для шифрования файлов на компьютере. Ее разработчики прекратили развитие программы в мае прошлого года, что вызвало подозрения о давлении на них со стороны государственного Агентства. Протокол под названием Off-The-Record (OTR) для сквозного шифрования мгновенных сообщений, кажется, также вызывает у АНБ значительные сложности. Код обеих этих программ можно свободно просматривать, модифицировать и распространять. Эксперты согласны в том, что разведывательным агентствам гораздо сложнее манипулировать программами с открытым исходным кодом, чем многими из закрытых систем, разрабатываемых такими компаниями, как Apple и Microsoft. Поскольку каждый может просмотреть код такого ПО, в него крайне сложно внедрить бэкдор, который не был бы обнаружен. Транскрипты перехваченных OTR-чатов, предоставленные Агентству его партнерами по Prism – программе АНБ по сбору данных от по меньшей мере девяти американских интернет-компаний, таких как Google, Facebook и Apple – показывают, что в этом случае усилия АНБ не увенчались успехом: «Это зашифрованное с помощью OTR сообщение не подлежит дешифровке». Это значит, что протокол OTR хотя бы иногда позволяет сделать коммуникации недоступными для просмотра в АНБ.

Для Агентства ситуация становится «катастрофической» на уровне «пять»: когда, к примеру, субъект использует комбинацию Tor, еще одного сервиса «анонимизации», систему мгновенных сообщений CSpace и систему интернет-телефонии (VoIP) под названием ZRTP. Такая комбинации, как значится в документе АНБ, приводит к «практически полной потере возможности отследить местонахождение и коммуникации выбранного объекта».

Система ZRTP, использующаяся для безопасного шифрования переговоров и чатов на мобильных устройствах, применяется в бесплатных программах с открытым кодом, таких как RedPhone и Signal.

«Приятно осознавать, что АНБ считает шифрование коммуникаций через наши сервисы действительно непрозрачным», – говорит разработчик RedPhone под псевдонимом Дерзкий Шип Марлина (Moxie Marlinspike).

«Крепкий орешек» для Форт-Мид

Буква «Z» в названии ZRTP – дань одному из разработчиков системы, Филу Циммерманну (Phil Zimmermann), который создал и систему Pretty Good Privacy, остающуюся наиболее широко распространенной на сегодняшний день программой шифрования писем и документов. PGP создана больше 20 лет назад, но, как это ни удивительно, она до сих пор «не по зубам» АНБ. «Это зашифрованное с помощью PGP сообщение не подлежит дешифровке» – значится в документе АНБ, попавшем в руки издания Spiegel, по поводу писем, пересылаемых с помощью сервиса Yahoo.

Фил Циммерманн написал PGP в 1991 году. Активист прекращения американской программы ядерных вооружений хотел создать систему шифрования, которая могла бы позволить ему безопасно обмениваться информацией с другими единомышленниками. Его система быстро стала очень популярной среди диссидентов по всему миру. С учетом широкого использования программы за пределами США, американское правительство в 1990-х начало преследование Циммерманна якобы за нарушение Закона о контроле над экспортом вооружений. Прокуроры согласились, что создание системы шифрования такой сложности и распространение ее за пределами страны незаконно. Циммерманн ответил публикацией исходного кода системы в виде книги – это было проявление свободы слова, защищенное конституцией.

PGP продолжает дорабатываться, и на сегодняшний день доступно множество версий системы. Наиболее широко распространенная – GNU Privacy Guard (GnuPG), программа, разработанная немецким программистом Вернером Кохом. Один из документов показывает, что представители альянса «Пяти глаз» порой и сами используют PGP. Оказывается, хакеры, помешанные на собственной безопасности, и власти США имеют гораздо больше общего, чем можно было вообразить. Изначально и проект Tor разрабатывался при поддержке Лаборатории военно-морских исследований США.

Сегодня, как значится в одном из документов, АНБ и его союзники всеми силами пытаются разрушить систему, которую помогли создать военные США. «Деанонимизация» Tor – очевидно один из главных приоритетов АНБ, но по этому направлению Агентство едва ли достигло успеха. Один из документов за 2011 год даже упоминает попытку дешифровки результатов использования Tor самим Агентством – в качестве теста.

Документы Сноудена должны до определенной степени вызвать чувство облегчения у людей, которые полагали, что ничто не сможет остановить АНБ в его неиссякаемой жажде к сбору информации. Кажется, что у нас все еще есть безопасные каналы связи. Тем не менее, документ показывает и то, как далеко ушли разведывательные агентства в своей работе по сохранению и дешифровке наших данных.

Интернет-безопасность осуществляется на нескольких уровнях – и АНБ вместе с союзниками очевидно способны «использовать» (то есть «взломать») – некоторые наиболее широко используемые из них в масштабах доселе немыслимых.

Безопасность виртуальных частных сетей и в самом деле «виртуальная»

Один из примеров – виртуальные частные сети (VPN), которые часто используются компаниями и институтами, работающими в нескольких офисах и локациях. В теории VPN создает безопасный туннель между двумя точками в Сети. Все данные, криптографически защищенные, направляются в этот туннель. Но когда речь идет об уровне безопасности VPN, слово «виртуальный» как нельзя лучше подходит для его описания. Все потому, что АНБ работает над крупномасштабным проектом использования VPN для взлома большого количества соединений, что позволяет Агентству перехватывать информацию, передающуюся в сетях VPN – включая, к примеру, VPN-сеть правительства Греции. Согласно документу, попавшему в руки Spiegel, команда АНБ, ответственная за работу с греческими VPN-коммуникациями, состоит из 12 человек.

Целью АНБ был и ирландский VPN-сервис SecurityKiss. Следующий «цифровой отпечаток» для Xkeyscore, мощной программы-шпиона, созданной агентством, был, согласно отчетам АНБ, протестирован и использовался для извлечения данных сервиса:

fingerprint('encryption/securitykiss/x509') = $pkcs and ( ($tcp and from_port(443)) or ($udp and (from_port(123) or from_por (5000) or from_port(5353)) ) ) and (not (ip_subnet('10.0.0.0/8' or '172.16.0.0/12' or '192.168.0.0/16' )) ) and 'RSA Generated Server Certificate'c and 'Dublin1'c and 'GL CA'c;

Согласно документу АНБ, датированному 2009 годом, Агентство обрабатывало 1000 запросов в час от VPN-соединений. Ожидалось, что это число возрастет до 100 000 в час к концу 2011 года. Целью системы была полная обработка «по меньшей мере 20%» этих запросов, что означает, что полученные данные должны были быть дешифрованы и переданы адресату. Другими словами, к концу 2011 года АНБ планировало непрерывно отслеживать до 20 000 предположительно безопасных VPN-соединений в час.

VPN-соединения могут быть построены на основе различных протоколов. Наиболее часто используется туннельный протокол точка-точка (Point-to-Point Tunneling Protocol, PPTP) и протоколы безопасности IPsec (Internet Protocol Security). Эти протоколы не представляют особых проблем для шпионов АНБ, если те действительно хотят взломать соединение. Эксперты уже называли протокол PPTP небезопасным, но он продолжает использоваться во множестве коммерческих систем. Авторы одной из презентаций АНБ хвастались проектом под названием FOURSCORE, который сохраняет информацию, включающую зашифрованные метаданные, передаваемые по протоколам PPTP.

В документах АНБ значится, что, используя большое количество различных программ, службы Агентства проникли в множество корпоративных сетей. Среди тех, кто подвергся слежению, значатся: российский авиаперевозчик Трансаэро, Королевские Иорданские Авиалинии, а также телеком-провайдер из Москвы «Мир Телематики». Другое достижение этой программы – установление слежения за внутренними коммуникациями дипломатов и государственных служащих Афганистана, Пакистана и Турции.

IPsec – протокол, который, на первый взгляд, создает шпионам больше проблем. Но у АНБ есть ресурсы для проведения множества атак на маршрутизаторы, вовлеченные в процесс создания соединений, для получения ключей и скорее расшифровки, нежели дешифровки передаваемой информации – об этом свидетельствует сообщение из отдела АНБ под названием Tailored Access Operations (Операции Особого Доступа): «TAO получил доступ к маршрутизатору, через который проходит основной банковский трафик», говорится в одной из презентаций.

Ничего общего с безопасностью

Предположительно безопасные системы, на которые обычные интернет-пользователи полагаются постоянно при проведении финансовых операций, оплате электронных покупок или доступе к почтовым аккаунтам, оказываются еще менее защищенными, чем VPN. Обыватель может легко распознать эти «безопасные» соединения, взглянув на адресную строку в браузере: при таком соединении адрес будет начинаться не с «http» – а с «https». «S» в данном случае означает «secure», «безопасный». Проблема в том, что у этих протоколов нет ничего общего с безопасностью.

Такие соединения АНБ и его союзники взламывают играючи – по миллиону в день. Согласно документу АНБ, Агентство планировало довести объем взломанных https-соединений до 10 миллионов в день к концу 2012 года. Службы разведки особенно заинтересованы в сборе пользовательских паролей. К концу 2012 года система должна была «отслеживать состояние по меньшей мере 100 приложений, использующих шифрование и работающих на основе ввода пароля» при каждом случае их использования примерно 20 000 раз в месяц.

Например, британский Центр правительственной связи собирает информацию о шифровании с использованием протоколов TLS и SSL – это протоколы шифрования https-соединений – в БД под названием «FLYING PIG». Британские шпионы еженедельно создают отчеты по текущему состоянию системы для каталогизации сервисов, которые чаще всего используют протоколы SSL, и сохраняют подробности этих соединений. Такие сервисы, как Facebook, Twitter, Hotmail, Yahoo и iCloud отличаются особенно частым использованием подобных протоколов, а само число еженедельно фиксирующихся британской службой соединений исчисляется миллиардами – и это только для 40 наиболее популярных сайтов.

Мониторинг хоккейных сайтов

Канадский Центр безопасности коммуникаций следит даже за сайтами, посвященными самому популярному национальному времяпрепровождению: «Мы отследили значительное увеличение активности в чатах на сайтах, посвященных обсуждению хоккея. Вероятно, это связано с началом сезона плей-офф», – говорится в одной из презентаций.

АНБ также создало программу, с помощью которой, как оно заявляет, может быть дешифрован протокол SSH. Он, как правило, используется системными администраторами для удаленного доступа к компьютерам сотрудников, в основном для использования интернет-маршрутизаторами, системами бизнес-инфраструктуры и другими подобного рода службами. АНБ объединяет данные, полученные таким образом, с другой информацией для управления доступом к важным системам.

Слабеющие криптографические стандарты

Но как альянсу «Пяти глаз» удается взламывать все эти стандарты и системы шифрования? Короткий ответ: они используют все доступные возможности.

Одна из них – серьезное ослабевание криптографических стандартов, использующихся для создания подобных систем. Документы, попавшие к изданию Spiegel, свидетельствуют, что агенты АНБ посещают собрания организации Internet Engineering Task Force (IETF), которая разрабатывает подобные стандарты, для сбора информации, а также, предположительно, для оказания влияния на проводимые на собраниях дискуссии. «Новая сессия расширений политик может улучшить нашу способность пассивно отслеживать двусторонние коммуникации», – значится в коротком описании собрания IETF в Сан-Диего во внутренней информационной системе АНБ.

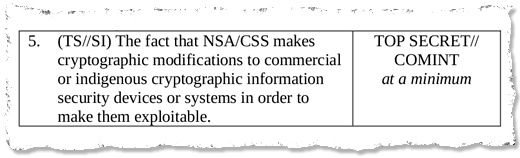

Этот процесс ослабевания криптографических стандартов ведется уже достаточно долго. Сборник классификаторов, документ, объясняющий, как классифицировать определенные типы секретной информации, помечает «тот факт, что АНБ/Центральная служба безопасности проводит криптографические модификации коммерческих устройств или систем обеспечения безопасности для их последующего использования» грифом «Совершенно секретно».

Сборник классификаторов АНБ: «Криптографические модификации»

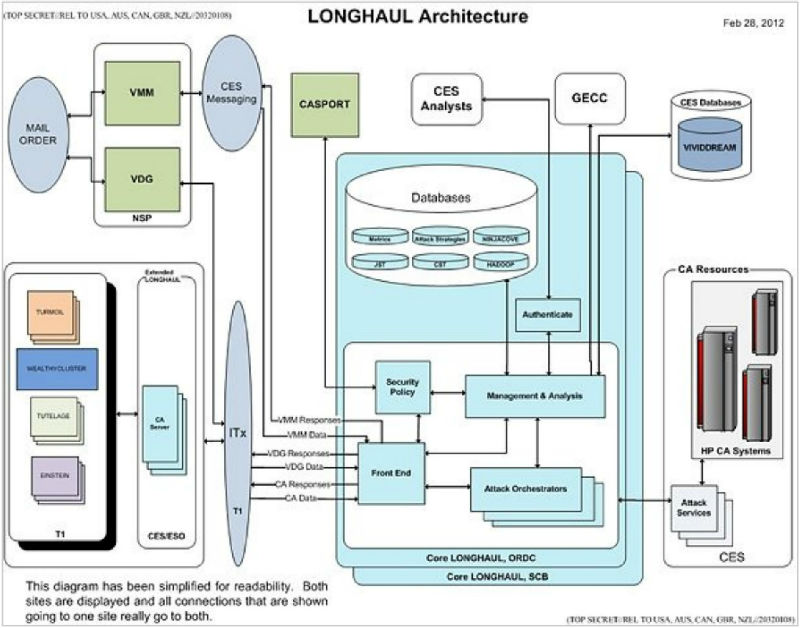

Криптографические системы, таким образом достаточно сильно ослабевшие или неисправные, затем обрабатываются при использовании суперкомпьютеров. АНБ создало систему под названием Longhaul – «сервис оркестровки сквозных атак и восстановления ключей для трафика Data Network Cipher и Data Network Session Cipher». По сути, Longhaul для АНБ – источник поиска возможностей для дешифровки различных систем.

Согласно документу АНБ, система использует мощности суперкомпьютеров Tordella Supercomputer в Форт-Мид, штат Мэриленд, и Окриджского дата-центра в городе Ок-Ридж, штат Теннесси. Сервис может передавать дешифрованные данные таким системам, как Turmoil – это часть секретной сети, которую АНБ развернуло по всему миру для перехвата данных. Кодовое название для разработок в этом направлении – Valientsurf. Похожая программа под названием Gallantwave разработана для «взлома туннельных протоколов и протоколов сессий».

В других случаях шпионы используют свою инфраструктуру для похищения криптографических ключей из конфигурационных файлов маршрутизаторов. Репозиторий под названием Discoroute содержит «конфигурационные данные маршрутизаторов полученные активным и пассивным образом». Активный сбор подразумевает взлом или иное проникновение в компьютерные системы, пассивный сбор означает получение данных, передаваемых по Интернету через секретные компьютеры, которыми управляет АНБ.

Важная часть работы альянса «Пяти глаз» по дешифровке состоит в том, чтобы просто собирать огромные массивы данных. Например, они собирают так называемые SSL handshake-сообщения – информацию, которой обмениваются компьютеры для установления SSL-соединения. Комбинация метаданных о соединении и метаданных протоколов шифрования может помочь получить ключи, которые в свою очередь позволяют прочесть или записать дешифрованный трафик.

Наконец, если другие способы не помогают, АНБ и союзники полагаются на метод грубой силы: они организуют хакерскую атаку на целевой компьютер или маршрутизатор для получения секретных данных – или перехватывают сами компьютеры на пути к месту доставки, вскрывают их и внедряют туда жучки – этот процесс называется «затруднение действий противника».

Серьезная угроза безопасности

Для АНБ дешифрование представляет собой постоянный конфликт интересов. Агентство и его союзники обладают собственными секретными методами шифрования для внутреннего использования. Но АНБ также обязано предоставлять в Национальный Институт Стандартов и Технологий США (US National Institute of Standards and Technology, NIST) «руководства по выбору надежных технологий», которые «могут быть использованы в экономически эффективных системах для защиты чувствительных данных». Другими словами, проверка качества криптографических систем – часть работы АНБ. Один из стандартов шифрования, который рекомендуется NIST – стандарт Advanced Encryption Standard (AES). Он используется в различных системах, начиная с шифрования PIN-кода банковской карты до шифрования жесткого диска компьютера.

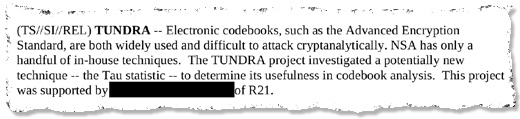

Один из документов АНБ свидетельствует о том, что Агентство активно ищет способы взломать стандарт, который само же рекомендует – эта секция помечена грифом «Совершенно секретно»: «Электронные кодовые книги, такие как Advanced Encryption Standard, одновременно и широко распространены, и хорошо защищены от криптоатак. АНБ владеет только небольшим количеством внутренних техник по их взлому. Проект TUNDRA исследует потенциально новую технику для определения ее полезности при анализе электронных кодовых книг».

Тот факт, что огромное количество криптографических систем, заполонивших Интернет, намеренно ослаблены или взломаны АНБ и его союзниками, представляет огромную угрозу безопасности каждого, кто полагается на Интернет – начиная с пользователей, рассчитывающих на безопасность в Сети, и заканчивая институтами и компаниями, работающими с облачными вычислениями. Многие из этих «дыр» могут быть использованы каждым, кто о них узнает – и не только АНБ.

В самом разведывательном управлении об этом хорошо известно: согласно документу 2011 года, 832 сотрудника Центра правительственной связи сами стали участниками проекта BULLRUN, целью которого является широкомасштабный удар по Интернет-безопасности.

Двое авторов статьи, Джейкоб Аппельбаум (Jacob Appelbaum) и Аарон Гибсон (Aaron Gibson), работают в проекте Tor. Аппельбаум также работает в проекте OTR и участвует в создании других программ шифрования данных.

Автор: 1cloud