Добрый день, меня зовут Денис Генералов, я являюсь младшим системным администратором Cloud4Y. Надеюсь, что данный пост поможет коллегам, которые оказались в такой же ситуации, что и я: в купленном для компании ноутбуке система стоит в MBR (Legacy BIOS), на нём имеется пароль, а поставить необходимо в GPT (UEFI).

Предостережение

Данная статья носит сугубо информационный характер, не является руководством к действию. Автор не несёт ответственность за порчу вами своих девайсов.

«Что тут такого? В этом нет никакой сложности! Почему не обратиться к вендору? Почему не воззвать к мудрости Гугола?», — спросите вы, а я отвечу:

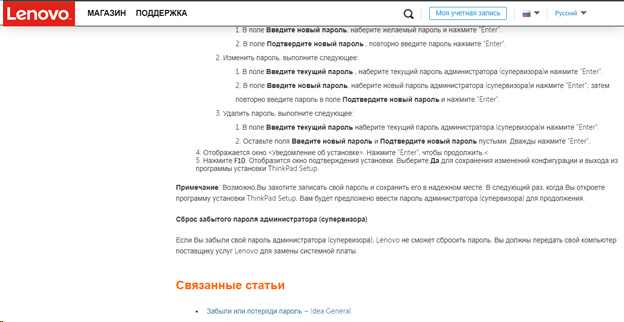

Вендор на своём официальном сайте сообщает, что для сброса пароля необходимо заменить материнскую плату (ха-ха).

Поиск в Google даёт тонны бесполезной информации с советами вытащить батарейку CMOS, зажать 2 вывода микросхемы BIOS в момент включения – CLK и Dl (IO). Кстати, этот вариант вообще неприемлем, поскольку может повлечь за собой уничтожение микросхемы, а равно и содержимого.

На формах умные (не совсем) люди советуют следующее:

Данный вариант предполагает следующее: приобрести тушку такого же ноута, пересадить оттуда микросхему BIOS.

Всё бы было хорошо, если бы эти работы проводились в 2007-2010 годах. Тогда не было скриптов автоматизированной прошивки мультиконтроллеров aka хабов (привет Intel ME и AMD PSP) при первом старте и обратной записи в BIOS данных мультиконтроллера.

Если мы воспользуемся данным советом, то получим «кирпич» либо неработающую клавиатуру, и лишь с малой долей вероятности — полностью рабочий ноут, но с неродными SN или вовсе без них.

Конечно, любой человек может попробовать восстановить свой ноутбук по советам с форумов, но это дело добровольное, как и колхоз. Мы же привыкли решать задачу красиво и как надо, а не «как проще». Чтобы упорядочить информацию по этой теме, я и решил написать данную статью.

В силу специфики нашей работы, мы закупаем профессиональные линейки HP ввиду простоты ремонта, обслуживания и диагностики, однако в штате имеется пара «боевых лошадок» Lenovo IdeaPad 110-17ACL. С них, пожалуй, мы и начнём.

«Ремонт» Lenovo IdeaPad 110-17ACL

Задача: убрать пароль супервизора из BIOS для переключения режима загрузки в UEFI

Опционально: не потерять ключи и SN от производителя.

Дано: Lenovo IdeaPad 110-17ACL у которого установлен пароль и 0 полезной информации в тынтырнетах.

Ну что, коллеги, поехали?

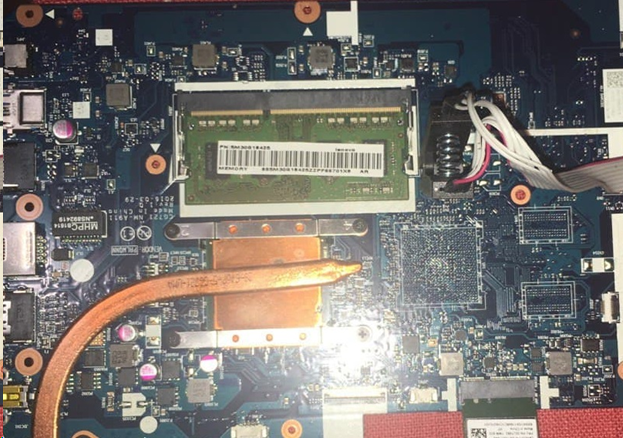

Разберём тушку до состояния платы. Это несложно. Нам понадобится карта (желательно банковская, с номером и тремя цифрами на обратной стороне. Можете прислать мне фото с двух сторон, я вам подскажу, подойдёт ли ваша карта), отвёртка крестовая PH 00, за неимением лучшего – программатор от наших рисовых собратьев – CH341aPro и «клешня» под Sop-8 к нему.

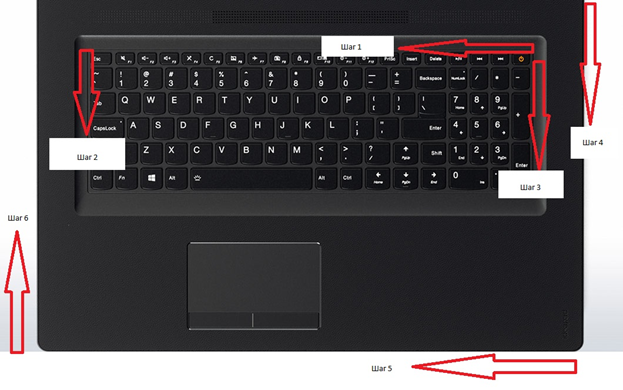

Приступаем к разборке. Первым делом выкручиваем все винты в нижней крышке, которые видим, а которые не видим – ищем. Должно быть 11 штук М 2,5. Переходим к клавиатуре, она держится на соплях пластмассовых креплениях внутри топкейса.

С места, обозначенного красной стрелкой, подсовываем карту и начинаем вести по стрелке, клавиатура отойдёт от топкейса. Снимаем её, не забыв отключить от платы. Видим 4 винта, воспользуемся отвёрткой и выкрутим их, вытащив привод из корпуса, а также отсоединив батарею.

Подсовываем карту в щель между топкейсом и нижней крышкой, проходимся согласно стрелкам и снимаем нижний кейс. Видим перед собой плату. Отключаем батарею CMOS (с обратной стороны платы).

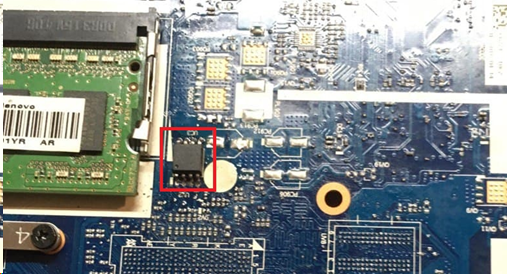

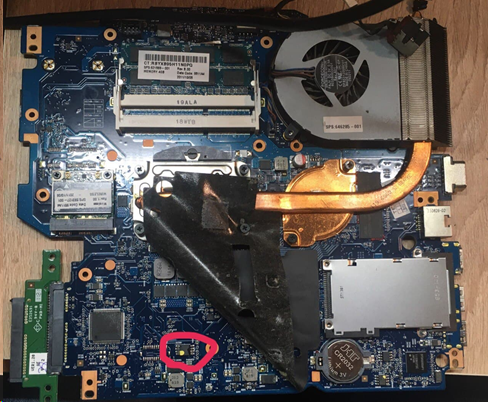

Не перепутав первый контакт (там, где вытравлена точка на корпусе) подключаем клешню к WB25Q64FV, обозначенную кругом. Начинаем читать, что же там, внутри нашего BIOS.

P.S. Делайте несколько копий оригинального ROM-а.

P.S.2. Лучше не делайте это «клешнёй», а демонтируйте микросхему и считайте припаянную к программатору или к плате-переходнику. Так вы минимизируете возможные потери блоков при считывании из-за пропадающего иногда контакта.

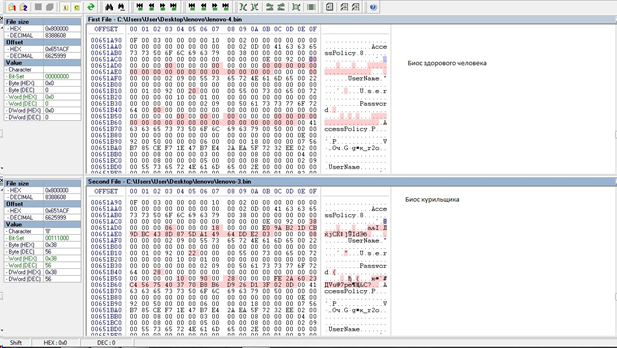

Чтобы понять, где у нас хранится пароль, я приобрёл чистый дамп BIOS на одном из форумов (это дешевле приобретения платы, да и дамп нужен был в исследовательских целях, вам он не понадобится), и начал сравнивать их друг с другом через Fairdell HexCmp2.

Проигнорирую области, где указаны серийные номера и ключ Windows, сразу перейду к тому, с каких значений начинается то, что нас интересует больше всего – пароль.

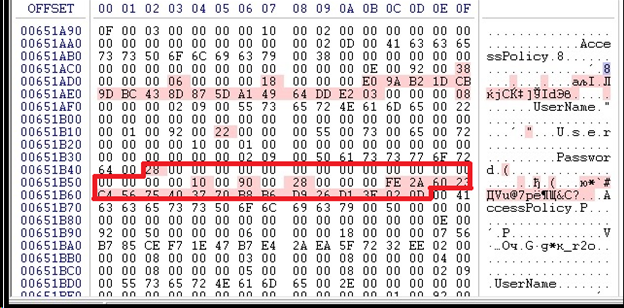

Блоки данных, которые интересуют нас, начинаются с последовательности – 73 73 50 6F 6C 69 63.

Находим все строки, которые содержат необходимую последовательность. Ниже её находятся строки, которые содержат значения Password (указаны на картинке), заменяем их на нули.

После этого сохраняем дамп и прошиваем его. Проверяем на запуск и радуемся, что у нас нет более пароля.

Собираем в обратном порядке, проверяем правильно подключение батареи – (белой полоской вверх, точкой вниз. Видимо, такую маркировку предпочитает Lenovo).

HP Probook, HP Elitebook

Рассмотрим линейку HP ProBook линеек 4x20-40, Elitebook (2010-2015 годы выпуска) с флеш-памятью 32 – 64 M-BIT.

Здесь всё намного прозаичнее и проще.

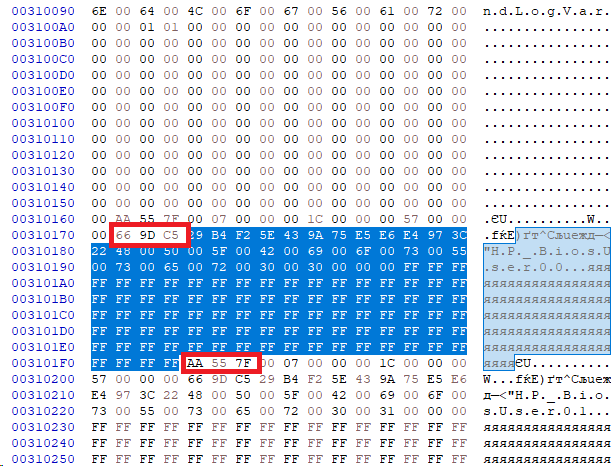

Как мы видим на картинке, у HP пароль зашифрован между последовательностями 66 9D C5 и AA 55 7F.

Нам нужны последовательности, которые содержать в себе следующие значения:

-

H.P._.B.i.o.s.U.s.e.r.0.1

-

H.P._.B.i.o.s.U.s.e.r.0.2

-

H.P._.B.i.o.s.U.s.e.r.0.0..B.I.O.S. .A.d.m.i.n.i.s.t.r.a.t.o.r

-

H.P._.P.w.R.e.c.D.a.t.a.0.0

-

H.P._.P.w.R.e.c.D.a.t.a.0.1

-

H.P._.P.w.R.e.c.D.a.t.a.0.2

Ни в коем случае не стоит трогать следующие значения:

-

T.e.m.p.B.I.O.S.A.d.m.i.n.S.c.a.n.c.o.d.e

-

H.P.B.I.O.S.A.d.m.i.n.S.c.a.n.c.o.d.e

В случае, если вы их «потрёте», ваш ноутбук будет грузиться в FactoryMode и каждый раз при загрузке оповещать, что необходимо забить в него SN, Notebook model, UUID number, SKU Number, CTO Localization code, PCID, И CT Number платы, а это – неэстетично.

Спасибо за внимание, коллеги. Это моя первая статья на Хабр. Если интересно, напишу что-нибудь ещё, как накопится материал. Задавайте вопросы, постараюсь ответить в комментариях.

Что ещё интересного есть в блоге Cloud4Y

→ Частые ошибки в настройках Nginx, из-за которых веб-сервер становится уязвимым

→ Фишинг с поддельным приглашением на встречу

→ Облачная кухня: готовим данные для мониторинга с помощью vCloud API и скороварки

→ Подготовка шаблона vApp тестовой среды VMware vCenter + ESXi

→ VMware предупредила о критических уязвимостях в удаленном исполнении кода в vCenter

Подписывайтесь на наш Telegram-канал, чтобы не пропустить очередную статью. Пишем не чаще двух раз в неделю и только по делу.

Автор: Cloud4Y