Это статья посвящена Oracle Identity Cloud Services — новому поколению идентификационных сервисов, которые работают как с облачными бизнес-приложениями, так и в составе систем, развернутых в ИТ-инфраструктуре предприятия.

Казалось бы, в Identity Management (IdM) нет и не может быть ничего необычного, это стандартная корпоративная технология, средство автоматизации вторичных бизнес-процессов компании, минимизации рисков, связанных с информационной безопасностью, снижения трудозатрат администраторов и службы Help Desk, ну и повышения удовлетворенности конечных пользователей, конечно. Но мир меняется, и облачные решения в области бизнес-приложений требуют развития сервисов IdM.

Безопасность — это главный приоритет облачных решений Oracle. Целью Oracle является создание максимально безопасных и надежных услуг для инфраструктур и платформ на основе публичного облака, предназначенных для коммерческих и государственных организаций. Миссия Oracle состоит в том, чтобы строить безопасные сервисы инфраструктур и платформ в публичном облаке, в котором заказчикам Oracle предоставляется надежная и управляемая безопасность для уверенного выполнения рабочих нагрузок и создания доверенных масштабируемых облачных решений.

Процитируем Ларри Эллисона. Недавно он сказал: «Через пять лет безопасность из основного препятствия станет основной причиной перехода в облако». Другими словами, если вашим бизнесом не является информационная безопасность, то вряд ли вы сможете защитить свои приложения так, как это может сделать для вас провайдер облачных решений. Oracle давно работает в области информационной безопасности, и, помимо собственных решений, имеет возможность применить множество сторонних решений, чтобы ваши данные были в безопасности и при этом обеспечивалось соответствие международным стандартам в области ИБ.

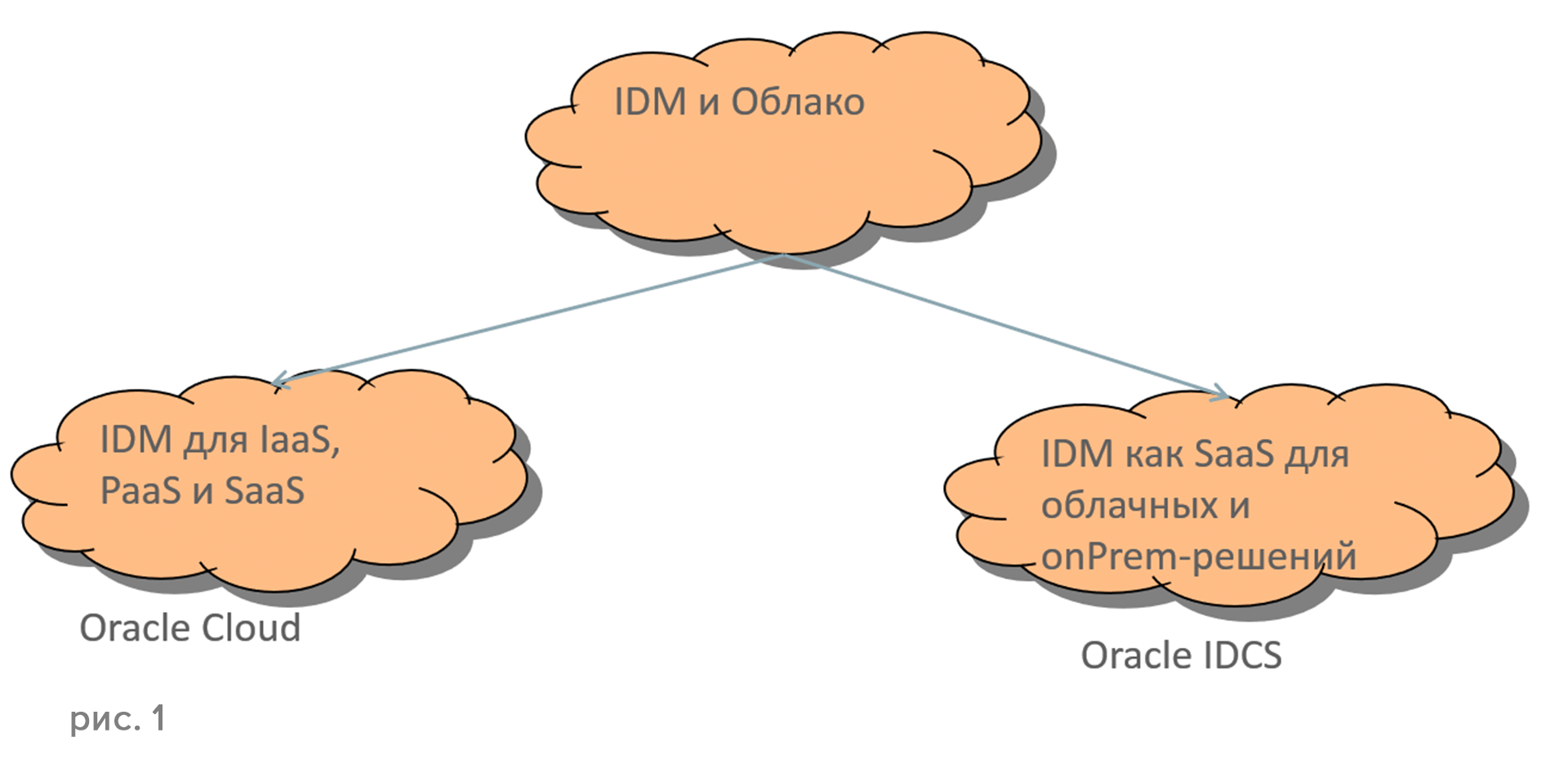

Учитывая то, о чем мы сегодня хотим написать, это отнюдь не изящный парадокс — это ближайшее будущее облачных вычислений с учетом современных тенденций. Ведь сервисы Oracle Identity Cloud Services именно так и будут работать — как с облачными бизнес-приложениями, так и в составе систем, развернутых в ИТ-инфраструктуре предприятия (Рисунок 1). IdM для Oracle Cloud защищает сами облачные технологии, но второй блок, который на рисунке назван «Oracle IDCS», для нас особенно интересен — это защита как облачный сервис для других приложений.

IdM в Oracle Cloud

Начнем с того, как обеспечена защита собственно облака Oracle, — а это порядка 80 тыс. виртуальных машин и 19 ЦОДов по всему миру. Ежедневно через Oracle Cloud проходит 30 млрд транзакций. Oracle — второй провайдер SaaS в мире, при этом Oracle регулярно приобретает поставщиков облачных сервисов и постоянно нанимает специалистов в этой области — сотни специалистов каждый год.

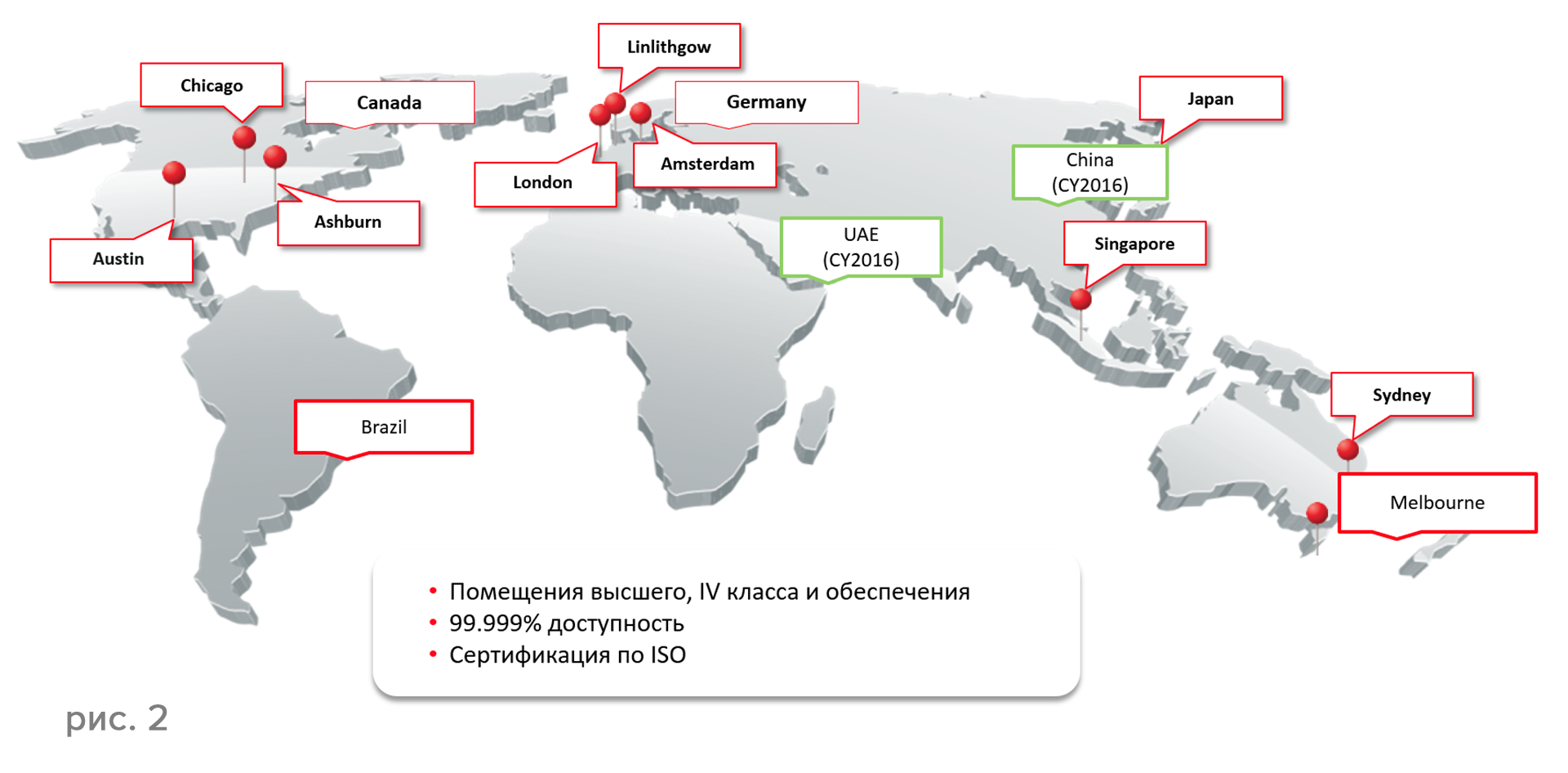

Рисунок 2 иллюстрирует месторасположения центров обработки данных Oracle. Зеленым цветом обозначены те ЦОДы, которые будут введены в действие до конца 2016 г. ЦОДы Oracle обеспечивают высокую степень доступности — 99,999%, все они прошли сертификацию по ISO.

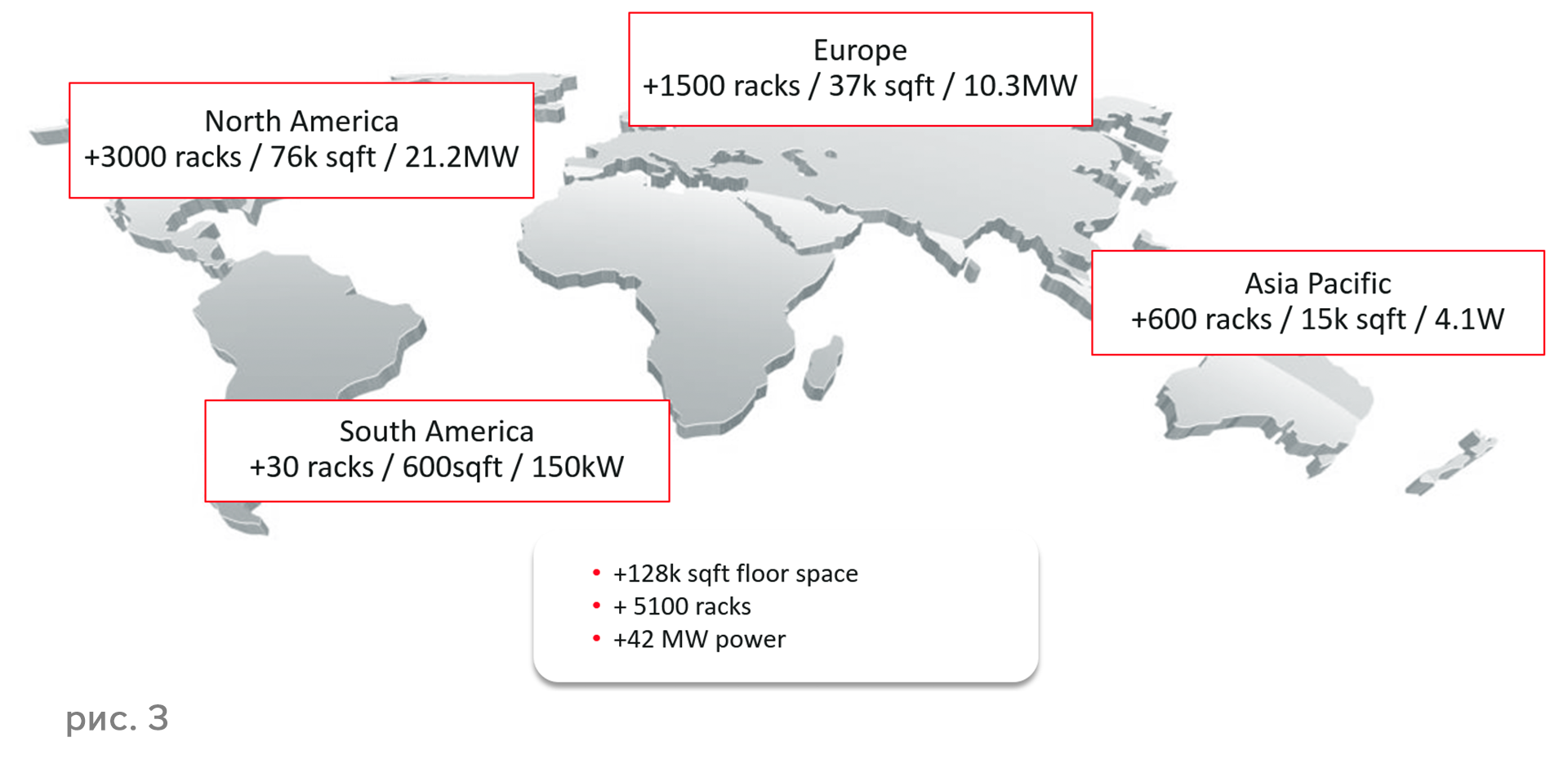

Рисунок 3 отражает мощность ЦОДов Oracle. Компания сделала существенные инвестиции как облачный провайдер и демонстрирует серьезный подход. Для хранения данных в ЦОДах Oracle используется Oracle Exadata, для работы с Big Data — Big Data Appliance, для хранения данных — ZFS Storage Appliance. Кроме того, используются SPARC-серверы с М7-процессором, который позволяет разграничить области памяти.

Oracle обеспечивает механизмы безопасности, которые позволяют контролировать, кто и на каких условиях может получить доступ к данным, — контроль исключительно жесткий. Помимо физической безопасности используется и логическая защита, шифрование дисков, антивирус и антиспам, всевозможные уровни защиты сети. Для предоставления доступа и контроля доступа используются продукты Oracle IDM (точнее, Identity & Access Management), которые позволяют реализовать такие вещи, как создание учетных записей, назначение привилегий, авторизация, аудит, периодические проверки избыточности полномочий при предоставлении доступа (т.н. сертификация доступа). Для доступа к приложениям используется двухфакторная аутентификация. Служебная сеть Oracle Cloud отделена от корпоративной сети Oracle и требует отдельного ввода учетных данных для получения доступа — сотрудники Oracle, которые обладают доступом к корпоративной сети, не обладают доступом к сети Oracle Cloud, и, чтобы получить доступ к облаку, они должны в явном виде запрашивать учетные данные для получения доступа к компонентам Oracle Cloud, все эти запросы проверяются ответственными лицами.

Периодически Oracle выполняет анализ уязвимостей и тесты на проникновение, и на ежедневной основе Oracle выполняет сканирования — каждую неделю выполняется сканирование практически 2 млн IP-адресов, каждую неделю выполняется 518 сканирующих работ. Для автоматической корреляции событий безопасности и выявления угроз на основе корреляции используются системы Security Information and Event Management, или SIEM (продукты компании McAfee). Индивидуальные источники (серверы, роутеры и т. д.) отправляют журналы в коллекторы, далее журналы отправляются в Enterprise Security Manager (ESM) для нормализации и агрегации, Enterprise Log Manager (ELM) для долгосрочного хранения. Данные McAfee Global Threat Intelligence используются совместно с ESM. Advanced Correlation Engine (ACE) выявляет угрозы и события безопасности в соответствии с нормализованными данными ESM.

Для защиты облачных вычислений Oracle использует лучшие сервисы безопасности — безопасный доступ к сети при помощи VPN, предотвращение утечки данных при помощи Bastion Hosts и пр… Сеть Oracle Cloud обеспечивает надежную защиту от традиционных проблем безопасности, таких как атаки с перехватом, подмена IP-адресов и сканирование портов. Широко используются устройства сетевой защиты, в том числе устройства мониторинга сетевых коммуникаций и управления ими как на внешних, так и на внутренних границах сети.

Для доступа к сетевым службам Oracle Cloud широко используется шифрование. Заказчики получают доступ к службам по шифрованным протоколам, подключение формируется с использованием надежного шифрования. Кроме того, Oracle Cloud обеспечивает соответствие приложений международным законодательным требованиям, включая требования стандарта PCI DSS, которые особенно востребованы российскими заказчиками. В целом это мощная эшелонированная защита на всех уровнях: от уровня процессоров до физического уровня и уровня приложения.

IdM как сервис

Решение, которое вскоре появится под уже упомянутым названием Identity Cloud Services (IDCS), позволит заказчикам Oracle защитить при помощи облачных продуктов безопасности как приложения, размещенные локально, так и облачные приложения. Решение Identity Cloud Services предназначено для управления как идентификаторами, так и доступом ко всем типам сервисов Oracle Cloud. Ключевая особенность IDCS — общие идентификаторы для пользователей, сервисов и приложений.

Для управления пользователями — т. е. для того, чтобы создавать пользователей, получать данные, организовывать поисковые запросы среди пользователей, списка пользователей, — применяется стандарт SCIM. Для интеграции облачных и локальных приложений также используются стандарты: стандарты федеративного взаимодействия SAML — федеративный SSO, обеспечивающий возможность передачи атрибутов профиля, OIDC — аутентификация для OAuth и собственно стандарт OAuth, обеспечивающий делегированную авторизацию от сервиса к сервису и передачу идентификаторов.

Рисунок 4 отражает планируемую функциональность Oracle Identity Cloud Services, есть решения двух типов: корпоративное решение с набором приложений, для которого обеспечивается безопасность с однократной регистрацией, с IdM и т. д., и облачная инфраструктура, и эти две среды необходимо связать, чтобы не нужно было сразу мигрировать в облако, а можно было использовать технологии как из корпоративного решения, так и из облака — брать лучшее из двух миров.

Когда пользователь получает учетную запись администратора Identity Cloud Services, он должен выбрать набор приложений, привязать эти приложения к пользователям, синхронизировать список пользователей с локальным репозитарием, организовать список ролей, которые будут использованы в приложениях, создать группы пользователей, которые получат доступ к приложениям, — т. е. фактически сделать все то, что сейчас делает IdM.

Именно такой рабочий процесс и будет реализован в IDCS. В плане управления приложениями IDCS предлагает следующие возможности: выбор из списка заранее зарегистрированных приложений или регистрацию новых (OAuth или SAML), ввод административной учетной записи в приложении, привязку групп пользователей домена к приложению, регистрацию, генерацию идентификаторов и ключей, описание и добавление ресурсов, управление способами авторизации в спецификации OAuth, подключение профиля SP и предоставление доступа пользователям и группам пользователей к приложению.

Далее предстоит работа с пользователями. Можно активировать, деактивировать пользователя, заставить пользователя сбросить пароль при входе, привязать определенные политики для изменения пароля к пользователю и т. д. Когда пользователь входит в собственную систему, ему предоставляются возможности самообслуживания: список доступных приложений, регистрация учетной записи для приложений, изменение собственных атрибутов, — чтобы он зря не беспокоил администратора.

Наконец, о внутренних возможностях экземпляра сервиса. Пользователь сможет настраивать уведомления конечных пользователей и администраторов, регистрировать провайдеров идентификации, включать федеративное SSO, выбирать IdP, регистрировать доверенных партнеров (OAuth и SAML), менять парольную политику, описывать параметры соединения с корпоративным LDAP-каталогом для синхронизации учетных записей, наделять пользователей административными правами, изменять внешний вид графического интерфейса, включать режим диагностики и работать с сетевой безопасностью (т. е. со списком адресов, которые могут получать доступ к системе, и т. д.), а также настраивать SSO.

Инструментарий управления заданиями позволяет выбирать задания из заранее определенного списка.

В качестве ресурсов для изучения IdM и IDCS мы рекомендуем (статьи по IDCS будут появляться по мере повяления официальных анонсов):

- www.facebook.com/russianidmclub (страница клуба российских архитекторов IdM)

- www.easyoraidm.ru (блог по Oracle Identity Governance)

- security-orcl.blogspot.ru (блог команды пресэйла по ИБ московского офиса Oracle)

Автор: Oracle