Я всегда поражаюсь количеству присутствующих здесь людей, особенно учитывая, кто я по сравнению с Филом Циммерманом, так что спасибо, что потешили моё эго. Я Рендермен, и если хотя бы трое из вас меня не знают, скажу, что выступаю здесь на DefCon уже 10 лет. Я люблю это место, этих ребят, это наша семья, и это единственное место, где я чувствую себя нормально.

Моя сегодняшняя презентация называется «Как я могу завладеть вами? Позвольте мне перечислить способы». Эта тема родилась на конференции SECTOR в Торонто. Вы знаете, что рабочее пространство становится всё более мобильным и беспроводным. Вы видите это везде – в аэропортах, в гостиницах, здесь в Вегасе. Люди постоянно набирают что то на экранах смартфонов, разговаривают и это обычная картина для нашего времени, в каждой компании есть что-то вроде этого.

Мобильные пользователи находятся вдали от зоркого ока BOFH, оператора компьютерных сетей (и от наказания), так что если они делают что-то глупое, что нарушает вашу безопасность, вы не можете добраться до них. Они могут находиться на другом конце земли, но при этом причинять вред вашим сетям, потому этому вопросу нужно уделить внимание, чтобы защитить свою компанию и самого себя.

Большинство из нас вынуждены были приехать сюда издалека, я не думаю, что среди нас много местных жителей, так что вы часто оказываетесь в такой ситуации. Это в любом случае не исчерпывающий список, но я постараюсь полностью раскрыть тему. Здесь нет ничего нового с точки зрения беспроводной информации, или проблемы zero-day, или чего-то подобного, но я постараюсь донести до вас мысли, которые заставят задуматься, как нужно организовать своё мобильное рабочее пространство.

Итак, это Боб. Боб занимается международной продажей виджетов. Боб путешествует по всему миру. Боб – ваш самый страшный IT-кошмар.

Он считает себя технически подкованным, продвинутым юзером, он достаточно знает для того, чтобы получить доступ к порно-сайтам. Он настолько продвинутый, что если вы удалите все иконки с его рабочего стола, он будет уверен, что тем самым вы удалили все его программы. Уверен, что все вы сталкивались с такими людьми.

Боб злейший враг международных виджетов и одновременно Боб – худший вариант развития сценария, потому что по способности причинить ущерб безопасности из-за своей тупости он намного опаснее любого преступника.

Итак, давайте «поимеем» Боба. Мы не хотим его трогать, а просто займёмся его беспроводными соединениями, которыми он пользуется в поездках по миру, и таким образом захватим над ним власть.

Скучающие хакеры проводят много времени в международных аэропортах, перелетая с одной конференции хакеров, например, в Норвегии, на конференцию «Сектор» в Торонто. Они всегда видят таких, как Боб, в аэропортах, и от скуки приглядываются ко всем этим ноутбукам и Bluetooth-устройствам, которые выглядят так заманчиво. Именно поэтому мы начнём с Wi-Fi.

У Боба есть ноутбук с тоннами конфиденциальной информации его компании, который он подключает к сети через точки доступа в аэропорте, на железнодорожном вокзале, в отеле, в закусочной Starbucks. Вы знаете таких парней, которые постоянно подключаются к интернету в командировках, чтобы узнать новости СNN, котировки акций или проверить свою электронную почту. Наш Боб подключаются ко всему, что только находит в глобальной сети интернет.

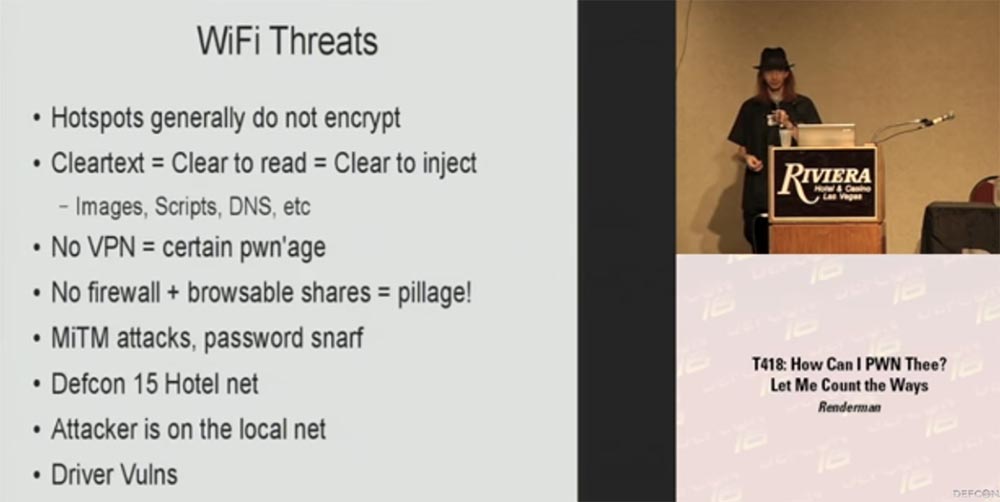

Вы знаете, что точки подключения в общественных местах не шифруют открытый текст. Этот текст легко прочитать и также легко в большинстве случаев внедрить в текст вредоносный контент, например, изображения, скрипты, запросы DNS и т.д.

Если вы не используете VPN или какую-то шифровальную прослойку между вашим устройством и точкой доступа – вы попались. Вы можете пострадать от утечки любой пересылаемой информации, включая отправленные электронные письма, в ваши данные могут ввести вредоносную информацию. Нет файрвола и пересылаемую информацию можно просмотреть – считайте, что вас уже обокрали! Скажите, у кого из вас дома есть точки доступа? Отлично, и при этом вы знаете, что подключаетесь к своей локальной сети, и вы подключаетесь к любому компьютеру в пределах своей сети LAN. Но если вы подключаетесь к точке доступа в отеле, здесь нет никаких сетей, и если у вас нет файрвола, вы впитываете всё дерьмо из компьютеров других людей, подключённых к этой же сети. Если вы не используете шифрование, то через такие беспроводные соединения осуществляются атаки «человек посередине» и кражи паролей.

В прошлом году в этом отеле было около 20 точек доступа, но как только начался DefCon, их количество увеличилось до 150. Это игорный город, и я не знаю, для чего это было сделано – чтобы уменьшить шанс подключения к фейковой точке доступа и обезопасить себя, или вы просто хотели уменьшить количество барьеров для свободного общения. Но вам даже не нужно подключаться к интернету, в котором, бог знает сколько фильтров, чтобы стать уязвимым — я бы мог, сидя рядом, просто отправить «волшебный» пакет, использующий ПО вашего смартфона или планшет, который предоставил бы мне root-доступ к вашему устройству.

Я был в Норвегии на конференции по безопасности в феврале, кстати, это был самый ужасный перелёт, которой занял 48 часов. Давайте посмотрим, какими знаниями о безопасности мы располагаем, и чем люди пользуются на протяжении многих лет, от всего сердца веря, что так и должно быть. Это было моё первое путешествие за пределы Североамериканского континента. В Норвегии я провёл эксперимент по использованию утилиты Airpwn, которая служит для передачи и перехвата пакетов в беспроводных сетях. В моём случае я использовал этот отличный маленький инструмент Airpwn для инъекции «альтернативных» изображений, чтобы проверить, насколько наблюдательны люди на других континентах.

Скажем, вы заходите на домашнюю станицу Google и получаете HTTP запрос главного изображения, и когда удалённый сервер получает ответ, то возвращает вам это изображение. Если я нахожусь в комнате, то могу ответить в качестве точки доступа раньше, чем вернётся запрос Google, так, что клиент получит мои изображения намного быстрее, а остальные пакеты от настоящего сервера просто будут отброшены. Таким образом, я могу заменить логотип Google своим собственным изображением.

Впервые это было показано на 10-м или 11-м DefCon, где люди заменяли изображения на лету картинкой Goatse, на сайте конференции об этом имеется несколько хороших картинок и видео.

На этой конференции присутствует несколько сотен людей, которые используют 3 вида беспроводных сетей: открытые, зашифрованные WPN и WPA. В Норвегии я начал с открытой сети. На следующем слайде показано первое изображение, ничего особенного – это десятифутовый каяк и 12-футовая акула, я не знаю, насколько вы наблюдательны, чтобы прочесть в ней аналогию сегодняшней теме.

Итак, я вбрасываю это изображение и наблюдаю за реакцией людей. Они открывают какой-нибудь новый сайт на своём устройстве, и все картинки на всех экранах получаются одинаковыми, как будто у кого-то акулий фетиш или что-то подобное. В зале возникло некое замешательство, но никто так и не понял, что происходит.

Тогда я решаю поднять ставки, потому что когда мне скучно, я устал и немного пьян, то я становлюсь творческой личностью. Поэтому я впрыскиваю в их устройства вторую картинку со своей собственной фотографией, надеясь, что кто-то разберётся в происходящем. И тут до них наконец-то доходит. Я всё-таки не получил по морде, но ко мне подбежали несколько человек, у которых на экране вместо логотипа корпоративной почты появилась фотография моей физиономии, и спрашивали, что я сделал с их ноутбуком и что они мне такого сделали, что я их взломал?

Я отвечал — приходите на мою презентацию и я вам всё объясню. Это было просто очень интересно. Представьте себе, что у нас есть комната с коммивояжерами, и вы знаете, что они собираются показать вам свои вещи, заходят на сайт компании, и тут такой облом! В общем, я должен был поблагодарить персонал за то, что они не выгнали меня и не слишком на меня разозлились за такое представление.

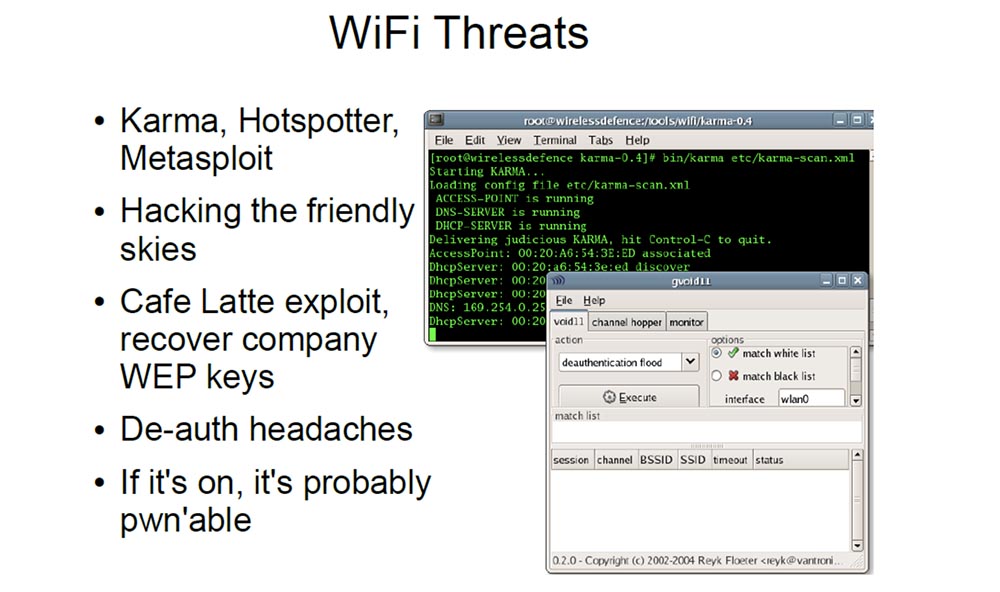

На следующем слайде показаны возможные угрозы для Wi-Fi соединений. Я думаю, что большинство людей сталкиваются с ними в аэропортах и других общественных местах с бесплатными точками доступа к сети интернет.

Это такие вещи, как Karma, Hotspotter или Metasploit, которые принимают запросы к точке доступа от клиентских устройств и говорят: «о, это я!», и могут превратить ваш ноутбук в универсальную точку доступа, отвечающую на любой запрос о соединении с сетью независимо от того, каков SSID. Несколько лет назад Nomad на конференции Shmoocon читал очень интересную лекцию под названием «Взлом дружественных небес». Он в принципе нашел способ, как сделать своё устройство маяком, который находил запросы любых сетей и переключал их на себя. Он создавал специальный режим децентрализованной беспроводной сети ad-hoc. Это незашифрованная сеть, которая перехватывает пакеты, служащие некой аутентификацией, и в которой клиентские устройства соединяются на лету, образовывая свою собственную беспроводную сеть.

Так что на всех этих авиарейсах на большие расстояния вы, находясь в эконом-классе, можете подключаться к ребятам в бизнес-классе со всеми их дорогущими ноутбуками и видеть всё, что они будут набирать и просматривать. Вы можете просматривать их корпоративную информацию, директории в их компьютерах и находить для себя что-нибудь интересное.

Я не знаю, видели ли вы как выглядит Nomad, это такой обычный парень в неряшливой одежде, и вот представьте, что он подходит к такому крутому бизнесмену и говорит ему: «Привет, Боб, как дела? Как там бухгалтер Джулиан, вы получили эту записку, в которой говорится о новом проекте?» И этот бизнесмен ошалело смотрит на него и думает: «Кто ты такой, черт тебя возьми, и откуда ты всё это знаешь»?

Эксплойт Café Latte, который был создан в прошлом году, способен подключится к сети вашей компании. Если вы просто сидите в кафе, я могу отослать пакет на ваш ноутбук, восстановить ключ шифрования WEP и запросто подсоединится к сети вашей компании, даже если вы сами к ней не подсоединены.

Так что если я знаю, что эти «международные виджеты», которыми торгует Боб, находятся в моём в моем родном городе, то я могу их атаковать и сделать их жизнь несчастной. Если я знаю, что этот бизнесмен собирается позавтракать в этом кафе, я могу его атаковать, потому что он наверняка не имеет никаких систем, способных обнаружить вторжение в его ноутбук. Поэтому я спокойно смогу извлечь оттуда ключи и перейти к атаке его компании. Я знаю, что сеть может быть взломана за 60 секунд.

Поэтому, чтобы защититься от атак через Wi-Fi, нужно соблюдать такие правила:

- отключайте Wi-Fi, когда вы не пользуетесь сетью;

- при подключении к сети используйте VPN для всех соединений, для этого существует много хороших бесплатных продуктов;

- всегда предполагайте, что на вас уже напали. Не думайте, что вокруг вас сплошной счастливый беспроводной мир. Помните о том, что рядом с вами в зале ожидания аэропорта может находиться какой-нибудь скучающий хакер;

- не доверяйте сетям ваших клиентов, потому что там есть такие люди, как Боб. Он заходит в интернет без всякой защиты, проверяет свою почту, котировки акций и так далее. Все вы слышали о людях, которые заходят в интернет и набрасываются на всё, что видят: «о, смотрите, это новый хост! О, смотрите, полька! О, это парень, который что-то продаёт! Смотрите, открытая раздача!»;

- включайте файрвол;

- соблюдать осторожность;

TOR одним махом способен разрешить множество проблем. Если вы сидите в аэропорту и пользуетесь браузером TOR, то он шифрует соединение между вами и точкой доступа. Он защищает ваше соединение от просмотра данных и вредоносных инъекций.

Роджер был со мной на той конференции в Норвегии, когда я проводил свой эксперимент с картинками, он слышал, что что-то происходит, но не увидел этого, пока не отключил свой «Тор».

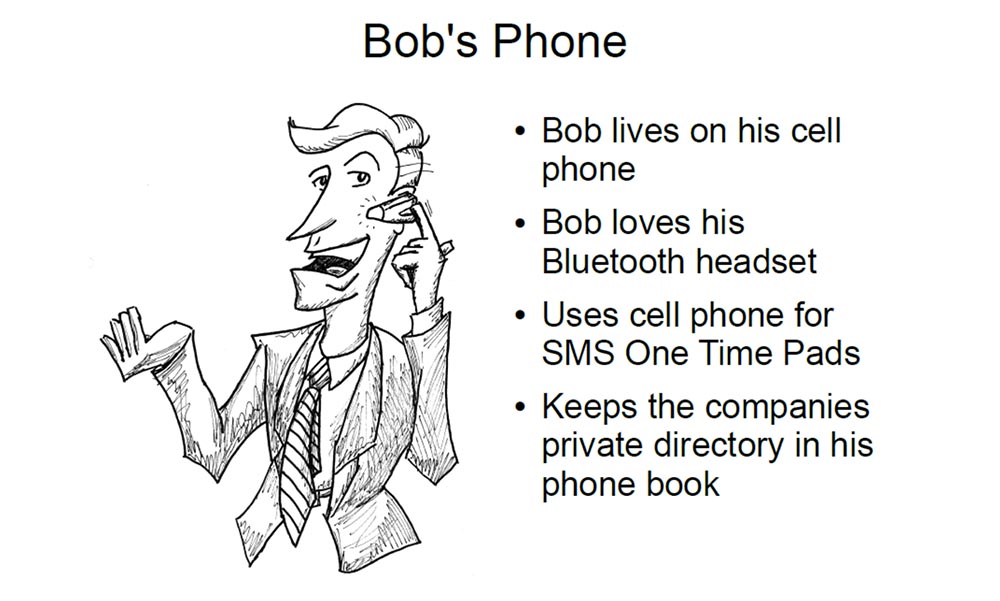

Теперь поговорим о телефоне Боба. Боб живёт в своём сотовом телефоне. Я уверен, вы наверняка видели в своём офисе таких парней, которые не отрываются от своих телефонов.

Боб любит свою Bluetooth гарнитуру. У меня есть такая гарнитура, я использую её в машине, это удобно. Но я ненавижу этих вычурных людей, у которых в ухе что-то постоянно мигает синим цветом. Расскажите мне, как можно ухитриться ответить на телефонный звонок за две секунды?

Боб использует телефон для SMS One Time Pad с шифрованием сообщений одноразовым ключом. Я не знаком с подобным в Северной Америке, но знаю, что в Южной Африке, когда вы совершаете банковскую операцию, вам на телефон приходит СМС – сообщение с одноразовым ключом для её подтверждения. Это очень чувствительная система, и теоретически атакующий, имея номер вашей банковской карты, не сможет с ней ничего сделать, не получив такого СМС-сообщения.

Боб хранит в своей телефонной книге частные контакты компании. Любой человек с помощью Bluetooth может если не подключится к этим номерам, то хотя бы просмотреть их и инициировать попытку подключения. Большинство мобильных устройств имеют PIN-код, но скажите, кто из вас менял пин-код на своём блютуз-телефоне? Ну вот зачем вы сейчас подняли руки? (смех в зале).

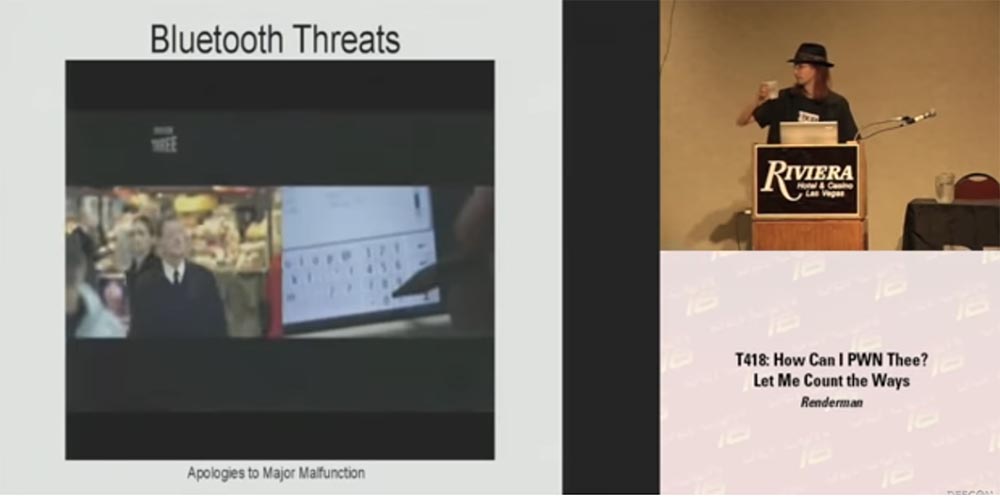

Итак, существуют следующие угрозы Bluetooth-соединения.

Если телефон Боба имеет пин-код по умолчанию, к нему может подключится кто угодно. Если вы установили парное соединение с другим устройством по Bluetooth, то вы получаете доступ ко всему устройству, а не только, скажем, к карточкам контактов. Вы сможете читать и писать СМС, просматривать телефонную книгу, заметки, изображения.

Скандал с мэром Детройта разгорелся после того, как хакеры таким путём проникли в его телефон. Они обнаружили там несколько сотен СМС-собщений, отправленных в рабочее время — его переписку с любовницей, и все эти сообщения были опубликованы в газете. Его адвокат потом заявил, что это хакеры вставили в его телефон все эти сообщения! Однако это можно было легко опровергнуть благодаря меткам времени и датам на сообщениях, потому что ни один хакер не стал бы подделывать так тщательно каждое сообщение, чтобы придать ему правдоподобность.

Вы можете удалённо использовать АT команды для пересылки файлов, некоторые модели обладают таким свойством. Вы можете подключиться к ним с помощью канала связи RF17 и выполнить 80 команд, по типу команд старомодных модемов.

Не знаю, как в Северной Америке, но в Европе есть возможность звонков на платные номера, типа наших номеров 900, и вы можете подключиться к чужому телефону и заставить его набрать такой номер. Так что если я заставлю Боба набрать такой номер, и потом ему придёт за это счёт, он просто вынужден будет его оплатить, но представьте, что ему придётся объяснять в компании, почему он использовал корпоративный телефон во время 9-ти часового разговора с весёлой некой мадам.

Сейчас я продемонстрирую вам видео, которое показывает, каким угрозам вы подвергаетесь при использовании гарнитуры Bluetooth.

Голос за кадром: «Эксперты обнаружили дефект безопасности, имеющийся в некоторых из самых популярных гарнитур Bluetooth, который позволяет посторонним людям взломать ваш телефон и взять его под контроль. Наши добровольцы собираются продемонстрировать на скрытых камерах, насколько уязвимым может стать ваш телефон для этих беззвучных атак. Это блютуз-мошенничество. Злоумышленник может подключиться к вашему телефону и прочитать его содержимое, такое, как СМС — сообщения, контакты телефонной книги и даже совершать с него звонки.

Как работает взлом по Bluetooth? Наши добровольцы продемонстрируют это – достаточно просто включить Bluetooth на двух телефонах — Джесси и Пола. Теперь Алекс с помощью своего карманного компьютера находит сигнал Bluetooth, пользуясь тем, что телефон Джесси недостаточно защищён, и заставляет его сделать звонок на телефон Пола. Это то, что называется «blue-jacking».

Функция Bluetooth в вашем телефоне – очень полезная современная технология, однако она позволяет злоумышленнику подключиться к вашему телефону так, что вы даже не узнаете об этом, и ваш телефон не покажет, что вы к чему-то подсоединились.

Сейчас мы видим, что Алекс настроил свой карманный компьютер на поиск сигналов Bluetooth. Он обнаруживает такой сигнал и делает звонок с помощью телефона Марка, который находится у того в кармане. Марк даже не знает, что Алекс совершает звонок на платный номер 0909ххххххх стоимостью полтора фунта за минуту разговора. Эту премиум-линию создали сами мошенники. Алекс крадёт деньги прямо из вашего кармана, оставаясь совершенно незамеченным, и за время своего путешествия от Манчестера до Ливерпуля Марк потеряет 75 фунтов.

Если Алекс проведёт здесь ещё некоторое время, то отлично заработает. За час ему удаётся «поймать» 20 телефонов, каждый из которых совершает звонок на платную линию продолжительностью в среднем 15. Итог грандиозен – наши ловкачи украли 500 фунтов и доказали, что новейшие технологии можно использовать для кражи денег.

Самый простой и лучший способ защитить себя от этой аферы — просто выключать на телефоне Bluetooth, если вы не пользуетесь им для конкретных операций. Если вы не отключаете Bluetooth, когда он вам не нужен, то подвергаете себя опасности, что кто-то проникнет в ваш телефон и использует его в своих целях.

Жаль, что вы, ребята, не можете увидеть это отсюда, но каждый раз, как я показываю это видео или рассказываю о нём, несколько человек в зале достают свой телефон из кармана и начинают с ним возиться, видимо, отключая Bluetooth.

Итак, рассмотрим угрозы Bluetooth. Гарнитура Боба использует pin-код по умолчанию. Гарнитуры не имеют клавиатуры, так что вам не удастся изменить pin-код, который обычно выглядит очень просто, вроде 0 0 0 0 или 1 2 3 4. Есть индексы различных производителей, из которых можно узнать пин-код по умолчанию. Вы можете вмешаться в соединение между гарнитурой и телефоном и слушать чужие разговоры или вводить аудио записи в чужой разговор, например, заглушать его шумом автомобиля.

Вы знаете, что во время совещаний обычно просят отключить телефонные звонки, поставив телефон на вибрацию. Но ваша Bluetooth гарнитура продолжает работать, мигая своим синим огоньком, потому что даже если вы вообще выключили свой телефон, она переходит в режим поиска сигнала. Так что я могу подсоединиться к работающей гарнитуре в конференц-зале и слушать через неё всё, о чем там говорят.

Мне действительно нравиться идея инъекции аудио, потому что это позволяет делать людям всякие гадости и просто морочить им голову. Это может заставить человека думать, что он сошёл с ума.

На этом слайде изображёна сцена из фильма «Настоящий гений», где они ввели в его голову аудио через брекеты, заставив думать, что с ним разговаривает Бог. Поэтому я ненавижу гарнитуры.

24:00

Конференция DEFCON 16. Как я могу завладеть вами? Позвольте мне перечислить способы. Часть 2

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

(KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps до декабря бесплатно при оплате на срок от полугода, заказать можно тут.

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 ТВ от $249 в Нидерландах и США! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?

Автор: ua-hosting.company