На волне охватившей жителей США паники «наше правительство следит за нами» (сюрприз!), Electronic Frontier Foundation выложили в доступной графической форме описание того, что скрывает Tor, что скрывает протокол шифрования HTTPS, и что они могут скрыть, вместе взятые.

На волне охватившей жителей США паники «наше правительство следит за нами» (сюрприз!), Electronic Frontier Foundation выложили в доступной графической форме описание того, что скрывает Tor, что скрывает протокол шифрования HTTPS, и что они могут скрыть, вместе взятые.

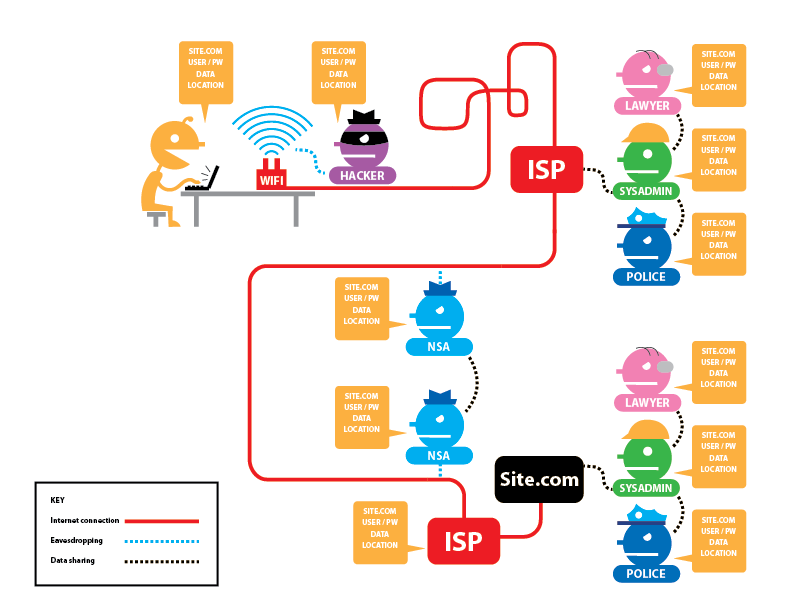

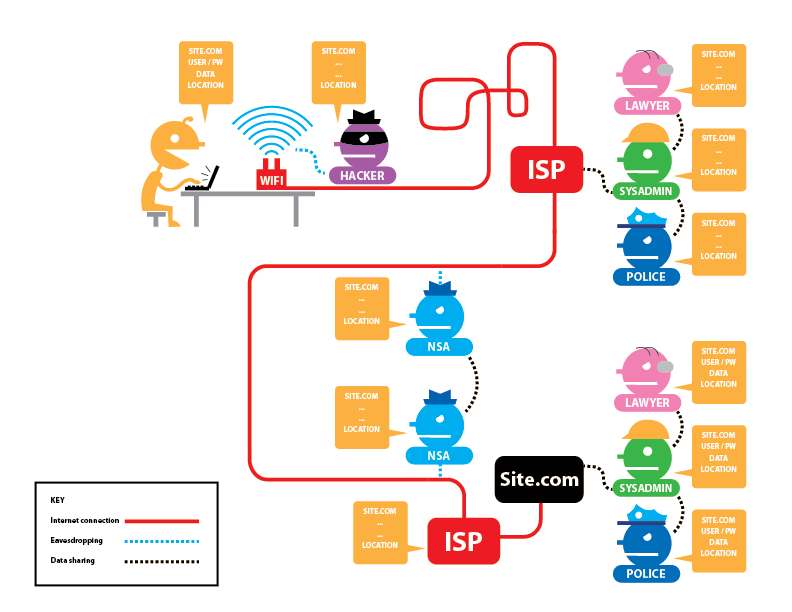

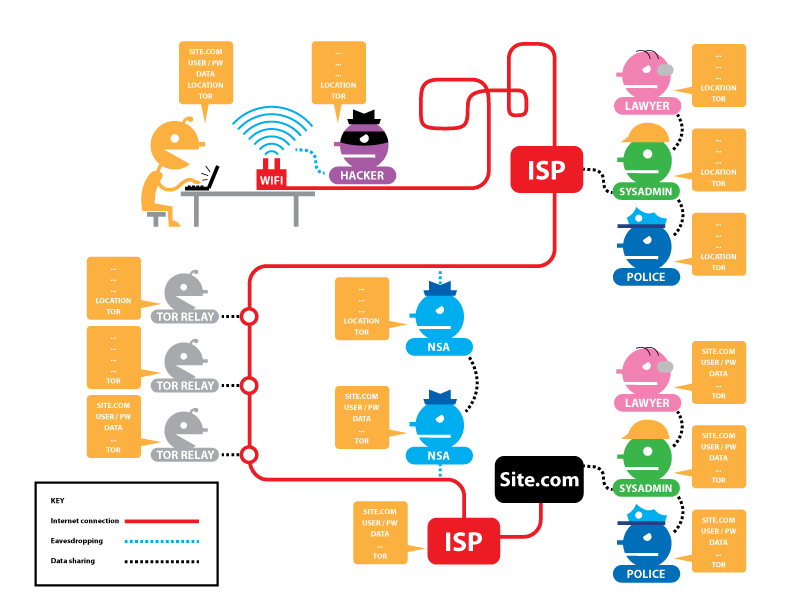

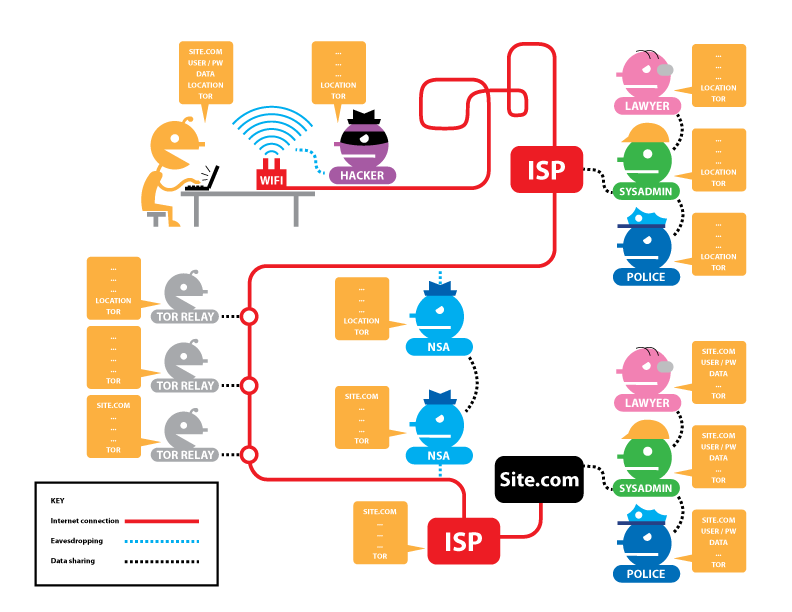

Итак, всю информацию, передаваемую через интернет от пользователя к сайту и обратно, можно разделить на (как обозначено на картинках):

site.com — адрес сайта

user/pw — логин и пароль на сайте

data — данные, передаваемые между пользователем и сайтом

location — информация о пользователе (ip-адрес, и в потенциале — его идентификацию)

tor — информация о том, что пользователь использует сеть tor

Открытый канал

Естественно, при отсутствии какого-либо шифрования вся эта информация доступна всем — хакеру, злобно присосавшемуся к wi-fi каналу вашего роутера, сисадмину isp и стоящим у него за плечами законнику и копу, хитро подключившимся к каналу между провайдером пользователя и провайдером хостера сайта агентам NSA (National Security Agency, или, как шутят американцы, «No Such Agency»), а также админу самого сайта, как и всяким законникам и копам, пришедшим к хостеру.

HTTPS

При включении https-шифрования картина меняется — теперь никто, кроме имеющих доступ к серверу, не получает передаваемых данных, и логина с паролем пользователя. Но его ip-адрес и адрес сайта по-прежнему доступны.

Tor

При использовании луковичной сети Tor без https картина следующая: хакер довольствуется только ip пользователя и знанием про сеть tor, тем же самым перебиваются его провайдер и тот злобный буратино из NSA, который слушает трафик до вхождения в сеть tor.

Далее появляются радостные чипполины, узлы Tor, которые тоже знают ровно столько же, за исключением последнего, который знает всё, кроме ip пользователя. И эту же самую информацию знают все после него — буратина из NSA, слушающий канал на выходе из Tor, , админ сайта и его прихлебатели.

Tor + HTTPS

Наконец, самый безопасный из возможных вариантов — тут и Tor, и https.

Почти все участники банкета знают очень мало — либо ip пользователя и использование им сети tor, либо только адрес сайта и про сеть Tor. И только владельцы самого сайта знают всё, кроме ip пользователя.

Итого

Это, конечно, не все способы ограничения доступа к вашему трафику. Пользоватся ими, или нет — решать вам. Но, как говорит народная мудрость, лучше перестраховаться, чем наоборот…

Несомненно то, что увеличивающееся давление на пользователей будет приводить к увеличению способов шифрования трафика и улучшению пропускных способностей скрывающих пользователя сетей. Приведёт ли эта борьба к освобождению интернета или к нереальному закручиванию гаек — покажет время, и скорее всего, не такое уж отдалённое.

Автор: SLY_G