Группа исследователей безопасности в университете Ливерпуля в Великобритании предоставили доказательство концепции, позволяющей заражать WiFi сети одним махом.

Исследователи продемонстрировали WiFi вирус, который получил название Chameleon, способный распространяться в сети так, как «простуда» распространяется между людьми, ученые сделали возможным заменить прошивку уязвимой точки доступа (Access Point, AP) инфицированной версией.

Chameleon, в случае заражения одной точка доступа, размножает себя на компьютеры, подключенные к ней, и ищет новые, неинфицированные Wi-Fi сети, что позволяет ему самостоятельно распространяться внутри беспроводных сетей, от точки к точке доступа.

Chameleon, является серьезной угрозой для ИТ-безопасности, ведь сценарий атаки использует WiFi сети и уязвимость заключается как раз в том, что нападение не может быть обнаружено любым из существующих защитных механизмамов, в том числе антивирусами и системами обнаружения вторжений (Wireless intrusion detection system, WIDS).

Таким образом, эта атака считается самой современной и трудно обнаружимой, так как для WIDS критериями обнаружения заражения AP обычно являются изменения в учетных данных, или трафике.

Распространение вируса происходит следующим образом:

1. Формируется список уязвимых точек доступа в текущем местоположении.

2. Выполняется взлом шифрования безопасности на AP.

3. Выполняется обход интерфейса администрирования AP.

4. Сохраняется резервная копия конфигурации AP.

5. Подменяется прошивка на уязвимых точках доступа, новой прошивкой, инфицированной вирусом.

6. Восстанавливаются настройки системы.

7. Вирус размножается на подключенные компьютеры (и опять к пункту 1).

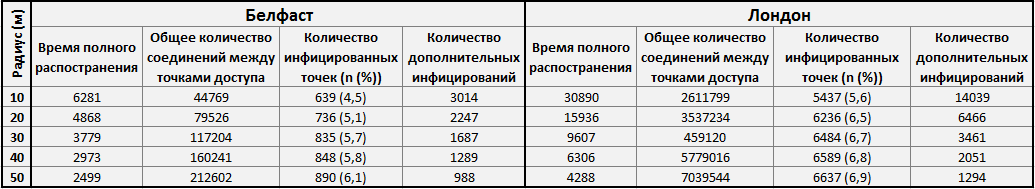

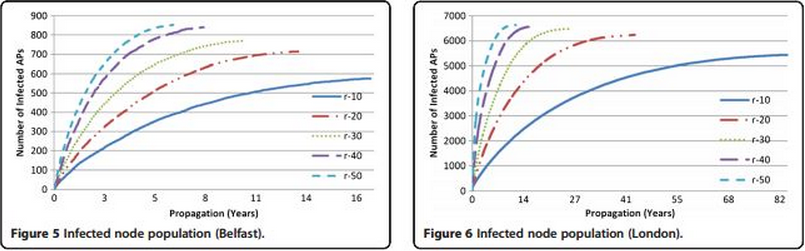

Чтобы проанализировать поведение вируса был проведен лабораторный эксперимент, для которого были смоделированы сценарии поведения вируса в двух городах — Белфаст (Северной Ирландии) и Лондон (Англия). Их выбор не случаен, так как эти города, представляют большую (Лондон) и среднюю (Белфаст) инфраструктуры городской беспроводной сети, основанные на плотности точек доступа.

Следующие данные, относятся к двум регионами, в которых исследователи условно распространяли вредоносную программу.

В Белфасте содержится около 14 553 точек доступа, из которых 22% являются открытыми, 61% защищены WPA/WPA 2 шифрованием и 14% — WEP.

В Лондоне содержится около 96 433 точек доступа, из которых 24% являются открытыми, 48% имеют WPA/WPA 2 шифрование и 19% — WEP.

Инфекция начинаясь случайным образом с одной из точек доступа, смогла распространиться во всей сети через слабые точки доступа.

Ниже представлена динамика распространения вируса в зависимости от радиуса между точками доступа:

В случае, если 2 дня подряд модель не меняла своего состояния, то система выбирала случайную точку доступа для дополнительного инфицирования.

Этот эксперимент доказывает что плотность связи между точками доступа является более важным фактором распространения вируса, нежели уязвимость.

В теории такие географические районы с высокой плотностью точек доступа в большей степени подвержены заражениям.

"WiFi соединения становятся все большей мишенью для хакеров из-за хорошо известных уязвимостей, которые затрудняют обнаружение и защиту от вирусов", говорит Маршалл, один из авторов Chameleon.

Chameleon быстро прогрессирует в совершенно здоровой среде, но замедляется с ростом количества зараженных узлов (это отражено в таблице (чем теснее точки тем дольше идет заражение) и на графике).

В исследовании представлены также способы обнаружения вируса Chameleon с помощью мониторинга Wi-Fi пакетов. Такой подход является довольно специфичным, но в любом случае он может быть адаптирован для обнаружения вредоносных программ в дальнейшем.

Несмотря на то что Chameleon это просто экспериментальный продукт исследования, существует риск того, что в будущем киберпреступники будут использовать аналогичные стратегии для распространения вредоносного кода.

Ссылка на исследования — jis.eurasipjournals.com

От переводчика: данные исследования показались довольно смутными. Вроде бы и исследователи делают уклон на практику, но в то же время оригинальная статья дает только теорию, да и то в ограниченном количестве. Боятся послужить руководством для злоумышленников? Так ведь производителям точек доступа тоже бороться нужно. Плюс ко всему эксперимент довольно сферический. Мне кажется, открывая новую уязвимость такого масштаба, неплохо бы понаблюдать за ней в «живой среде».

Автор: icepro