Компания выпустила серию обновлений для своих продуктов, которые закрывают 24 уникальных уязвимостей (6 исправлений со статусом Critical и 5 со статусом Important). Детальный отчет о закрываемых уязвимостях, компонентах продуктов и их версий можно найти на соответствующей странице security bulletins. Это последний patch tuesday в этом году, в рамках него MS исправляет уязвимости для таких продуктов как Internet Explorer, Windows, Office, Exchange и др., причем на исправление продуктов Office нацелено сразу три обновления.

Обновление MS13-096 закрывает эксплуатируемую in-the-wild уязвимость в Office CVE-2013-3906 (Win32/Exploit.CVE-2013-3906.A). Мы более подробно писали о ней здесь. Злоумышленники использовали специальным образом сформированный .doc файлы для установки в систему вредоносного кода через эксплойт. Уязвимость существует в коде обработки встроенного в документ специального изображения (TIFF codec). MS Word использует этот компонент для открытия встроенных в документ других объектов, в этом случае TIFF-изображения. Обновлению подлежат Windows Vista и Server 2008, а также Office 2003-2007-2010. Для применения обновления нужна перезагрузка.

Обновление MS13-097 закрывает семь уязвимостей во всех версиях браузера Internet Explorer (6-11) для всех поддерживаемых ОС, от Windows XP SP3 до Windows 8.1. Большинство исправляемых уязвимостей относятся к типу Remote Code Execution (RCE) и могут использоваться атакующими для удаленного исполнения кода через специальным образом сформированную веб-страницу. Две уязвимости CVE-2013-5045 и CVE-2013-5046 могут быть использованы атакующими для повышения своих привилегий в системе (Elevation of Privelege). Critical. Exploit code likely.

Обновление MS13-098 исправляет уязвимость CVE-2013-3900 типа Remote Code Execution для всех поддерживаемых версий ОС от Windows XP SP3 до Windows 8.1/RT 8.1. Исправлению подвергается функция WinVerifyTrust библиотеки Wintrust.dll. Злоумышленник может модифицировать подписанный цифровой подписью (формата Authenticode) файл для добавления туда вредоносного кода, причем в обход механизма проверки подписи (т. е. без нарушения ее целостности, если целостность проверяется Windows). Модифицируя таким образом один из системных файлов, злоумышленник может получить полный контроль над системой. Critical. Уязвимость эксплуатируется in-the-wild. Более подробно MS13-098: Update to enhance the security of Authenticode.

Обновление MS13-099 также устраняет одну RCE уязвимость CVE-2013-5056 для всех поддерживаемых версий ОС. Исправлению подвергается компонент Microsoft Scripting Runtime Object Library, который представлен в системе библиотекой Scrrun.dll. Атакующий может скомпрометировать пользователя вредоносным кодом через специальным образом подготовленную веб-страницу (drive-by). Для эксплуатации используется техника use-after-free. Critical. Exploit code likely.

Обновление MS13-100 исправляет RCE уязвимость в продукте Microsoft SharePoint Server. Атакующий может выполнить произвольный код на сервере через отправку специальным образом подготовленного содержимого. Critical. Exploit code likely.

Обновление MS13-101 нацелено на устранение пяти уязвимостей в драйверах ОС. Три уязвимости присутствуют в драйвере режима ядра подсистемы Windows — Win32k.sys (CVE-2013-3899 memory-corruption / EoP. CVE-2013-3902 use-after-free / EoP, CVE-2013-5058 integer overflow / Denial of Service). С использованием этих уязвимостей злоумышленник может либо повысить свои привилегии в системе, либо спровоцировать ее зависание до перезагрузки. Еще одна уязвимость CVE-2013-3907 присутствует в драйвере Windows audio — portcls.sys. С ее помощью атакующий также может поднять свои привилегии в системе. Пятая уязвимость CVE-2013-3903 присутствует в ядре ОС и может использоваться для провоцирования зависания системы. Данному обновлению подлежат все версии ОС. Important.

Обновление MS13-102 исправляет уязвимость CVE-2013-3878 типа Elevation of Privelege в компоненте Local Remote Procedure Call (LRPC) устаревших Windows XP SP3 и Windows Server 2003 SP2. Атакующий может спровоцировать ситуацию переполнения буфера на стеке у получателя специальным образом сформированного LPC сообщения. Important. Exploit code likely.

Обновление MS13-103 исправляет одну EoP уязвимость в продукте ASP.NET SignalR. Important. Exploit code likely.

Обновление MS13-104 исправляет одну уязвимость CVE-2013-5054 типа Information Disclosure в Office 2013-2013 RT. Ошибка в продукте присутствует при обработке специальным образом подготовленного запроса на открытие офисного файла, который располагается на вредоносной веб-странице. При этом атакующий может получить доступ к информации о маркере доступа текущего пользователя. Important. Exploit code unlikely.

Обновление MS13-105 исправляет четыре уязвимости в продукте Exchange Server 2007-2010-2013, которые могут использоваться для удаленного исполнения кода через сообщение со специальным образом подготовленным вложением. Critical.

Обновление MS13-106 устраняет недоработку типа «Security Feature Bypass» для Microsoft Office 2007-2010 (hxds.dll). Атакующий может обойти ограничения, накладываемые ASLR, при использовании специальным образом подготовленной веб-страницы в Internet Explorer. Таким образом эта уязвимость может быть использована совместно с иной RCE уязвимостью для исполнения удаленного кода в системе. В данном случае такая возможность дает коду эксплойта успешно обходить ограничения ASLR и заранее рассчитывать необходимый адрес нужного кода. Обновление доставляет новую версию библиотеки hxds.dll, которая скомпилирована с поддержкой ASLR (/DYNAMICBASE flag). Более подробно MS13-106: Farewell to another ASLR bypass.

1 – Exploit code likely

Вероятность эксплуатирования уязвимости очень высока, злоумышленники могут использовать эксплойт, например, для удаленного выполнения кода.

2 – Exploit code would be difficult to build

Вероятность эксплуатирования средняя, поскольку злоумышленники вряд ли смогут добиться ситуации устойчивого эксплуатирования, а также в силу технической особенности уязвимости и сложности разработки эксплойта.

3 – Exploit code unlikely

Вероятность эксплуатирования минимальная и злоумышленники вряд ли смогут разработать успешно работающий код и воспользоваться этой уязвимостью для проведения атаки.

Мы рекомендуем нашим пользователям установить обновления как можно скорее и, если вы еще этого не сделали, включить автоматическую доставку обновлений с использованием Windows Update (по-умолчанию такая возможность включена).

Компания Adobe также анонсировала выпуск обновлений для своих продуктов Adobe Flash Player и Shockwave Player.

Обновления для Flash Player закрывают две Critical уязвимости CVE-2013-5331 и CVE-2013-5332, которые могут использоваться для несанкционированного исполнения кода. Компания сообщает о том, что CVE-2013-5331 уже эксплуатируется злоумышленниками, которые рассылают электронные письма с вложением файла .doc. Этот документ содержит специальным образом сформированный .swf файл, используемый для исполнения кода. Другая уязвимость CVE-2013-5332 использует технику use-after-free для исполнения своего кода.

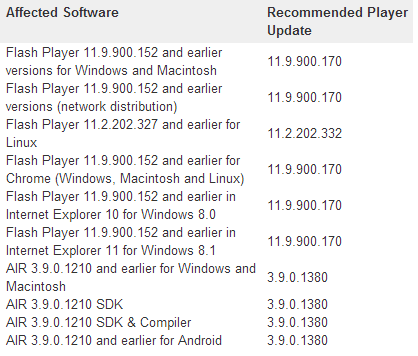

Версии Flash Player подлежащие исправлению до актуальных.

Мы рекомендуем пользователям воспользоваться проверкой используемой вашим браузером версии Flash Player, для этого можно воспользоваться офиц. источником Adobe здесь или здесь. Заметьте, что такие браузеры как Google Chrome и Internet Explorer 10+ автоматически обновляются с выходом новой версии Flash Player. Вы можете получить информацию по обновлению Flash для вашего браузера по этой ссылке.

be secure.

Автор: esetnod32