Мировой ландшафт угроз становится насыщеннее и активнее с каждым годом, каждый день появляется множество модификаций различных существующих вредоносных программ, а также новые вредоносные программы и иные инструменты, используемые атакующими. Ушедший год только закрепил основной тренд разделения вредоносных программ или их использование на два вида: используемые злоумышленниками для извлечения личной материальной выгоды и используемые атакующими для направленных атак, watering hole с целью компрометации определенной компании, отрасли индустрии или региона земного шара.

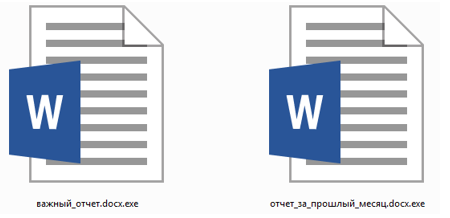

Несмотря на то, что Remote Code Execution уязвимости в популярном ПО (браузерах) играют существенную роль для удаленной доставки вредоносного контента, в котором заинтересованы атакующие (основной тренд drive-by), они часто прибегают к гораздо более простым методам установки вредоносных объектов в систему используя человеческий фактор. Использование двойных расширений у файлов, убедительное фишинговое сообщение, нацеленность на определенных людей (с учетом проведенной разведки), поддельные иконки файлов, документы с убедительным содержанием, все это составляет арсенал атакующих, которые заинтересованы в установке вредоносного кода в систему предполагаемой жертвы.

Рис. Типичный пример использования двойного расширения в имени файла с вставленной в исполняемый файл иконкой документа MS Word. Надежный способ ввести жертву в заблуждение, поскольку в настройках по умолчанию Windows Explorer скрывает расширение известных ему файлов.

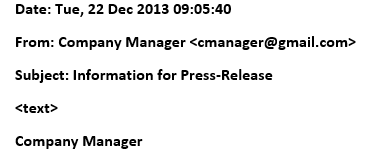

Как показал опыт злоумышленников из группы APT1 и иных групп атакующих, которые занимались промышленным шпионажем, первоначально необходимо провести минимальную разведку для идентификации предполагаемой жертвы и получения информации о ней, напр. e-mail адрес. В дальнейшем, на этот адрес будет выслано убедительное фишинговое сообщение.

Рис. Пример фишингового сообщения, которое может быть отправлено на корпоративный почтовый ящик пользователя, с целью компрометации корпоративной информации. Первое, что бросается в глаза, это использование менеджером компании почтового аккаунта gmail вместо корпоративного.

Подобный вид атаки может использоваться не только для промышленного шпионажа, но и в более локальных атаках на конкретную компанию, например, с целью получения у конкурентов важной информации с использованием вредоносного кода.

Угрозы Windows

Нельзя сказать, что ушедший год принес для Windows что-то принципиально новое. Включение компьютера в ботнет, кража данных аккаунтов и данных онлайн-банкинга, получение удаленного доступа к компьютеру (бэкдор), блокирование компьютера с целью получения выкупа (вымогатель) являются основными целями киберпреступников, которые заинтересованы в извлечении материальной выгоды от скомпрометированных пользователей. Ниже мы приводим статистику по некоторым семействам вредоносного кода, которые были активны в прошедшем году.

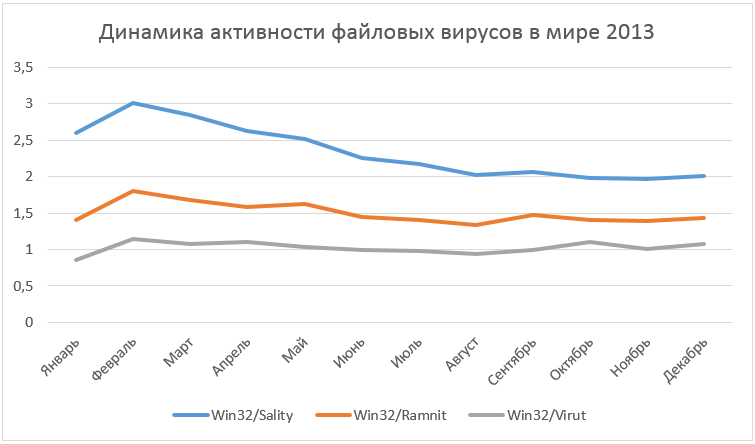

Файловые вирусы все еще весьма активны. В этом году три семейства Win32/Sality, Win32/Ramnit и Win32/Virut стабильно попадали в десятку угроз по миру согласно статистике нашей системы телеметрии ESET Live Grid. Вирусы подвергают компрометации исполняемые файлы на компьютере пользователя и нарушают их целостность, а также могут ставить под угрозу целую сеть предприятия, если на одном из компьютеров присутствует хотя бы один вредоносный файл, поскольку умеют заражать сетевые диски других компьютеров в сети.

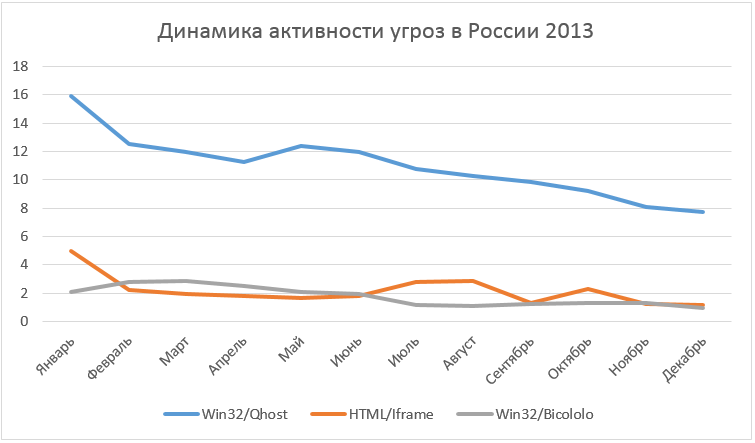

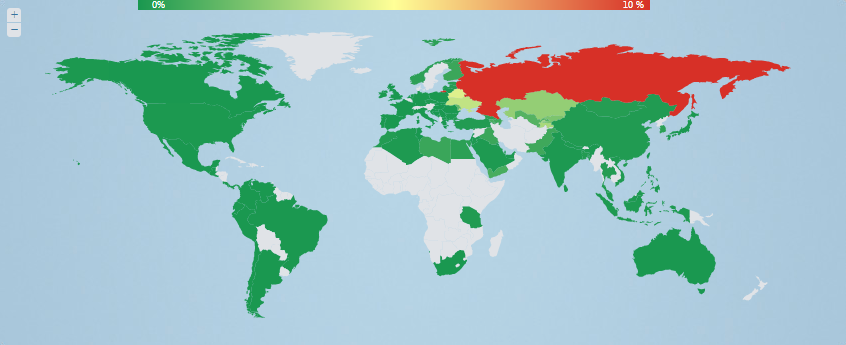

Для России наиболее актуальной вредоносной программой является Win32/Qhost, кроме этого она сама по себе, в первую очередь, ориентирована на российских пользователей (см. географию распространения ниже), что явно намекает на ее отечественные корни. Сам код Qhost является довольно простым и выполняет модификацию системного hosts-файла для перенаправления пользователя на необходимые злоумышленникам фишинговые, рекламные и вредоносные ресурсы. Подобные перенаправления (клики) в последующем монетизируются и приносят злоумышленникам фактическую прибыль.

Общее обнаружение HTML/IFrame используется для идентификации вредоносных элементов веб-страниц. Часто вредоносные IFrame используются для перенаправления пользователя с легитимной веб-страницы на вредоносный контент или набор эксплойтов.

Рис. География распространения Qhost. Россия является наиболее пораженным регионом.

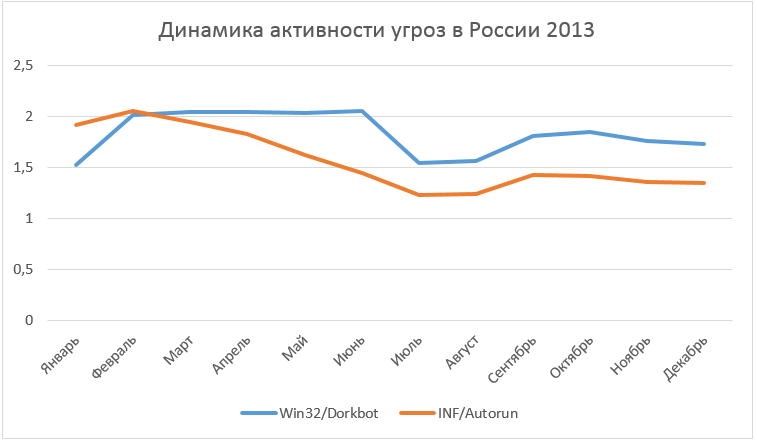

Как видно на диаграмме выше, в России (и в мире) все еще высока активность вредоносных программ, которые используют INF-файлы для обеспечения своего запуска как со съемных носителей, так и локально в системе. Антивирусные продукты ESET обнаруживают эти вредоносные файлы под общим семейством INF/Autorun. Такой механизм автозапуска особенно актуален для устаревших ОС, поскольку они имеют по умолчанию включенный механизм автозапуска со съемных носителей через Autorun-файлы. Более подробно об отключении автозапуска с использованием файлов Autorun на таких ОС см. KB967715.

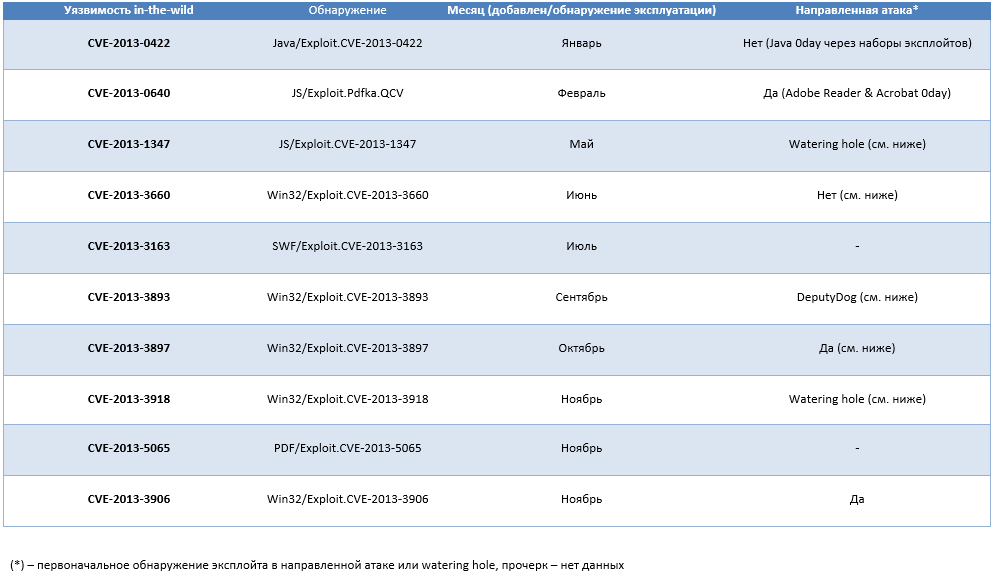

В таблице ниже приведены уязвимости (0day на момент эксплуатации), с помощью которых злоумышленники доставляли вредоносный код. Ушедший 2013 год по праву можно назвать годом направленных атак и атак watering hole, для многих из них злоумышленники специально осуществляли поиск той или иной уязвимости и использовали ее эксклюзивно для атаки на конкретный регион или конкретную компанию. В частности, watering hole использовался для компрометации веб-сайтов, которые активно посещались предполагаемыми жертвами в различных регионах мира. Мы полагаем, что в 2014 году такой тренд получит еще большее распространение.

В этом году мы неоднократно писали про атаки на популярные мессенжеры мгновенных сообщений типа Skype и Gtalk, а также социальные сети, например, Facebook или Vkontakte. Не будем повторяться, а только отметим, что атакующие используют преимущество убедительных фишинговых сообщений, якобы доверенные домены, в которых присутствует описка на несколько букв и сервисы сокращения ссылок для заманивания пользователей к переходу по вредоносной ссылке. Для организации масштабной спам-рассылки злоумышленникам нужно создать вспомогательные поддельные аккаунты в том или ином сервисе, использовать для рассылки сообщений аккаунты пользователей с пониженными настройками безопасности, а также вредоносный код с возможностью инъекции своего кода в мессенжеры (Win32/Rodpicom.C). Поскольку количество пользователей всех этих сервисов только увеличивается, мы полагаем, что можно ожидать подобного рода атак и в будем году.

Тренды для Windows

- Злоумышленники все чаще прибегают к использованию возможностей анонимной сети Tor для работы с удаленными C&C-серверами. В этом году появилось несколько новых угроз с такими возможностями. Например, Win32/Atrax.A, Win32/Agent.PTA, Win32/Napolar. Использование Tor позволяет злоумышленника быть более незаметными, поскольку позволяет скрывать информацию о C&C (IP-адрес или домен). Это особенно полезно для сокрытия информации от систем анализа трафика, которые собирают информацию о входящем/исходящем трафике в сети того или иного предприятия. Через такие логи служба безопасности может быстро обнаружить истинный вредоносный URL.

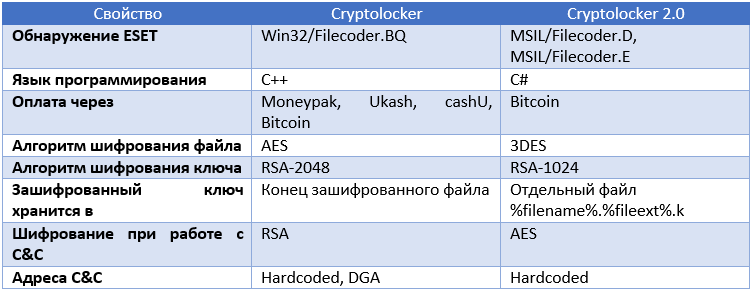

- Использование распределенной архитектуры в вымогателях-шифровальщиках. На примере Cryptolocker (Win32/Filecoder.BQ) стало очевидно, что если использовать алгоритм шифрования с открытым ключом типа RSA для файлов (для шифрования ключа симметричного алгоритма, которым зашифрованы файлы), то у пользователя не будет другой возможности как платить злоумышленникам за выкуп, либо потерять свои файлы. В декабре мы сообщали об обнаружении его новой модификации, которая называется «Cryptolocker 2.0» (MSIL/Filecoder.D, MSIL/Filecoder.E), см. таблицу ниже. Кроме этого, в начале этого года появилась информация о новом шифровальщике, который использует схожий подход и называется Prison Locker (Power Locker), об этом сообщили в блоге malwaremustdie.

- Наиболее востребованным вредоносным кодом у злоумышленников являются инструменты, которые используются для похищения различной конфиденциальной информации аккаунтов онлайн-сервисов, а также информации онлайн-банкинга. Мы называем подобные вредоносные программы инструментами, поскольку они содержат в себе несколько компонентов, например, мобильный, который используется для обхода двухфакторной аутентификации в виде кодов подтверждения SMS (mTAN). Такие инструменты являются профессиональным средством похищения денежных средств у пользователей. К ним относятся, например, Win32/Qadars и Win32/Spy.Hesperbot.

- Сложные вредоносные программы как способ извлечения большой прибыли. Пример печально известного семейства ZeroAccess (Win32/Sirefef, Win64/Sirefef) показывает, что скрывая свой код глубоко в системе, применяя нестандартные подходы к заражению файлов и ориентирование на платформу x64, которая все больше вытесняет x32, позволяет добиться извлечения максимально возможной материальной выгоды для злоумышленников. По подсчетам Microsoft Digital Crimes Unit, которые занимались получением контроля над этим ботнетом, ZeroAccess заражены около 2 млн. компьютеров с предполагаемой ежемесячной прибылью злоумышленников $2,7 млн.

- 64-битные угрозы. В этом году была обнаружена модификация широко известного файлового вируса Expiro, которая умеет заражать 64-битные файлы (Win64/Expiro.A и Win64/Expiro.B). Win64/Expiro обладает переносимым кроссплатформенным телом (x32-x64) и способен заражать как 32-битные так и 64-битные файлы. Кроме этого, многие вредоносные программы уже имеют в своем составе 64-битную полезную нагрузку. Очевидно, что киберпреступники руководствуются весьма практическими целями, поскольку 64-битных ОС в мире становится все больше.

Более подробная информация об обнаруженных модификациях Cryptolocker приведена ниже в таблице.

Мобильные угрозы — главный тренд уходящего года

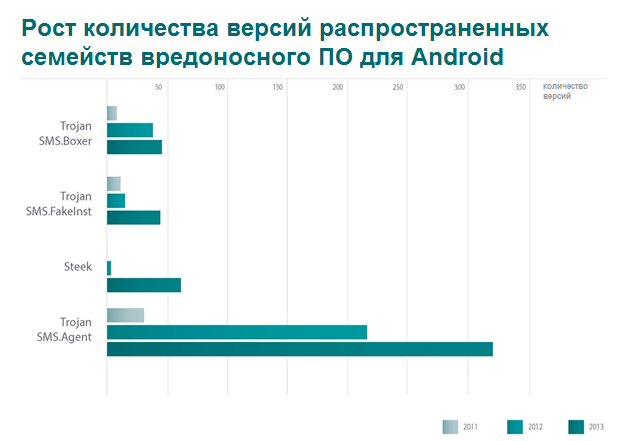

В нашем прошлогоднем отчете, который назывался «Обзор основных угроз и тенденций 2012 года» мы указывали на стремительное распространение вредоносного ПО для Android. Например, в 2012 г. по сравнению с 2011 количество обнаруживаемых нами вредоносных объектов выросло в 17 раз.

Мы также прогнозировали стремительный рост новых угроз в 2013 г. Подобное предсказание действительно оправдалось и в этом году мы зафиксировали появление большого количества вредоносных программ для этой платформы.

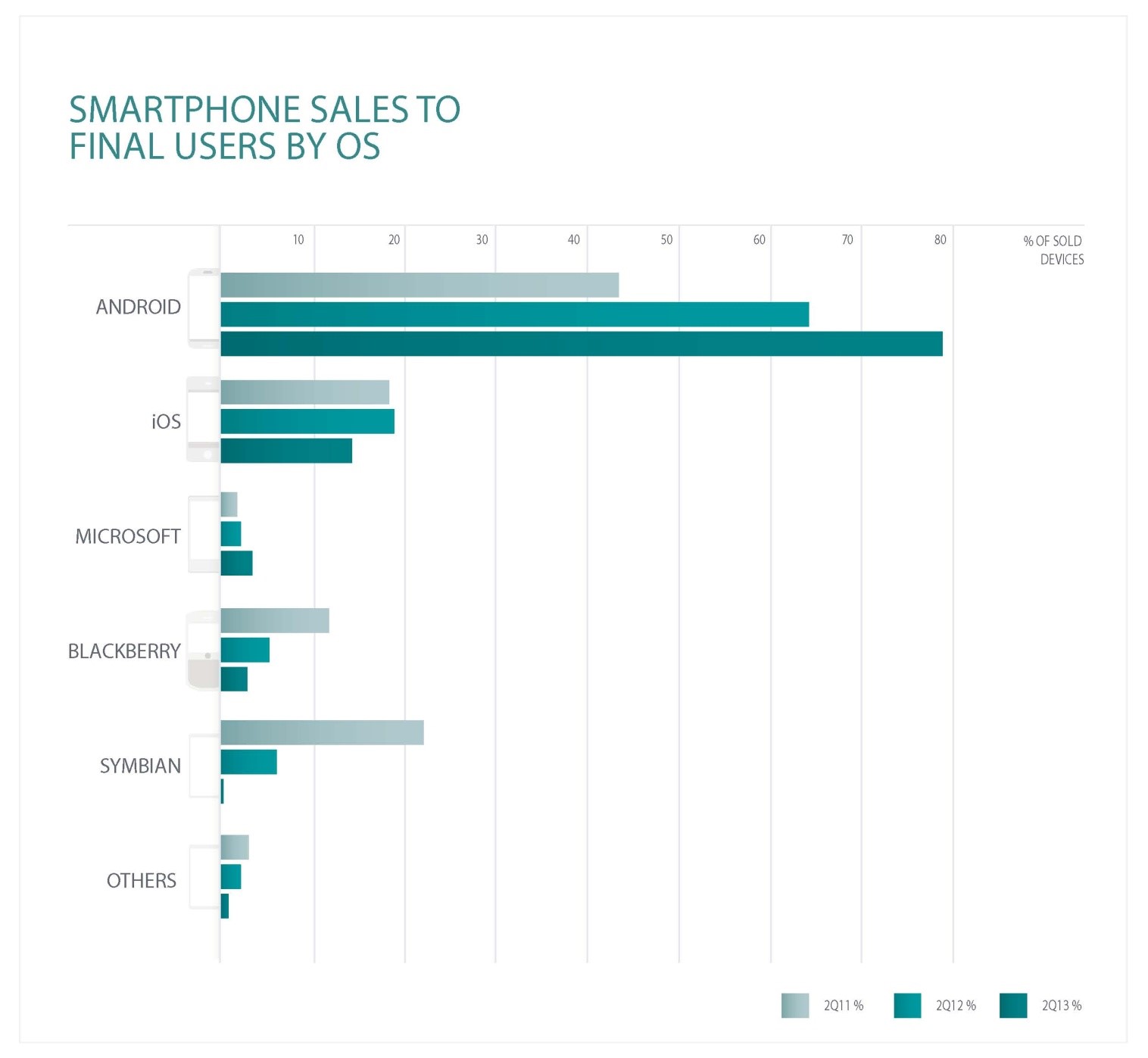

Не секрет, что Android является самой распространенной платформой для мобильных устройств. Статистика, приводимая Gartner за вторую четверть 2013-го года показывает, что Android еще больше укрепил свои позиции на рынке мобильных устройств почти достигнув отметки 80%.

Рис. Процентное соотношение мобильных ОС, проданных с соответствующими устройствами во втором квартале 2011, 2012 и 2013 гг. (данные Gartner).

Что касается относительно новых мобильных платформ компании Microsoft – Windows RT (основана на Windows 8, напр., Surface 2) и Windows Phone 8 (основана на Windows NT/Windows 8, напр., Nokia Lumia), которые используются на ряде смартфонов и их флагманском планшете Surface, то злоумышленникам, пожалуй, нет смысла создавать такой узкоспециализированный вредоносный код, при том что рынок устройств под управлением этих ОС весьма невелик (по сравнению с Android). То же самое касается и iOS, но в этом случае злоумышленникам гораздо сложнее дистрибуцировать вредоносное ПО, ввиду ограничений, накладываемых центром цифровой дистрибуции App Store для iOS. Ни одно приложение не может быть загружено в App Store без строгой предварительной проверки.

Microsoft использует для Windows Store и Windows Phone Store схожий с Apple подход к безопасности цифрового контента. Windows Store используется как платформа цифровой дистрибуции приложений для Windows 8/8.1, а Windows Phone Store для Windows Phone 7 и 8. Размещаемые там приложения должны соответствовать определенным правилам безопасности и проходить предварительную проверку. Таким образом пользователи этих платформ являются более защищенными в виду ее новизны и правил безопасности.

Согласно данным на диаграмме выше, в этом году антивирусной лабораторией ESET был зафиксирован значительный рост семейств вредоносных программ для Android, достигнув отметки 79 семейств. Семейство вредоносных программ представляет из себя совокупность различных модификаций вредоносного ПО, которое можно соотнести в одну группу по каким-либо общим признакам кодовой базы и поведению. Мы также зафиксировали, что странами с наибольшим ростом угроз являются Иран, Китай и Россия.

Нужно отметить, что для Android велик процент так называемого потенциально нежелательного ПО (PUA или greyware). Причем абсолютное большинство этих приложений находится в сторонних магазинах приложений. Подобное ПО не представляется возможным строго классифировать как malware, скорее оно просто подвергает пользователя определенной степени риска, так как содержит сомнительные функции, например, является рекламным ПО или шпионским (spyware). Магазины приложений Android пытаются оградить пользователей от вредоносных приложений путем реализации специальных правил и фильтрации или удалением таких приложений по поступающим жалобам. Тем не менее некоторые вредоносные программы могут избегать подобных проверок и обеспечивать свое присутствие в списках приложений того или иного магазина.

Прошедший год отметился появлением новых видов вредоносных программ для Android. Прежде такие угрозы были характерны для персональных компьютеров, но теперь мы наблюдаем их и на мобильных устройствах. Некоторые из них обнаруживались и раньше, но не проявляли высокой активности как в этом году.

- Загрузчик (даунлоадер): пытается загрузить из интернета файлы других вредоносных программ и установить их на устройство.

- Дроппер: устанавливает другие угрозы на устройство при своем запуске, угрозы находятся в файле самого дроппера.

- Кликер: предназначен для генерации трафика на сайты через искусственное увеличение количества кликов, полученных на зараженных устройствах.

- Банковское вредоносное ПО: специализируется на краже конфиденциальной информации пользователя, которая используется для проведения операций, связанных с онлайн-банкингом.

Мы прогнозируем увеличение количества модификаций угроз для каждого из этих типов в будущем. Особенно это касается банковского вредоносного ПО, которое все больше стало проявлять свою активность из-за возможностей проведения финансовых операций пользователя прямо через устройство с использованием специальных приложений для работы с системой онлайн-банкинга. Пользователи могут осуществлять подобные операции через браузер, который может быть скомпрометирован вредоносным кодом. В результате злоумышленники могут иметь доступ к вводимым в формы данным.

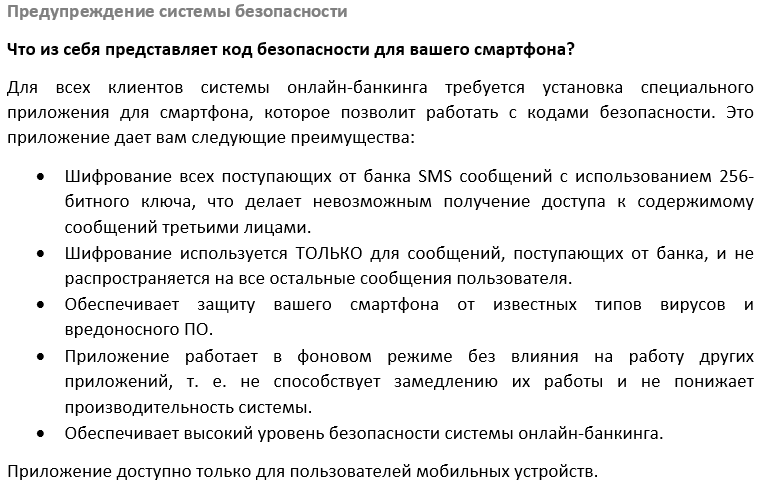

В этом году мы наблюдали появление банковской троянской программы Hesperbot, которая использует компрометацию мобильного устройства пользователя с целью получения доступа к SMS-подтверждениям (mTAN), которые представляют из себя механизм двухфакторной аутентифиации, проводимых пользователем операций. Hesperbot выполняет заражение компьютера пользователя, но в случае присутствия двухфакторной аутентификации при работе с системой онлайн-банкинга, его методы получения средств будут бесполезными. Поэтому злоумышленники привлекают для этих целей мобильный компонент.

Рис. Через веб-инъекцию в браузере на скомпрометированной системе, злоумышленники убеждают пользователя установить мобильное приложение, которое позволит им обходить двухфакторную mTAN аутентификацию при проведении транзакции. [Сообщение переведено с англ., использовалось в Win32/Hesperbot].

Выше на графике показана статистика роста количества версий или модификаций распространенных семейств вредоносного ПО для Android. По прежнему самым актуальным семейством является троянская программа SMS.Agent, злоумышленники используют ее для скрытной отправки платных SMS-сообщений и для подписывания пользователя на платные услуги. В 2013 году это семейство претерпело значительный рост версий, при этом всего было зафиксировано 324 версии. Для сравнения, в 2012 г. было обнаружено 214 ее версий. Доминирующим семейством по появлению новых версий также является семейство Steek.

Удаленное исполнение кода как наиболее эффективный метод доставки вредоносного ПО

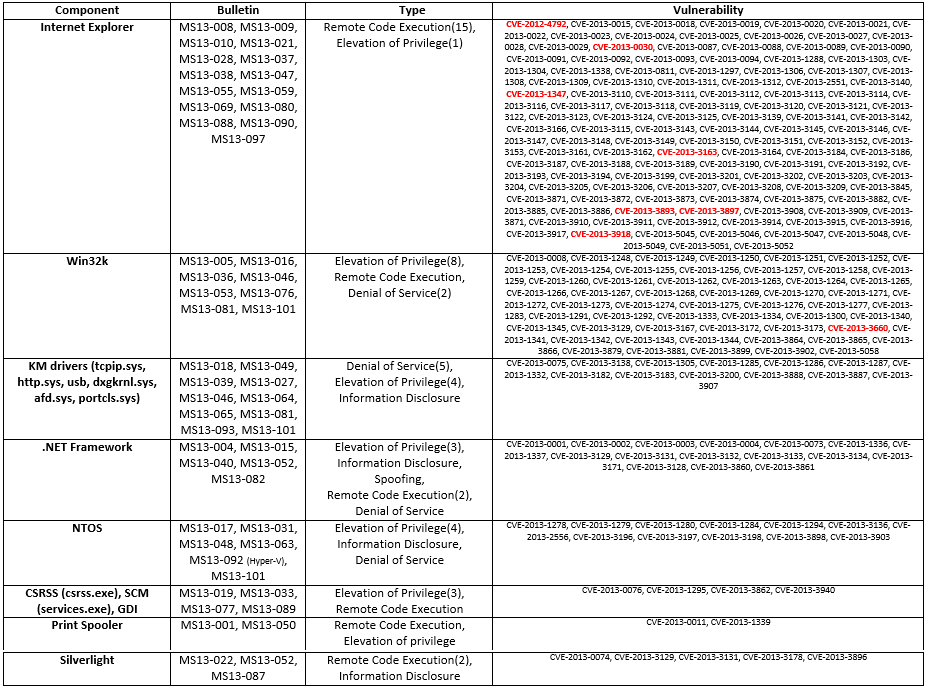

В прошлом году компания Microsoft исправила большое количество уязвимостей для ОС Windows и ее компонентов, а также для Office. Некоторые из этих уязвимостей использовались злоумышленниками для доставки вредоносного кода до выхода исправления. Как правило большинство из них были ориентированы на те или иные flaws в браузере Internet Explorer.

Уходящий год отметился появлением 0day уязвимостей, которые, в первую очередь, использовались в направленных атаках. Это своего рода тренд ушедшего года, злоумышленники осуществляют разработку эксплойтов не для спонтанного распространения вредоносного кода, а используют их в атаках на конкретных пользователей, преследуя при этом определенное цели.

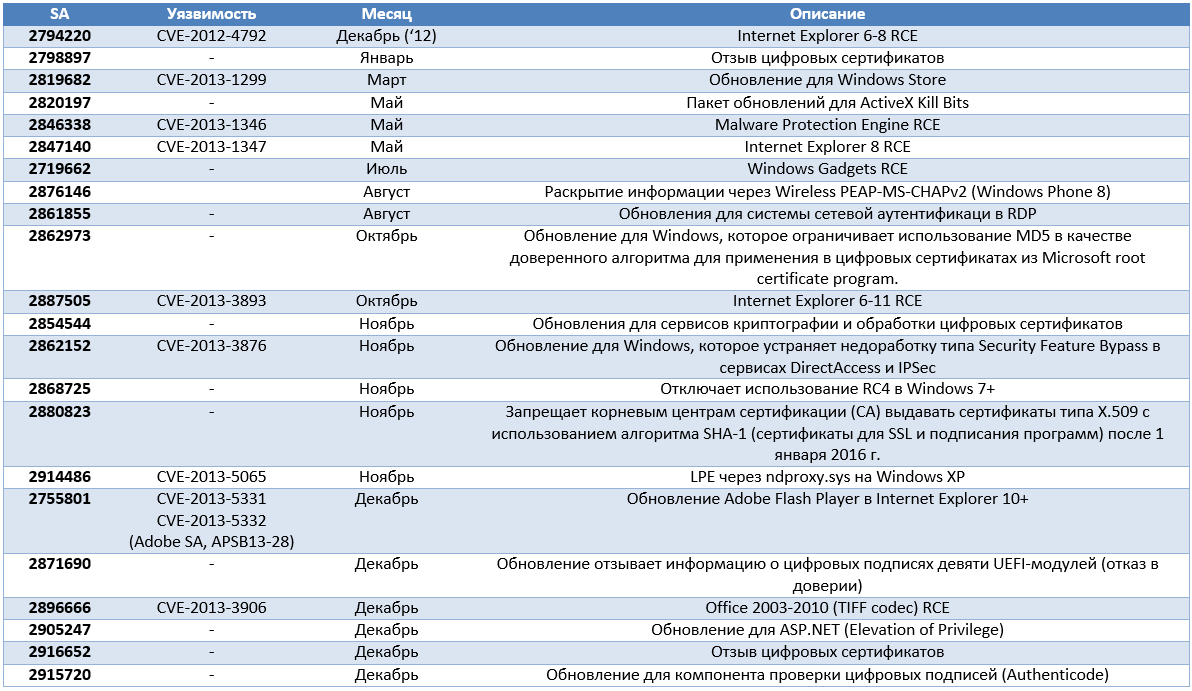

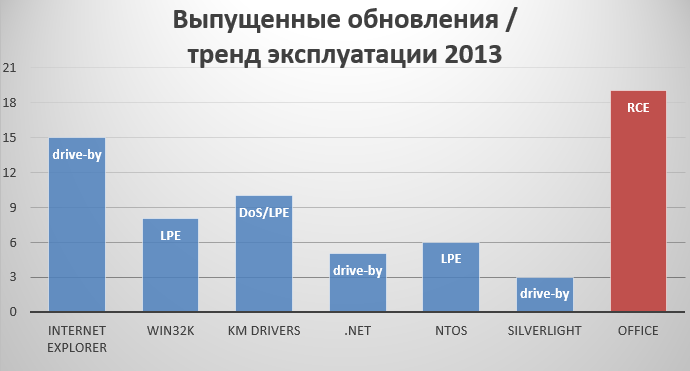

Ниже показана статистика по исправленным Microsoft уязвимостям в рамках patch tuesday за этот год.

Красным шрифтом помечены эксплуатируемые на момент закрытия уязвимости.

Ниже в таблице дается более подробная информация об уязвимостях, которые эксплуатировались in-the-wild в ушедшем году (до выхода соответствующего исправления, 0day).

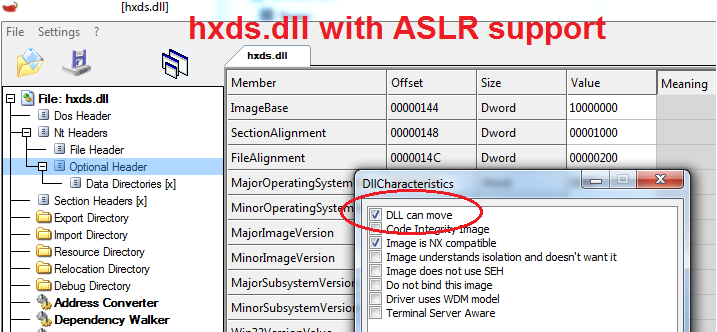

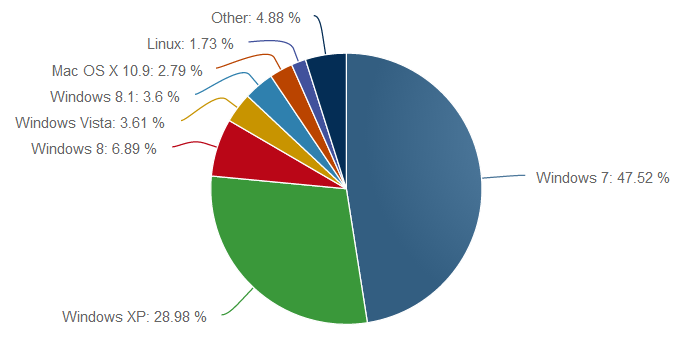

Как мы видим, злоумышленники могут использовать некоторые системные библиотеки, скомпилированные без поддержки ASLR для построения стабильных ROP гаджетов и обхода ASLR. Одним из таких примеров является библиотека Office 2007-2010 hxds.dll, которая скомпилирована без поддержки ASLR. В рамках декабрьского patch tuesday компания закрыла эту оплошность (которая называется Security Feature Bypass) с помощью MS13-106, обеспечивая пользователей Windows, которые работают с этой версией Office, должным уровнем защиты.

Список выпущенных в прошедшем году рекомендаций по безопасности (Security Advisory).

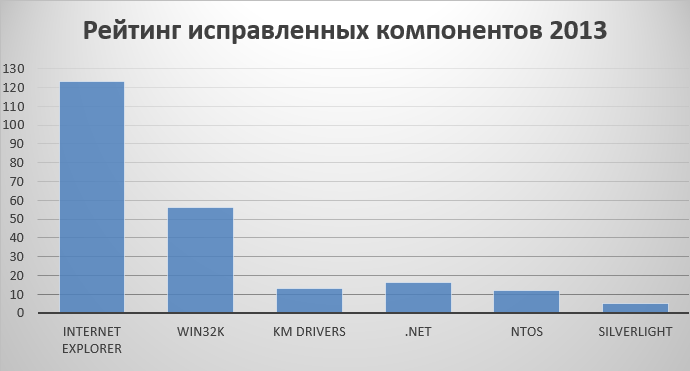

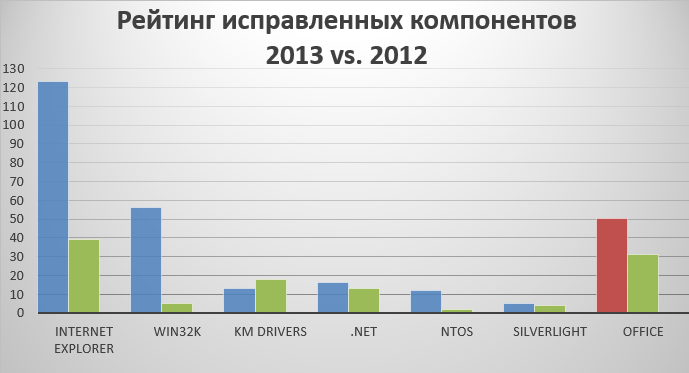

Ниже показан рейтинг наиболее исправляемых компонентов в Windows за 2013 г. Отметим, что на текущий момент поддерживаемыми MS версиями ОС являются Windows от XP SP3 / x64 XP SP2 до Windows 8.1 / RT 8.1.

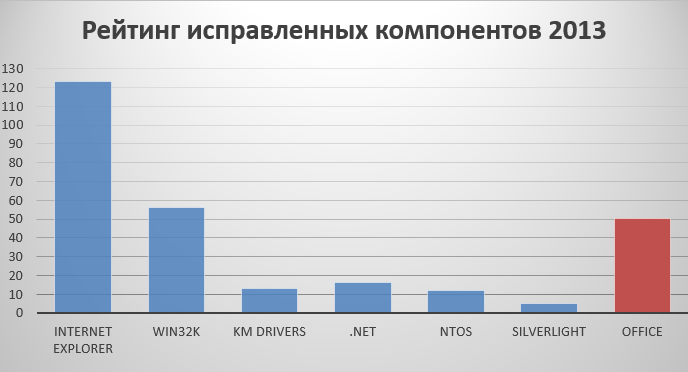

То же самое в сравнение с Office (2003 – 2013 для Windows).

Drive-by download – основной метод скрытной доставки вредоносного кода через перенаправление пользователя на страницы наборов эксплойтов.

Local Privelege Escalation (LPE, Elevation of Privelege) – метод получения максимальных системных привилегий, как правило, связанный с запуском кода режима ядра минуя ограничения ОС накладываемые на исполнение кода в пользовательском режиме (user-mode restrictions escape).

Remote Code Execution (RCE) – удаленное исполнение кода, используемое, например, в drive-by, но в данном случае может активироваться не только через веб-страницу.

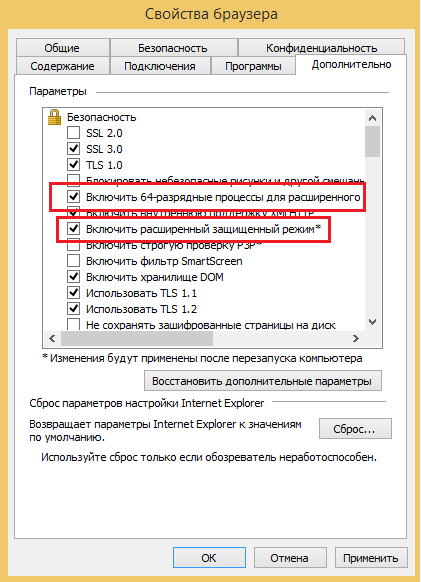

Тренд по выпущенным обновлениям показывает, что такие продукты как браузер Internet Explorer, компоненты .NET и плагин к браузеру Silverlight используются злоумышленниками для удаленного исполнения кода, причем в большинстве случаев это может происходить через браузер. Атакующие используют специальным образом подготовленную веб-страницу с вредоносным содержимым для установки на компьютер пользователя того или иного вредоносного кода. При данном сценарии использования Internet Explorer применение технологии «Защищенного режима» работы браузера, а также технологии sandboxing «Расширенный защищенный режим» является важным условием обеспечения своей безопасности для работы в сети.

Мы отмечаем, что использование технологий типа sandboxing для браузеров уже давно является обязательным требованием обеспечения соответствующего уровня безопасности для пользователей. Обойти подобный режим работы браузера крайне сложно и заставляет атакующих применять иные методы повышения своих прав в системе. Под иными методами имеется в виду разработка LPE-эксплойтов, которые будут работать в связке с эксплойтом, вызывающим удаленное исполнение кода. Такой подход необходим злоумышленникам ввиду того, что попав в браузер через RCE-уязвимость шелл-код остается бесправным в исполнении каких-либо системных операций, так как процесс браузера работает на низком Integrity Level и со множеством запрещенных привилегий. Хорошим примером такой практики является продемонстрированный способ эксплуатации Google Chrome компанией MWR Labs на Pwn2Own 2013 с обходом ограничений режима sandbox через уязвимость в win32k.sys.

Рис. Internet Explorer 11 с настройками режима sandboxing (оптимальное использование на Windows 8/8.1 x64).

Уязвимости в приложениях пакета программ Office также могут использоваться злоумышленниками для удаленной установки вредоносного кода. По выпущенным в этом году обновлениям для Office видно, что большинство из них были направлены на устранение уязвимостей типа Remote Code Execution. При таком сценарии злоумышленники формируют специальным образом подготовленный файл Office, например, .doc файл Word и отправляют его с фишинговым письмом на адрес жертвы. Сообщение должно быть убедительным, чтобы пользователь прочтя его перешел к вложению и открыл его. После открытия такого файла на уязвимой версии Office пользователю будет установлено вредоносное ПО.

Отметим, что новейшая версия Word 2013, а также Outlook 2013 при работе с Word (открытие вложений) используют стойкие механизмы sandboxing, которые запрещают приложению исполнять потенциально небезопасные функции. Например, Outlook запускает процесс Word на низком Integrity Level и с отключенными привилегиями, что позволяет ограничить потенциальный шелл-код от выполнения системных операций.

Компоненты ОС, которые работают в режиме ядра: драйвер подсистемы Windows – win32k.sys, системные драйверы (KM drivers) и само ядро ntoskrnl (NTOS), используются злоумышленниками для поднятия своих привилегий в системе, т. е. для исполнения кода в режиме ядра минуя ограничения ОС. В этом году особенно отличился драйвер win32k.sys, в котором было закрыто более пятидесяти уязвимостей.

Очевидно, что в 2013 г. компания закрыла гораздо больше уязвимостей чем в 2012. Наиболее четко эта тенденция очевидна для драйвера подcистемы Windows – Win32k.sys и браузера Internet Explorer. В октябре компания выпустила новую ОС Windows 8.1, а также браузер Internet Explorer 11.

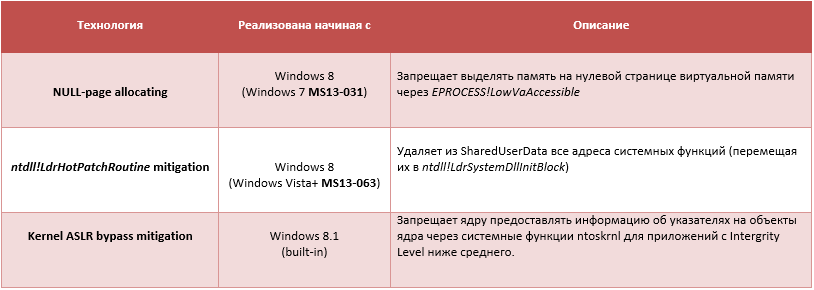

Предотвращение эксплуатации на уровне ОС

Прошедший год показал, что Microsoft уделяла внимание защитным технологиям для противодействия эксплойтам. Три основных нововведения были нацелены на защиту от выделения памяти по нулевой странице, удаление указатателей на раличные функции ntdll из PEB (ASLR bypass mitigation) и запрещение предоставления информации об указателях на объекты ядра для недоверенных приложений на Windows 8.1 (KASLR bypass mitigations).

Выделение памяти по нулевой странице (с использованием ZwAllocateVirtualMemory) значительно облегчало жизнь атакующим, в т. ч., если они заинтересованы в повышении своих привилегий в системе. После выделения такого участка памяти нужен какой-либо уязвимый драйвер, который при передаче ему определенных параметров сможет исполнить код по этому адресу (баг).

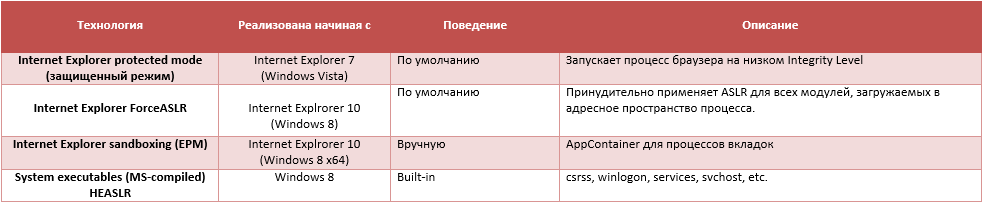

Следующие возможности доступны в Internet Explorer как средства для защиты от эксплуатации. Последним пунктом указан тот факт, что все системные файлы, скомпилированные MS для Windows 8, поддерживают стойкий HEASLR.

Рис. Системные файлы на Windows 8 x64+ скомпилированы с поддержкой усиленного ASLR – High Entropy ASLR, для максимально возможного снижения вероятности его обхода.

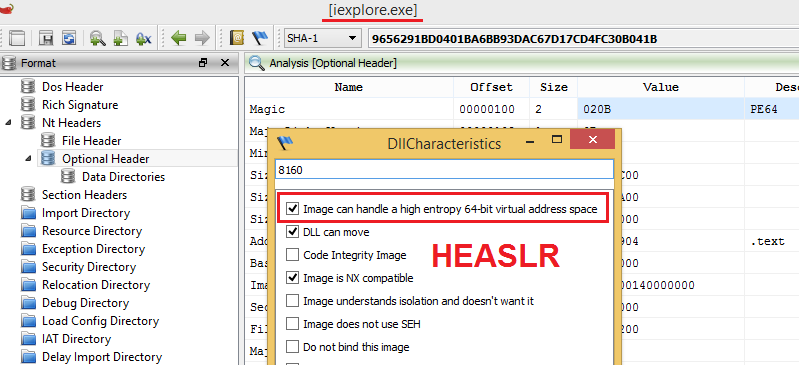

Windows XP – последний аккорд

Ушедший год был последним, в котором Microsoft поддерживала последние выпуски Windows XP SP3 и Windows XP x64 SP2. Несмотря на рекомендации Microsoft и различных специалистов по безопасности, которые призывали пользователей уже давно отказаться от этой устаревшей и крайне небезопасной ОС, на сегодняшний день большое количество пользователей все еще используют ее. Согласно статистике компании Net Applications, Windows XP используется почти на 30% компьютеров.

Рис. Статистика использования ОС на компьютерах по данным Net Applications.

В апреле 2014 года компания откажется от поддержки Windows XP SP3 и Windows XP x64 SP2 (поддержка Windows XP & SP1 & SP2, Windows XP x64 & SP1 уже была завершена) и таким образом полностью закроет цикл поддержки кодовой базы и продуктов ОС, которые основаны на Windows XP. Для пользователей, в первую очередь, это будет означать тот факт, что они лишатся security и иных обновлений, которые Microsoft гарантированно выпускала каждый второй вторник месяца (т. н. patch tuesday) или внепланово, а также инструкций в Security Advisory (SA) или workaround в случае обнаружения эксплуатируемой атакующими уязвимости в ОС (компания оставляет за собой право публиковать или нет эту информацию).

Хорошим примером такой уязвимости для Windows XP, исправление которой компания отложила на 2014 год, является CVE-2013-5065. В силу поддержки Windows XP до апреля, Microsoft исправляет ее в январском наборе обновлений как Important обновление MS14-002 (в дальнейшем, после апреля, подобные уязвимости исправляться не будут).

Об CVE-2013-5065 стало известно в конце ноября из SA 2914486. Уязвимость присутствует в той версии драйвера ndproxy.sys, которая поставляется в составе Windows XP и Windows Server 2003, она позволяет злоумышленникам повысить свои привилегии до уровня системы и через обход ограничений пользовательского режима исполнить свой код в режиме ядра (Local Privilege Escalation, LPE) через отправку специально сформированного запроса (IOCTL) драйверу ndproxy.sys.

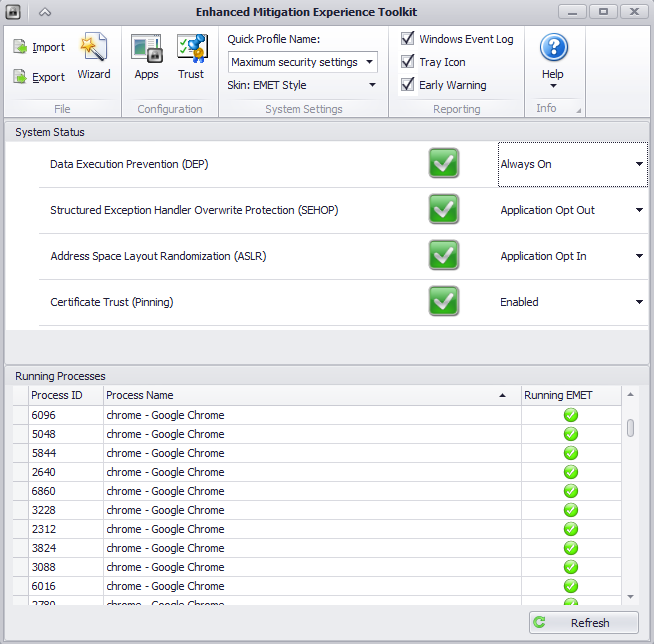

Для того чтобы обезопасить пользователей, которые все еще продолжают использовать Windows XP SP3, Microsoft выпускает бесплатный инструмент EMET (v 4.1 текущая верси). EMET помогает пользователю обезопасить ОС от различных действий эксплойтов, через которые атакующие пытаются компрометировать систему и запускать там вредоносный код. Применительно к Windows XP SP3, EMET поможет ввести следующие функции возможности, которые значительно повысят иммунитет системы.

- Включить ASLR.

- Принудительно включить DEP для всей системы.

- Включить возможность защиты от перезаписи указателей в SEH на уровне ОС – SEHOP.

- Использовать стандартные возможности EMET для защиты от эксплойтов.

Механизмы EMET применяются к процессам, поэтому пользователь волен выбрать конкретные процессы в списке, чтобы применить к ним возможности безопасности. По умолчанию он защищает следующие критические относительно удаленной эксплуатации процессы:

- Adobe Reader (от эксплуатации через PDF);

- MS Office (включая Excel, Word, Access, Outlook и др. от эксплуатации через вложения в электронной почте);

- Java (от эксплуатации через браузер);

- Браузер Internet Explorer.

Рис. Главное окно EMET с максимальными настройками, в списке процессов браузер Google Chrome как защищаемый.

Рекомендации SA часто содержат отсылку к EMET и его опциям для быстрого исправления ситуации и защиты от той или иной уязвимости еще до выхода официального обновления. Большинство подобных настроек доступно из пользовательского интерфейса инструмента, но есть и те, которых там нет. Например, эксплойты часто используют технику heap spraying как средство обхода ASLR. При таком сценарии, атакующие знают какое значение может принять тот или иной регистр при ошибочной ситуации в исполнении кода (баг). Далее им остается только зарезервировать определенное количество блоков памяти, которые прилегают к этому адресу (spraying). В дальнейшем, при провоцировании ситуации эксплуатации, ошибочный код сам передаст управление на один из адресов, который нужен атакующим. Список таких адресов перечислен в параметре реестра HKEY_LOCAL_MACHINESOFTWAREMicrosoftEMET_settings_{GUID}. Этот список является пополняемым согласно рекомендациям SA (напр., см. SA 2887505).

Заключение

Ушедший год показал высокую активность различного вредоносного кода и злоумышленников, которые его используют. Как мы упоминали выше, количество направленных атак в этом году только увеличилось и подобный способ распространения вредоносного кода является все более актуальным у злоумышленников. Удаленное исполнение кода через специально обнаруженные для конкретной атаки эксплойты также является существенным трендом прошлого года.

Автор: esetnod32