Жить без облачных технологий мы уже не умеем, а жить с ними еще не умеем. То и дело случаются самые нелепые факапы из-за того, что люди не очень понимают, что их облачный ресурс и аналогичный локальный – две большие разницы, и обращаться с ними нужно соответственно. Вот, например, как сейчас, когда исследователи обнаружили в Amazon S3 большую поляну с вкусными данными, любезно накрытую компанией Accenture.

Жить без облачных технологий мы уже не умеем, а жить с ними еще не умеем. То и дело случаются самые нелепые факапы из-за того, что люди не очень понимают, что их облачный ресурс и аналогичный локальный – две большие разницы, и обращаться с ними нужно соответственно. Вот, например, как сейчас, когда исследователи обнаружили в Amazon S3 большую поляну с вкусными данными, любезно накрытую компанией Accenture.

Компания, мягко говоря, не из последних. Занимается консалтингом, помогает клиентам стратегически планировать, оптимизировать, модернизировать и внедрять. Работает с крупнейшими корпорациями мира, на чем зарабатывает что-то около $5 млрд в год, чуть-чуть поменьше «Газпрома». И вот у этого консалтингового гиганта в Amazon S3 обнаружилось четыре корзины, открытые наружу даже без пароля. Знаешь URL – заходи, выгружай, что хочешь.

Корзины были полны данных клиентов Accenture. Обнаружившие их ребята из UpGuard сделали все правильно – сообщили владельцу данных, дождались, пока все это уберут из доступа, после чего уже с чистой совестью опубликовали отчет о находке. Сами фигуранты поспешили заявить, что ничего страшного не случилось: у них-де многоуровневая секьюрити-модель, и эти данные не помогли бы хакерам преодолеть ни один из уровней. Ну, вы знаете, секьюрити-модели они как лук – у них много слоев.

Правда, если вчитаться в отчет, начинает казаться, что данные все-таки там были немножко важные. А были там внутренние ключи доступа и учетные данные для API Accenture, закрытые ключи подписей Accenture, ключ доступа к учетной записи Accenture для Key Management Service в Amazon Web Services, дампы баз данных, где нашлись учетные данные клиентов Accenture, хеши паролей, а также маленький бэкапчик с 40 тысячами незашифрованных паролей. С такими сведениями некто вполне мог бы провести атаку «человек посередине» и встать между Accenture и ее ничего не подозревающими клиентами.

Вот что странно – создаваемая в S3 корзина по умолчанию конфигурируется как приватная и требует аутентификации для доступа извне. То есть, получается, кто-то эти четыре корзины переконфигурировал. Мораль сей басни такова, что компания может быть сколь угодно уважаемой, у нее могут быть самые крупные клиенты, но некая интересная личность может в четыре клика здорово подставить всех.

Pornhub занялся малвертайзингом

Новость. Исследование. Звучит как сексуальное извращение, но случился лишь очередной прокол в безопасности. Крупнейший порносайт (по данным Alexa занимает 21 позицию среди американских сайтов, между прочим) подцепил от баннерной сети TrafficJunky вредоносные баннеры и что-то около года показывал их посетителям.

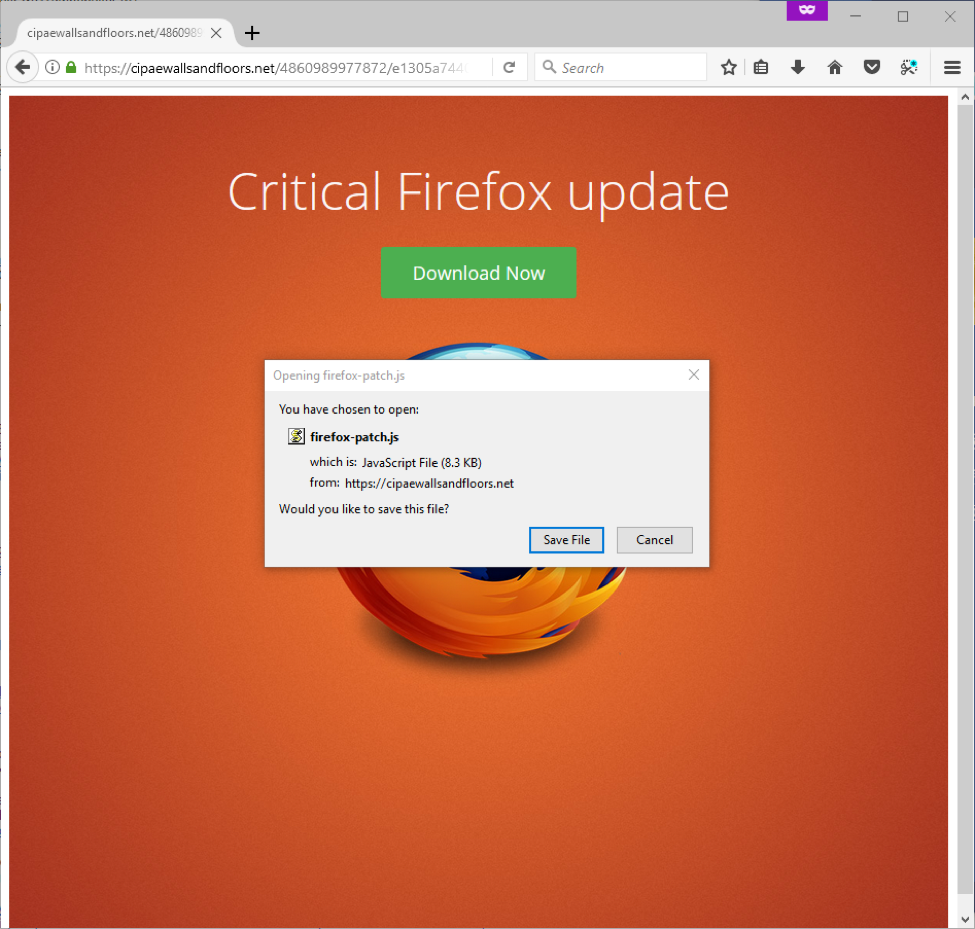

Посетителей у Pornhub – в районе 8,7 млн в день, то есть обильная жатва авторам кампании была обеспечена. Жертва, кликнувшая по баннеру, получала предложение обновить браузер, и запускала js-файл, который, в свою очередь, скачивал интересную штуку – почти бестелесного троянца Kovter.

Kovter знаменит тем, что хранит себя в ключах реестра Windows, сохраняя в файле лишь скрипт для извлечения себя из реестра. В данном случае исследователи нашли лишь кликерскую версию Kovter, которая используется для мошеннического заработка на несуществующих переходах по рекламным баннерам, но ранее в природе отлавливали и рансомварный вариант.

Pornhub, столь активный в соцсетях и медиа, не прокомментировал такой выдающийся провал, но можно с уверенностью предсказать, что на количество посетителей этот инцидент не повлияет. Посетители порносайтов либо принимают риски, либо игнорируют – либидо в карман не спрячешь!

Microsoft патчит активно эксплуатируемый изъян в Office

Новость, вызывающая острое чувство déjà vu. Самый популярный в мире офисный пакет обречен на пристальное внимание хакеров, и нередко они умудряются опередить исследователей, находя уязвимости раньше. Иногда – сильно раньше.

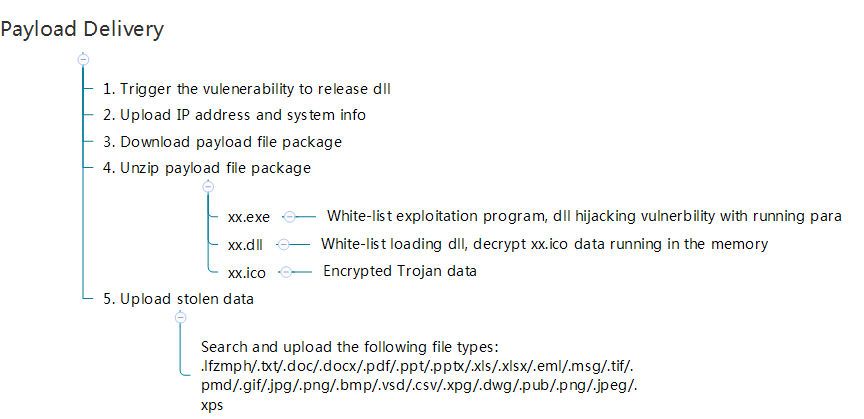

Исследователи из Qihoo 360 Core Security в конце сентября обнаружили новую, с иголочки, атаку на своих клиентов, в ходе которой с компьютеров утекали ценные данные. После анализа выяснилось, что инструменты атаки разработали где-то в августе, то есть месяц-два хакеры беспрепятственно заезжали к пользователям Office, как к себе на дачу.

Уязвимость CVE-2017-11826 актуальна для всех поддерживаемых версий Office. Вредоносный .docx был встроен в RTF-файлы, для заражения надо попытаться его открыть – чтобы вынудить жертву это сделать атакеры применяли старую добрую социальную инженерию. Грамотно используя теги в документе Microsoft Word, злоумышленники добились исполнения вредоносного кода с правами текущего пользователя.

Особенно атака чревата для любителей работать с правами администратора – в этом случае злоумышленник может устанавливать программы, просматривать, изменять или удалять данные, создавать новые учетные записи с полными правами. Microsoft закрыла проблему в свой вторник патчей, вместе с 62 другими дырами.

Древности

Семейство «Loz»

Резидентные опасные вирусы, зашифрованы, некоторые из них используют «призрак»-технологию. Стандартно поражают COM-, а более поздние версии и EXE-файлы, при выполнении, открытии, переименовании и изменении атрибутов файла. Изменяют первые 4 байта COM-файлов (JMP Loc_Virus; DB ‘+’). При создании резидентной копии уменьшают значение слова по адресу 0000:0413.

«Loz-1018, -1023» корректируют системную информацию в Boot-секторах дискет (обнуляют слово, соответствующее числу головок дисковода). При запуске AIDSTEST.EXE сообщают «Welcom to demo version © Zherkov. Лозинский-ДУБ, AIDSTEST-горбуха».

«Loz-1018» уничтожает программу AIDSTEST.

«Loz-1940» содержит текст «© Правдиченко А.».

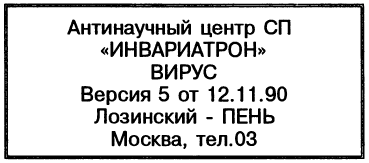

«Loz-1882,-1915» при запуске файла AIDSTEST.EXE уничтожают его и выдают сообщение типа:

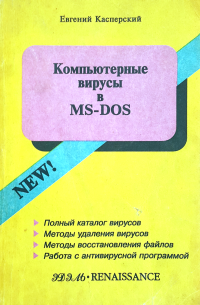

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 38.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: Kaspersky_Lab