Многие внимательные читатели и технические специалисты, которые следят за выпускаемыми бюллетенями безопасности компаний Microsoft и Adobe обращали внимание на группу Google Project Zero в разделе «Благодарности» по поиску уязвимостей. Такой раздел присутствует в каждому бюллетене и в нем перечисляются security-ресерчеры, которые обнаружили закрываемую уязвимость. Название Google Project Zero много раз фигурировало в этих выпущенных бюллетенях, однако, никакой информации об этой группе самой Google не разглашалось. Исключение было сделано вчера, когда компания официально объявила о группе security-ресерчеров, которые занимаются поиском уязвимостей в продуктах сторонних компаний, чтобы «сделать интернет безопаснее». Информация была размещена в блоге Google Securtiy Team и в известном электронном издании Wired.

Project Zero is our contribution, to start the ball rolling. Our objective is to significantly reduce the number of people harmed by targeted attacks. We're hiring the best practically-minded security researchers and contributing 100% of their time toward improving security across the Internet.

Группа Project Zero специализируется на поиске уязвимостей в продуктах других компаний, в том числе, в таких продуктах как MS Windows и Adobe Flash Player. Используя специализированные инструменты, например, фаззеры компонентов ПО специалисты обнаруживают те или иные уязвимости, например, memory-corruption или buffer overflow.

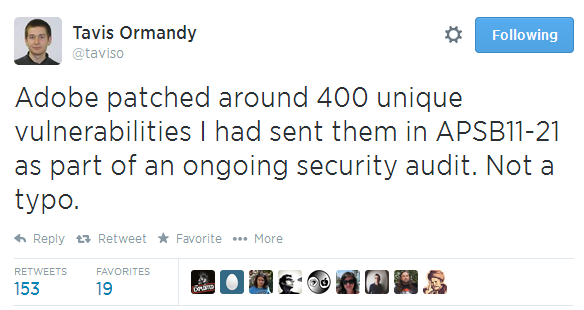

В Project Zero входит известный ресерчер Tavis Ormandy, который стал широко известен после того, как представил на конференции BlackHat 2010 детальный отчет об уязвимостях в известном антивирусном продукте. Он неоднократно упоминался в бюллетенях по безопасности в т. ч. компании Microsoft, а также разглашал специфику обнаруженных им уязвимостей до выхода соответствующего исправления.

После разглашения информации о кросс-платформенной NT-LPE-уязвимости CVE-2013-3660 до выхода исправления Microsoft, Google сократили срок, предоставляемый компаниям на реакцию и выпуск исправления для обнаруженной уязвимости.

Our standing recommendation is that companies should fix critical vulnerabilities within 60 days — or, if a fix is not possible, they should notify the public about the risk and offer workarounds. We encourage researchers to publish their findings if reported issues will take longer to patch. Based on our experience, however, we believe that more urgent action — within 7 days — is appropriate for critical vulnerabilities under active exploitation. The reason for this special designation is that each day an actively exploited vulnerability remains undisclosed to the public and unpatched, more computers will be compromised.

...As a result, after 7 days have elapsed without a patch or advisory, we will support researchers making details available so that users can take steps to protect themselves.

Наша рекомендация [касательно сроков исправления уязвимости] в адрес компаний заключается в том, что они должны исправлять критические уязвимости в течение 60 дней, в противном случае, компаниям следует уведомлять о возникающих рисках общественность и предлагать обходные пути решения проблемы. Мы рекомендуем ресерчерам публиковать результаты своих исследований, если выход исправления занимает больше этого времени. Однако, основываясь на нашем опыте, мы считаем, что в случае критических уязвимостей, которые уже находятся на стадии активной эксплуатации, этот срок исправления не должен превышать 7-ми дней. Причиной такой особой меры является тот факт, что нераскрытая для общественности 0day уязвимость, которая подвергается эксплуатации каждый день, приводит к компрометации большого количества систем.

… В итоге, если по истечении 7 дней уязвимость остается не закрытой, мы будем поддерживать исследователей, которые намерены публиковать детали для общественности, позволяя т. о. пользователям предпринять собственные шаги по защите своих систем.

В рамках декларируемых Project Zero инициатив предполагается, что информация об обнаруженных уязвимостях будет отправляться вендору для их исправления и выпуска обновления. Информация об уязвимостях будет публиковаться на соответствующей веб-странице и будет доступна после выхода исправления от производителя. Формат пополняемой базы уязвимостей будет выглядеть таким образом, что у пользователей появятся возможности отслеживать время, которое понадобилось вендору на исправление уязвимости, а также просматривать сведения об эксплуатации уязвимости.

Автор: esetnod32