Приветствуем наших читателей на страницах блога iCover! Как известно, объемы продаж, совершаемых в дни масштабных акций ритейлерами возрастают на порядки. И именно в эти дни хакерам выпадает прекрасная возможность апробировать в самых что ни на есть “полевых” условиях перспективные виды кибервооружений, созданные для активного перераспределения денежных потоков. Именно о таком зловреде – новом трояне ModPOS, а точнее его самой последней версии виртуозно заточенной под ритейлеров США и Восточной Европы рассказала группа вирусных аналитиков iSight Partners . И этот зверь, уважаемые читатели, стоит того, чтобы узнать о нем «заблаговременно».

Как вы уже вероятно догадались из названия троянца, целевое назначение ModPOS – POS-терминалы, а точнее, терминалы крупных ритейлеров. Это троян со своей уникальной историей. Длительное время ModPOS скрывался от любых существующих антивирусов и проявлял активность, главным образом, в периоды распродаж.

Родословная

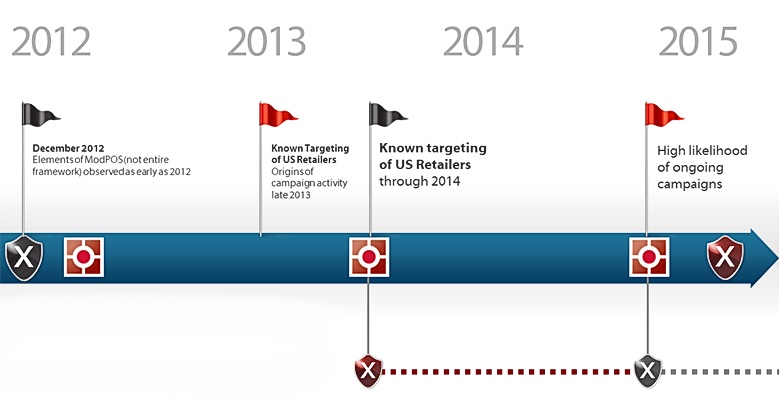

Первые случаи заражения ранними ModPOS, как показало исследование, имели место еще в 2012 году. А отдельные фрагменты зловреда обращали на себя внимание вирусных аналитиков с 2013 года. Вместе с тем, ModPOS довольно длительное время удалось теряться среди сотен тысяч и десятков миллионов образцов шпионского ПО, обрабатываемого антивирусными сетями в автоматическом режиме. Вместе с тем, проблемы с идентификацией ModPOS в виртуальной машине осложнялись изощренными методами противодействия отладке и обфускацией кода.

Для восстановления исходного кода, его детального изучения и получения представления об общей структуре ModPOS и функциях ее отдельных сегментов вирусные аналитики были вынуждены проделать невероятное количество ручных операций.

марафон, длиной в 4 года. modpos — история противостояния (иллюстрация: isight partners).

По словам старшего аналитика iSight Марии Нобоа: “Обычно реверс-инжиниринг вредоносных программ занимает от силы минут двадцать. В случае с ModPOS нам потребовалось около трёх недель только на то, чтобы подтвердить его вредоносный характер. Ещё столько же времени мы восстанавливали его структуру и пытались осмыслить механизмы работы. Это самая сложная угроза, с которой мы когда-либо сталкивались”.

Авторы разработки ModPOS продемонстрировали исключительную компетенцию. Так лишь один фрагмент шелл-кода, говориться в исследовании, содержал более чем шестьсот функций. Созданный троян, по мнению аналитиков группы, занимающейся его дешифровкой отличала высочайшая функциональность и модульность с размещением особого акцента на обфускации кода, изощренном заметании следов работы, применении нестандартных методов сокрытия текущей активности и гарантированного восстановления в случае удаления его отдельных компонентов.

“Можно сказать, что это не отдельный троянец, а масштабный фреймворк – сложная платформа, включающая в свой состав множество модулей и плагинов. Все вместе, они позволяют злоумышленникам собрать исчерпывающую информацию о целевой компании, в том числе всю информацию о платежах непосредственно из систем продаж и персональные учетные данные руководителей”, – делится своими впечатлениями Нобоа.

ModPOS – это качественно новое расширение в сегменте краж данных с банковских карт, где основная доля мошеннических операций традиционно осуществлялась и пока продолжает осуществляться при помощи скиммеров (накладок на клавиатуру банкомата в тандеме с миниатюрной камерой) или шиммеров (сверхтонких скиммеров, интегрируемых непосредственно в картоприёмник). Троянец ModPOS способен трансформироваться с учётом уникальных особенностей конкретной системы, которую он заражает. Это обуславливает ту особенность, что хеши его модулей никогда не бывают одинаковыми, как и автоматически создаваемые сигнатуры. На протяжении, как минимум трёх лет ему удавалось обходить не только возможности сигнатурных сканеров, но и эвристических анализаторов, а заодно и средства поведенческого анализа, поскольку работал ModPOS на самом низком уровне.

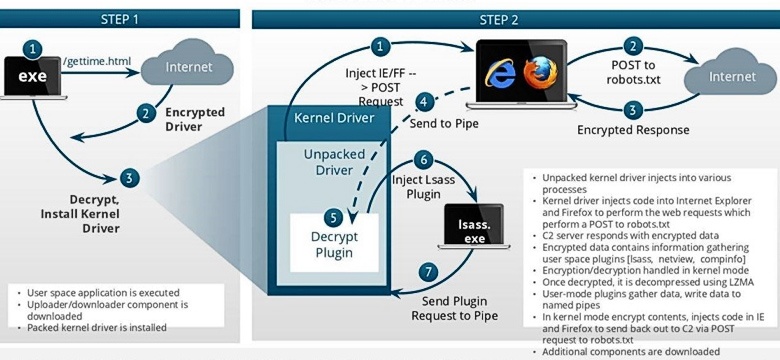

алгоритм работы modpos (иллюстрация: isight partners).

Действуя как руткит на уровне ядра, ModPOS внедряет собственные драйверы, способные перехватывать системные функции и использовать шифрование, чтобы противодействовать попыткам анализа кода и сокрытию своих реальных действий. Среди модулей ModPOS обнаружены сниффер, кейлоггер и загрузчик новых компонентов.

Аналитики из группы iSIGHT исследовавшие ModPOS пришли к выводу, что использование международного стандарта операций с банковскими картами (EMV) как средство защиты от трояна оказывается не эффективным. ModPOS располагает возможностью прямого копирования данных из платежных терминалов и оперативной памяти. Более того, зловред способен имитировать транзакции уже после того, как карта удалена. Достаточным иммунитетом к ModPOS располагают только те платежные системы, которые обеспечивают сквозное шифрование цепочки от терминала и до центра обработки платежа. На руку мошенникам и то, что во множестве мест по-прежнему установлены терминалы старого образца, которые работают в режиме совместимости. Игнорируя чип, они по-старинке считывают данные с магнитной полосы карты, как это имело место повсеместно до интеграции EMV.

Анализ кода ModPOS, проведенный специалистами iSIGHT, по их мнению, склоняет к мысли, что разработка была ориентирована, в первую очередь, на платежные системы систем американских ритейлеров. Вместе с тем были идентифицированы и команды взаимодействия с сетевыми узлами, IP-адреса которых расположены в Восточной Европе.

Анализ полученной информации и расшифровка кода ModPOS позволила iSIGHT Partners составить базу платежных систем, которые с большой степенью вероятности уже стали жертвами зловреда. Их владельцы уже оповещены. Экспертная группа активно сотрудничает с центром противодействия киберугрозам R-CISC в надежде на то, что совместные усилия позволят значительно ускорить обнаружение и нейтрализацию ModPOS.

Источники сomputerra.ru, isightpartners.com.

Уважаемые читатели, мы всегда с удовольствием встречаем и ждем вас на страницах нашего блога. Мы готовы и дальше делиться с вами самыми свежими новостями, обзорными статьями и другими публикациями и постараемся сделать все возможное для того, чтобы проведенное с нами время было для вас полезным. И, конечно, не забывайте подписываться на наши рубрики.

Другие наши статьи и события

- Рассматриваем крупный не флагман — Meizu M2 Note

- Xiaomi Power Bank 16000 или Xiaomi Power Bank 5000? Обзор новинок

- Приятная скидка на AV-ресиверы премиум класса

- Плеер Astell&Kern AK380 с наушниками в подарок!

Автор: iCover.ru