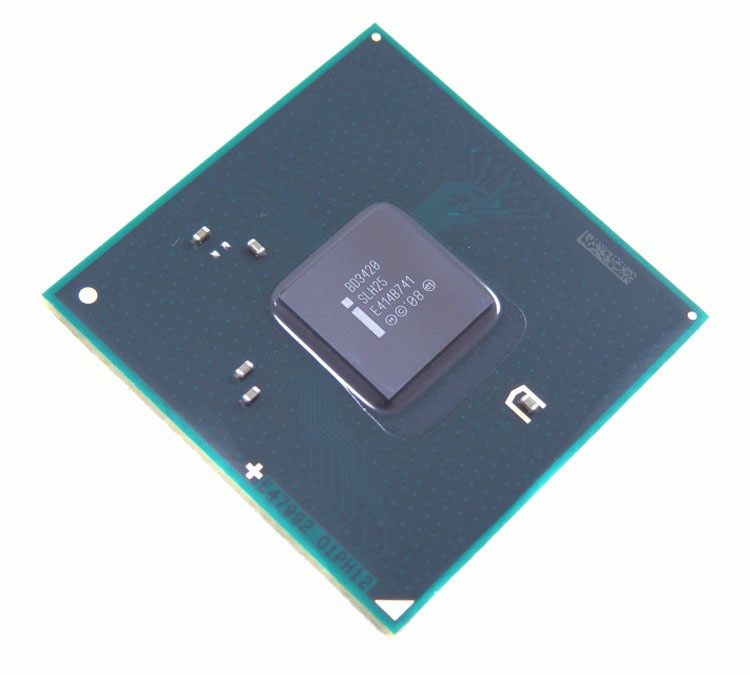

Эксперты Positive Technologies годами исследуют подсистему Intel ME (CSME). И не зря! Они находят там много интересного. Сама подсистема Intel Management Engine преследует благую цель ― обеспечить удобное и удалённое обслуживание компьютеров. Но обратная сторона комфорта ― это потенциальная уязвимость системы для взлома. А новая находка экспертов вообще за гранью. Оказывается, в чипсетах Intel есть в принципе неустранимая уязвимость.

Эксперты выяснили, что обнаруженная в прошлом году уязвимость CVE-2019-0090 более опасна, чем считалось ранее. В то же время использовать её ― это ещё надо постараться. Во-первых, нужен доступ к атакуемому компьютеру. Во-вторых, необходимо специальное оборудование, чтобы подключиться к чипсету на материнской плате (программатор или что-то такое). В-третьих, необходим набор ПО для работы с микрокодом и для извлечения данных из памяти ROM в чипсете.

Если всё перечисленное есть, а также имеется и необходимый опыт, эксплуатация уязвимости CVE-2019-0090 позволит извлечь из области ROM-памяти чипсета корневой ключ платформы (chipset key). А ключик позволит сделать много интересного. При этом, что важно, утечку ключа зафиксировать никак нельзя. Ключ же позволит расшифровать данные на атакуемом компьютере или подделать его аттестацию. Зачем это нужно? Эта операция позволяет выдать свой компьютер за компьютер жертвы и, например, обойти технологию защиты DRM. Наконец, подделка аттестата может помочь нарушить безопасность банковских транзакций и аттестации Интернета вещей.

Кажется, что это неопасно? Это верно не для всех сценариев. Например, уязвимость позволяет взломать украденный или потерянный ноутбук, а это — повсеместное явление. Взломать можно чужую рабочую станцию, систему, попавшую в ремонт. Более того, если производитель оборудования позволяет дистанционно обновлять прошивки внутренних устройств, таких как Intel Integrated Sensor Hub, то перехват ключа также становится возможен.

Данной уязвимости, считают в Positive Technologies, подвержены почти все чипсеты компании Intel за последние пять лет. Патчами устранить эту уязвимость нельзя. Систему необходимо менять полностью, например, на процессоры Intel 10-го поколения.

«Уязвимость потенциально дает возможность скомпрометировать распространенные технологии защиты информации, которые используют аппаратные ключи для шифрования, такие как DRM, firmware TPM, Intel Identity Protection. Например, злоумышленник может эксплуатировать уязвимость на своем ПК для обхода DRM-защиты контента и его нелегального копирования. Данная ошибка в ROM также позволяет организовать произвольное выполнение кода на нулевом уровне привилегий Intel CSME, и устранить эту ошибку с помощью обновления прошивки невозможно».

Компания Intel поблагодарила Positive Technologies за обнаруженную уязвимость и за своевременное сообщение о ней. Также Intel разослала следующее официальное уведомление: «Intel была проинформирована об уязвимости, которая может повлиять на работу системы Intel® Converged Security Management Engine, при которой злоумышленник со специализированным аппаратным обеспечением и физическим доступом может выполнить произвольный код в подсистеме Intel® CSME на некоторых продуктах Intel. Intel выпустила рекомендации по устранению уязвимости и советует своевременно обновлять ПО. Дополнительное руководство по CVE-2019-0090 можно найти по ссылке».