В 2016 году IoT-сфера продолжает активно развиваться. Сейчас буквально все можно подключить к Сети, от холодильников до 3D принтеров и кардиостимуляторов. Далеко не все подключенные системы оснащаются надежной защитой, поэтому взлом большинства устройств — это дело времени. Взломать можно буквально все.

Причем взлом постепенно становится не только угрозой для виртуальных систем, при помощи кибератак можно уничтожать вполне реальные физические объекты. Речь идет, в частности, об электростанциях или других промышленных объектах. Взломщики, кроме того, научились управлять робомобилями или «цифровыми ассистентами» в электромобилях Tesla. На днях появилась информация о еще одном типе взлома: злоумышленники могут влиять на процесс печати на 3D-принтере, для того, чтобы запустить производство дефектных компонентов.

Специалисты по кибербезопасности из Университета имени Давида Бен-Гуриона в Негеве при содействии специалистов из Университета Южной Алабамы и Сингапурского университета технологий и дизайна разработали метод взлома 3D-принтеров, позволяющий удаленно вносить правки в печатаемые детали или влиять на процесс печати непосредственно в ходе работы принтера. Правки почти незаметны, но они впоследствии приводят к разрушению самой детали уже в процессе ее эксплуатации.

Исследование получило название “dr0wned – Cyber-Physical Attack with Additive Manufacturing”. В этой работе описан процесс взлома ПК с подключенным к нему 3D принтером. В ходе атаки специалисты получили доступ к файлам моделей деталей пропеллера дрона, которые затем печатались на 3D-принтере. И всего через две минуты полета квадрокоптер падал на землю с большой высоты в результате запланированного разрушения лопастей пропеллера.

В эксперименте падение произошло в момент достижения дроном максимальной высоты. При падении аппарат получил значительные повреждения. В частности, поврежден один из моторов, уничтожена полностью камера, треснул корпус дрона.

Для получения доступа к компьютеру с подключенным 3D-принтером авторы работы использовали уязвимость в WinRAR, которая позволяет скрывать имя и расширение сжатого файла. Разработчики создали вредоносный исполняемый файл, воспользовавшись фреймворком Metassploit. Вредоносный файл был замаскирован под обычный документ в формате PDF. Жертва получила сообщение электронной почты, открыла архив и запустила «документ». После запуска файла израильские специалисты получили полный доступ к компьютеру «жертвы».

На компьютере были обнаружены .STL-файлы, представляющие собой готовые модели пропеллеров коптера. Один из файлов модели пропеллера коптера был изменен таким образом, чтобы сделать деталь более уязвимой к физическим воздействиям. В ходе эксперимента использовался программный пакет SolidWork. После модификации измененный файл был сохранен на компьютере жертвы вместо файла модели пропеллера с нормальными характеристиками.

В ходе полевых испытаний исследователи выяснили, что пропеллеры могут выдержать полет коптера в течение нескольких минут. При росте нагрузки измененный пропеллер ломается, что и приводит к аварии дрона.

Эта проблема важнее, чем может показаться. Дело в том, что сейчас 3D-печать все активнее используется в промышленности. При помощи таких систем на заводах и фабриках изготавливают детали корпусов автомобилей и самолетов. Пока еще таких производств — единицы, но со временем их станет больше. И промышленный саботаж может стать гораздо более высокотехнологичным, чем сейчас. Причем в этом случае саботаж проявляется далеко не сразу, последствия атаки отложены во времени.

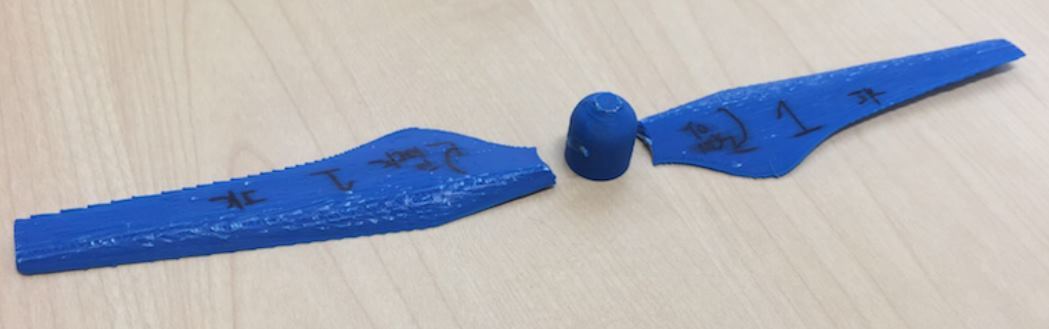

Коптер с тремя нормальными пропеллерами и одним дефектным

Специалисты из Университета имени Давида Бен-Гуриона в Негеве впервые продемонстрировали «непрямую многоэтапную киберфизическую атаку». С ее помощью авторы работы смогли изменять размер и положение печатаемых деталей. По мнению этих специалистов, атака может заключаться как в изменении спецификаций деталей, то есть редактировании файлов, так и в непосредственном изменении самого процесса производства «на лету». Даже незначительные изменения могут привести к важным последствиям. Изменения толщины, длины, ширины деталей могут быть критическими во многих случаях.

На рисунке изображен пропеллер коптера, модифицированный в ходе кибератаки

Участники проекта заявили, что несмотря на то, что вся работа носит экспериментальных характер и в ходе атаки был взломан частный 3D-принтер, похожие атаки можно совершать в отношении промышленных систем, которые создают детали для критических важных в производстве систем. «Для того, чтобы защитить общество и национальные интересы, необходимо найти решение этой проблемы и внедрить его, что усилит устойчивость систем 3D-печати к взломам и вмешательству извне», — завили разработчики.

Автор: marks