Друзья, спасибо за проявленную активность в чате и по ссылке с заданиями – ваши заинтересованность и увлеченность мотивируют нас работать по 25 часов в сутки, и это не предел! В связи с увеличением нашего светового дня мы уже готовы представить вам следующую партию райтапов – на этот раз мы рассмотрим ветку OSINT.

Судя по количеству решенных заданий, данное направление оказалось довольно сложным и требовало проявления максимума изобретательности. Примечателен тот факт, что задание на 500 решили всего два человека, а с таском на 1000 справился только один участник. Поэтому в этой статье мы опубликуем решения только на два задания – на 300 и на 500 очков, а райтап на 1000 будет несколько позже в отдельном посте. Следите за обновлениями ;)

OSINT_300. Son of the Law

A.U.R.O.R.A.: Lieutenant, I have found a diary of your predecessor – Lieutenant Scott. He is back on Earth now so he won't notice us reading his memoirs. Do you want me to read it outloud? This part of Scott's diary is about Captain Picards’s friend.

Scott's memoirs. December 5, 2047.

"Seems like one of Captain Picards's friends has some problems with law and he needs a lawyer. There used to be one in the Earth Headquarters but he quit half a year ago and his contacts were deleted from the database. I have to find him but Captain remembers only his nickname – the01awson. Well, let’s see..".

Решение:

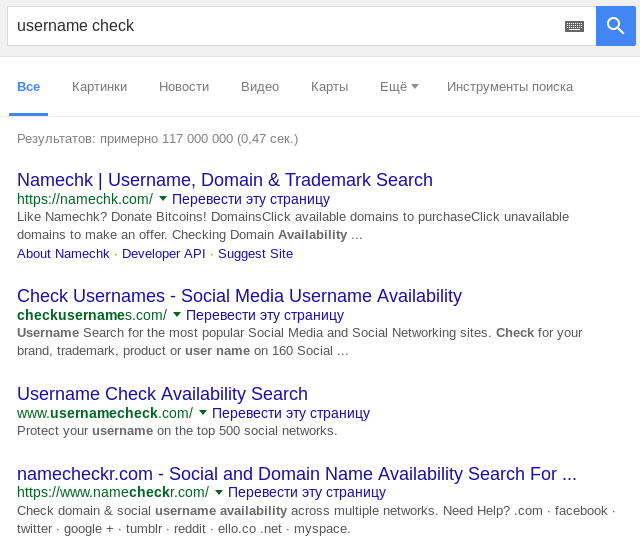

Итак, в этом задании, как и в OSINT_100, (которое, кстати, очень здорово описано вот в этом посте) надо снова кому-то помочь и кого-то найти. На сей раз это адрес электронной почты некоего господина. Поиск по "стандартным" соц.сетям ничего не давал, как и поиск в Google, даже при помощи всяких разных дорков и ухищрений. Это задание довольно долго не могли решить, поэтому мы решили вбросить хинт: "google --> username check".

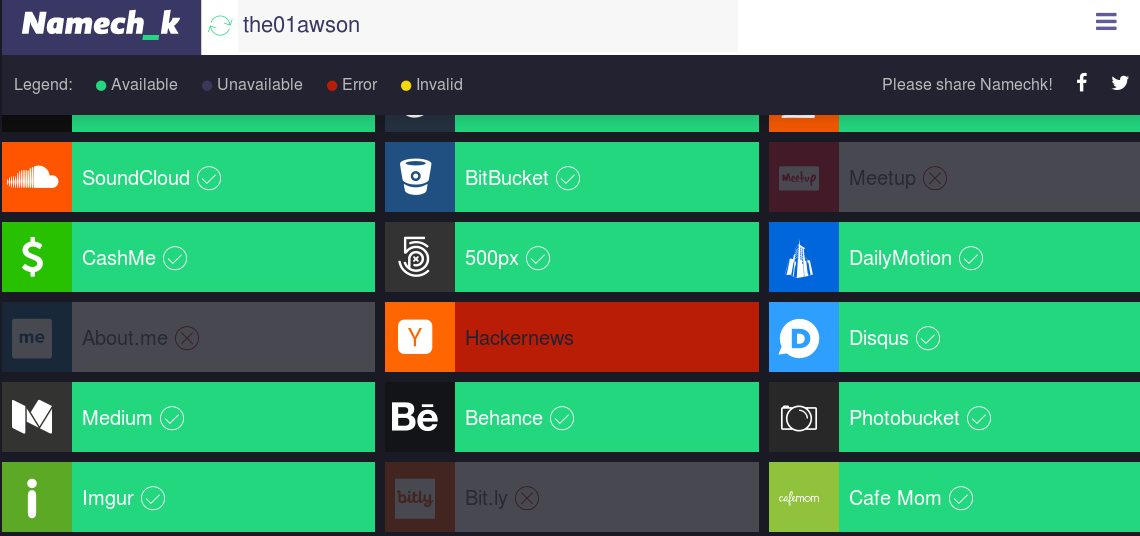

Вбиваем запрос, после чего Google выводит нам список сервисов, которые пробивают никнеймы в различных соц.сетях, не только в "стандартных". Переходим по первой ссылке, пытаясь найти этого самого юриста. Сервис подсвечивает, что кое-где есть такой пользователь. Однако переходя по ссылкам, мы получаем лишь ошибки.

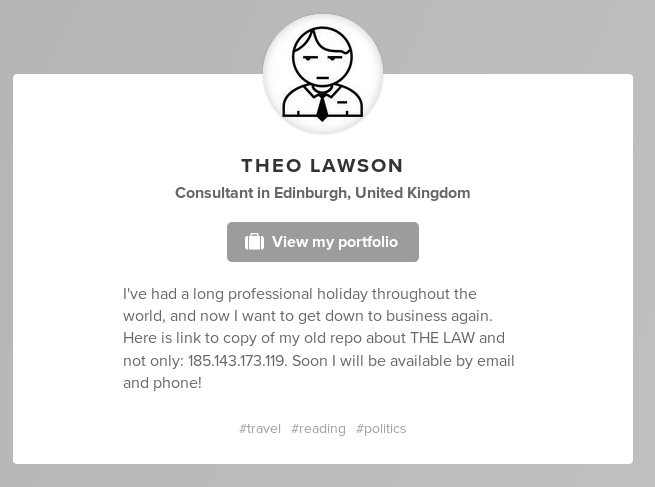

Ура! На about.me все же есть страница пользователя с таким никнеймом.

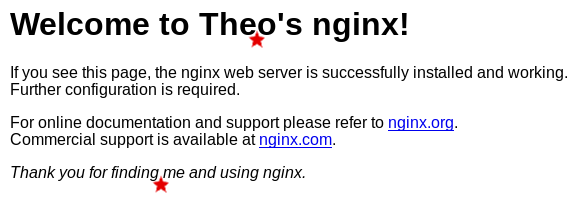

Кажется, мы нашли то, что нужно. В биографии пользователя сказано, что он был в долгом профессиональном отпуске и скоро планирует вернуться к работе. Так же в профиле есть ссылка на его старый репозиторий, в котором хранятся различные юридические документы и не только. Переходим по ссылке и видим стандартную страницу nginx, правда немного отредактированную владельцем сайта.

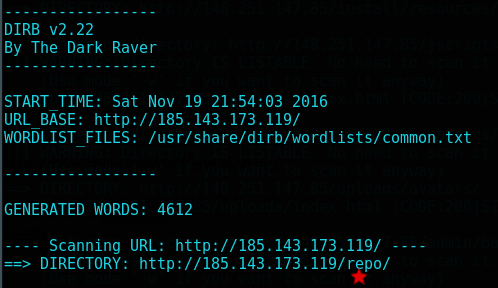

Никакого репозитория тут нет, придется "дирбастить" в поисках нужной директории.

Ага, dirb нашел то, что мы искали. Следует заметить, что в биографии пользователя было слово "repo", и можно было бы найти репозиторий сразу. Но этот ход не очевиден ;) Перейдя по найденному пути, мы действительно видим очень большой репозиторий документов.

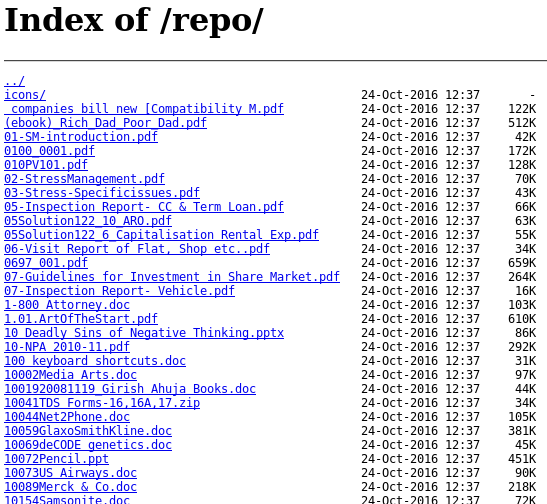

Здесь хранится очень много файлов, некоторые из них сразу бросаются в глаза и отвлекают внимание. Каждый из вас решал задание по-разному — кто-то играл в угадайку, кто-то парсил файлы, пытаясь найти почту по паттерну, некоторые выкачивали весь репозиторий и искали файл локально, кто-то смотрел по дате изменения. Вариантов была масса, но результат должен был получиться один — необходимо было найти файл dead.letter, в котором и хранилась нужная почта.

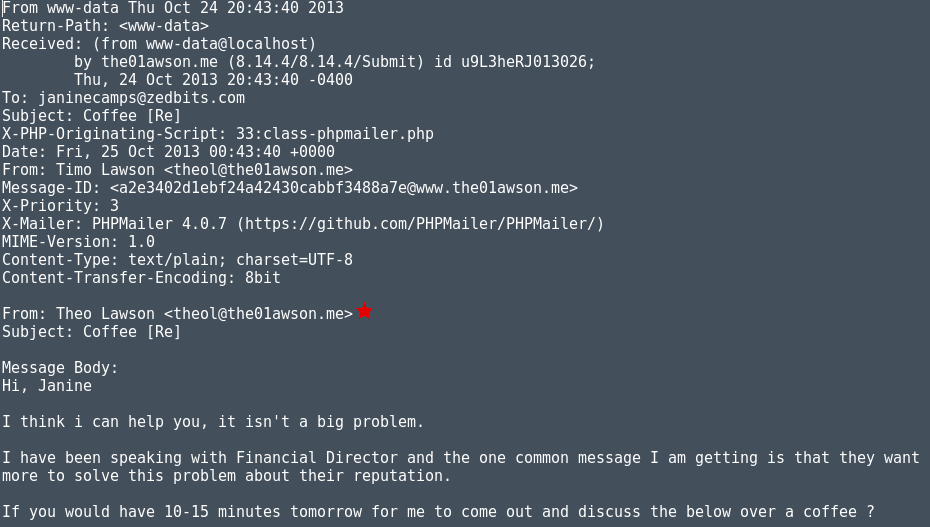

В файле мы видим часть переписки с некой Жанин Кампс, и в ней находится адрес электронной почты юриста, который и надо было найти.

Ответ: ctfzone{theol@the01awson.me}.

P.S. Не все знают, что dead.letter — это особый (почти стандартный) файл, в котором хранится письмо, недоставленное (неотправленное) по тем или иным причинам. Такой файл можно найти на многих серверах, главное знать, где и как искать. Подробнее об этом файле можно прочитать вот тут.

OSINT_500. Elusive memory

A.U.R.O.R.A.: Lieutenant, it's time for another memoir. Are you ready? This part of Scott's diary is about Captain Picard's best friend.

Scott's memoirs. February 28, 2047.

"Captain Picard has just called me and asked for help. Captain's best friend is a speedcuber and he has something very significant for Captain Picard. His nickname is "pestovs". Unfortunately, nobody knows where to find him and Captain asks me to take matters in my own hands. The only clue he has given me is this link: http://78.155.207.50/owncloud/index.php/s/JZkseeNj4hb6TD6. Captain says that this link was in his best friend's favourites. Hopefully, it will be helpful.." I'm curious, what's behind this link?

Решение:

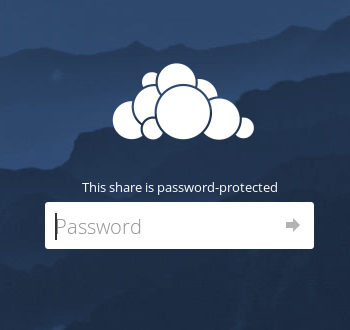

В этом задании мы ищем друга Капитана с никнеймом "pestovs". Стоит обратить внимание на то, что он спидкубер. Так же к заданию прилагается ссылочка на OwnCloud: http://78.155.207.50/owncloud/index.php/s/JZkseeNj4hb6TD6. Переходим по ссылке и обнаруживаем, что там требуется пароль.

Конечно, можно попробовать побрутить форму, но это пока нас не забанят… Поиск по слову "pestovs" выдает очень много людей с такой фамилией в соц.сетях, но при более близком изучении сразу понятно, что это совсем не то. Использование сервисов по поиску никнеймов, как в предыдущем задании, тоже нас не выручит. Задание не могли решить почти сутки, однако хинтовать мы не стали, так как уже к вечеру была одна успешная сдача флага. Некоторые писали в телеграме, что не могут найти человека, спрашивали, все ли в порядке вообще с заданием. Вот только в телеграме надо было не писать, а искать ;)

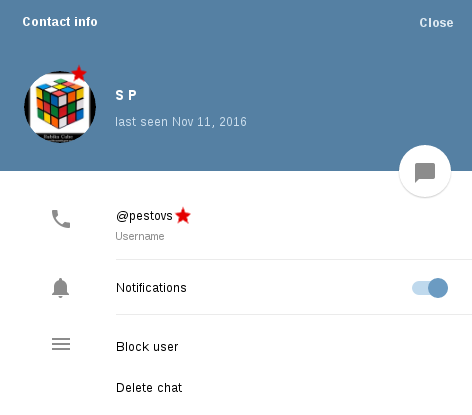

Проверим, есть ли в телеграме пользователь с никнеймом "pestovs". Та-дам! Такой пользователь есть, он заходил несколько дней назад, и на его аватарке стоит кубик-рубика — помните, в задании говорилось, что он спидкубер?

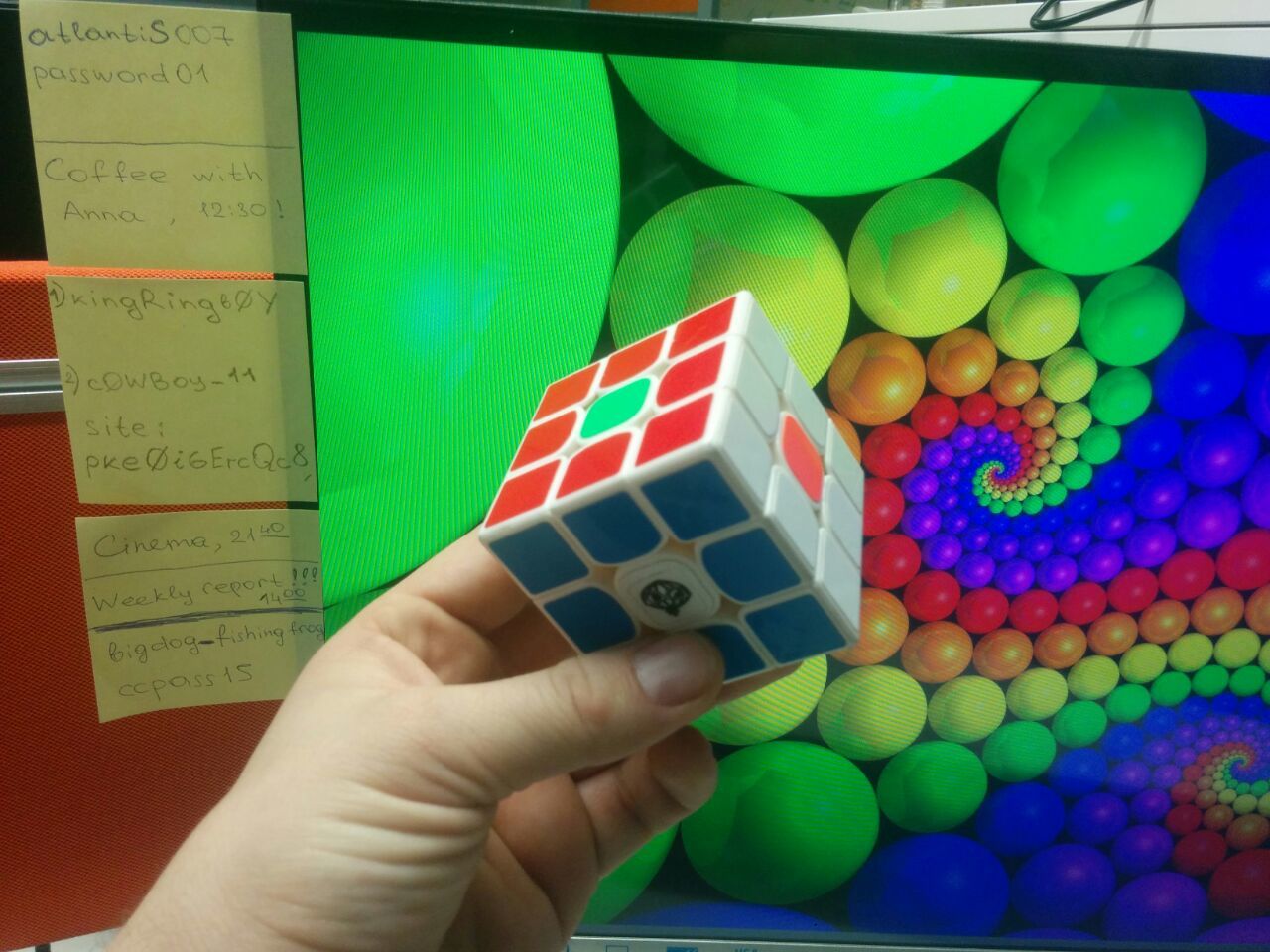

Роемся у него в аватарках и находим одну очень интересную — обычное фото с паролями на стикерах на мониторе и, разумеется, с кубиком Рубика.

Да, действительно, паролей много, и случай прямо как в недавних новостях. Один из них наверняка поможет нам попасть в OwnCloud, и не только туда. Создаем словарь из всех семи паролей, он может пригодиться. Далее пытаемся ввести в OwnCloud один из этих паролей, что бы посмотреть, что же за этой формой.

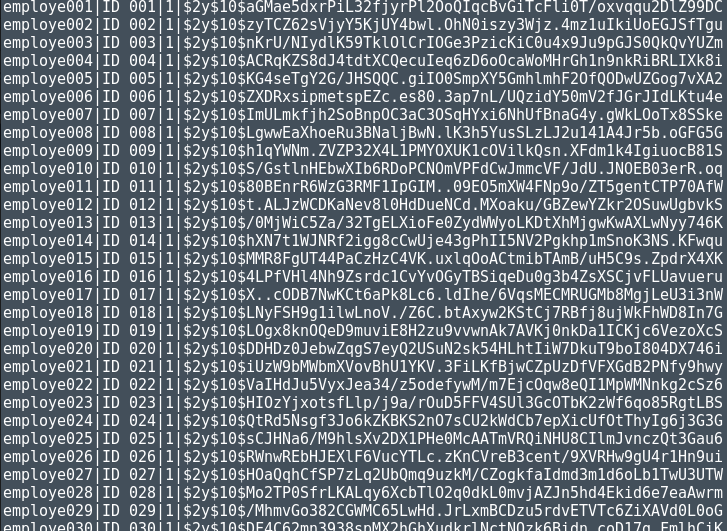

Отлично, пятый пароль подошел, и мы видим, что это ссылка на скачиваение какого-то дамп-файла. Скачиваем его и, изучив его, видим, что это дамп таблицы БД. В ней находятся различные логины пользователей и хеши от их паролей. Попробуем попасть внутрь данного облачного хранилища.

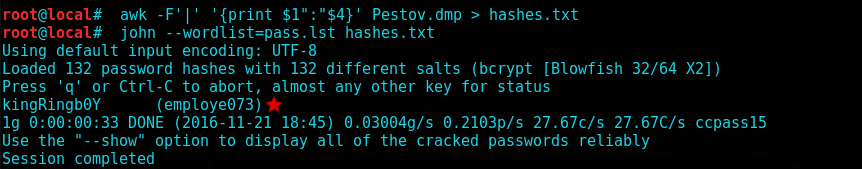

Выход из сложившейся ситуации только один — побрутить все логины по полученному с телеграма словарю. "Джонни" ни раз выручал нас в такой ситуации, и Blowfish, который хеширует пароли OwnCloud, не должен стать для него проблемой. Формируем хеш-файл и натравливаем на него "Джона".

Отлично! Мы спасены, у нас есть кредсы, и теперь мы постараемся попасть внутрь OwnCloud. Логин и пароль подошли, так что мы попадаем внутрь хранилища, которое не наполнено ничем интересным, разве что мемом с Марио, где сказано, что его принцесса снова не в этом замке. Но что это? В левом верхнем углу мы видим ID пользователя и его настоящее имя — Sergio Pestov. Вот и зацепка.

Больше ничего примечательного в хранилище нет. Все возможности урезаны, разве что можно поменять пароль, но он ежеминутно сбрасывается, и это нам ничего не дает. Приступим к поиску по найденному имени пользователя и попросим Гугл нам помочь. Находим ссылку на человека с таким же именем в Twitter Pics, но сразу из содержимого страницы видно, что это не он. Пробежимся по "стандартным" соц.сетям и попробуем найти человека с таким же именем. Удача настигает нас в твиттере — там есть пользователь с таким именем и у него всего 2 твита. В одном из них мы встречаем уже знакомого нам персонажа из игры про итальянского сантехника, который пытается спрятать от нас принцессу в замке. Кажется, мы на верном пути!

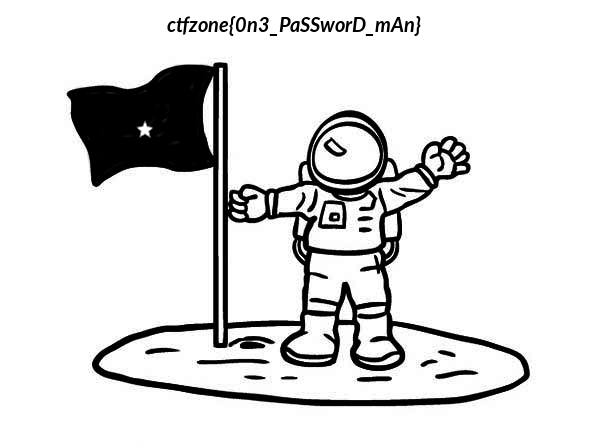

Всматриваемся во второй твит и видим между слов "битую" ссылку на bit.ly. Быстро чиним ссылку, переходим по ней и вуаля! — попадаем на картинок, где нас и ждет наш флаг.

Ответ: ctfzone{On3_PaSSworD_mAn}.

Один из разработчиков BI.ZONE: "Наблюдая за тем, как это задание решали мои коллеги, я понял, что самым трудным было понять то, что искать надо в телеграме. Большинство пользователей думают, что задания по OSINT/CI ограничиваются фейсбуком, линкедин, вк и твиттером. Причем такая ситуация случается не только на CTF, но и в жизни: "Да че там, погуглил, и все!". А ведь все не так просто.

Если у вас остались какие-то вопросы, или вы хотите предложить свои варианты решения заданий – оставляйте комментарии или пишите в наш чат в телеграм, мы раскроем вам все тайны!

В нашем чате вы спрашивали, какие еще есть CTF – у нас есть предложение получше. На https://tasks.bi.zone задания не только приближены к реальности, но и доступны вплоть до 15 декабря. Но лучше поторопиться ;)

Автор: BI.ZONE