Microsoft анонсировали выпуск очередной серии патчей, нацеленных на устранение уязвимостей в своих продуктах. Заявленные ранее в пре-релизе (7 марта) секьюрити-фиксы покрывают в общей сложности 20 уникальных уязвимостей (4 исправления со статусом Critical и 3 со статусом Important). Детальный отчет (включая сопоставления исправлений с CVE ID) Вы можете найти здесь. Одно из критических обновлений нацелено на устранение уязвимости, которая присутствует во всех версиях Internet Explorer, начиная с 6-й версии и заканчивая новейшим IE 10. Другой критический фикс нацелен на платформу Silverlight. Обе этих уязвимости относятся к классу «Remote Code Execution» и потенциально могут быть использованы для успешного осуществления drive-by download/installation атак, например, с вовлечением какого-либо набора эксплойтов для этой цели.

В отличие от прошлого месяца, этот набор исправлений содержит в себе гораздо меньше фиксов (февральский набор обновлений устранял в общей сложности 57 уязвимостей, большинство из которых приходилось на «многострадальный» win32k.sys). В этом месяце критические обновления нацелены на продукты: Microsoft Silverlight, Internet Explorer, Office и Microsoft Server Software, также три важных обновления адресуются к Microsoft Windows и Office.

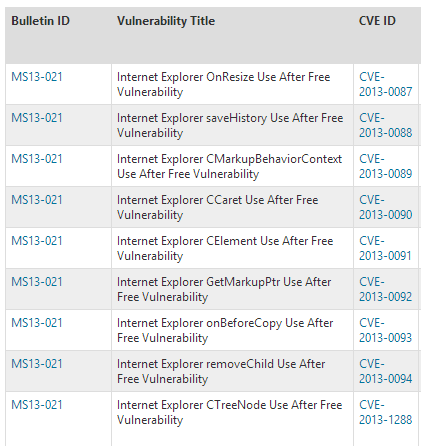

Обновление MS13-021 закрывает девять уязвимостей в IE, которые имеют тип use-after-free.

Обновление MS13-027 со статусом «Important» нацелено на устранение нескольких уязвимостей типа «Elevation of Privilege» в самой ОС. Эти уязвимости относятся к встроенным USB-драйверам режима ядра и охватывают весь спектр ОС, начиная с Windows XP и заканчивая Windows 8, а также Windows Server 2012. Номера таких уязвимостей: CVE-2013-1285, CVE-2013-1286, CVE-2013-1287. С помощью них атакующий может запустить произвольный код в режиме ядра и поднять свои привилегии до уровня системы.

Мы рекомендуем нашим пользователям установить обновления как можно скорее и, если вы еще этого не сделали, включить автоматическую доставку обновлений с использованием Windows Update (по-умолчанию такая возможность включена).

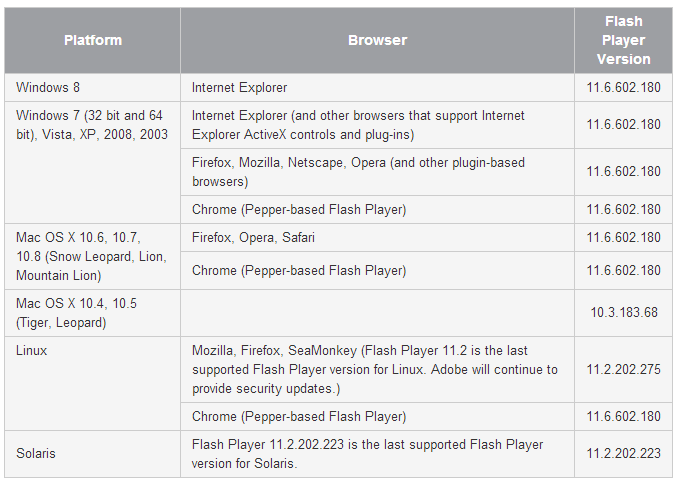

Также заметьте, что сегодня вышли обновления Adobe Flash Player. Обновления нацелены на закрытие четырех уязвимостей (CVE-2013-0646, CVE-2013-0650, CVE-2013-1371, CVE-2013-1375).

Adobe has released security updates for Adobe Flash Player 11.6.602.171 and earlier versions for Windows and Macintosh, Adobe Flash Player 11.2.202.273 and earlier versions for Linux, Adobe Flash Player 11.1.115.47 and earlier versions for Android 4.x, and Adobe Flash Player 11.1.111.43 and earlier versions for Android 3.x and 2.x. These updates address vulnerabilities that could cause a crash and potentially allow an attacker to take control of the affected system.

These updates resolve an integer overflow vulnerability that could lead to code execution (CVE-2013-0646).

These updates resolve a use-after-free vulnerability that could be exploited to execute arbitrary code (CVE-2013-0650).

These updates resolve a memory corruption vulnerability that could lead to code execution (CVE-2013-1371).

These updates resolve a heap buffer overflow vulnerability that could lead to code execution (CVE-2013-1375).

Мы рекомендуем пользователям воспользоваться проверкой используемой вашим браузером версии Flash Player, для этого можно воспользоваться офиц. источником Adobe здесь или здесь. Заметьте, что такие браузеры как Google Chrome и Internet Explorer 10 автоматически обновляются с выходом новой версии Flash Player. Вы можете получить информацию по обновлению Flash для вашего браузера по этой ссылке.

На текущий момент актуальные версии Flash для браузеров:

be secure.

Автор: esetnod32