Несколько дней назад компания FireEye сообщила о том, что новая 0day use-after-free-уязвимость CVE-2014-0322 в Internet Explorer 10 эксплуатируется злоумышленниками для доставки вредоносного кода (drive-by). Указывается, что веб-сайт U.S. Veterans of Foreign Wars (vfw[.]org) был скомпрометирован вредоносным IFrame и использовался для перенаправления пользователей на другую вредоносную веб-страницу, с которой осуществлялась эксплуатация уязвимости с использованием файла Flash (.swf).

Эксплойт использует ActionScript heap-spray для обхода ASLR и ROP на гаджетах известных библиотек от DEP, а также умеет проверять присутствие EMET в системе. В случае обнаружения библиотеки EMET — EMET.DLL, эксплойт завершает свою работу. Для получения доступа к памяти процесса браузера вредоносный SWF использует метод Flash Vector object corruption (IE10 use-after-free vuln). После всех операций эксплойт загружает полезную нагрузку с удаленного сервера, расшифровывает ее и запускает на исполнение. Антивирусные продукты ESET обнаруживают этот эксплойт как Win32/Exploit.CVE-2014-0332.A, а полезную нагрузку как Win32/Agent.QEP.

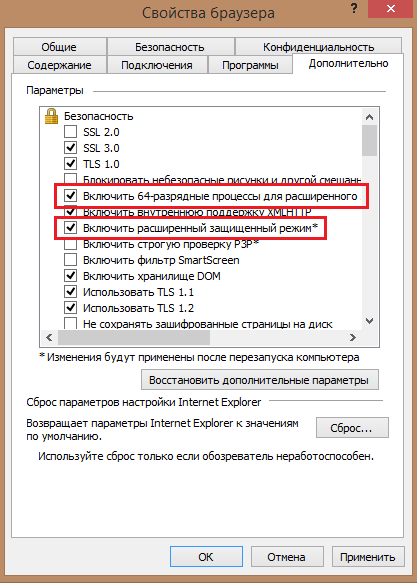

IE10 поставляется по умолчанию с Windows 7 SP1. Одним из ключевых нововведений было применение в нем технологии sandboxing, известно как EPM — Enhanced Protected Mode / Расширенный защищенный режим, о котором мы подробно писали здесь и здесь. Microsoft не использует этот режим работы браузера по умолчанию, поэтому при работе с IE10+ не забывайте включить эту опцию, она значительно усиливает иммунитет браузера к эксплойтам. К сожалению, полноценно EPM реализован в IE10 только на Windows 8 и частично на Windows 7 x64.

Другие версии браузера, в т. ч. новейший IE11, который поставляется по умолчанию с Windows 8.1, а также доступен для Windows 7, не является уязвимым. Вы также можете отключить Flash плагин для IE10, что позволит защититься от подобных уязвимостей.

Рис. Защищенный режим работы IE10+ на Windows 7+ x64.

Автор: esetnod32