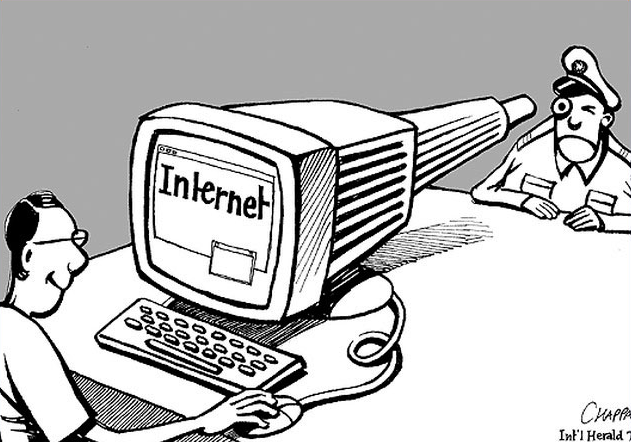

Мы живем в очень интересное время, совсем недавно интернет был свободен от правообладателей органов регуляции правопорядка.

Да и даже на torrents.ru неугодные раздачи не удаляли

Но теперь все изменилось, Skype теперь прослушивается ФСБ, по первой заявке к любому сервису органы получат всю доступную им информацию.

То обладателя форума который стал не угодный чиновнику строительной компании решили засудить на 1.7 миллиона долларов.

Недавно была хорошая попытка проверку волнения публики ошибочная блокировка vk.com

Таких случаев море, как в России так и, например в Латвии, когда был арестован учитель за публикацию в общий доступ книги для своих учеников.

Я не буду рассуждать почему это происходит, хорошая ли или плохая власть, это бессмысленно, все уже давно понимают, что сейчас идет эффект вареной лягушки, я лишь попытаюсь рассказать 2 возможных пути развития свободного направления интернета.

Из-за того, что не все знают значение того или иного программного обеспечения или технологии, я постараюсь приложить ссылки

Какие пути возможны?

Когда интернет стал не анонимным, многие люди начали искать выход, который бы позволил сохранить тайну личности, переписки и свои взгляды, которые бы не смогли быть подвержены цензуре.

Но что бы найти выход, надо знать первопричину и способы блокировок и оперативного розыска неугодных.

Карательная система во всем мире действует с помощью 2 принципов

1 — Закрытие ресурса целиком (возможны варианты, от блокировки IP и домена, до физического изъятия сервера)

2 — Показательная порка пользователей, который вызывает эффект убитого таракана

Объединяет данные способы одно — не анонимность протокола TCP/IP

Таким образом мы получаем 2 условия которые должны соблюдаться для решения проблем анонимности:

1 — Децентрализация сети, ликвидация серверной части — перекладывание ответственности на пользователей

2 — Стирание грани между личностью и IP адресом

Достижимо ?

Достичь желаемого можно с помощью 3 методов

1) Свой интернет — Проект Netsukuku

2) Децентрализация (DHT, BitTorrent, Bitcoin, Bitmessage)

3) Оверлейные системы (I2P, Tor, Freenet, Perfect Dark)

У каждого из этих методов есть свои преимущества и недостатки, если рассматривать данную проблему в рамках России, то становится ясно, что первый способ нам не подходит, для организации wi-fi mesh outdoor сети требуются разрешения, а мы с вами пытаемся избежать лишнего внимания,

Таким образом все сводится к выбору между оверлейными сетями и децентрализацией.

Оверлейные сети

Оверлейные сети — такие сети, которые работают поверх протокола TCP/IP создавая «свой собственный интернет», в место IP адресов там обычно используются связка приватных и публичных ключей, в случае с I2P база всех роутеров так же децентрализована с помощью (DHT).

Но у оверлейных сетей есть и недостатки — меленая скорость работы и не рациональный расход трафика.

Один минус следует из другого, из-за того, что оверлейные сети работают по принципу многоуровневых прокси с шифрованием в любой точке, то лишний трафик в сети может составлять до 90%, из-за того, что данные передаются не напрямую — происходит замедление работы сети.

С другой стороны — простота использования текущего ПО — все что сейчас нам привычно — сайтовые движки, CMS — все это может работать практически без изменения в оверлейных сетях.

Децентрализация

В случае с децентрализацией, мы не имеет таких минусов которые есть у оверлейных сетей, из-за того, что ваши данные передаются всем участниках сети единовременно (Bitcoin) или по запросу (Torrent).

Использование децентрализованных решений позволяет полностью ликвидировать серверную часть, такие произошло в сетях Torrent, DHT, Bitcoin, Bitmessage. Таким образом что бы «убить» сеть — недостаточно придти в серверную и забрать сервер, придется либо блокировать сеть на сетевом уровне с помощью DPI либо задержать ВСЕХ участников этой сети.

Если последнее не реально, то с DPI все сложнее, самый популярный метод обхода DPI (если можно это так назвать) заключается в маскировке трафика под ssl / torrent трафик, либо под любой другой.

Если DPI не может определить маркер трафика то он и не может заблокировать только его, что соответственно замечательно.

PS Да, DPI умеет определять трафик I2p торрент шифрованный торрент bitcoin DHT

Но не все так плохо, в данный момент, многие проекты работают над изменчивостью протокола и маскировкой его под другой, что в дальнейшей перспективе позволит уходить от взора DPI.

Так каков же выход? что же лучше?

Самым лучшим методом — будет объединение 3 технологий сразу — оверлейности, маскировки и шифрования.

Единственный проект который реализовал данный подход — Osiris Server less portal (Децентрализованный форум работает через модифицированный DHT)

К сожалению, проект Osiris мертв, задумка была хорошая, но на реализацию видно не хватило времени у разработчика.

Автор: shifttstas