Рубрика «анонимность»

«Запах мысли» или «анонимность в эру нейросетей»

2025-07-25 в 6:08, admin, рубрики: chatgpt, анонимность, будущее, деанонимизация, нейросети, приватность, этикаПочему гражданам запретили покупать USDT за рубли и доллары

2025-05-30 в 11:34, admin, рубрики: circle, EURC, EURCV, EURR, EURS, EURT, Hadron, Mica, Stasis, Tether, usdt, анонимность, блокировка счетов, конфискация средств, недружественные страны, токенизация, центробанки

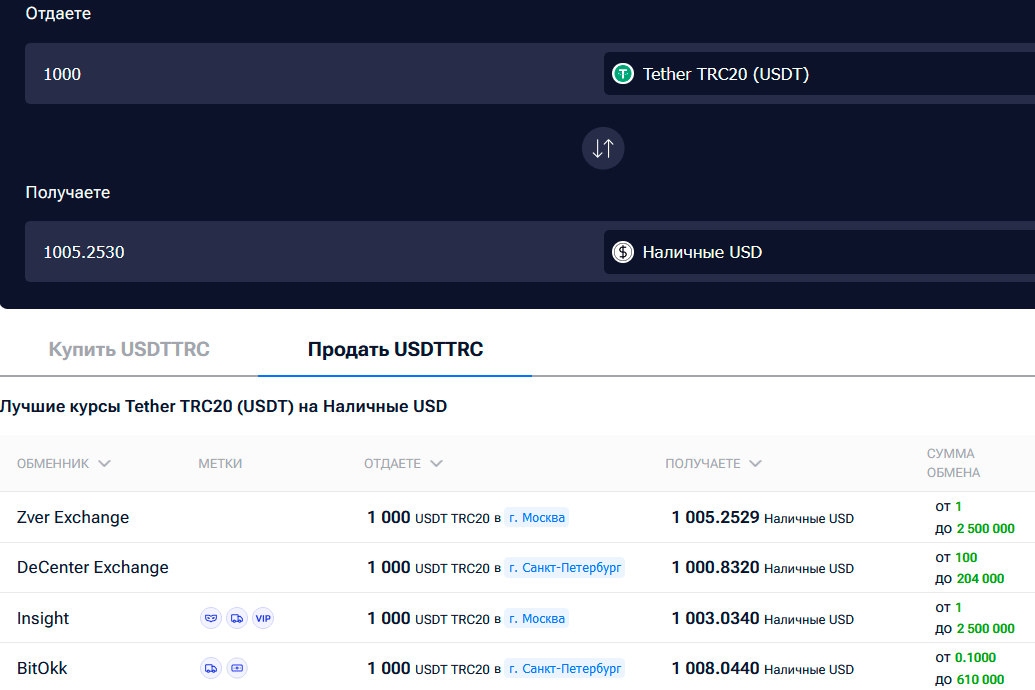

C 26 мая 2025 года вступают в силу расширенные требования ЦБ к иностранным цифровым правам (ИЦП), в результате чего физлицам запрещено покупать USDT и другие стейблкоины.

USDT — популярный и надёжный стейблкоин. В нём удобно производить расчёты, переводить деньги друзьям, рассчитываться за услуги, покупать товары.

Но центробанки хотят навязать гражданам свои цифровые валюты с полным отказом от анонимности, с автоматической уплатой налогов и удобной конфискацией средств в случае необходимости.

Читать полностью »

Почему я не доверяю Signal (хотя вроде должен)

2025-05-20 в 4:04, admin, рубрики: i2p, p2p, анонимность, безопасность, криптография, месенджерВажно: всё, что написано ниже — это моё личное мнение. Это не доказанный факт и не техническое расследование. Я просто делюсь своими мыслями о мессенджере, которому многие доверяют. Возможно, я в чём-то ошибаюсь, и это нормально. Это мнение — не истина в последней инстанции.

Протокол у Signal считается надёжным. Многие криптографы его поддерживают. Формально — всё хорошо: используется сквозное шифрование, ключи меняются, реализация открыта. Но лично у меня есть сомнения. Не к криптографии, а к тому, как всё устроено в реальности.

Причина №1: Централизованные серверы

Почему заблокировали BestChange: теория заговора

2025-02-17 в 12:59, admin, рубрики: BestChange, bitcoin, Dash, Exnode, KursExpert, Monero, Okchanger, vpn, Zcash, анонимность, анонимные криптовалюты, биткоин, блокировки, обмен криптовалюты, обменник, приватность, Роскомнадзор, цензура

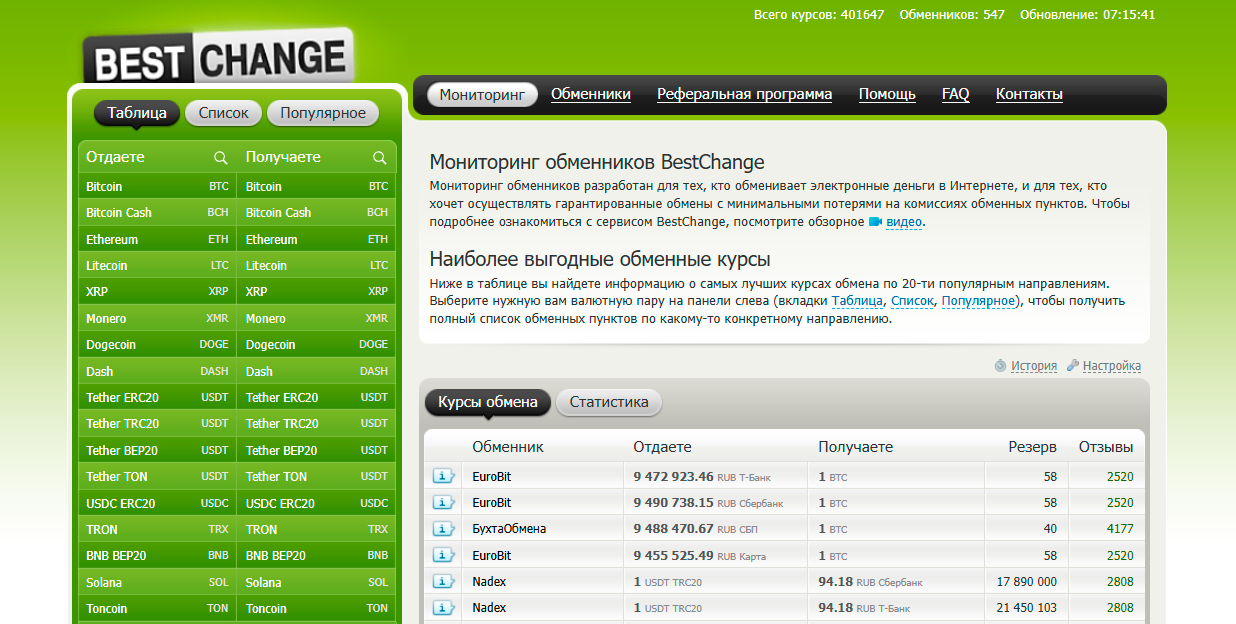

9 февраля 2025 года Роскомнадзор без предупреждения заблокировал крупнейший в РФ сервис по мониторингу обменников криптовалюты BestChange.ru. Официальная причина — выявленные нарушения финансового законодательства. Инициатором блокировки выступил Банк России, который с декабря 2021 года имеет право передавать в РКН списки интернет-сайтов для внесудебных блокировок — сайты мошенников, интернет-пирамиды и пр.

Вероятно, причиной блокировки стали мошеннические операции со стороны каких-то обменников. Но совершенно очевидно, что сервис мониторинга не может отвечать за деятельность каждого обменника в своём каталоге. Точно так же можно заблокировать и поисковые системы Google и «Яндекс».

Читать полностью »

Отладка домашнего сервера для самых маленьких. Начало

2025-01-14 в 6:16, admin, рубрики: self-hosted, анонимность, выбор, домашний сервер, конфиденциальность, начинающим, покупка, сервер

Есть люди, которые начинают задумывается об приватности/конфиденциальности в необъятном интернете или уже её практикуют. Есть те, кто не хочет платить за сервисы и считает, что подписочная модель по текущим ценам — не самый выгодный вариант. Тогда появляеться гениальная идея об «self-hosted» решений и покупка домашнего сервера.

Криптообменник против Криптобиржи: где лучше обменять криптовалюту

2024-09-19 в 13:09, admin, рубрики: aml, bitcoin, bitcoin биткойн, Exnode, Mixero, tornado, usdt, Wasabi Wallet, webmoney, Whir, анонимность, миксер, обмен крипты, обменники, приватность, частные деньги, электронные деньгиКак анонимно продать или купить крипту

2024-08-14 в 11:34, admin, рубрики: aml, bitcoin, Exnode, Mixero, tornado, usdt, Wasabi Wallet, webmoney, Whir, анонимность, биткоин, миксер, обмен крипты, обменники, приватность, частные деньги, электронные деньги

Как известно, анонимность — одно из базовых прав человека. В мае 2015 года Совет по правам человека ООН опубликовала доклад, который прямо называет анонимное использование интернета частью базовых прав человека:

«Шифрование и анонимность позволяют людям осуществлять свои права на свободу мнений и их свободное выражение в цифровой век и ввиду этого должны заслуженно пользоваться надёжной защитой», — из доклада ООН, 22.05.2015 г.

Особенно актуальна эта задача при обращении с финансами. Фиат и биткоин изначально задумывались как анонимные и приватные деньги, но на практике в 21 веке государство стремится отслеживать все транзакции, а личность пользователя можно вычислить, если он не принял меры безопасности.

Читать полностью »

Режим «инкогнито» в браузере помогает следить за пользователями

2024-06-02 в 18:20, admin, рубрики: chrome, chromium, Google, анонимность, иллюзия безопасности, коллективный иск, режим инкогнито, слежка

Долгие годы ходили слухи, что режим «инкогнито» в браузерах, даже в защищённом Chrome, работает совсем не так, как задумывалось. Якобы всё равно некая информация о пользователе собирается и просачивается в этом режиме. Она доступна и для владельцев сайта, и для разработчиков браузера. На это указывали многочисленные свидетельства.

Читать полностью »

Вас сдаст Гитхаб: деанонимизация пользователей SSH-серверов

2023-11-03 в 8:10, admin, рубрики: Git, github, ssh, анонимность, идентификация, приватность, сопоставлениеНедавно в своих ежедневных чтениях я наткнулся на явление, о котором думал уже много лет: феномен утечки информации людей, использующих SSH. Этот тип утечки информации не является новым явлением. Я давно предупреждал об этой опасности своих друзей, использующих SSH, но мой голос услышали лишь несколько человек. Поэтому я решил дать пояснения по этому поводу, потому что я считаю, что необходимо понимать этот риск в ИТ-сообществе, особенно в нынешней ситуации. Я буду исходить из предположения, что у вас, дорогой читатель, есть опыт работы с SSH.