В конце 2011 года разработчики проекта dkim-milter прекратили его поддержку и разработку, а значит с каждым днём моя старая инструкция по настройке DKIM в Postfix на основе dkim-filter теряет свою актуальность.

К счастью, на замену проекта dkim-milter пришел OpenDKIM, с помощью которого добавить DKIM-подпись в письма так же просто.

Для этого нам потребуется сам Postfix и пакеты OpenDKIM. Установим все необходимые компоненты с помощью вашего пакетного менеджера:

aptitude install opendkim opendkim-toolsТеперь нам нужно получить ключи, которые мы будем использовать для подписи писем. Ключи будем хранить рядом с конфигурационными файлами Postfix, но вы можете выбрать и другое место — это непринципиально.

mkdir /etc/postfix/dkim/Получим ключ для домена example.com и селектора mail:

opendkim-genkey -D /etc/postfix/dkim/ -d example.com -s mailЭта команда создаст файлы /etc/postfix/dkim/mail.private и /etc/postfix/dkim/mail.txt, с секретным и публиными ключами соответственно. Публичный ключ нужно добавить в соответствующую TXT запись вашего домена.

Файлам ключей обязательно нужно дать доступ для группы, в которой работает OpenDKIM:

chgrp opendkim /etc/postfix/dkim/*

chmod g+r /etc/postfix/dkim/*В файл конфигурации /etc/opendkim.conf записываем:

Syslog yes

SyslogSuccess yes

# на время отладки включим расширенное логгирование

LogWhy yes

X-Header yes

Canonicalization relaxed/relaxed

# подпись и проверка подписей

Mode sv

# если только подписываем

#Mode s

# список ключей -

KeyTable file:/etc/postfix/dkim/keytable

# соответствие адресов/доменов и ключей -

SigningTable file:/etc/postfix/dkim/signingtable

# если вы подписываете и на других серверах -

#ExternalIgnoreList file:/etc/postfix/dkim/trusted

# список внутренних хостов, почта которых требует подписи -

#InternalHosts file:/etc/postfix/dkim/internalСписок имеющихся ключей укажем в файле /etc/postfix/dkim/keytable:

# формат: "название домен:селектор:/путь/до/ключа"

# в качестве названия удобно использовать имя DNS записи с ключем

mail._domainkey.example.com example.com:mail:/etc/postfix/dkim/mail.private

# ключей может быть сколько угодно

mx._domainkey.example.net example.net:mx:/etc/postfix/dkim/mx.private

# (список ключей может быть и в БД - продробней в манах)Объясним OpenDKIM почту каких доменов какими ключами подписывать в файле /etc/postfix/dkim/signingtable:

# формат: "домен-или-адрес название-ключа"

example.com mail._domainkey.example.com

example.net mx._domainkey.example.net

# все остальные адреса тоже подписываем

* mail._domainkey.example.com

# (подробное описание формат есть в man)В других файлах, указаных в директивах ExternalIgnoreList и InternalHosts, содержится просто список хостов и/или IP-адресов каждый на новой строке.

В файле /etc/default/dkim-filter объясним DKIM-демону где ему ждать подключений:

SOCKET="inet:8891@localhost"Наконец, добавим в конец /etc/postfix/main.cf следующие строки:

milter_default_action = accept

milter_protocol = 2

smtpd_milters = inet:localhost:8891

non_smtpd_milters = inet:localhost:8891Не забываем добавить TXT запись и проверить, что она на месте:

dig txt mail._domainkey.example.comГотово!

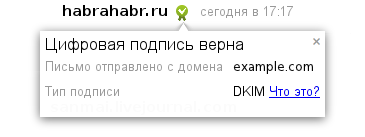

Перезапускаем postfix и opendkim, отправляем тестовое письмо куда-нибудь на Яндекс и наслаждаемся успешным результатом проверки подписи:

Если проверка прошла успешно, то стоит формально запретить другим серверам принимать письма с вашим доменом, но без подписи, добавив ADSP запись:

_adsp._domainkey IN TXT "dkim=all"Автор: alexkbs