Плюсам FollowSymLinks уделено немало статей, я хочу поведать об опасности его неправильной настройки.

Речь пойдет о серверах под Apache.

FollowSymLinks — инструмент «второго взлома». Нужен как минимум аккаунт (свой или взломанный на сервере) и желательно php.

Что делает FollowSymLinks? Делает при просмотре в браузере ссылку (symlink) идентичной файлу, на который она указывает. Плохо то, что FollowSymLinks никак не проверяет кому принадлежит файл. При этом сам Apache, имеет доступ к веб файлам всех пользователей.

Приступим!

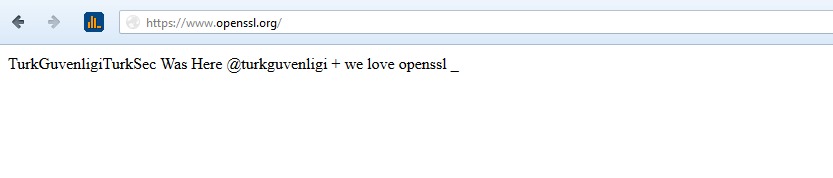

Смотрим какой у нас путь к нашему скрипту на сайте (http://nash.site/)

пусть это будет /home/nash/public_html/view/some.php

Читать полностью »