Уже на протяжении трех статей этого цикла мы с вами обсуждаем интересную и относительно новую технологию, которая называется «Динамический контроль доступа» или же, как это звучит в оригинале, «Dynamic Access Control», DAC. Другими словами, если вспомнить о том, что же именно вы могли узнать ранее, то в самой первой статье речь шла о самом назначении этой технологии, а также о ее преимуществах по отношению к методам управления разрешениями для данных в предыдущих операционных системах от корпорации Microsoft. Вторая статья этого цикла посвящалась такой неотъемлемой части данной технологии, как утверждения, типы утверждений, а также условные выражения. Третья часть была сравнительно небольшой, и из нее вы могли узнать о таком понятии, как свойства ресурсов. Сегодня мы с вами будем продолжать совмещать теорию с практическими примерами и, прежде всего, как понятно из заголовка данной статьи, продолжим тему свойств ресурсов, и я буквально в двух словах вам расскажу о таком понятии, как списки свойств ресурсов.

Уже на протяжении трех статей этого цикла мы с вами обсуждаем интересную и относительно новую технологию, которая называется «Динамический контроль доступа» или же, как это звучит в оригинале, «Dynamic Access Control», DAC. Другими словами, если вспомнить о том, что же именно вы могли узнать ранее, то в самой первой статье речь шла о самом назначении этой технологии, а также о ее преимуществах по отношению к методам управления разрешениями для данных в предыдущих операционных системах от корпорации Microsoft. Вторая статья этого цикла посвящалась такой неотъемлемой части данной технологии, как утверждения, типы утверждений, а также условные выражения. Третья часть была сравнительно небольшой, и из нее вы могли узнать о таком понятии, как свойства ресурсов. Сегодня мы с вами будем продолжать совмещать теорию с практическими примерами и, прежде всего, как понятно из заголовка данной статьи, продолжим тему свойств ресурсов, и я буквально в двух словах вам расскажу о таком понятии, как списки свойств ресурсов.

Более того, очень много внимания в данной, четвертой, статье этого интересного цикла будет отведено такой теме, как классификация файлов, причем, для реализации которой вы узнаете о таком средстве, как «Диспетчер ресурсов файлового сервера» или, проще говоря, FSRM. Следовательно, вы узнаете о самом назначении этого средства, о некоторых общих принципах работы с FSRM, а также о том, что собой представляет ручная классификация и правила классификации. То есть, как видите, материала в этой статье будет много, и, как я надеюсь, вы узнаете много новой и интересной информации. В таком случае, приступим.

Списки свойств ресурсов

О том, что собой представляют свойства ресурсов, вы узнали еще из предыдущей статьи. Если говорить кратко, то свойство ресурса – это определенная сущность, описывающая характерную особенность ресурса, которой могут выступать такие объекты как, например, файлы или папки. Посмотрим на свойства ресурсов еще глубже и постараемся определиться с тем, что собой представляют эти списки, о которых идет речь в данном разделе этой статьи. Списки свойств ресурсов в какой-то степени можно сравнить с группами безопасности в доменных службах Active Directory. Почему так, спросите вы. А здесь все просто. По аналогии с группами безопасности, списки свойств ресурсов позволяют вам логически сгруппировать созданные ранее объекты свойства ресурса. Иначе говоря, согласно официальному определению, логически сгруппированные объекты свойств ресурса при помощи этих самых списков свойств ресурса обеспечивают наиболее простой и эффективный метод, используемый для назначения избранного вами набора объектов свойств ресурсов, которые будут применяться для использования с определенными файловыми серверами.

Еще перед тем, как вы начнете у себя в компании или на тестовом стенде создавать объекты свойств ресурсов, в центре администрирования Active Directory операционных систем Windows Server 2012 и Windows Server 2012 R2 можно обнаружить, что за вас уже по умолчанию был создан первый объект, именуемый Global Resource Property List. Такой список свойств ресурсов создается для всего леса Active Directory и, так как этот список используется для всех файловых серверов компании, включенные в этот объект свойства ресурсов будут применяться во всех случаях. Именно по этой причине файловые серверы Windows Server 2012/2012 R2 могут содержать по несколько списков свойств ресурсов, которые вы уже будете создавать у себя вручную.

Получается, что именно благодаря этим спискам свойств ресурсов в дополнительных параметрах безопасности и редакторах условных выражений будут отображаться добавленные вами в списки свойств ресурсов, в частности в список Global Resource Property List, объекты свойств ресурсов безопасности. И именно по этой причине, если вы считаете, что вам нужно будет использовать какой-то объект свойства ресурса для авторизации, вам придется добавить такой объект в список Global Resource Property List. Ну а настраиваются такие списки свойств ресурсов на файловых серверах, как вы, скорее всего, уже догадались, непосредственно при помощи функциональных возможностей такой технологии, как групповая политика.

Создание и настройка списков свойств ресурсов

Собственно, в этой части статьи теоретического материала много быть попросту не может, поэтому, пожалуй, перейдем к самой практике и посмотрим, каким именно образом можно создавать и настраивать такие списки свойств ресурсов. Как и в предыдущих случаях, такие задачи можно выполнять как при использовании центра администрирования Active Directory, так и средствами Windows PowerShell. Само собой, далее мы с вами рассмотрим оба метода.

Создание и настройка списков свойств ресурсов при помощи центра администрирования Active Directory

Так как наиболее частой задачей, выполняемой со списками свойств ресурсов, является добавление существующих объектов свойств ресурсов в главный список Global Resource Property List, то сейчас вы узнаете о том:

- Как можно добавить новый объект в список Global Resource Property List;

- Как можно создать свой собственный список свойств ресурсов и добавить туда объект свойств ресурсов;

- А также вы узнаете о поиске свойств ресурсов среди ваших объектов списков свойств ресурсов.

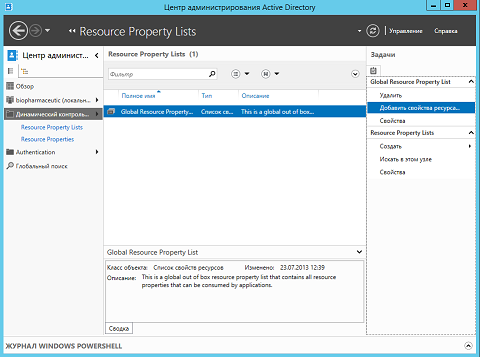

Начнем по порядку, то есть с добавления нового объекта свойств ресурсов в стандартный список Global Resource Property List. Для это вам нужно будет:

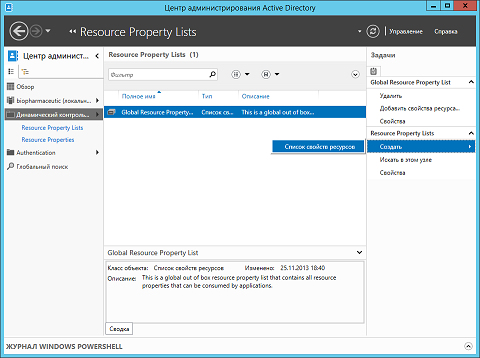

- На контроллере домена открыть оснастку «Центра администрирования Active Directory», где в области списка нужно выделить узел «Динамический контроль доступа», а затем выбрать узел «Resource Properties Lists» (Dynamic Access Control > Resource Properties Lists);

- Теперь нам этом шаге вы можете в области «Resource Properties Lists» либо выбрать объект Global Resource Property List и открыть его диалоговое окно свойств, где вам нужно будет в группе «Свойства ресурсов» (Resource Properties) нажать на кнопку «Добавить» (Add), либо, вы можете выбрав этот объект, перейти по ссылке «Добавить свойства ресурса» (Add Resource Property) из области «Задачи» (Tasks). Сейчас я воспользуюсь именно вторым методом, так как диалоговое окно свойств списка свойств ресурсов мы с вами подробнее рассмотрим немного ниже:

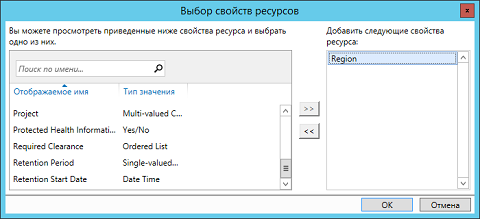

Рис. 1. Добавление свойства ресурсов из области задач к существующему списку свойств ресурсов - Теперь, находясь в диалоговом окне выбора свойств ресурсов, вам следует из левого списка выбрать требуемый объект свойств ресурсов, а затем нужно будет нажать на соответствующую кнопку, которая позволит вам добавить такой объект в область «Добавить следующие свойства ресурса» (Add the following resource properties). Естественно, в том случае, если нужно будет добавить несколько объектов свойств ресурсов, вы можете выбрать их, одновременно зажав клавишу CTRL. После того как ваши объекты будут добавлены, следует нажать на кнопку «ОК» для сохранения внесенных вами изменений. Например, в данном случае будет добавлен объект Region, который был создан в предыдущей статье:

Рис. 2. Выбор добавляемого объекта свойства ресурсов в список

Как видите, процедура крайне проста.

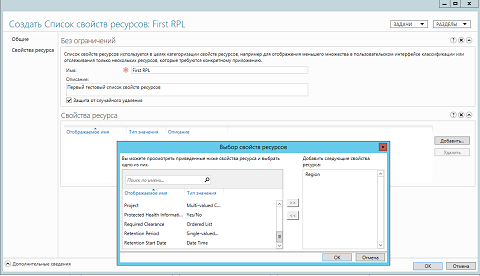

Сейчас мы с вами попробуем создать новый список свойств ресурсов и сразу же при создании добавим туда несколько объектов свойств ресурсов. Как это выглядит:

- Находясь в том же узле центра администрирования Active Directory, то есть в узле «Resource Properties Lists», следует последовательно выбрать «Создать», а затем «Список свойств ресурсов» (New > Resource Properties List), как показано на следующей иллюстрации:

- Отобразившееся перед вами диалоговое окно «Создать Список свойств ресурсов», по сути, даже выглядит намного проще, нежели все предыдущие диалоговые окна, с которыми нам с вами приходилось сталкиваться в предыдущих статьях данного цикла. Здесь, как видно на иллюстрации ниже, можно найти лишь четыре подвластных изменениям контрола, а именно:

- Имя (Name). Разумеется, это самое первое и, по сути, единственное текстовое поле, которое вам необходимо заполнить для удачного создания такого списка. Это имя должно быть уникальным, и именно оно будет отображаться в узле Resource Properties Lists, в пользовательском интерфейсе классификации, а также в прочих элементах консоли центра администрирования Active Directory и различных компонентов системы. Как и в случае со свойствами ресурсов, называть свои свойства ресурса вы можете в буквенно-цифровом формате. Например, наш список свойств ресурсов будет называться «First RPL»;

- Описание (Description). Как и практически со всеми объектами, которые вы можете создать в операционной системе Windows Server, для списков свойств ресурсов вы можете добавлять описание. Оно вам непременно пригодится в том случае, когда у вас будет создано множество таких списков. Как и в большинстве случаев, в этом текстовом поле максимально допустимое количество символов – 1024. Например, в нашем случае, пусть в качестве описания будет написано «Первый тестовый список свойств ресурсов»;

- Защита от случайного удаления (Protect from accidental deletion). Как обычно, это флажок, который сейчас можно обнаружить практически при каждом создаваемом объекте, что, естественно, сильно упрощает жизнь многим администраторам, защищая создаваемый объект от непреднамеренного или злонамеренного удаления;

- Свойства ресурса (Resource Properties). Это целая группа, в которой вы можете указать все объекты свойств ресурсов, которые могут быть связаны с создаваемым вами списком. По умолчанию в эту группу не добавлен ни один объект, и это означает, что вы даже можете создать сам список без единого свойства ресурса, а добавлять их сможете уже по мере создания последних. Добавляются такие объекты в данную группу очень просто. Для этого вам нужно нажать на кнопку «Добавить» (Add), а затем, уже при помощи известного вам по предыдущей части данного раздела диалогового окна «Выбор свойств ресурсов» (Select Resource Properties), вам следует выполнить требуемые действия для добавления необходимых свойств ресурсов. Об этом уже шла речь выше, а в данном примере также будет добавлено свойство ресурса «Region».

- Сохраняем внесенные изменения в обоих диалоговых окнах, и после этого будет создан ваш новый список свойств ресурсов.

Удаление объектов свойств ресурсов из списков или изменение свойств самих списков выполняется по аналогии с созданием нового списка, поэтому подробно останавливаться на этом этапе не стоит.

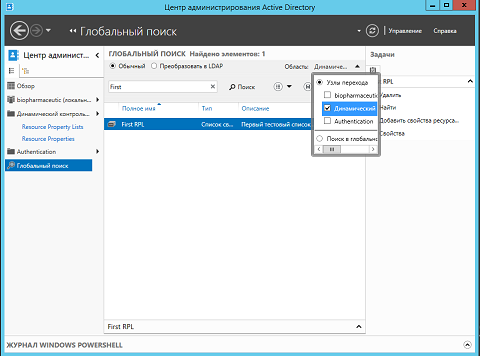

Намного интереснее было бы рассмотреть возможности поиска объектов списков свойств ресурсов непосредственно в центре администрирования Active Directory. Как просто невозможно было бы не заметить, в узле «Resource Property Lists» также есть такая опция, как «Искать в этом узле». При помощи этой возможности вы можете локализовать требуемые объекты свойств ресурсов, списки свойств ресурсов и прочие объекты. Нажав на кнопку «Искать в этом узле» из области задач, вы перейдете к глобальному поиску.

Здесь, находясь на странице глобального поиска, вам следует из раскрывающегося списка «Область» выбрать Узлы перехода > Динамический контроль доступа, а затем в текстовом поле поиска ввести имя искомого списка. Например, можно ввести «First», а затем нажать на кнопку поиска, как показано на следующей иллюстрации:

Рис. 5. Выполнение поиска списка свойств ресурсов.

Создание и настройка списков свойств ресурсов при помощи Windows PowerShell

Как я уже говорил немного выше, точно такие же операции, которые мы с вами выполняли при помощи графического интерфейса, можно еще выполнять средствами такого замечательного средства, как Windows PowerShell, которое уже у многих системных администраторов практически полноценно заменило старую добрую командную строку. Следовательно, для управления самими объектами списков свойств ресурсов вы можете воспользоваться такими командлетами, как New-ADResourcePropertyList (который отвечает за создание нового списка свойств ресурсов), Set-ADResourcePropertyList (соответственно, изменение существующего списка свойств ресурсов), а также Remove-ADResourcePropertyList, который предназначен, естественно, для удаления самого объекта. Более того, для того, чтобы добавить существующие объекты свойств ресурсов в уже существующий список свойств ресурсов, вы можете воспользоваться командлетом Add-ADResourcePropertyListMember (в свою очередь, для удаления свойств ресурсов предназначен командлет Remove-ADResourcePropertyListMember).

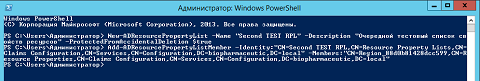

Сейчас посмотрим, как можно воспользоваться двумя командлетами: для создания самого объекта списка свойств ресурсов, а также для добавления свойства ресурса в существующий список.

Создание нового списка свойств ресурсов

В этом случае, при помощи указанного выше командлета, мы можем лишь создать сам объект, без добавления новых членов. Другими словами, будет выполняться следующая команда:

New-ADResourcePropertyList -Name "Second TEST RPL" -Description "Очередной тестовый список свойств ресурсов" -ProtectedFromAccidentalDeletion $true

В принципе, здесь параметр Name отвечает за имя создаваемого объекта, Description представляет собой его описание, а параметр –ProtectedFromAccidentalDeletion, как вам уже известно по предыдущим статьям, предназначен для защиты объекта от удаления. Вывод команды очень прост, то есть если вы не увидите никакой ошибки, то объект будет успешно создан.

Добавление существующего свойства ресурса в созданный объект списка свойств ресурсов

При выполнении этой задачи используемый командлет со своими параметрами на первый взгляд может показаться сложнее, но на самом деле это не так. Здесь вам нужно для начала правильно указать LDAP-путь к самому объекту списка свойств ресурсов, а затем правильно указать добавляемый член. По сути, это все. Как же будет выглядеть пример с добавлением объекта Region к объекту списка свойств ресурсов:

Add-ADResourcePropertyListMember -Identity:"CN=Second TEST RPL,CN=Resource Property Lists,CN=Claims Configuration,CN=Services,CN=Configuration,DC=biopharmaceutic,DC=local" -Members:"CN=Region_88d0b81428dcc599,CN=Resource Properties,CN=Claims Configuration,CN=Services,CN=Configuration,DC=biopharmaceutic,DC=local"

где параметр Identity позволяет вам указать объект списка свойств ресурсов, для которого собственно и выполняется добавление либо удаление члена, а параметр Members позволяет указать объект свойств ресурса, который вы будете добавлять или удалять.

Как видно на следующей иллюстрации, отработают эти два командлета следующим образом:

Рис. 6. Вывод командлетов для создания и добавления свойства ресурса в объект списка свойств ресурсов

Классификация файлов и введение в диспетчер ресурсов файлового сервера

Очень часто администраторы при обслуживании своих файловых хранилищ сталкиваются с различными проблемами, связанными с тем, что увеличение количества сохраняемых данных может влиять на расходы по хранению и управлению такими данными, с тем, что на файловых серверах пользователи все чаще начинают наряду с данными компании сохранять свои личные файлы и документы, а также с самым страшным, а именно утечкой информации.

Microsoft осознали эту проблему и при помощи опроса компаний-партнеров пришли к такому выводу, что им следует внедрить в свои серверные операционные системы какой-то специфический механизм, позволяющий локализовать на основании содержимого среди тысяч файлов, сохраненных на файловых серверах, такие файлы, которые напрямую имеют отношение к бизнес-потребностям компании. Основываясь на проблемах, которые я описал выше, еще в операционной системе Windows Server 2008 R2 впервые появилось такое нововведение, как инфраструктура классификации файлов, которая позволяет организациям классифицировать свои файлы путем назначения конкретных свойств, а затем, используя конкретные механизмы операционных систем Windows, выполнить определенные действия с такими файлами на основе готовой классификации.

Инфраструктура классификации файлов включает в себя возможность определения свойств классификации, автоматической классификации файлов, классификации, основанной на сценариях, расположении или содержимом, а также, как было реализовано в изначальной версии, применении задач управления файлами, к которым можно отнести определение срока действия файла, различных пользовательских команд на основании выполненной классификации, а также генерацию всевозможных отчетов, которые показывают распределение классифицированных файлов на самом файловом сервере.

Классификация файлов представляет собой не обязательный, но рекомендуемый процесс при полноценной реализации такой технологии, как динамический контроль доступа. Как мы уже с вами успели выяснить в самой первой статье настоящего цикла, классификация файлов отвечает за отслеживание использования ваших корпоративных ресурсов только по назначению и наиболее эффективным образом. Иными словами, на этом этапе от вас требуется определить информацию, подлежащую классификации, и подходящий метод классификации для вашего частного случая. В принципе, это именно тот процесс, во время которого вам практически не нужно будет использовать функциональные возможности консоли центра администрирования Active Directory, либо возможности Windows PowerShell. Почему так? Об этом вы узнаете буквально через несколько минут.

Также вполне логичным может быть вопрос, связанный с тем, какая же может быть связь между такими объектами, как свойства ресурсов, а также классификацией файлов. По сути ведь сами свойства ресурсов позволяют вам устанавливать проверочные утверждения для ваших корпоративных файлов и папок. Такие вот проверочные утверждения, как вы знаете, представляют собой некоторые значения, которые вы самостоятельно указывали при создании свойств ресурсов. Между прочим, у свойств ресурсов есть замечательная особенность, заключающаяся в том, что настроенные проверочные утверждения для конкретного файла будут к нему привязаны даже в том случае, если таковой будет скопирован или вообще перемещен из одной файловой системы NTFS на другую, так как сами значения свойств ресурсов будут сохраняться в альтернативных данных целевого файла.

Выходит, что для настройки определенных файлов метаданных для ваших целевых файлов используются именно свойства ресурсов, которые в свою очередь напрямую связаны с инфраструктурой классификации файлов. А уже классифицированными файлами вы сможете управлять так, как посчитаете нужным, в том числе сможете с легкостью использовать для них все возможности динамического контроля доступа.

Предварительные действия

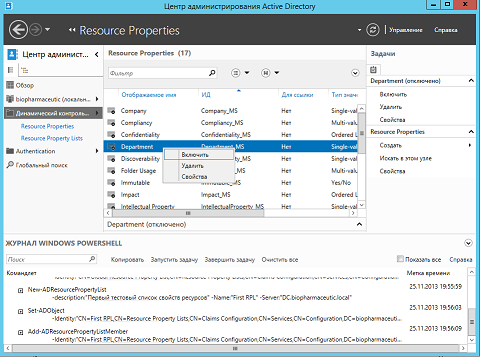

К одному из предварительных этапов для классификации относится правильная и полноценная настройка списков свойств ресурсов с самими объектами свойств ресурсов, так как, как я уже успел упомянуть выше, именно они будут задействованы в самом процессе классификации файлов. И получается, что именно на этом этапе вам обязательно нужно будет использовать консоль центра администрирования Active Directory либо Windows PowerShell, так как вам придется создать или включить отключенные по умолчанию свойства ресурсов и добавить их в созданные вами списки.

Чтобы включить предустановленное свойство ресурса, вам нужно в центре администрирования перейти к узлу Resource Properties, выбрать требуемый объект свойства ресурса, а также, как видно на следующей иллюстрации, вызвать для него контекстное меню, а затем выбрать команду «Включить» (Enable):

Рис. 7. Включение отключенного свойства ресурса

Далее в этом примере будет подразумеваться, что были включены, а также добавлены в список свойств ресурсов такие объекты свойств ресурсов, как Company и Department.

Перейдем к функциональным возможностям Windows PowerShell. Как я уже упоминал ранее, сейчас такой инструмент, как Windows PowerShell, уже позволяет использовать все те же функции, которые вы можете выполнить непосредственно при помощи центра администрирования Active Directory. Иначе говоря, чтобы включить какой-то определенный объект свойств ресурса, скажем, Personal Use, вам следует выполнить следующую команду:

Set-ADResourceProperty -Enabled:$true -Identity:"CN=PersonalUse_MS,CN=Resource Properties,CN=Claims Configuration,CN=Services,CN=Configuration,DC=biopharmaceutic,DC=local" -Server:"DC.biopharmaceutic.local"

Здесь, как вы видите, можно обратить внимание на то, что параметр Enabled позволяет вам включить сам объект, который уже определяется при помощи параметра Identity.

Процесс классификации файлов

Еще в самой первой статье я успел упомянуть о том, что можно выделить несколько различных способов, при помощи которых вы можете проводить эту самую классификацию. К таким способам относятся:

- Классификация вручную. Иначе говоря, это самый простой метод, при использовании которого вам предоставляется возможность классифицировать свои корпоративные файлы вручную, используя вкладку Классификация диалогового окна свойств классифицируемого файла. На данном методе вы с вами остановимся подробнее;

- Классификация на основе расположения. Текущий метод классификации файлов, в свою очередь, можно использовать, как классифицируя файлы вручную с помощью соответствующей вкладки диалогового окна свойств вашего файла, так и используя классификатор папок в создаваемом вами правиле классификации;

- А также классификация на основе содержимого. В свою очередь, представляет собой наиболее интересный и централизовано распространяемый метод, который принято развертывать, используя классификатор содержимого в самом правиле классификации. Набор средств для классификации файлов содержит некоторые встроенные правила для определения персональных данных, которые вы можете обнаружить и настроить при помощи такого средства, как диспетчер ресурсов файлового сервера, на котором мы с вами обязательно остановимся более подробно.

Перейдем к самому процессу классификации файлов. И начинать мы сейчас будем с

Классификации файлов вручную

Процесс ручной классификации довольно прост. Для начала вам следует разрешить всем компьютерам классифицировать файлы вручную, после этого, в зависимости от физических или логических подразделений, вы можете определить конкретный список свойств ресурсов, который смогут использовать требуемые компьютеры, а под конец либо вы, либо уполномоченные лица должны будут вручную проклассифицировать конкретные файлы или папки. Выглядит все это весьма просто. Посмотрим пошагово, что нужно в этом случае предпринимать:

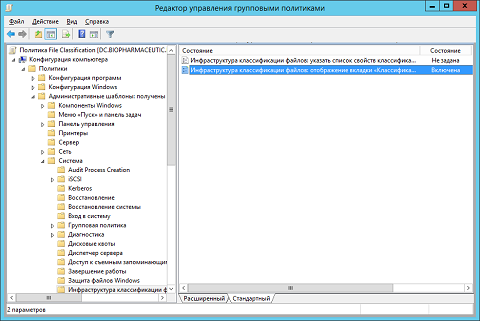

- В первую очередь вам нужно будет открыть оснастку «Управление групповой политикой» (Group Policy Management) и создать для требуемого подразделения объект групповой политики, который будет определять два параметра, имеющие прямое отношение к ручной классификации файлов. Например, в данном случае таким объектом будет объект групповой политики «File Classification», который будет связан со всем доменом. После того, как такой объект GPO будет создан, выделите его и откройте редактор управления групповыми политиками;

- В отобразившейся оснастке GPME вам нужно будет перейти к узлу «Конфигурация компьютераПолитикиАдминистративные шаблоныСистемаИнфраструктура классификации файлов» (Computer ConfigurationPoliciesAdministrative TemplatesSystemFile Classification Infrastructure) и, так как здесь можно найти только лишь два параметра групповой политики, настроить каждый из них. Что они собой представляют:

- Инфраструктура классификации файлов: Отображение вкладки «Классификация» в проводнике (File Classification Infrastructure: Display Classification tab in File Explorer). Этот параметр политики позволяет вам включить для конечных компьютеров возможность принудительного отображения вкладки «Классификация» в диалоговом окне свойств выбранных вами файлов. У данного параметра нет практически никаких опций, так что для его настройки вам только нужно лишь установить переключатель на опцию «Включено». Как видите на следующей иллюстрации, настроенный параметр политики выглядит следующим образом:

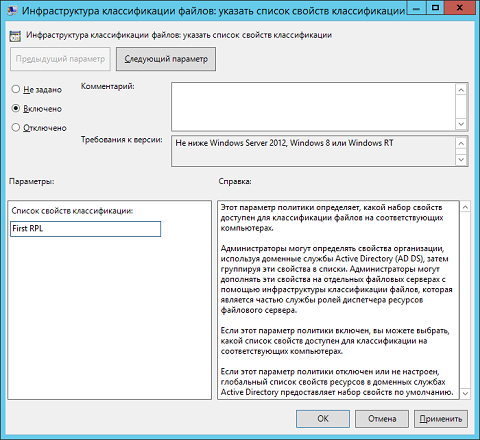

Рис. 8. Настроенный параметр политики отображения вкладки классификации - Инфраструктура классификации файлов: Указать список свойств классификации (File Classification Infrastructure: Specify classification properties list). В свою очередь, данный параметр политики позволяет вам определить конкретный список свойств ресурсов, который будет применяться для выбранного вами подразделения с соответствующими компьютерами. Включив данный параметр, вам еще нужно будет в соответствующем текстовом поле указать наименование интересующего вас списка свойств ресурсов. Например, как видно на следующей иллюстрации, в этом примере указывается тот объект списка свойств ресурсов, который был создан несколькими разделами выше:

Рис. 9. Определение списка свойств классификации файлов

- Инфраструктура классификации файлов: Отображение вкладки «Классификация» в проводнике (File Classification Infrastructure: Display Classification tab in File Explorer). Этот параметр политики позволяет вам включить для конечных компьютеров возможность принудительного отображения вкладки «Классификация» в диалоговом окне свойств выбранных вами файлов. У данного параметра нет практически никаких опций, так что для его настройки вам только нужно лишь установить переключатель на опцию «Включено». Как видите на следующей иллюстрации, настроенный параметр политики выглядит следующим образом:

- После того, как параметры групповой политики будут настроены, следует закрыть оснастку редактора управления групповыми политиками и обновить на целевых компьютерах параметры групповой политики либо средствами командной строки (или Windows PowerShell), либо при использовании команды «Обновление групповой политики» из контекстного меню конкретного подразделения непосредственно в самой оснастке управления групповой политикой;

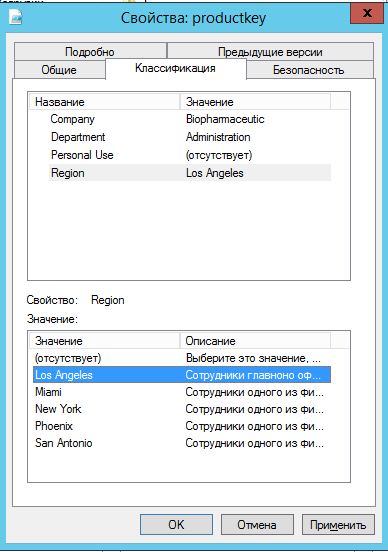

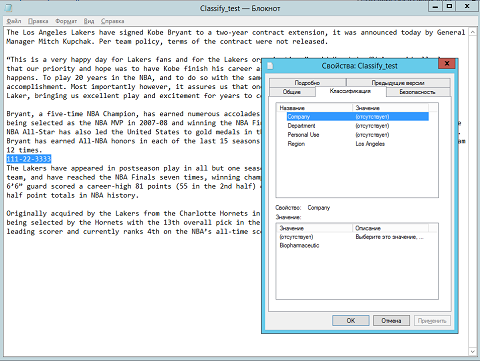

- Перейдите на целевом компьютере к проводнику Windows и выберите файл, который вы хотите классифицировать. После этого вам следует вызвать для него контекстное меню и открыть диалоговое окно свойств файла. Теперь нужно будет перейти на вкладку «Классификация» и здесь, как вы видите на следующей иллюстрации, для вас будут доступны те же свойства ресурсов, которые были настроены для созданного ранее объекта First RPL. Например, можно настроить значение для свойства Region или Department:

Рис. 10. Классификация файла

Диспетчер ресурсов файлового сервера и классификация файлов на основе содержимого

В ситуации с постоянным ростом требований к ресурсам хранилищ, по мере того как организации все больше и больше зависят от данных, ИТ-администраторам приходится следить за все более крупной и сложной инфраструктурой хранилищ, отслеживая при этом имеющиеся в них данные. В отличие от классификации файлов вручную, где вам нужно будет перебрать каждый файл, при использовании метода классификации файлов на основе содержимого вам предоставляется возможность автоматизировать большую часть данного процесса. Для снижения расходов и рисков, связанных с таким типом управления данными, в инфраструктуре классификации файлов применяется определенная платформа, позволяющая администраторам классифицировать файлы и применять политики на основе этой классификации. Используя этот метод, требования управления данными не будут оказывать никакого влияния на структуру хранилища, и организации могут легко адаптироваться к меняющейся экономической и регулятивной среде. Администраторы могут в любой момент настроить специальные политики управления файлами на основе классификации файлов, а затем всего лишь автоматически применить корпоративные требования к управлению данными в соответствии с требованиями своего бизнеса. Более того, они могут легко изменять политики и использовать для управления файлами средства, поддерживающие классификацию. Именно на этом этапе и нужно будет воспользоваться таким средством, как диспетчер ресурсов файлового сервера. Давайте в общих чертах рассмотрим, что же это такое.

Диспетчер ресурсов файлового сервера

В настоящее время управление ресурсами заключается не только в управлении объемами и доступностью данных, но также и в осуществлении политик компании и очень хорошем понимании того, как используются имеющиеся хранилища. Диспетчер ресурсов файлового сервера относится к одной из ролей серверной операционной системы Windows Server 2012/2012 R2, которая помогает вам выполнять мониторинг и некий контроль своего сетевого хранилища. Такой диспетчер включает в себя отчеты, которые могут быть использованы для определения роста сетевого хранилища, а также других показателей, которые могут иметь отношение к сетевым хранилищам. Отчеты, разумеется, могут создаваться автоматически согласно графику или по требованию. Другими словами, диспетчер ресурсов файлового сервера – это набор средств, позволяющих администраторам разбираться с количеством и типами данных, хранящихся на их серверах, контролировать эти данные и управлять ими. Используя диспетчер ресурсов файлового сервера, администраторы могут назначать квоты томам, активно блокировать файлы и папки и создавать всеобъемлющие отчеты хранилищ. Этот набор мощных инструментальных средств не только позволяет администраторам эффективно контролировать имеющиеся ресурсы хранилищ, но также помогает планировать и реализовывать изменения в политике организации.

Далее в этой статье вы узнаете исключительно об использовании диспетчера FSRM для классификации файлов, но если вас интересует эта тема, в отдельных, не зависимых от этого цикла статьях можно рассмотреть такие темы, как управление квотами, шаблоны квот, блокировку и группы файлов с исключениями фильтра блокировки файлов, задачи истечения срока действия файлов с пользовательскими задачами управления файлами, а также различные возможности отчетностей и процессы генерации отчетов.

Сегодня же мы с вами поговорим исключительно о самой установке диспетчера ресурсов файлового сервера и о работе с классификацией файлов.

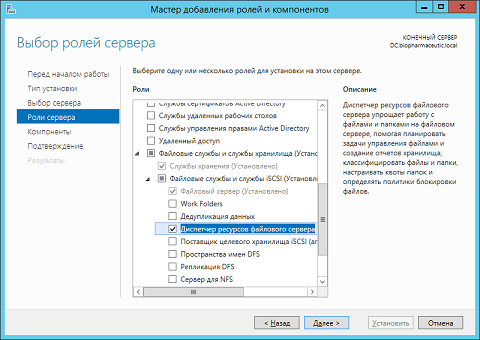

Устанавливается это средство крайне просто. Для установки диспетчера FSRM вам следует открыть диспетчер серверов, из этой консоли открыть мастер добавления ролей и компонентов, во время выбора типа установки остановиться на опции установки ролей и компонентов, выбрать из отображаемого пула серверов целевой сервер, а затем, на странице выбора ролей сервера данного мастера, как показано на следующей иллюстрации, выбрать роль «Файловые службы и службы хранилища» (File and Storage Services), развернуть ее и в группе «Файловые службы и службы iSCSI» (File and iSCSI Services) установить флажок на опции «Диспетчер ресурсов файлового сервера» (File Server Resource Manager). Далее нужно просто следовать указаниям мастера.

Рис. 11. Установка диспетчера ресурсов файлового сервера

Процесс классификации файлов на основе содержимого

В диспетчере FSRM для управления классификацией можно выделить два основных понятия, а именно: свойства классификации, а также правила классификации.

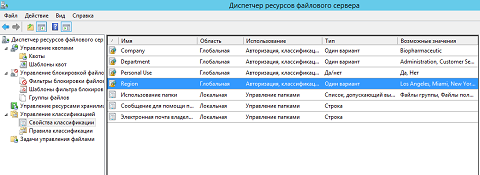

Свойства классификации используются для назначения значений файлам в указанной папке или томе. В зависимости от потребностей можно выбрать подходящий тип свойства. По сути, такие свойства классификации представляют собой свойства ресурсов, которые создавались в узле Resource Properties консоли центра администрирования Active Directory и были добавлены в списки свойств ресурсов. Следовательно, существует много типов свойств, которые вы можете выбирать. Более того, из этой консоли вы можете создавать свои локальные типы свойств, исходя из потребностей вашей организации. Как и в случае с типами значения свойств ресурсов, о которых мы с вами говорили в предыдущей статье, можно выделить такие типы свойств классификации, как Да/Нет, Дата-время, Числовой, Упорядоченный список, Строка, Множественный выбор, Несколько строк. Описание для всех этих типов можно найти в предыдущей статье, поэтому подробно останавливаться на них нет никакого смысла. Как видно на следующей иллюстрации, в узле «Свойств классификации» диспетчера FSRM мы сразу можем обнаружить все те свойства ресурсов, с которыми мы работали ранее. Например, создаваемое нами свойство Region:

Рис. 12. Узел свойств классификации диспетчера FSRM

В свою очередь, правила классификации как раз и назначают свойства классификации для ваших файлов. Каждое правило классификации, которое вы будете создавать, должно включать в себя конкретную информацию, которая должна определять то, какие именно файлы будут применяться к конкретному правилу, а также какое будет для них назначено свойство классификации. В каждое правило вы можете включить уникальные свойства классификации и, естественно, определиться со значениями для таких свойств.

Правила классификации можно запустить двумя способами: по запросу или по расписанию. В любом случае, вы выбираете запуск классификации, и такая классификация использует все правила, которые у вас настроены с включенным состоянием. Настройка расписания классификации позволяет указать промежутки времени, в которые будут выполняться правила классификации файлов, сохраняя файлы вашего сервера регулярно классифицированными, что позволяет вам всегда быть осведомленными о своих классификациях.

Теперь пришло время посмотреть, каким именно образом можно создавать такие правила. Итак, чтобы создать свое первое правило классификации, нужно выполнить следующие действия:

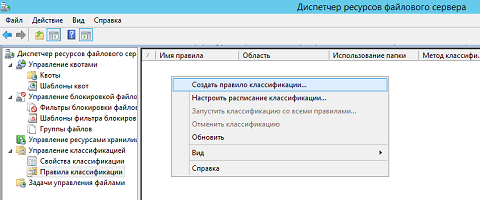

- В консоли диспетчера FSRM перейдите к узлу «Правила классификации» (Classification Rules), в области сведений вызовите контекстное меню, а затем выберите опцию «Создать правило классификации» (Create Classification Rule), как показано на следующей иллюстрации:

Рис. 13. Создание правила классификации - В отобразившемся диалоговом окне «Создать правило классификации» (Create Classification Rule) вы можете обнаружить четыре вкладки, при помощи которых и создается само правило. Рассмотрим по порядку каждую вкладку:

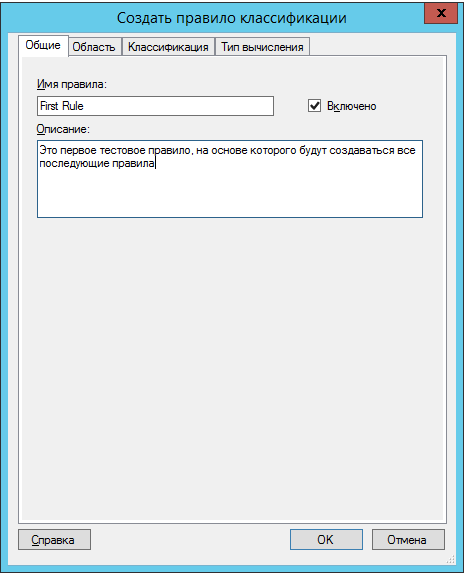

- Вкладка «Общие» (General). На этой вкладке, как понятно из ее названия, можно указать некоторые общие параметры, которые, по сути, будут лишь характеризовать это правило. Из таких параметров можно выделить:

- Имя правила (Rule name). Это текстовое поле отвечает за будущее имя вашего правила. Соответственно, в нашем примере в данном текстовом поле укажем «First rule»;

- Включено (Enabled). Учтите, что создаваемое вами правило будет применяться только в том случае, если установлен соответствующий флажок. Чтобы отключить правило, просто снимите данный флажок.

- Описание (Description). В том случае, если вы создадите много правил, такое описание будет как нельзя кстати. Поэтому, введите описание для этого правила, например, «Это первое тестовое правило, на основе которого будут создаваться все последующие правила».

Данная вкладка изображена ниже:

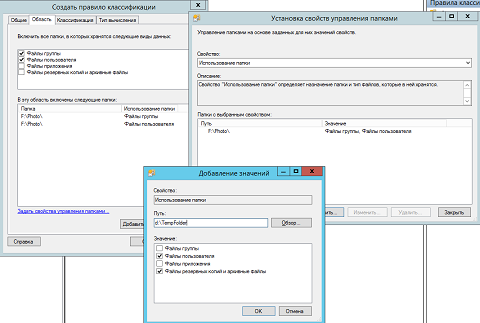

Рис. 14. Вкладка «Общие» диалогового окна создания правила классификации - Вкладка «Область» (Scope). На этой вкладке вы можете определить расположение, для файлов которого будет распространяться созданное вами правило. На этой вкладке вы можете как добавить несколько расположений, так и удалить выбранные расположения при помощи соответствующих кнопок «Добавить» и «Удалить» (Add и Remove). Правило классификации будет применяться ко всем папкам из списка и к их вложенным папкам и файлам. Флажки сверху означают, что правило будет распространяться на определенные типы файлов, которые относятся к соответствующей категории, то есть это могут быть файлы группы, файлы пользователя, файлы приложения, а также файлы резервных копий и архивные файлы.

Также вы можете перейти по ссылке «Задать свойства управления папками» (Set Folder Management Properties), чтобы можно было указать дополнительные значения для ваших папок. В качестве свойств может быть указано использование папки, позволяющее определить назначение самой папки, а также типы файлов, которые будут включены в такие папки, может быть указано сообщение пользователю при получении ошибки отказа в доступе, позволяющее отображать для конечного пользователя настраиваемое сообщение, а также определение адреса электронной почты владельца папки, позволяющее отправить конечным пользователем письмо напрямую владельцу для получения должных разрешений. По сути, для того, чтобы определить, следует ли включать выбранную вами папку в правило классификации, само создаваемое правило классификации использует значение свойства управления папками, назначенное для выбранной папки. Например, как видно на следующей иллюстрации, мы добавляем для папки F:Photo свойство использования папки со значением файлов группы и файлов пользователя:

Рис. 15. Вкладка «Область» с установкой свойств управления папками - Вкладка «Классификация» (Classification). Вот эта вкладка предназначена именно для определения непосредственно самой классификации ваших файлов. Здесь доступны следующие параметры:

- Группа механизм классификации с параметром «Выберите метод назначения свойства файлам» (Choose a method to assign a property to files). По большому счету, механизмы классификации представляют собой наборы модулей, которые включены в состав операционных систем Windows Server 2012/2012 R2. Здесь вы можете выбрать:

- Классификатор Windows PowerShell (Windows PowerShell classifier). Данный метод позволяет вам реализовать автоматическую классификацию файлов путем выполнения конкретного указанного вами скрипта Windows PowerShell, который, в свою очередь, будет определять классификацию файлов. При выборе этого метода стоит обратить внимание на то, что классификатор Windows PowerShell позволяет вам упростить применение алгоритма настраиваемой классификации. Например, можно классифицировать файлы в зависимости от пользователя, который последним создал или изменил файл. В данной статье возможности этого метода не рассматриваются, но если вам эта тема показалась интересной, можно будет ее разобрать в не зависимой от данного цикла статье;

- Классификатор папки (Folder classifier). Такое правило у вас будет использовать специальный классификатор папок, который назначает указанное вами значение свойства классификации для всех файлов в области действия создаваемого вами правила. С помощью этого правила все, что будет размещаться в папке, определенной на вкладке области, будет помечено как, скажем, файлы со значением Los Angeles для созданного нами ранее свойства Region;

- Классификатор содержимого (Content classifier). Данный, заключительный, метод классификации осуществляет поиск текста или же использует шаблоны, позволяющие использовать определенный механизм в качестве индексатора поиска. В том случае, если такой механизм находит искомое выражение, тогда он присваивает файлу указанное значение свойства классификации. Чтобы использовать этот метод, вам обязательно нужно будет перейти в соответствующее диалоговое окно, нажав на кнопку «Настроить» (Configure). Так как рассматривать мы сейчас с вами будем именно этот метод, к данному диалоговому окну мы еще вернемся;

- Группа «Свойство» и параметр «Выберите назначаемое свойство» (Choose a property to assign to files). При помощи этого раскрывающегося списка вы можете выбрать свойство, которое будет присваиваться создаваемым вами правилом. В данном случае выбирается созданное ранее свойство ресурса «Region»;

- Параметр «Укажите значение» (Specify a value). В том случае, если механизм классификации требует установки для файлов определенного значения, вам разрешается выбрать значение свойства, которое будет присваиваться данным правилом. В нашем случае будет выбрано значение «Los Angeles», а, например, в случае с классификатором Windows PpowerShell, данный раскрывающийся список будет попросту заблокирован, так как все определяется при помощи вашего скрипта;

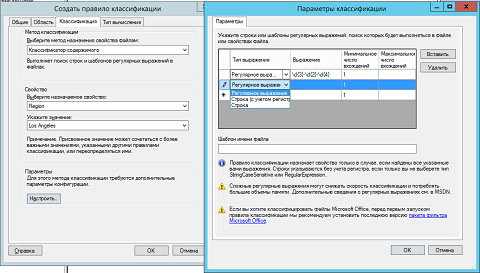

- Кнопка «Настроить» (Configure) и диалоговое окно «Параметры классификации» (Classification Parameters). Как я уже успел отметить, в данном диалоговом окне классификатор содержимого использует параметры классификации, предназначенные для определения шаблона искомого содержимого файла. Можно определить один из таких параметров классификации как:

- Регулярное выражение (RegularExpression). Скорее всего, самый полезный и в то же время самый сложный параметр классификации. Регулярное выражение описывает одну или несколько строк, по которым, в свою очередь, выполняется сопоставление при поиске в тексте. Совпадение регулярного выражения выполняется с помощью синтаксиса .NET. Также можно отметить и то, что регулярное выражение состоит из обычных знаков, а также специальных знаков, которые известны как метасимволы. Например, «ddd» будет соответствовать любому трехзначному числу. Так как сразу не вооружившись руководствами по составлению таких регулярных выражений, написать правильное выражение будет очень сложно, настоятельно рекомендую вам ознакомиться с документом http://msdn.microsoft.com/en-us/library/ae5bf541.aspx, где в подробной форме описаны различные возможности. Возьмем один из базовых примеров, где будем использовать упомянутый выше метасимвол d:. Скажем, нам нужно проклассифицировать все файлы, которые будут включать в себя текст наподобие следующего: 111-22-3333. Зная, что метасимвол d соответствует знаку цифры, а в строке 111 выражение d{3} будет соответствовать строкам 111, можно сделать вывод, что необходимо составить следующее регулярное выражение: d{3}-d{2}-d{4}. Такое регулярное выражение и укажем в нашем примере;

- Строка с учетом регистра (StringCaseSensitive). Такой параметр отвечает за совпадение строк с учетом регистра. Например, если вы указали искомую фразу Top Secret!, то в этом случае будут соответствовать только значения с идентичным регистром и количеством символов до и после самого выражения;

- Строка (String). В свою очередь, этот последний параметр отвечает за совпадение строки, независимо от значения. Например, то же условие Top Secret будет соответствовать выражению в любом регистре и с любыми префиксами или же суффиксами.

В случае использования регулярных выражений обязательно составляйте их с осторожностью и перед внедрением в производственную среду перепроверяйте на своих лабораторных стендах. Также обязательно обратите внимание на то, что если вам, скажем, нужно будет задать значение свойства, если файл содержит слова «Конфиденциально» и «Личный», в таком случае вам нужно будет настроить два разных правила.

Минимальное и максимальное число вхождений (Minimum иMaximumOccurrences). Эти параметры отвечают за число элементов, которые должны срабатывать для регистрации совпадения. Например, в нашем случае пусть будет указано минимальное число со значением 1.

В нашем примере вкладка классификации с диалоговым окном параметров классификации будет выглядеть следующим образом:

Рис. 16. Настройка классификации вашего правила

- Группа механизм классификации с параметром «Выберите метод назначения свойства файлам» (Choose a method to assign a property to files). По большому счету, механизмы классификации представляют собой наборы модулей, которые включены в состав операционных систем Windows Server 2012/2012 R2. Здесь вы можете выбрать:

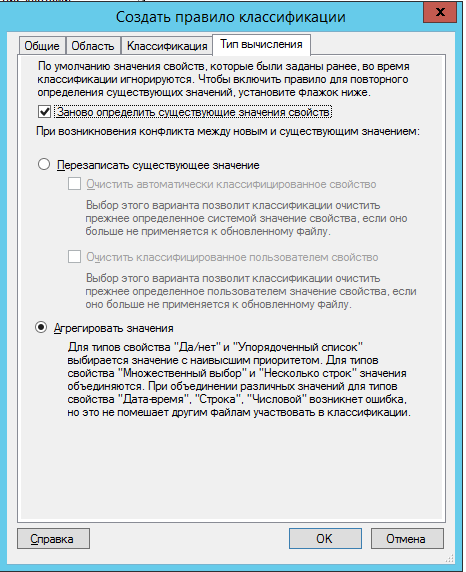

- Вкладка «Тип вычисления» (Evaluation Type). На данной вкладке вы можете обнаружить флажок «Заново определить существующие значения свойств» (Re-evaluate existing property values), который по умолчанию не установлен. Для чего он нужен и что дает это значение, установленное по умолчанию? Это означает, что правило применяется только к файлам, которые еще не были классифицированы по свойству, устанавливаемому настоящим правилом. Другими словами, изначально значения свойств, которые уже когда-то были определены, попросту будут проигнорированы и не будут повторно классифицироваться. А вот если вы хотите изменить такое поведение, в этом случае вы можете попробовать настроить следующие параметры:

- Перезаписать существующее значение (Overwrite the existing value). В том случае, если вы остановитесь на текущем параметре, правило будет применяться ко всем файлам, если файл или механизм классификации будет обновлен, причем при каждом автоматическом запуске процесса классификации. В этом случае существующие значения и значения заданные по умолчанию для свойства, определенного правилом, будут игнорироваться. Например, если файл имеет логическое свойство, для которого установлено значение Да, правило, которое использует классификатор папок для установки значения Нет для всех файлов, изменяет значение свойства на Нет. Также здесь можно обнаружить два флажка – «Очистить автоматически классифицированное свойство» и «Очистить классифицированное пользователем свойство», которые позволяют очищать определенное значение свойства в том случае, если такое свойство более не будет применимо к целевому файлу.

- Агрегировать значения (Aggregate the values). В отличие от предыдущего параметра, в этом случае правило применяется к файлам, если файл или механизм классификации были обновлены, при каждом автоматическом запуске процесса классификации. Однако, когда правило определяет значение классификации для файла, это значение объединяется с уже имеющемся в файле значением. Например, если в файле фигурирует логическое свойство, для которого установлено значение Да, а правило, которое использует классификатор файлов должно установить значение Нет для всех файлов, то в этом случае для такого свойства останется значение Да. В случае с большинством свойств значения просто будут объединяться.

Например, в нашем случае остановимся на параметрах, которые отображены на следующей иллюстрации, и сохраним все внесенные изменения в создаваемом нами правиле классификации:

Рис. 17. Вкладка «Тип вычисления» создаваемого правила классификации

- Вкладка «Общие» (General). На этой вкладке, как понятно из ее названия, можно указать некоторые общие параметры, которые, по сути, будут лишь характеризовать это правило. Из таких параметров можно выделить:

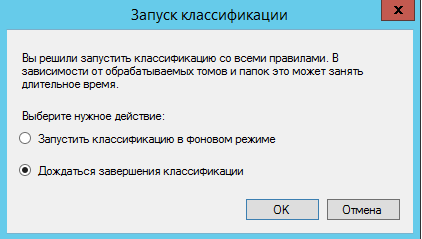

- Теперь выбираем созданное нами правило классификации и в области «Действия» консоли FSRM выбираем опцию «Запустить классификацию со всеми правилами» (Run Classification With All Rules Now). Перед вами отобразится диалоговое окно «Запуск классификации», где в качестве теста мы выберем опцию «Дождаться завершения классификации» (Wait for classification to complete), после чего нужно будет нажать на кнопку ОК:

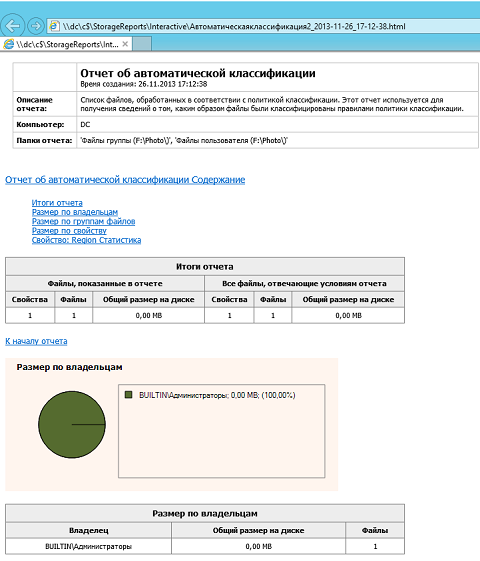

Рис. 18. Запуск классификации - В браузере должен открыться отчет классификации, где будут показаны все операции, которые выполнялись с вашими файлами. Так как у меня заранее был создан один файл с требуемым текстом, в отчете видно, что был проклассифицирован только 1 файл:

Рис. 19. Отчет о классификации файлов

Между прочим, выполнение классификации можно полностью автоматизировать, настроив расписание автоматической классификации. Но об этом в другой раз.

Теперь осталось проверить, что у нас получилось и правильно ли был проклассифицирован наш файл. Для этого следует перейти к проводнику Windows, где нужно будет открыть папку F:Photo. В этой папке находим заранее созданный текстовый файл. После этого нужно открыть для такого файла диалоговое окно свойств и перейти к вкладке «Классификация». Как видно на следующей иллюстрации, ввиду того, что в файле фигурируют цифры 111-22-3333, файл был проклассифицирован со свойством Region и значением Los Angeles. Иначе говоря, вся операция завершилась удачно.

Рис. 20. Результаты классификации

Заключение

Вот и подходит к концу очередная, четвертая по счету, статья по такой великолепной технологии, как динамический контроль доступа. За это время я вам рассказал о том, что собой представляют и как можно управлять списками свойств ресурсов. При помощи консоли центра администрирования Active Directory и такого превосходного инструмента, как Windows PowerShell, было создано и настроено по одному списку свойств ресурсов, куда было добавлено несколько свойств ресурсов.

Во второй части этой статьи речь шла о такой важной составляющей процесса реализации динамического контроля доступа в организации, как классификация файлов. Вы познакомились с самим определением и назначением классификации файлов, а также узнали о том, что собой представляют свойства и правила классификации. В практической части было рассказано о том, как можно выполнить классификацию файлов вручную, а также в автоматизированном режиме на основе содержимого, причем как это можно сделать при помощи такого инструмента, как диспетчер ресурсов файлового сервера или же, проще говоря, FSRM.

Естественно, дать абсолютно исчерпывающую информацию как о самом диспетчере FSRM (а именно, затронуть такие темы, как квоты и шаблоны квот, блокировку файлов и группы файлов, посвятить часть статьи задачам управления файлами, а также формированию отчетов), так и о классификации файлов (здесь я подразумеваю генерацию собственных, локальных свойств конфигурации, расписание классификации, подробное использование свойств управления папками с различными примерами, а также примеры применения классификаторов Windows PowerShell, классификаторов папки и различные примеры использования регулярных выражений) в одной статье, попросту невозможно. Поэтому, если вам какая-то из упомянутых тем будет интересна, – с радостью посвящу такой (-им) одну или несколько новых, не зависимых от данного цикла статей.

Ну а в следующей статье этого цикла мы с вами продолжим основательно знакомиться с динамическим контролем доступа, и вы узнаете о создании централизованных правил и централизованных политик доступа.

Автор: hb860