Привет!

Давно хотел написать эти строчки, но получилось это сделать в возрасте, когда бытовых и семейных проблем становится все больше, а свободного времени все меньше.

Читать полностью »

Привет!

Давно хотел написать эти строчки, но получилось это сделать в возрасте, когда бытовых и семейных проблем становится все больше, а свободного времени все меньше.

Читать полностью »

Весной 2022 года наша команда столкнулась с нестандартной задачей: за две недели нужно было перенести всю ИТ-инфраструктуру крупного производственного предприятия из-под контроля иностранного менеджмента в российскую юрисдикцию. На кону стояла непрерывность работы завода: от заводских станков до систем учета и документооборота.

Сегодня поделюсь с вами историей из практики, которая наглядно покажет, к каким быстрым и катастрофическим последствиям может привести задержка с установкой патчей для серверного ПО.

Всем привет!

Термин Microsoft Active Directory Domain Services включает в себя множество технологий, поэтому сразу уточню, в этой статье речь пойдет про использование контроллера домена только для аутентификации пользователей. То есть в финале, нужна возможность любому сотруднику предприятия сесть за любую рабочую станцию Linux, используя свой доменный логин и пароль.

Начиная с Windows 2000 Server для аутентификации пользователей домена используется протокол Kerberos, разработанный еще в 80-х годах прошлого столетия, алгоритм работы которого, ИМХО, являет собой пример отличного инженерного Читать полностью »

При проведении тестов на проникновение мы часто встречаемся с пренебрежением и халатным отношением к сайту компании. Для многих руководителей сайт является галочкой в репутационом портфолио. По мнению руководства и системных администраторов, сайт не приносит дохода и его взлом не несет больших репутационных рисков для компании, что является фатальной ошибкой. Самым ценным активом для любой компании является доступ во внутреннюю (локальную) сеть, в которой хранится вся ИТ инфраструктура предприятия.

Цель статьиЧитать полностью »

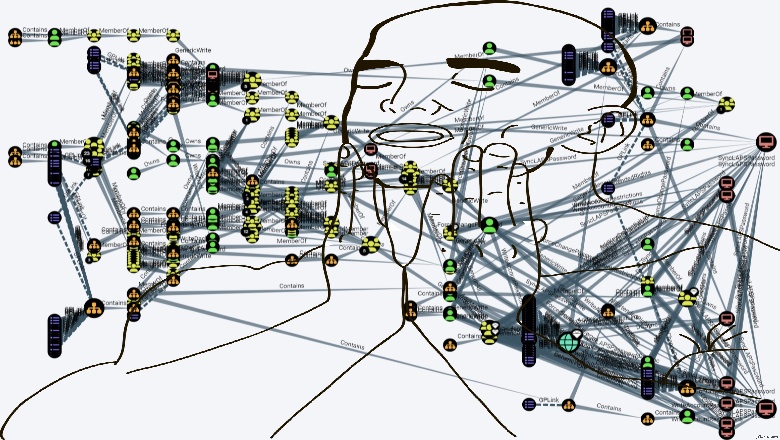

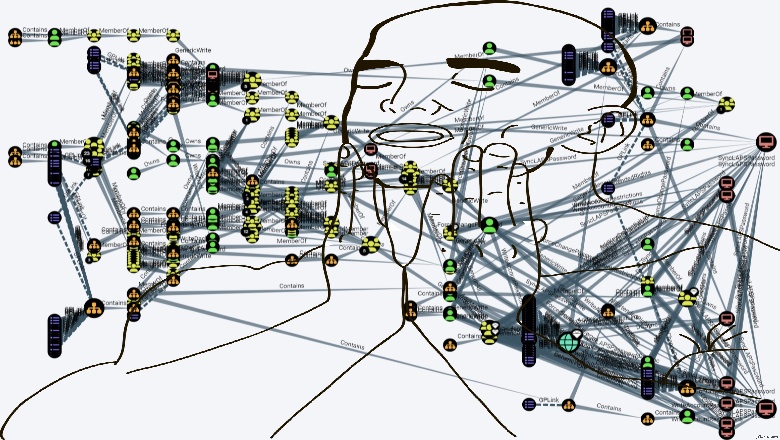

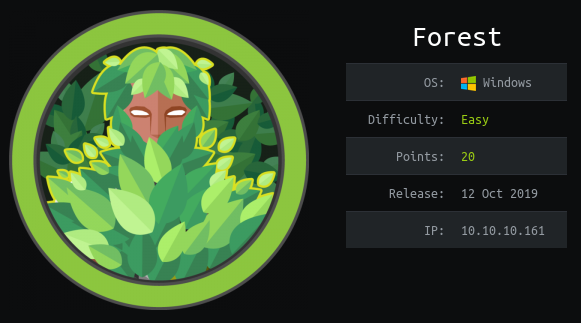

Продолжаю публикацию решений отправленных на дорешивание машин с площадки HackTheBox. Надеюсь, что это поможет хоть кому-то развиваться в области ИБ. В данной статье разберемся с AS-REP Roasting в схеме аутентификации Kerberos, используем BloodHound для разведки в домене, выполняем атаку DCSync PrivExchange и атаку Pass-The-Hash.

Подключение к лаборатории осуществляется через VPN. Рекомендуется не подключаться с рабочего компьютера или с хоста, где имеются важные для вас данные, так как Вы попадаете в частную сеть с людьми, которые что-то да умеют в области ИБ :)

Вдобавок к этому я поделюсь своим опытом в компьютерной криминалистике, анализе малвари и прошивок, атаках на беспроводные сети и локальные вычислительные сети, проведении пентестов и написании эксплоитов.

Читать полностью »

Новая разновидность вредоносного ПО класса вирусов-вымогателей зашифровывает файлы и добавляет к ним расширение ".SaveTheQueen", распространяясь через системную сетевую папку SYSVOL на контроллерах доменов Active Directory.

Наши заказчики столкнулись с этим вредоносом недавно. Приводим наш полный анализ, его результаты и выводы ниже.

Читать полностью »

Схема утечки данных через Web Proxy Auto-Discovery (WPAD) при коллизии имён (в данном случае коллизия внутреннего домена с названием одной из новых gTLD, но суть та же). Источник: исследование Мичиганского университета, 2016

Майк О'Коннор, один из старейших инвесторов в доменные имена, выставляет на продажу самый опасный и спорный лот своей коллекции: домен corp.com за $1,7 млн. В 1994 году О'Коннор купил множество простых доменных имен, такие как grill.com, place.com, pub.com и другие. В их числе был и corp.com, который Майк хранил на протяжении 26 лет. Инвестору уже исполнилось 70 лет и он решил монетизировать свои давние вложения.

Вся проблема в том, что corp.com — потенциально опасен как минимум для 375 000 корпоративных компьютеров из-за безалаберной настройки Active Directory во времена построения корпоративных интранетов в начале нулевых на базе Windows Server 2000, когда внутренний корень указывался просто как «corp». До начала 2010-х это не было проблемой, но с ростом числа ноутбуков в деловой среде, все больше и больше сотрудников стали выносить свои рабочие компьютеры за пределы корпоративной сети. Особенности реализации Active Directory приводят к тому, что даже без прямого запроса пользователя к //corp, ряд приложений (например, почта), стучатся по знакомому адресу самостоятельно. Но в случае внешнего подключения к сети в условной кафешке за углом это приводит к тому, что поток данных и запросов льется на corp.com.

Сейчас О'Коннор очень надеется, что домен выкупит сама Microsoft и в лучших традициях Google сгноит его где-нибудь в темном и недоступном для посторонних месте проблема с такой фундаментальной уязвимостью Windows-сетей будет решена.

Читать полностью »

Сегодня в любой организации есть LDAP-каталог, наполненный пользователями этой организации. Если присмотреться, вы найдете одно или несколько приложений, которые используют этот же каталог для «аутентификации». И кавычки здесь неспроста, ведь LDAP — это протокол доступа к каталогам, спроектированный для чтения, записи и поиска в службе каталогов. Это не протокол аутентификации. Термин «LDAP-аутентификация», скорее, относится к той части протокола (операции bind), где определяется, кто вы такой, и какие права доступа имеете к информации каталога.

Читать полностью »