Схема утечки данных через Web Proxy Auto-Discovery (WPAD) при коллизии имён (в данном случае коллизия внутреннего домена с названием одной из новых gTLD, но суть та же). Источник: исследование Мичиганского университета, 2016

Майк О'Коннор, один из старейших инвесторов в доменные имена, выставляет на продажу самый опасный и спорный лот своей коллекции: домен corp.com за $1,7 млн. В 1994 году О'Коннор купил множество простых доменных имен, такие как grill.com, place.com, pub.com и другие. В их числе был и corp.com, который Майк хранил на протяжении 26 лет. Инвестору уже исполнилось 70 лет и он решил монетизировать свои давние вложения.

Вся проблема в том, что corp.com — потенциально опасен как минимум для 375 000 корпоративных компьютеров из-за безалаберной настройки Active Directory во времена построения корпоративных интранетов в начале нулевых на базе Windows Server 2000, когда внутренний корень указывался просто как «corp». До начала 2010-х это не было проблемой, но с ростом числа ноутбуков в деловой среде, все больше и больше сотрудников стали выносить свои рабочие компьютеры за пределы корпоративной сети. Особенности реализации Active Directory приводят к тому, что даже без прямого запроса пользователя к //corp, ряд приложений (например, почта), стучатся по знакомому адресу самостоятельно. Но в случае внешнего подключения к сети в условной кафешке за углом это приводит к тому, что поток данных и запросов льется на corp.com.

Сейчас О'Коннор очень надеется, что домен выкупит сама Microsoft и в лучших традициях Google сгноит его где-нибудь в темном и недоступном для посторонних месте проблема с такой фундаментальной уязвимостью Windows-сетей будет решена.

Active Directory и коллизия имён

В корпоративных сетях под Windows используется служба каталогов Active Directory. Она позволяет администраторам использовать групповые политики для обеспечения единообразия настройки пользовательской рабочей среды, разворачивать программное обеспечение на множестве компьютеров через групповые политики, выполнять авторизацию и т. д.

Служба Active Directory интегрирована с DNS и работает поверх TCP/IP. Для поиска узлов внутри сети используется протокол протокол автоматической настройки прокси Web Proxy Auto-Discovery (WAPD) и функция DNS name devolution (встроена в Windows DNS Client). Эта функция облегчает поиск других компьютеров или серверов без необходимости указывать полное доменное имя.

Например, если компания управляет внутренней сетью с именем internalnetwork.example.com, а сотрудник хочет получить доступ к общему диску под названием drive1, нет необходимости вводить drive1.internalnetwork.example.com в Проводнике, достаточно набрать \drive1 — а клиент Windows DNS сам дополнит имя.

В ранних версиях Active Directory — например, в Windows 2000 Server — для второго уровня корпоративного домена был по умолчанию указан corp. И многие компании сохранили значение по умолчанию для своего внутреннего домена. Хуже того, многие начали выстраивать обширные сети поверх этой ошибочной настройки.

Во времена стационарных компьютеров это не представляло особой проблемы с безопасностью, потому что никто не вытаскивал эти компьютеры за пределы корпоративной сети. Но что происходит, когда сотрудник, работающий в компании с сетевым путём corp в службе Active Directory берёт корпоративный ноутбук — и заходит в местный Starbucks? Тогда вступает в действие протокол автоматической настройки прокси Web Proxy Auto-Discovery (WPAD) и функция DNS name devolution.

Велика вероятность, что некоторые службы на ноутбуке продолжат стучаться по внутреннему домену corp, но не найдут его, а вместо этого запросы резолвятся в домен corp.com из открытого интернета.

На практике это означает, что владелец corp.com может пассивно перехватывать приватные запросы с сотен тысяч компьютеров, которые случайно выходят за пределы корпоративной среды, использующей обозначение corp для своего домена в Active Directory.

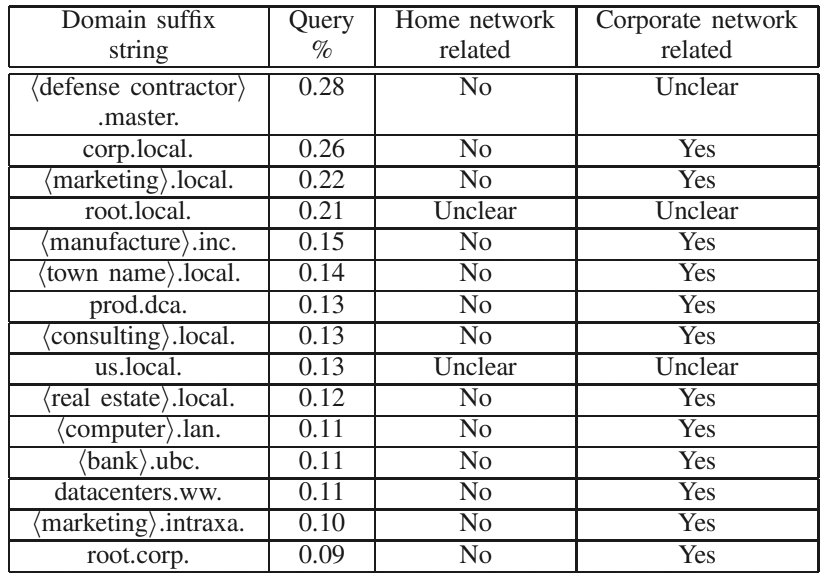

Утечка WPAD-запросов в американском трафике. Из исследования Мичиганского университета в 2016 году, источник

Почему домен еще не продан

В 2014 году специалисты ICANN опубликовали большое исследование коллизий имён в DNS. Исследование частично финансировалось Министерством внутренней безопасности США, потому что утечки информации из внутренних сетей угрожают не только коммерческим компаниям, но и государственным организациям, в том числе секретным службам, разведывательным агентствам и армейским подразделениям.

Майк хотел продать corp.com еще в прошлом году, но исследователь Джефф Шмидт убедил его отложить продажу на основании как раз вышеупомянутого отчета. В рамках исследования также выяснилось, что ежедневно 375 000 компьютеров пытаются связаться с corp.com без ведома владельцев. В запросах содержались попытки войти в корпоративные интранеты, получить доступ к сетям или файловым ресурсам.

В рамках собственного эксперимента Шмидт совместно с JAS Global имитировал на corp.com способ обработки файлов и запросов, который использует локальная сеть Windows. Этим они, фактически, открыли портал в ад для любого специалиста по информационной безопасности:

Это было ужасно. Мы прекратили эксперимент через 15 минут и уничтожили [все полученные] данные. Хорошо известный тестировщик, который консультировал JAS по этому вопросу, отметил, что эксперимент был похож на «дождь из конфиденциальной информации», и что он никогда не видел ничего подобного.

[Мы настроили прием почты на corp.com] и примерно через час получили свыше 12 миллионов электронных писем, после чего прекратили эксперимент. Хотя подавляющее большинство писем были автоматизированными, мы обнаружили, что некоторые из них были чувствительными [к безопасности] и поэтому мы уничтожили весь массив данных без дальнейшего анализа.

Шмидт считает, что администраторы по всему миру десятилетиями, не зная того, готовили самый опасный ботнет в истории. Сотни тысяч полноценных рабочих компьютеров по всему миру готовы не только стать частью ботнета, но и предоставить конфиденциальных данные о своих владельцах и компаниях. Все что нужно для того, чтобы воспользоваться им — контролировать corp.com. При этом частью ботнета становится любая машина, единожды подключенная к корпоративной сети, Active Directory которой была настроена через //corp.

Microsoft «забили» на проблему еще 25 лет назад

Если вы считаете, что MS как бы была не в курсе происходящей вакханалии вокруг corp.com, то вы серьезно ошибаетесь. Майк троллил Microsoft и лично Билла Гейтса еще в 1997 году вот такой страницей, на которую попадали пользователи бета-версии FrontPage '97, в котором corp.com был указан как дефолтный URL:

Когда Майку это совсем надоело, corp.com стал перенаправлять пользователей на сайт сексшопа. В ответ он получил тысячи гневных писем от пользователей, которые он редиректил через копию на Билла Гейтса.

Кстати говоря, Майк также сам, из любопытства, поднимал почтовый сервер и получал конфиденциальные письма на corp.com. Он пытался сам решать эти проблемы, связываясь с компаниями, но там просто не знали, как исправить ситуацию:

Сразу же я начал получать конфиденциальные электронные письма, в том числе предварительные варианты корпоративных финансовых отчетов в Комиссию по ценным бумагам и биржам США, отчеты о людских ресурсах и прочие страшные вещи. Некоторое время я пытался переписываться с корпорациями, но большинство из них не знали, что с этим делать. Так что я, наконец, просто выключил его [почтовый сервер].

Со стороны MS активные действия не принимались, а комментировать ситуацию компания отказывается. Да, Microsoft за прошедшие годы выпустила несколько обновлений Active Directory, которые частично решают проблему коллизии доменных имен, однако в них есть ряд проблем. Также компания выпускала рекомендации по настройке внутренних доменных имен, рекомендации о владении доменом второго уровня во избежание коллизии и прочие туториалы, которые обычно не читают.

Но самое важное кроется в обновлениях. Первое: чтобы применить их, надо полностью положить интранет компании. Второе: некоторые приложения после подобных обновлений могут начать работать медленнее, некорректно, либо перестанут работать вовсе. Понятно, что большинство компаний с выстроенной корпоративной сетью на короткой дистанции не пойдут на такие риски. Кроме того, многие из них даже не осознают всего масштаба угрозы, который таит в себе редирект всего и вся на corp.com при выносе машины за пределы внутренней сети.

Максимум иронии достигается, когда вы просматриваете отчет Шмидта об исследовании коллизии доменных имен. Так, согласно его данным, некоторые запросы на corp.com поступают из интранета самой Microsoft.

И что будет дальше?

Казалось бы, решение этой ситуации лежит на поверхности и было описано еще в начале статьи: пусть Microsoft выкупит у Майка его домен и запрет где-нибудь в глухом чулане навсегда.

Но не все так просто. Microsoft предлагала О'Коннору выкупить его токсичный для компаний по всему миру домен еще несколько лет назад. Вот только предложил гигант за закрытие такой дыры в собственных сетях всего $20 тыс.

Сейчас домен выставляется за $1,7 млн. И даже если Microsoft в последний момент решит все же выкупить его — успеют ли?

Автор: Дата-центр "Миран"