Привет! Я работаю с инфраструктурой резервного копирования и системами восстановления данных. За последние годы мы всё чаще сталкиваемся с одной и той же ситуацией: формально резервные копии есть, правила соблюдены, а вот уверенности в восстановлении — нет.

Поэтому я подготовил перевод статьи о том, как работает правило 3-2-1, почему оно перестало быть универсальным, какие уязвимости оставляет в современных средах и как эволюционировало, чтобы соответствовать современным требованиям к защите данных.

Правило резервного копирования 3-2-1 на протяжении многих лет считалось золотым стандартом защиты данных. Его привлекательность заключалась в простоте: хранить три копии данных, размещать их на двух разных типах носителей и держать одну копию вне основной площадки.

В течение многих лет такой подход обеспечивал практичную и надёжную защиту в эпоху, когда резервное копирование в основном было локальным, а угрозы — значительно менее сложными.

Но это было когда-то.

Сегодняшнее разнообразие угроз кардинально изменилось. Кибератаки стали целенаправленными и многоэтапными: злоумышленники нападают не только на рабочие данные, но и на систему резервного копирования, стремясь устранить все возможные пути восстановления. Одновременно с этим ИТ-среды эволюционировали в сторону гибридных архитектур, постоянно работающих сервисов и облачно-ориентированных моделей. В результате, то, что хорошо работало в простых инфраструктурах, сегодня с трудом справляется с масштабом, скоростью и сложностью современных угроз.

Простая формула, сложная реальность

3-2-1 — это проверенная временем стратегия защиты данных. На протяжении многих лет это правило служило базовым механизмом минимизации потерь информации — будь то из-за случайного удаления, отказа оборудования или локальных катастроф. Его сила заключается в создании избыточности по форматам хранения и географическому расположению с целью гарантированного восстановления данных.

Разберём его по пунктам.

3 – Храните три копии данных

Это означает, что нужно иметь основную рабочую копию данных и как минимум две резервные. Цель — снизить риск полной потери информации. При повреждении или утрате одной копии другие остаются доступными. Традиционно это выглядело так: рабочие данные на сервере, резервная копия на локальном хранилище и третья копия — на удалённой площадке.

Избыточность крайне важна. Даже самая защищённая основная система может выйти из строя. Наличие нескольких версий данных существенно повышает возможность восстановления без серьёзных перебоев в работе.

2 – Храните бэкапы на двух разных типах носителей

Если все резервные копии хранить на одном типе носителя, появляется единая точка отказа. Использование двух разных типов хранения — например, дисковых массивов и ленточных библиотек — повышает устойчивость инфраструктуры.

Отказ одного типа носителя из-за аппаратных проблем, несовместимости или вредоносного ПО, не приведёт к потере всех резервных данных.

1 – Храните хотя бы одну копию вне основной площадки

Локальные копии уязвимы перед катастрофами, затрагивающими весь объект: пожарами, наводнениями, кражами или атаками программ-вымогателей, распространяющимися по сети. Географически удалённая копия обеспечивает возможность восстановления даже при полной компрометации основной инфраструктуры.

В течение многих лет этого было достаточно. Однако именно здесь и кроется главная ловушка: правило 3-2-1 решает вчерашние проблемы.

Недостатки модели 3-2-1

Правило резервного копирования 3-2-1 долгие годы успешно служило ИТ-командам. Однако с усложнением инфраструктур и ростом изощрённости угроз эта модель уже не покрывает все риски. Облачные среды добавляют новые уровни сложности, а бизнес ожидает более быстрой и надёжной процедуры восстановления, чем когда-либо ранее.

Хотя стратегия 3-2-1 по-прежнему обеспечивает прочную основу, полагаться на неё в современных условиях означает оставлять критические уязвимости.

Уязвимость перед киберугрозами

Современные атаки программ-вымогателей не ограничиваются рабочими данными. Злоумышленники теперь целенаправленно ищут бэкапы, шифруя или удаляя их, чтобы блокировать восстановление и получить рычаг давления. Если резервные копии доступны онлайн, в той же сети или не изолированы, они подвергаются тем же рискам, что и основная среда.

Ещё хуже, если система заражается до того, как атака обнаружена — зашифрованные или повреждённые файлы могут автоматически попасть в бэкап.

Это означает, что вы сохраняете уже нанесённый ущерб, делая восстановление практически невозможным. Без критически важных дополнительных уровней защиты, таких как неизменяемость или изолированное хранение, сами сохранённые данные становятся риском.

Отсутствие акцента на целостности и восстановлении

Правило 3-2-1 определяет структуру хранения, но не гарантирует, что резервные копии действительно будут восстановлены в критический момент.

Без их регулярного тестирования и проверки формируется ложное ощущение безопасности.

Если бэкап не может восстановиться корректно, он фактически ничем не отличается от отсутствия резервной копии.

Не учитывает специфику облачных сервисов и SaaS

Модель 3-2-1 была разработана до массового распространения облачных вычислений и SaaS (ПО как услуга). Она не предусматривала облачно-родные рабочие нагрузки, виртуальные машины или бизнес-приложения.

Большинство SaaS-платформ не предоставляют надёжных встроенных резервных копий или долговременного хранения данных. Ответственность за сохранность данных остаётся на заказчике, а не на поставщике услуг.

Отсутствие ориентации на восстановление и непрерывность бизнеса

3-2-1 ориентировано на избыточность, но не учитывает, насколько быстро или полно можно восстановить данные.

Ключевыми показателями для обеспечения непрерывности бизнеса являются целевое время восстановления (RTO) и целевая точка восстановления (RPO). RTO определяет максимально допустимое время восстановления систем после сбоя, а RPO — допустимый объём потери данных. 3-2-1 не учитывает эти показатели производительности, которые критически важны для поддержания работы при сбоях.

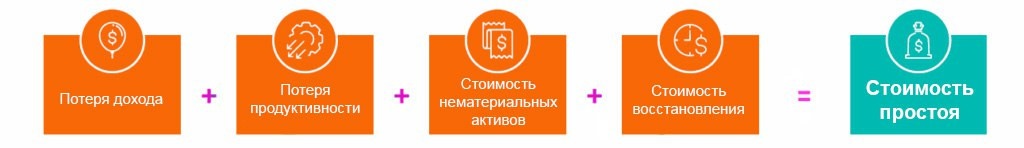

Чтобы понять, что простой означает для бизнеса, используют специальные калькуляторы времени восстановления и стоимости простоя, показывающие, насколько быстро необходимо возвращать систему в работу.

Как эволюционировала стратегия 3-2-1

С ростом целевых киберугроз и распределением инфраструктуры традиционная модель 3-2-1 эволюционировала, чтобы закрыть пробелы, которые она оставляла. Современные стратегии резервного копирования выходят за рамки базовой избыточности и географического разделения, добавляя неизменяемость, проверку и многослойную устойчивость, чтобы соответствовать требованиям ИТ-безопасности.

Резервное копирование 3-2-1-1

Стратегия 3-2-1-1 расширяет исходную модель, добавляя критический дополнительный уровень: одну копию данных, которая либо неизменяемая, либо хранится офлайн.

Это означает, что эта дополнительная копия не может быть изменена или удалена, даже если злоумышленники получат доступ к системе. Независимо от того, хранится ли она на изолированном оборудовании или в облачном хранилище с неизменяемостью, этот уровень защищает бэкапы от шифрования программами-вымогателями. Простое, но мощное улучшение, которое делает восстановление более надёжным при современных кибератаках.

Резервное копирование 3-2-1-1-0

Модель 3-2-1-1-0 идёт ещё дальше. Помимо неизменяемой или офлайн-копии, она заостряет внимание на нулевых ошибках резервного копирования. «0» означает автоматическую проверку и тестирование, чтобы убедиться, что всё сохранённое цело и пригодно для восстановления.

Эта вариация гарантирует, что каждая копия будет работать в критический момент. Она идеально подходит для организаций, где надёжность, точность и скорость восстановления имеют первостепенное значение.

Резервное копирование 3-2-2

Модель 3-2-2 добавляет ещё один уровень устойчивости, сохраняя две копии данных вне основной площадки, часто в разных облачных средах или географически удалённых дата-центрах.

Такой подход минимизирует зависимость от одной внеплощадочной копии. Когда одна локация сталкивается с простоем или киберугрозой, другая остаётся доступной. Это вариант для организаций, которым нужна высокая доступность для всех распределённых систем.

Резервное копирование 4-3-2

Модель 4-3-2 разработана для сред с высокими требованиями к соответствию стандартам и непрерывности работы. Она предусматривает четыре копии данных, хранящиеся в трёх разных локациях, две из которых находятся вне основной площадки.

Эта стратегия поддерживает строгие регуляторные требования и критически важные системы, где простой или потеря данных недопустимы. Управление такой схемой сложнее, зато она обеспечивает надёжную защиту для бизнеса, который не может позволить себе риски.

Комплексы непрерывности бизнеса и аварийного восстановления

Хотя правило 3-2-1 задаёт прочный фундамент для хранения и структуры резервных копий, оно не охватывает весь спектр восстановления данных. Современные комплексы непрерывности бизнеса и аварийного восстановления (BCDR) решают эту задачу, объединяя резервное копирование, проверку и восстановление в единую систему. Это помогает бизнесу быстро, надёжно и безопасно восстанавливаться с минимальными перебоями.

Неизменяемое хранение

Бэкапы полезны только тогда, когда они остаются нетронутыми до момента восстановления. Неизменяемые копии защищают данные от изменений или удаления, будь то из-за программ-вымогателей, угроз со стороны инсайдеров или случайных ошибок.

С неизменяемостью копии блокируются после записи, обеспечивая чистую точку восстановления, даже если основная среда скомпрометирована. Это критически важная последняя линия защиты от современных угроз.

Автоматическая проверка

Одна из основных проблем стратегии резервного копирования — обнаружить слишком поздно, что копия не сработала или не подлежит восстановлению.

Комплексы BCDR устраняют этот риск, автоматически проверяя каждый бэкап. Такие встроенные проверки гарантируют, что копии полные, согласованные и пригодны для восстановления.

Встроенная гибридная облачная избыточность

Современные платформы BCDR реплицируют данные локально и в облаке. Гибридный подход сочетает преимущества обоих миров: быстрое восстановление на месте при повседневных инцидентах и защита вне площадки при крупных сбоях, катастрофах или отказах дата-центров.

Процесс автоматизирован, что снижает необходимость ручного вмешательства и гарантирует актуальность избыточных копий.

Частое резервное копирование с мгновенным восстановлением

Сегодня ожидается непрерывная защита данных. Решения BCDR поддерживают строгие RTO и RPO, сокращая простой, минимизируя потерю данных и обеспечивая доступность критических систем при сбоях. Высокочастотные автоматические резервные копии и мгновенная виртуализация позволяют бизнесу вернуться в онлайн за считанные минуты после инцидента.

Переход от простого резервного копирования к полной устойчивости

Традиционные стратегии создавали лишь копии данных. Современная устойчивость означает идти дальше, обеспечивая возможность быстрого, безопасного и непрерывного восстановления бизнеса.

Они помогают провайдерам ИТ-услуг

и ИТ-командам именно в этом: предоставляют проверенные, неизменяемые и мгновенно восстанавливаемые резервные копии в единой платформе, позволяя бизнесу оставаться оперативным независимо от ситуации.

Основные тенденции полной устойчивости

-

Гибридная избыточность: данные хранятся локально на специализированных устройствах и реплицируются в безопасное облако, обеспечивая быстрое локальное восстановление и защиту вне площадки.

-

Защита в облаке:

-

шифрование при передаче и хранении данных;

-

многофакторная аутентификация для ограничения доступа;

-

неизменяемое хранение, блокирующее несанкционированные изменения и удаление;

-

геораспределённая защита для избыточности и соответствия требованиям.

-

-

Защита от программ-вымогателей: активный мониторинг и проверка каждой резервной копии на признаки шифрования или вредоносных изменений.

-

Автоматическая проверка приложений и скриншоты: каждый бэкап тестируется на уровне приложений; подтверждается визуально, что системы корректно запускаются и восстанавливаются.

-

Мгновенная виртуализация: быстрое развёртывание полных систем локально или в облаке, позволяющее восстановить работу без ожидания полной загрузки данных.

-

Гибридная избыточность: данные хранятся локально на специализированных устройствах и реплицируются в безопасное облако, обеспечивая быстрое локальное восстановление и защиту вне площадки.

-

Защита в облаке:

-

шифрование при передаче и хранении данных;

-

многофакторная аутентификация для ограничения доступа;

-

неизменяемое хранение, блокирующее несанкционированные изменения и удаление;

-

геораспределённая защита для избыточности и соответствия требованиям.

-

-

Защита от программ-вымогателей: активный мониторинг и проверка каждой резервной копии на признаки шифрования или вредоносных изменений.

-

Автоматическая проверка приложений и скриншоты: каждый бэкап тестируется на уровне приложений; подтверждается визуально, что системы корректно запускаются и восстанавливаются.

-

Мгновенная виртуализация: быстрое развёртывание полных систем локально или в облаке, позволяющее восстановить работу без ожидания полной загрузки данных.

Эти возможности обеспечивают безопасность, соответствие стандартам и готовность к восстановлению каждой резервной копии, делая бизнес устойчивым к любым сбоям.

Буду рад обсуждению в комментариях: насколько правило 3-2-1 до сих пор применимо в ваших средах, какие расширенные модели вы используете на практике и где, по вашему опыту, проходит граница между «резервным копированием для отчёта» и реальной устойчивостью инфраструктуры.

Автор: Diamant_storage