Добрый день. Возможно вы уже слышали о Aruba Networks. Хочу поделиться с вами небольшим опытом по настройке. Наиболее интересным мне показалась настройка профиля для RAP 5 (Remote Access Point).

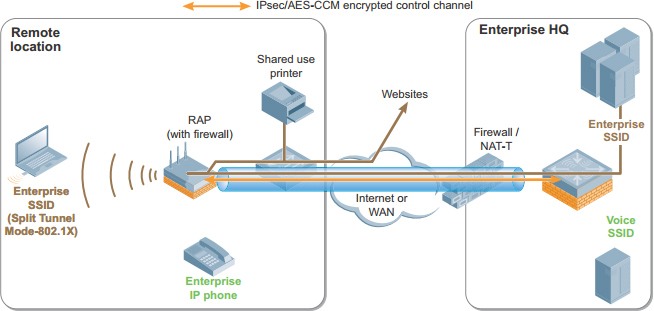

Железяка сама по себе интересная. Она предназначена для небольших филиалов. Кроме адреса центрального контроллера и настройки локального соединения на ней ничего больше настроить нельзя. Всё остальное она подтягивает с контроллера, как только к нему присоединится. RAP 5 можно посылать в удалённые офисы по почте с инструкцией — как вбить в неё адрес контроллера, остальное удалённая точка доступа сделает сама.

Было необходимо обеспечить быстрое подключение удалённого офиса, обеспечив работу H.323 телефонов, SIP телефонов на iPhone и Android устройствах, почту, 1С, принтера и интернета. При этом вконтакт интернет не должен работать через центральный офис.

H.323 телефону полностью прокидывается vlan с телефонами ценртального офиса, а на беспроводную сеть и офисные компьютеры настраивается отдельный vlan с split-tunnel, чтобы трафик в офисную и голосовую сеть шел через IPsec туннель, а интернет работал по короткому маршруту через местного провайдера.

Сразу оговорюсь, что я не рассматриваю здесь первоначальную настройку контроллера как центрального маршрутизатора, привязку точек, тонкую настройку беспроводной части и допиливание политики безопасности.

Aruba OS имеет так называемую role-based архитектуру. То есть любое подключенное устройство, и проводное и беспроводное, обязательно получает роль, на которую завязана куча различных профилей. Условие получения роли тоже настраиваются отдельным профилем. Несмотря на то что OS имеет дружелюбный веб-интерфейс, первоначально голова кругом идет, когда пытаешься запомнить в какой вкладке какой профиль к какому подвязывается. Поэтому невольно переходишь на cli.

Первоначально создаём acces list, который нам как раз и обеспечит сплит туннелирование.

Обозначаем офисную сетку, а также указываем, что при наличии vpn соединения, dhcp будет раздаваться с центрального контроллера.

ip access-list session rap-split-tunnel-policy-krasnodar

any network 192.168.10.0 255.255.255.0 any permit

any any svc-dhcp permit

any any any route src-nat

!

Теперь создаём роль, к которой привязываем acces list. Сначала разрешаем весь трафик.

user-role rap-split-tunnel-port-role-krasnodar

access-list session rap-split-tunnel-policy-krasnodar

access-list session allowall

!

Создаем AAA профиль и привязываем к нему роль.

aaa profile rap-split-tunnel-aaa_prof-krasnodar

initial-role rap-split-tunnel-port-role-krasnodar

!

Создаём проводной профиль и привязываем к нему vlan, созданный специально для нашего филиала.

ap wired-ap-profile rap-split-tunnel-wired-ap_prof-krasnodar

wired-ap-enable

forward-mode split-tunnel

switchport access vlan 5

!

Профиль для порта. Указываем какой AAA профиль назначится устройству, подключенному к порту.

ap wired-port-profile rap-split-tunnel-wired-port_prof-krasnodar

wired-ap-profile rap-split-tunnel-wired-ap_prof-krasnodar

no rap-backup

aaa-profile rap-split-tunnel-aaa_prof-krasnodar

!

Вешаем все профили на первый порт нашего RAP 5.

ap-group Krasnodar

enet1-port-profile rap-split-tunnel-wired-port_prof-krasnodar

Работу офисного компьютера обеспечили.

Теперь дело за телефонией, создаём универсальный acces list с приоритетом на голос.

ip access-list session avaya-voice

any any svc-sip-udp permit queue high tos 46 dot1p-priority 6

any any svc-sip-tcp permit queue high tos 46 dot1p-priority 6

any any svc-sips permit queue high tos 46 dot1ppriority 6

any any svc-h323-udp permit queue high tos 46 dot1p-priority 6

any any svc-h323-tcp permit queue high tos 46 dot1p-priority 6

any network 10.11.5.0 255.255.255.0 any permit queue high tos 46 dot1p-priority 6

network 10.11.5.0 255.255.255.0 any any permit queue high tos 46 dot1p-priority 6

any any svc-http permit queue high tos 46 dot1ppriority 6

any any svc-icmp permit

any any svc-dhcp permit queue high tos 46 dot1ppriority 6

any any svc-dns permit queue high tos 46 dot1ppriority 6

!

Далее создаётся аналогичная цепочка профилей, только vlan c H.323 телефонами прокидывается в режиме access.

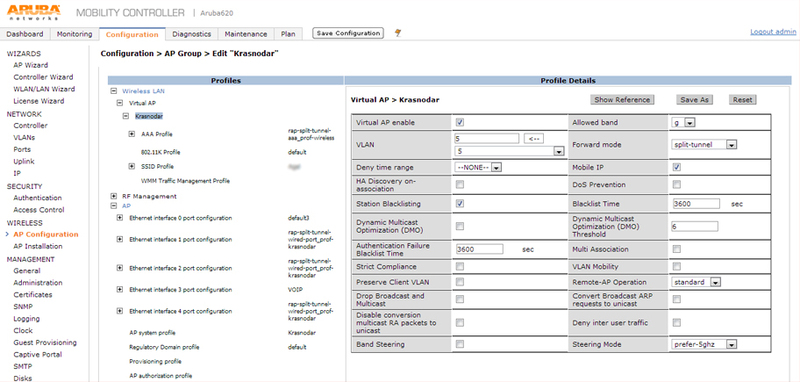

По аналогии с проводным создаётся и беспроводной профиль со всей цепочкой, только еще мы добавляем к беспроводной роли наш avaya-voice access-list. Так выглядит настройка RAP из веб-интерфейса.

Добавлю ещё, что на RAP 5 есть профиль, назначающий локальные настройки при обрыве соединения до центрального контроллера. Они обязательно должны совпадать с настройками на контроллере, созданными под данный филиал.

Автор: maverick_ml