В драйвере win32k.sys опять проблема

На первый взгляд может показаться, что компания Google поступила безответственно и нарушила IT-этикет, не дав Microsoft времени на исправление бага. Специалисты Google Threat Analysis Group опубликовали факт наличия опасной уязвимости в Windows всего через 10 дней после того, как сообщили о ней в Microsoft. У редмондской компании просто физически не было времени, чтобы проверить баг, протестировать его на всех конфигурациях, подготовить патч, протестировать его на всех конфигурациях — и выкатить обновление в Windows Update. Уязвимость до сих пор не закрыта.

Но есть один нюанс. Как и во многих других случаях, обнаруженная уязвимость уже активно эксплуатировалась хакерами. На самом деле большинство закрываемых уязвимостей эксплуатируются злоумышленниками до того, как выходят патчи. Так что действия Google вполне уместны, учитывая высокую опасность найденного бага. Эти действия только заставят Microsoft шевелиться и выпустить патч быстрее, чем они могли бы сделать это без публичного «скандала».

По регламенту Google Threat Analysis Group, срок публикации информации об активно эксплуатируемых уязвимостях составляет 7 дней. Можно сказать, что в данном случае компании Microsoft дали поблажку.

Сведения о ранее неизвестных 0-day уязвимостях в продуктах Microsoft и Adobe были отправлены в эти компании 21 октября 2016 года. Компания Adobe обновила Flash 26 октября 2016 года (патч для CVE-2016-7855). Это обновление доступно через систему автоматического обновления Adobe и автообновление Chrome. Компания Microsoft не закрыла дыру до сих пор.

Google сообщает некоторые детали. Речь идёт об уязвимости с повышением привилегий в драйвере ядре Windows, позволяющей выйти из песочницы. Она срабатывает с помощью специально сформированного системного вызова NtSetWindowLongPtr() от драйвера win32k.sys, который устанавливает индекс GWLP_ID в значение WS_CHILD для окна с дескриптором GWL_STYLE.

Чтобы предотвратить эксплуатацию этой уязвимости до выпуска патча, песочница Chrome теперь блокирует системные вызовы win32k.sys с помощью процедуры локдауна win32k.sys под Windows 10. Таким образом выход из песочницы невозможен.

Компания Google призывает пользователей проверить нормальную работу систем автоматического обновления и убедиться, что Flash обновлён до последней версии — вручную или автоматически. И сразу же установить свежий патч для Windows, как только он станет доступен.

Судя по всему, данная уязвимость актуальна только для драйвера ядра в Windows 10. В то же время, Adobe Flash Player был уязвим под всеми версиями Windows (7, 8 и 10), а также под Linux. Уязвимость CVE-2016-7855 также присутствует в Adobe Flash Player Desktop Runtime 23.0.0.185 и более ранних версиях под Windows и Macintosh. Для эксплуатации в Windows 10 требуется непропатченный Flash Player.

Adobe сработала очень быстро, потому что уязвимость уже активно использовалась в рабочих зловредах.

Компания Google не первый раз разглашает информацию о незакрытых уязвимостях в Windows. То же самое она сделала в прошлом году, за что её подвергли критике коллеги из Microsoft. Якобы такие действия подвергают опасности миллионы пользователей Windows. В тот раз ситуация была даже интереснее, потому что Microsoft специально просила Google подождать ещё несколько дней с разглашением — дать им время выпустить патч для Windows 8.1, но Google не отступилась от принципов.

Кажется, что у двух компаний просто разные взгляды на проблему. Google считает, что информирование пользователей об опасности только повышает общую безопасность и заставит раньше выпустить патч. Microsoft считает, что незачем выносить грязное бельё на публику. Сейчас Microsoft прокомментировала в таком же стиле: «Мы считаем правильным координацию действий при разглашении информации, а сегодняшний поступок Google может подвергнуть пользователей потенциальному риску».

За последние несколько месяцев это уже третья уязвимость с эскалацией привилегий в win32k.sys: предыдущие патчи выпускались в июне и августе.

По сравнению с Microsoft, у компании Google как будто более строгие требования к безопасности. Понятно, что во всех браузерах примерно одинаковое количество уязвимостей. Но есть разница в том, как компания-разработчик относится к таким вопросам. Политика Google основана на изначальной установке на существование уязвимостей. Исходя из этого, ставится задача как можно более затруднить их эксплуатацию.

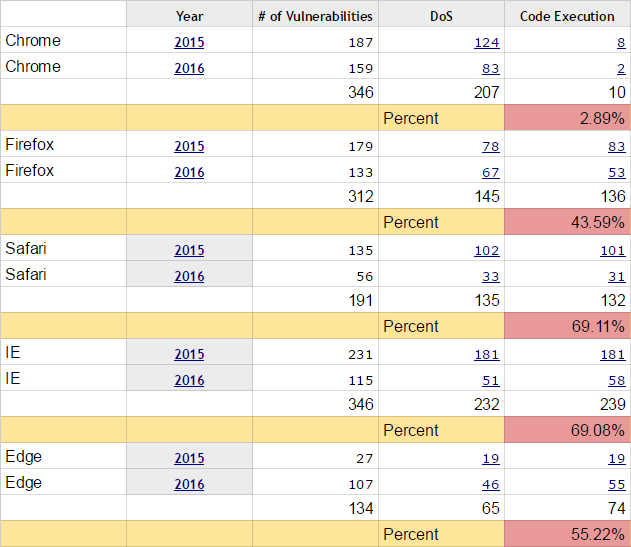

Например, статистика за 2015-2016 годы показывает минимальное количество уязвимостей у Edge и Safari: 134 и 191, соответственно. В то же время у IE и Chrome найдено по 346. Но оцените степень опасности этих уязвимостей. У Edge уязвимости на исполнение кода — 74 (55,22% от общего количества), у IE — 239 (69,08%), у Safari — 132 (69,11%). В то время как у Chrome — всего десять штук за два года, из них восемь в 2015 году и две в 2016 году (2,89% от общего количества).

Полная версия таблицы. Примечание: в таблице учтены найденные уязвимости во всех версиях браузеров

Патч для последней уязвимости в Windows должен выйти в ближайшее время.

Автор: alizar