Power Loader представляет из себя билдер ботов, которые на самом деле являются загрузчиками/даунлоадерами (downloaders) других семейств вредоносных программ. Этот билдер также является еще одним примером схемы, на основе модульности, которая используется в производстве вредоносных программ. Мы обнаружили боты на базе Power Loader в сентябре 2012. ESET определяет как Win32/Agent.UAW не модифицированные дропперы, собранные с помощью этого билдера. Наш коллега Александр Матросов провел собственное расследование и выяснил, что этот билдер был использован для разработки дропперов Win32/Gapz, начиная с октября 2012. В то же время, уже с ноября 2012 вредоносный код, известный как Win32/Redyms, использовал компоненты Power Loader в своем собственном дроппере. Стоимость Power Loader на киберкриминальном российском рынке была в районе $500 за один билдер с панелью управления C&C.

(картинка выше является логотипом продукта Power Loader, который использовал один из реселлеров для его продажи)

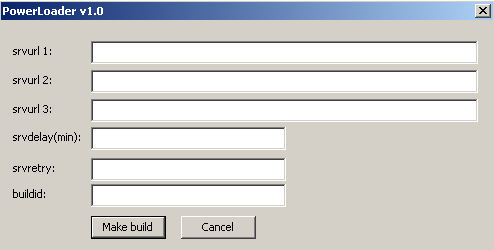

Рис. Интерфейс билдера.

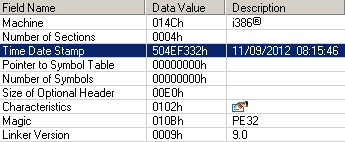

Первая версия билдера Power Loader была скомпилирована в начале сентября 2012 г. Дата компиляции файла из PE-заголовка представлена ниже.

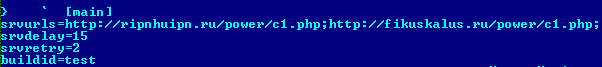

Power Loader использует один главный URL для C&C и еще два зарезервированных URL. Все служебные данные конфигурации хранятся в секции .cfg исполняемого файла. Эти данные представлены в текстовом формате и не зашифрованы.

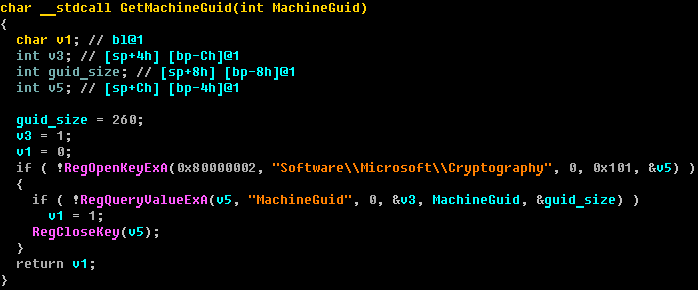

Идентификатор бота — Bot ID представляет из себя уникальное значение MachineGuid, которое хранится в системном реестре. Этот идентификатор бота используется для создания мьютекса, который сигнализирует о присутствии вредоносного кода в системе.

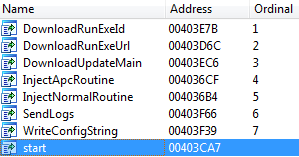

Различные семейства дропперов, собранные с использованием Power Loader, имеют разные таблицы экспорта после распаковки оригинальных исполняемых файлов дропперов. Таблица экспорта в боте, созданном первой версией билдера выглядит так:

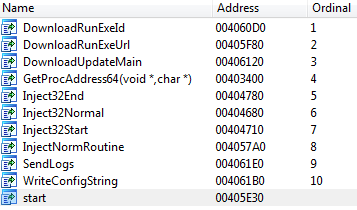

В таком виде мы не можем распознать код внедрения вредоносного содержимого в другие процессы с применением техники обхода HIPS, которая используется в Gapz. Но другая модификация вредоносного кода, которая создана с использованием другой версии билдера, имеет специальные маркеры для внедряемого кода. Таблица экспорта в таком случае представлена ниже.

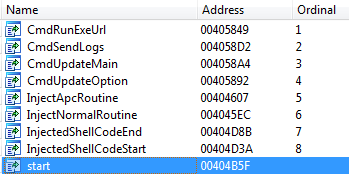

В случае с Win32/Redyms таблица экспорта выглядит так:

Этот метод внедрения кода в explorer.exe используется для обхода HIPS и основан на технике использования доверенного процесса. Более подробная информация об этом была нами опубликована в этом посте.

Еще один интересный факт заключается в том, что Power Loader использует дизассемблер с открытым исходным кодом «Hacker Disassembler Engine» (aka HDE) при внедрении кода. И этот движок используется буткитом Win32/Gapz в одном из модулей (шелл-код). Это не доказывает, что за Power Loader и Gapz стоит один человек, но, тем не менее, это интересная находка. Мы продолжаем наши исследования и скоро опубликуем еще более интересную информацию.

Автор: esetnod32