Ранее мы указывали, что компания Microsoft сообщила об эксплуатации незакрытой RCE уязвимости CVE-2013-3906 злоумышленниками посредством эксплойта, который используется для организации направленных атак и установки вредоносного кода на системы жертвы. Злоумышленники использовали уязвимость в подверженных эксплуатации версиях Microsoft Word (2003-2007-2010 [2010 на Windows XP]) через специальным образом сформированный .docx файл. Атака была направлена на системы, расположенные на Среднем Востоке и в Южной Азии. Вредоносный .docx файл доставлялся через электронную почту, а само электронное письмо содержало фишинговое сообщение, согласно которому пользователь должен был открыть .docx файл.

Сама уязвимость заключается в неправильной обработке кодом TIFF-изображений, которые могут быть вставлены в документ посредством ActiveX. Для обхода механизмов смягчений DEP&ASLR на Windows Vista и Server 2008 (новейшие версии ОС Windows 7+ не подвержены эксплуатации) эксплойт использует знакомые методы heap-spray для копирования своего кода по заданному адресу, используя при этом резервирование больших блоков памяти в куче и ROP для передачи туда управления минуя ограничения DEP для памяти, недоступной для исполнения. Отличие различных модификаций эксплойтов, используемых в атаке в том, что для heap-spray использовалась сама среда ActiveX. Мы добавили этот эксплойт в свои базы как Win32/Exploit.CVE-2013-3906.A. Как и в случае других подобных уязвимостей, CVE-2013-3906 имеет тип memory-corruption, это свидетельствует о том, что начальный вектор исполнения ROP цепочки будет инициирован через передачу специального аргумента функции, которая приведет к переполнению блока памяти и началу исполнения ROP. Перед этим, сам шелл-код будет размещен в памяти через spray при использовании фреймворка ActiveX.

В процессе своей работы эксплойт подключается к удаленному C&C серверу для копирования оттуда полезной нагрузки, которая представляет из себя архив с Word-документом и вредоносной программой. Этот документ используется для отвлечения внимания пользователя пока вредоносное ПО будет скрытно установлено в системе.

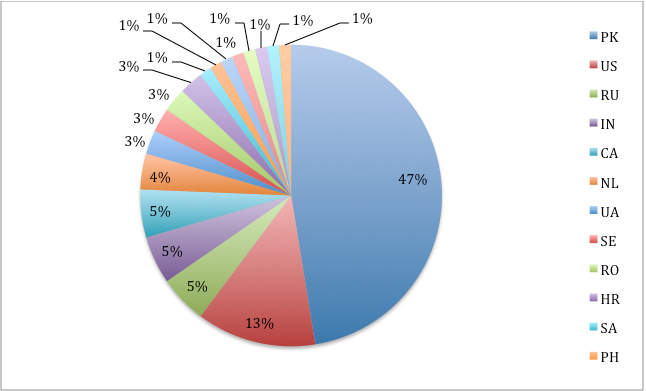

Согласно информации FireEye, полученной с одного из C&C серверов, большинство жертв располагаются в Пакистане.

Рис. Регионы нахождения жертв кибератаки, согласно информации FireEye.

Злоумышленники выбрали банковский троян Citadel в качестве полезной нагрузки для атаки.

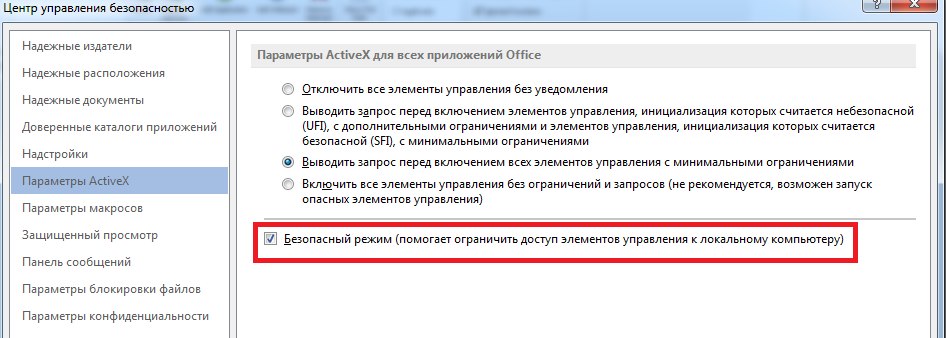

Обратите внимание, что новейшие версии ОС Windows 7-8-8.1 не являются уязвимыми при использовании последних версий Office 2010-2013, которые позволяют ограничивать от исполнения различные вложения документов Word через специальные настройки, активные по умолчанию. Файл->Параметры->Центр управления безопасностью->Параметры центра управления безопасностью->Параметры ActiveX.

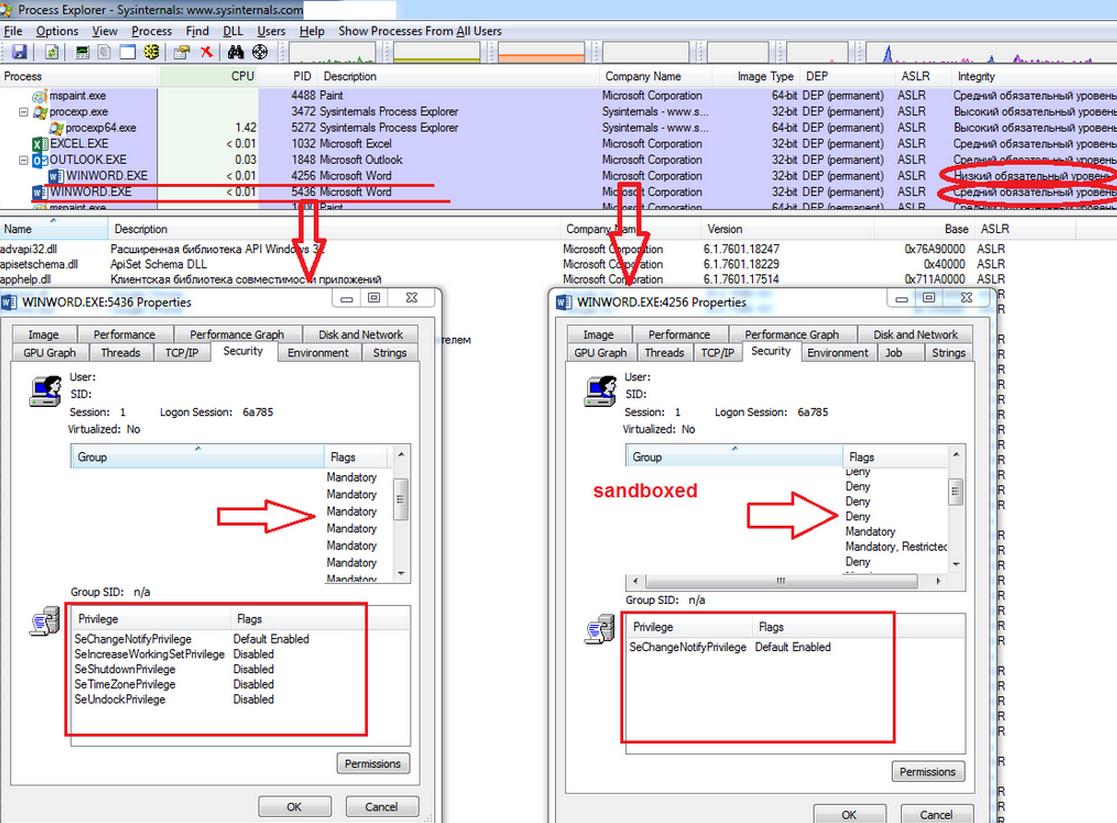

Кроме этого, MS Outlook 2013 (Windows 7+) имеет в своем составе механизм sandboxing для вложений .docx, который изолирует запускаемый процесс вьювера Word.

Рис. Изоляция процесса Word, которая происходит при просмотре .docx файлов в письмах через Outlook 2013. Процессу присваивается низкий Integrity Level, запрещаются группы в маркере и удаляются привилегии.

Автор: esetnod32