За последний месяц в области безопасности SAP произошло несколько значимых событий, о которых я хотел бы рассказать.

Во-первых, прошли две крупных конференции по безопасности, где затрагивалась тема безопасности SAP: BlackHat и Defcon. Мы (специалисты исследовательской лаборатории Digital Security) участвовали в обоих мероприятиях: с докладом о SAP на BlackHat и с докладом о VMware на Defcon. Я упоминаю здесь доклад о VMware, так как это выступление подтверждает, что защита SAP-систем заключается не только в безопасности самих приложений SAP, но и остальной инфраструктуры.

1. Уязвимости в VMware на Defcon

Это исследование было проведено во время тестирования ландшафта SAP на проникновение. В то время как наша команда концентрировалась, естественно, на приложениях SAP, Александр Миноженко обратил внимание на то, что системы SAP были установлены на платформе VMware ESXi. То есть даже если бы все приложения SAP в этом системе были защищены, злоумышленник все равно мог бы перехватить контроль над всеми системами, получив доступ к консоли управления ESXi – vSphere. Поэтому он озадачился поиском способа неавторизованного доступа ко всем виртуальным машинам – и нашел такой способ с помощью ряда брешей в безопасности, в том числе уязвимостей нулевого дня.

Подробности можно найти в презентации (на английском языке).

2. Презентация на BlackHat, посвященная XXE Tunneling в SAP

На BlackHat мы рассказали об атаках класса SSRF (Server Side Request Forgery, подделка ответа сервера) и привели большое количество примеров этих атак. Что касается конкретно SAP, мы продемонстрировали пример целевой атаки с последовательным использованием ряда уязвимостей:

- Неавторизованный доступ к сервису Dilbertmsg

- XXE Tunneling (туннелирование TCP пакетов через XML)

- Хранение в RWX памяти переменных посылаемых через XML

- Переполнение буфера в SAP Kernel

Об этой атаке доступно большое количество информации в Сети, от наших отчетов до статей в прессе и даже видеоинтервью:

Мы также написали сканер XXE, помогающий эксплуатировать XXE-уязвимости. Вскоре мы выпустим и опубликуем его бета-версию.

3. Презентация Мартина Галло на Defcon, посвященная ревёрсингу протокола SAP DIAG

Мартин Галло из CoreSecurity рассказал о декомпрессии и фаззинге протокола DIAG. Многие его открытия публиковались ранее, но теперь он обнародовал детали уязвимостей переполнения буфера в протоколе DIAG. С помощью этих уязвимостей анонимный злоумышленник мог бы провести DoS-атаку. Одна из продемонстрированных уязвимостей могла также привести к выполнению кода. Правда, трассировка в системе должна быть установлена на уровень 3, а это не очень популярно в промышленных системах.

4. Удаленное внедрение команд в SAP

Как читателям уже известно, в середине каждого месяца SAP публикует список благодарностей исследователям безопасности, нашедшим уязвимости в продуктах SAP. Исследователи имеют право публиковать детали обнаруженных уязвимостей на своих веб-сайтах спустя три месяца, чтобы компании, которым небезразлична их безопасность, успели установить патчи.

Что может случиться с теми, кто не устанавливает патчи вовремя, понятно из этой заметки.

Коллеги из Context IS опубликовали детали уязвимости внедрения команд в сервисе SAP HostControl. Они говорят, что «эта уязвимость позволяет со 100-процентной надежностью выполнять произвольный код от лица администратора SAP без аутентификации».

Дело в том, что с помощью SOAP-запроса c командой GetDatabaseStatus к SAP HostControl, выполняемого анонимно в случае настроек по умолчанию (однако если поработать над настройками системы, эту функцию можно отключить, как и многие другие) – можно внедрить команду, которая выполнится приложением командной строки dbmsrv.exe, которое, в свою очередь, вызовет dbmcli.exe с параметрами, полученными из SOAP-запроса. Таким образом можно выполнить любую команду в ОС.

Самое интересное в том, что (как мы рассказывали в отчете «Безопасность SAP в цифрах»), многие компании оставляют открытым доступ к этому сервису из сети Интернет. Кстати о цифрах, 10% компаний, использующих SAP по всему миру, разрешают удаленный доступ к SAP HostControl. Что будет с этими компаниями, если кибермошенники используют эту дыру в безопасности, я думаю, представить себе несложно.

Что касается защиты, эту проблему можно исправить с помощью SAP Note 1341333. Впрочем, чтобы защитить SAP HostControl от других похожих атак и от проблем, связанных с раскрытием информации, я рекомендую также настроить параметр service/protectedwebmethods = SDEFAULT. Он обезопасит этот сервис от некоторых методов, которые необходимо защищать от удаленных вызовов. Подробнее здесь.

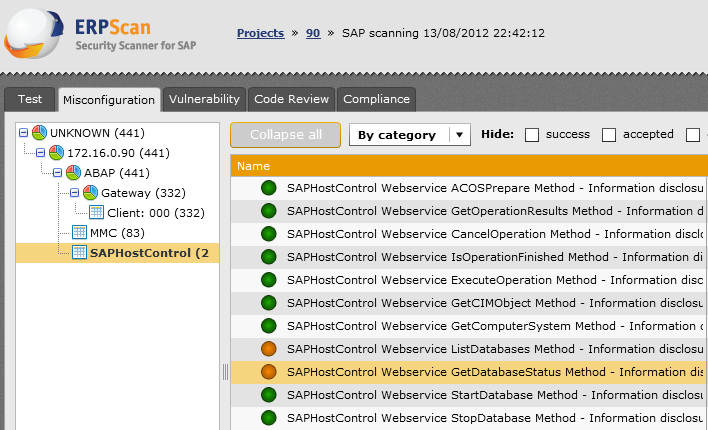

После этого желательно проверить возможность удаленных вызовов с помощью автоматического инструмента. такого как ERPScan:

5. Удаленное выполнение кода в SAP Crystal Reports и SAP BusinessObjects от ZDI

ZDI опубликовали детали двух уязвимостей в SAP Crystal Reports и SAP BusinessObjects. В источнике говорится: «Этот баг позволяет атакующему удаленно выполнять произвольный код в уязвимых системах SAP Crystal Reports. Аутентификация для эксплуатации не требуется». Уязвимость уже закрыта SAP, и эксплуатировать ее несколько сложнее, чем типовое переполнение буфера, так как этот сервис слушает случайный порт, поэтому атакующему сперва необходимо определить наличие данного сервиса в системе.

Что касается второй уязвимости в SAP Business Objects FI-CO, то для ее эксплуатации требуется участие легитимного пользователя. Критичность по CVSSv2 – 7.5, патч можно скачать здесь.

6. Августовские обновления безопасности

Вышли новые обновления безопасности от SAP с 8 благодарностями сторонним исследователями, но о них я расскажу позже.

Автор: AlexandrPolyakov