Недавно мы писали о возможной утечке конфиденциальных данных известной кибергруппы Equation Group (Five Eyes/Tilded Team). Опубликованная информация готовилась по горячим следам, а сам инцидент с публикацией данных рассматривался как вызывающий сомнения. Однако, за прошедшие несколько дней, нам удалось изучить опубликованный в свободном доступе архив, а также собрать доверенные источники, подтверждающие достоверность информации группы хакеров Shadow Brokers. Размер самого архива с доступными для доступа данными составляет около 300МБ, в нем насчитывается более 3,5 тыс. файлов. Расшифрованная публичная часть архива, которая уже упоминалась нами ранее, содержит в себе различные скрипты установки, файлы конфигурации, информацию о работе с управляющими C&C-серверами, работающие эксплойты для популярных роутеров и брандмауэров.

Недавно мы писали о возможной утечке конфиденциальных данных известной кибергруппы Equation Group (Five Eyes/Tilded Team). Опубликованная информация готовилась по горячим следам, а сам инцидент с публикацией данных рассматривался как вызывающий сомнения. Однако, за прошедшие несколько дней, нам удалось изучить опубликованный в свободном доступе архив, а также собрать доверенные источники, подтверждающие достоверность информации группы хакеров Shadow Brokers. Размер самого архива с доступными для доступа данными составляет около 300МБ, в нем насчитывается более 3,5 тыс. файлов. Расшифрованная публичная часть архива, которая уже упоминалась нами ранее, содержит в себе различные скрипты установки, файлы конфигурации, информацию о работе с управляющими C&C-серверами, работающие эксплойты для популярных роутеров и брандмауэров.

Кроме этого, названия файлов из этого архива совпадают с идентификаторами имплантов NSA из известного каталога ANT.

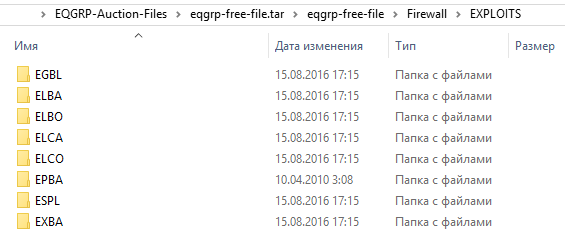

Директории с аббревиатурами в каталоге FirewallExploits. Как видно из названия, в них содержатся эксплойты для различных сетевых брандмауэров.

Расшифровки некоторых аббревиатур эксплойтов были опубликованы security-ресерчером Matt Suiche.

EGBL = EGREGIOUS BLUNDER (Fortigate Firewall + HTTPD exploit (apparently 2006 CVE )

ELBA = ELIGIBLE BACHELOR

ELBO = ELIGIBLE BOMBSHELL (Chinese TOPSEC firewall versions 3.3.005.057.1 to 3.3.010.024.1)

ELCA = ELIGIBLE CANDIDATE

ELCO = ELIGIBLE CONTESTANT

EPBA = EPIC BANANA

ESPL = ESCALATE PLOWMAN

EXBA = EXTRA BACON (Cisco Adaptive Security Appliance v8.0 to v8.4)

Описания некоторых вышеупомянутых эксплойтов (директория Exploits) приведены ниже.

EGREGIOUSBLUNDER A remote code execution exploit for Fortigate firewalls that exploits a HTTP cookie overflow vulnerability. It effects models 60, 60M, 80C, 200A, 300A, 400A, 500A, 620B, 800, 5000, 1000A, 3600, and 3600A. The model of the firewall is detected by examining the ETag in the HTTP headers of the firewall.

ELIGIBLEBACHELOR An exploit for TOPSEC firewalls running the TOS operation system, affecting versions 3.2.100.010, 3.3.001.050, 3.3.002.021 and 3.3.002.030. The attack vector is unknown but it has an XML-like payload that starts with <?tos length=«001e:%8.8x»?>.

ELIGIBLEBOMBSHELL A remote code execution exploit for TOPSEC firewalls that exploits a HTTP cookie command injection vulnerability, affecting versions 3.2.100.010.1pbc17iv3 to 3.3.005.066.1. Version detection by ETag examination.

Таким образом, эксплойты направлены на обход брандмауэров устройств Cisco PIX & ASA, Juniper Netscreen, Fortigate и др. Ниже даны описания имплантов, которые также были взяты из каталога NSA ANT. Информация была опубликована еще одним security-ресерчером здесь.

BANANAGLEE A non-persistent firewall software implant for Cisco ASA and PIX devices that is installed by writing the implant directly to memory. Also mentioned in the previously leaked NSA ANT catalogue.

BANANABALLOT A BIOS module associated with an implant (likely BANANAGLEE).

BEECHPONY A firewall implant that is a predecessor of BANANAGLEE.

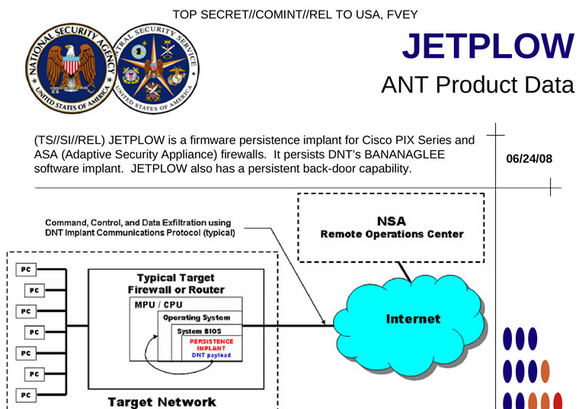

JETPLOW A firmware persistence implant for Cisco ASA and PIX devices that persists BANANAGLEE. Also mentioned in the previously leaked NSA ANT catalogue.

Слайд каталога NSA ANT в котором упоминается имплант BANANAGLEE для устройств Cisco ASA. Директория eqgrp-free-fileFirewallBANANAGLEE.

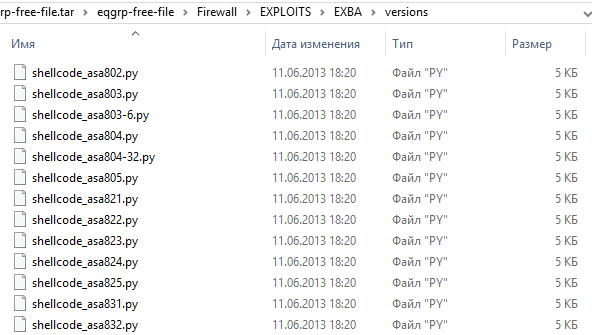

Директория с файлами шеллкода для различных версий устройств Cisco ASA.

Полный список файлов из публично доступного архива можно скачать здесь. Для расшифровки самого архива на Windows понадобится инструмент gpg2 из пакета Gpg4win.

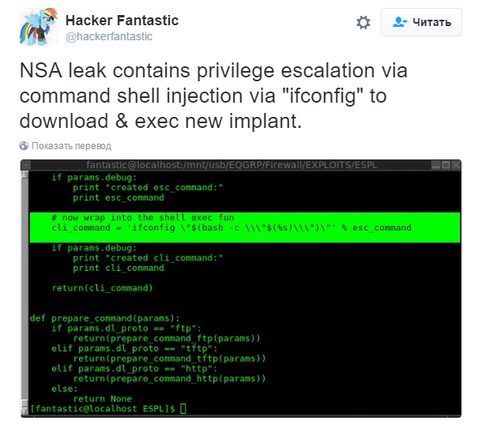

Как отмечает в своем твиттере Hacker Fantastic, один из скриптов содержит в себе команду на загрузку нового импланта с использованием эксплойта и специфичного набора команд.

Стоит отметить, что сами названия директорий и файлов не представляют из себя доверенный источник принадлежности данных к Equation Group. Однако, сами эксплойты оказались рабочими, а один из бывших специалистов NSA TAO (Tailored Access Operations) подтвердил принадлежность опубликованных данных NSA. TAO уже упоминалась нами в посте, посвященном недавно вышедшему фильму Zero Days как подразделение в составе NSA, ответственное за проведение хакерских атак и кибернаступательных операций по всему миру.

В вышеупомянутом посте автор демонстрирует успешность работы эксплойта EXTRA BACON на одном из устройств Cisco ASA. Эксплойт используется для запрещения аутентификации на роутере, что позволяет атакующим удаленно подключиться к нему по Telnet или SSH и выполнять необходимые команды. Следующий скрипт из архива и команда используется для запуска эксплойта.

python extrabacon_1.1.0.1.py exec -t 10.1.1.250 -c pubString --mode pass-disable

Equation Group имеет отношение к созданию самых успешных видов кибероружия.

- Stuxnet

- Duqu

- Regin

- Flame

- EquationLaser

- EquationDrug

- DoubleFantasy

- TripleFantasy

- Grayfish

- Fanny

» Известная кибергруппировка Equation Group могла подвергнуться масштабному взлому | ссылка

» Создатели фильма Zero Days пролили свет на авторов Stuxnet | ссылка

» NSA ANT catalog | ссылка

» Tailored Access Operations | ссылка

» Слайды NSA ANT | ссылка1 | ссылка2

» Powerful NSA hacking tools have been revealed online | ссылка

» Список файлов free архива | ссылка

» EquationGroup Tool Leak – ExtraBacon Demo | ссылка

» Shadow Brokers: NSA Exploits of the Week | ссылка

» JETPLOW: NSA Exploit of the Day | ссылка

» Equation Group Firewall Operations Catalogue | ссылка

Автор: ESET NOD32