Недавно Cisco узнала о некоторых хакерских группировках, которые выбрали своими мишенями коммутаторы Cisco, используя при этом проблему неправильного использования протокола в Cisco Smart Install Client. Несколько инцидентов в разных странах, в том числе некоторые из которых касаются критической инфраструктуры, оказались связаны с неправильным использованием протокола Smart Install. Некоторые эксперты считают, что ряд этих атак связан с хакерами, стоящими на службе государства. В результате мы занимаем активную позицию и призываем клиентов, снова, к оценке рисков и применению доступных методов нейтрализации рисков.

14 февраля 2017 года (да-да, тут нет ошибки, речь идет о 2017-м годе) группа реагирования на инциденты безопасности продуктов Cisco (PSIRT) опубликовала бюллетень, описывающий результаты активного сканирования, связанного с Cisco Smart Install Clients. ПО Cisco Smart Install Client — устаревшая утилита, предназначенная для удаленной настройки нового оборудования Cisco, в частности коммутаторов Cisco. В продолжение, Cisco Talos опубликовал заметку в блоге и выпустил инструмент с открытым исходным кодом, который сканирует устройства, использующие протокол Cisco Smart Install. В дополнение к описанному была выпущена сигнатура для системы обнаружения атак Snort (SID: 41722-41725), позволяющая детектировать любые попытки использовать эту технологию.

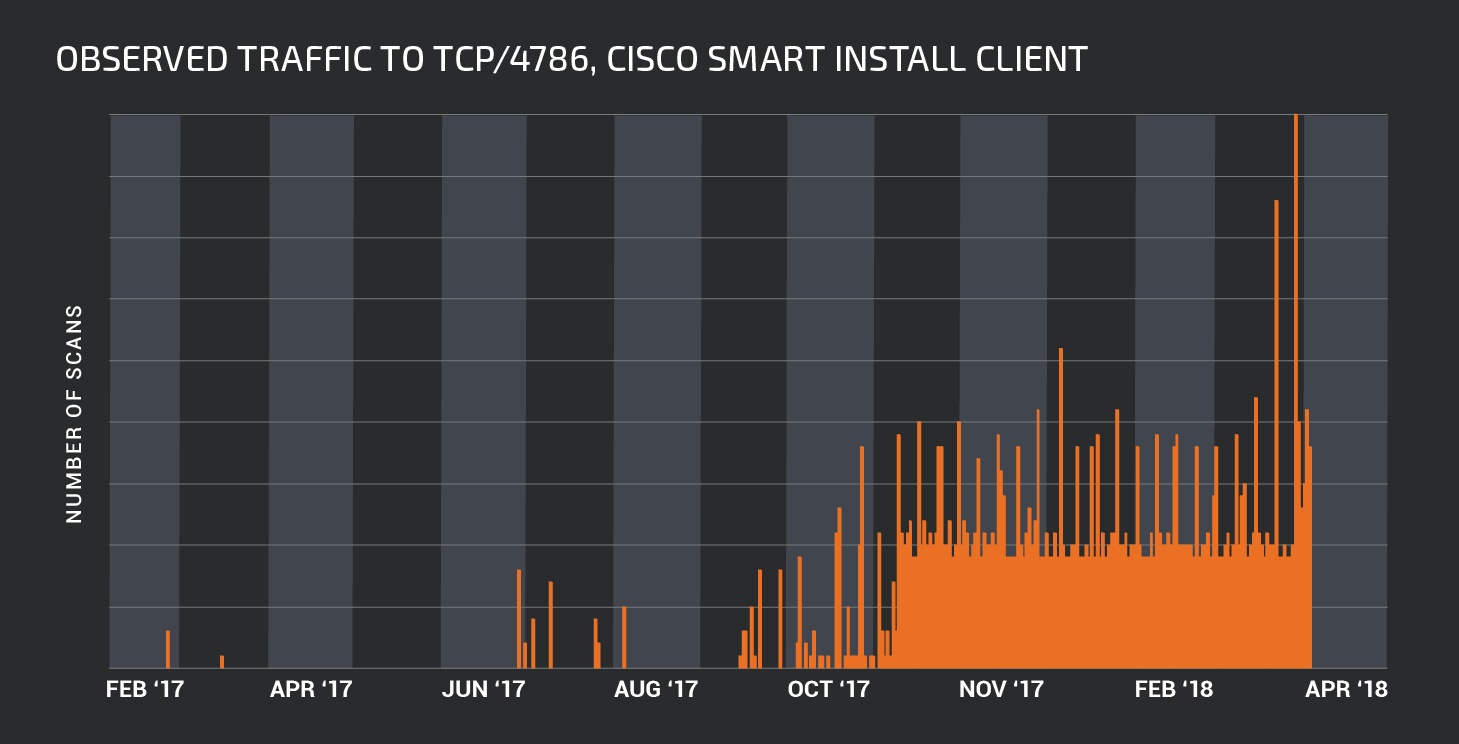

Протоколом Cisco Smart Install можно злоупотреблять, чтобы изменить настройку сервера TFTP, экспортировать файлы конфигурации через TFTP, изменить конфигурационные файлы, заменить имидж сетевой операционной системы IOS и настроить учетные записи, позволяющие выполнять команды IOS. Хотя это не является уязвимостью в классическом смысле, неправильное использование этого протокола может служить вектором атаки, который следует немедленно нейтрализовать. В течение конца 2017 года и в начале 2018 года Talos наблюдал, как злоумышленники пытались сканировать клиентов, используя эту уязвимость. Недавняя информация повысила актуальность этой проблемы и мы решили вновь к ней вернуться.

Хотя мы наблюдали только атаки, связанные с проблемой неправильного использования протокола Cisco Smart Install, недавно была раскрыта и исправлена другая уязвимость в Cisco Smart Install Client. Эта уязвимость была обсуждена публично, и был выпущен код с доказательством возможности эксплуатации уязвимости (PoC). Для устранения проблемы неправильного использования протокола, клиенты также должны устранить эту уязвимость, установив соответствующее обновление.

Область действия

Как часть исследования Cisco Talos, мы начали изучать, сколько устройств потенциально уязвимо для этой атаки. Результаты были крайне тревожными. Используя Shodan, Talos смог определить, что более 168 000 систем потенциально могут быть обнаружены через “открытый в Интернет” Cisco Smart Install Client. Это лучше, чем результаты 2016 года, когда один из сотрудников компании Tenable сообщил о 251000 уязвимых клиентов Cisco Smart Install Client, “видимых” из Интернет. Могут существовать различия в методологии сканирования Cisco Talos и Tenable, но мы предполагаем существенное сокращение число доступных для атаки устройств. Кроме того, несмотря на то, что с момента нашего первоначального бюллетеня было отмечено падение объемов сканирования, Talos наблюдал резкое увеличение попыток сканирования для Cisco Smart Install Client около 9 ноября 2017 года.

Нейтрализация

Вы можете определить, есть ли у вас устройствас “поднятым” на коммутаторе ПО Cisco Smart Install Client. Запуск команды show vstack config позволит вам определить, активен ли Smart Install Client. Ниже приведен пример такой команды с получением ответа на нее:

switch # show vstack config | inc Role

Role: Client (SmartInstall enabled)

Дополнительные признаки активного Cisco Smart Install Client могут присутствовать, если включена регистрация уровня 6 (информационный) или выше. Эти журналы регистрации событий могут включать, но не ограничиваются ими, операции записи через TFTP, выполнение команд и перезагрузки устройств.

Самый простой способ нейтрализовать эту проблему — запустить команду no vstack на уязвимом устройстве. Если по какой-либо причине эта опция недоступна для клиента, лучшим вариантом будет ограничение доступа через список управления доступом (ACL) для интерфейса, пример которого показан ниже:

ip access-list extended SMI_HARDENING_LIST

permit tcp host 10.10.10.1 host 10.10.10.200 eq 4786

deny tcp any any eq 4786

permit ip any anyЭтот тип ACL разрешает только узлам, показанным выше, доступ к Smart Install Client, что значительно ограничивает возможность реализации атаки. В дополнение к этому в наших системах предотвращения вторжения (IPS) есть сигнатуры, позволяющие определить, осуществляется ли воздействие на Smart Install Client или нет.

Поддержка

Для этого и других вопросов важно помнить о приверженности Cisco поддержке пострадавших клиентов. Все клиенты, независимо от статуса контракта поддержки, получают бесплатную помощь по реагированию на инциденты, как и помощь, предлагаемая контрактным клиентам, для любого инцидента, связанного с известными или разумно подозрительными уязвимостями безопасности в продукте Cisco. Если вы столкнулись с инцидентом с продуктом Cisco, обратитесь в Центр технической поддержки Cisco (TAC):

- В Москве: +7 495 961 13 82

- В Санкт-Петербурге: +7 812 363-3328

- Бесплатный звонок по России: 8 800 700 05 22

- В Армении: 800-721-7549

- В Беларуси: 8 800 101, then 800 721 7549

- В Украине (основной): 0800 301 2090 (бесплатный номер)

- В Украине (альтернативный): +380 44 390 2400

- В Азербайджане: 088 9999999

- В Казахстане: 8^800-121-4321 (наберите 8, подождите 2-го сигнала и затем набирайте остальные цифры). Затем наберите PIN, 800-721-7549

- В Таджикистане: + 992 44 600 60 40

- В Узбекистане: 800-721-7549

Дополнительные сведения см. в разделе Политика безопасности уязвимостей Cisco.

Выводы

Чтобы обеспечить безопасность и контроль периметра, сетевым администраторам необходимо проявлять особую бдительность. Легко «устанавливать и забывать» сетевые устройства, поскольку они обычно очень стабильны и редко меняются. Достаточно вспомнить результаты нашего позапрошлогоднего ежегодного отчета по кибербезопасности, в котором мы продемонстрировали результаты нашего исследования, доказывающего, что среднее время неустранения клиентами уязвимостей в сетевом и серверном оборудовании и ПО составляет в среднем около пяти лет. Объедините это с преимуществами, которые атакующий имеет при получении доступа и перехвате управления сетевым устройством и вы поймете, что маршрутизаторы и коммутаторы становятся очень заманчивыми целями для злоумышленников. Особенно если идет речь об устройствах, стоящих на периметре организации или оператора связи.

Наблюдая за активным использованием этого вектора злоумышленниками, Cisco настоятельно рекомендует всем клиентам пересмотреть свою архитектуру, использовать инструменты Talos для сканирования своей сети и удалить Cisco Smart Install Client со всех устройств, где он не используется.

Дополнительная информация

- Бюллетень Cisco о неверном использовании протокола Cisco Smart Install

- Бюллетень Cisco об уязвимости RCE в реализации функции Smart Install

- Бюллетень Cisco об уязвимости DDoS в реализации функции Smart Install

- Заметка в блоге Cisco Talos о некооректном использовании протокола Smart Install

- Сканер Smart Install Client, разработанный Cisco Talos

- Данная оригинальная заметка в блоге Talos

- Руководство Cisco по усилению защиты устройств на базе Cisco IOS и IOS XE

Автор: Алексей Лукацкий