Ни для кого не секрет, что в области интернета вещей (Internet of Things, IoT), пожалуй, меньше всего порядка в плане обеспечения информационной безопасности (ИБ). Сегодня мы наблюдаем развивающуюся технологию, постоянно меняющийся ландшафт отрасли, прогнозы, порой уводящие в сторону от реальности, десятки организаций, пытающихся объявить себя законодателями в той или иной области, хотя бы «на час». Актуальность проблемы подчеркивается эпическими инцидентами. Industroyer, BrickerBot, Mirai – и это лишь видимая верхушка айсберга, а что «день грядущий нам готовит»? Если продолжать двигаться по течению, то хозяевами интернета вещей станут ботнеты и прочие «вредоносы». А вещи с непродуманным функционалом будут довлеть над теми, кто попытается стать их хозяином.

В ноябре 2018 ENISA (The European Union Agency for Network and Information Security) выпустило документ «Good Practices for Security of Internet of Things in the context of Smart Manufacturing», в котором собраны всевозможные практики обеспечения кибербезопасности для промышленного интернета вещей, причем проанализировано около сотни документов с лучшими практиками в этой области. Что же находится «под капотом» этой попытки объять необъятное? В статье выполнен обзор содержания.

Промышленный интернет вещей (Industrial Internet of Things, IIoT), включающий, в том числе, объекты критической информационной инфраструктуры (КИИ), стоит несколько особняком от классического IoT. Операторы IIoT систем привыкли внедрять достаточно зрелые технические решения с горизонтом эксплуатации в десятки лет. Таким образом, внедрение модернизаций и инноваций с использованием IIoT решений сдерживается динамичностью рынка с отсутствием общепринятой системы стандартов и общепринятых схем лицензирования.

Еще один вопрос: что делать с морем информации, накопленной в области ИБ IoT за последние 3-4 года? Что нужно взять за основу, а что является второстепенным? А если в разных документах встретилась противоречивая информация, то, что важнее? Одним из ответов может быть изучение аналитических отчетов, в которых обобщен и гармонизирован накопленный опыт с учетом максимального числа доступных источников.

Итак, ENISA предлагает обобщение опыта, основанное на использовании лучших практик. Чтобы продемонстрировать, что такой подход не является единственным, рассмотрим еще одну возможность, а именно, создание коллекции всевозможных стандартов.

На сайте National Institute of Standards and Technology (NIST) можно обнаружить документ «Draft NISTIR 8200. Interagency Report on Status of International Cybersecurity Standardization for the Internet of Things (IoT)». Версия датирована февралем 2018, и пока все еще носит статус драфта. Там проводится анализ существующих стандартов, распределенных по следующим 11 областям: Cryptographic Techniques, Cyber Incident Management, Hardware Assurance, Identity and Access Management, Information Security Management Systems (ISMS), IT System Security Evaluation, Network Security, Security Automation and Continuous Monitoring (SACM), Software Assurance, Supply Chain Risk Management (SCRM), System Security Engineering.

Перечень стандартов занимает больше ста страниц! Значит, там содержатся сотни наименований, это десятки тысяч страниц, на изучение которых могут уйти годы, к тому же, многие документы являются платными. При этом идентифицированы множественные пробелы в стандартизации отрасли, которые, очевидно, будут заполняться.

Думаю, читатель уже понял, на стороне какого подхода находится здравый смысл и симпатии автора. Поэтому, вернемся к лучшим практикам ENISA. Они базируются на анализе около сотни уже выпущенных документов. Однако, нам не надо читать все эти документы, поскольку эксперты ENISA уже собрали в своем отчете все самое важное.

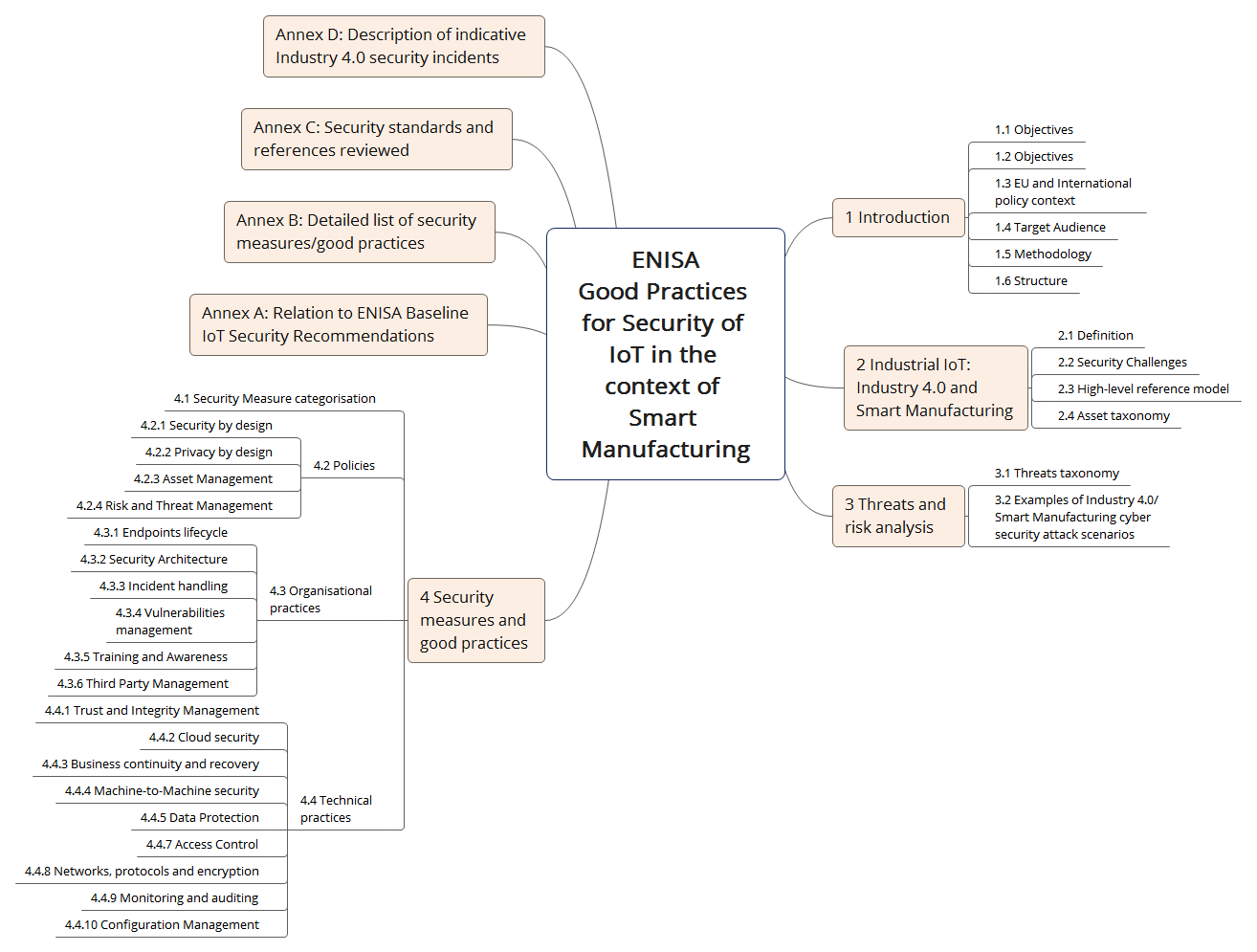

Ниже на рисунке представлена структура документа, и мы с ней сейчас детально ознакомимся.

Риунок 1. Структура документа «Good Practices for Security of Internet of Things in the context of Smart Manufacturing»

Первая часть является вводной.

Во второй части сначала приводится базовая терминология (2.1), а затем вызовы в обеспечении безопасности (2.2), к которым относятся:

- уязвимые компоненты (Vulnerable components);

- недостатки в управлении процессами (Management of processes);

- возрастающее количество коммуникационных связей (Increased connectivity);

- взаимодействие операционных и информационных технологий (IT/OT convergence);

- наследование проблем АСУ ТП (Legacy industrial control systems);

- небезопасные протоколы (Insecure protocols);

- человеческий фактор (Human factors);

- избыточная функциональность (Unused functionalities);

- необходимость учета аспектов функциональной безопасности (Safety aspects);

- реализация обновлений, связанных с ИБ (Security updates);

- реализация жизненного цикла ИБ (Secure product lifecycle).

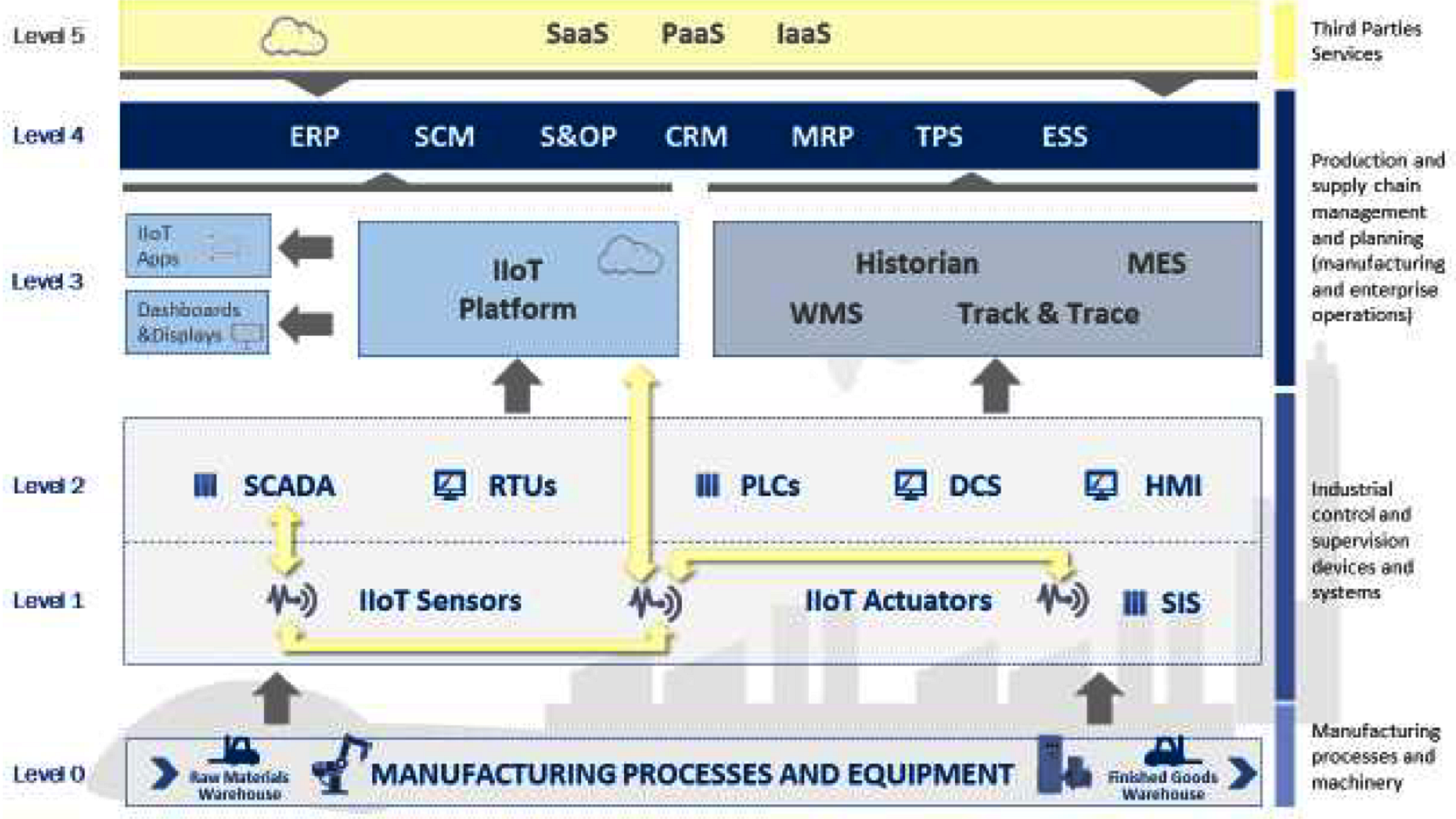

В разделе 2.3, со ссылкой на ISA, приведена референсная архитектура, которая, тем не менне, несколько противоречит общепринятой архитектуре ISA (Purdu), поскольку RTU и PLC отнесены ко 2-му, а не к 1-му уровню (как это практикуется в ISA).

Рисунок 2. Референсная архитектура IIoT

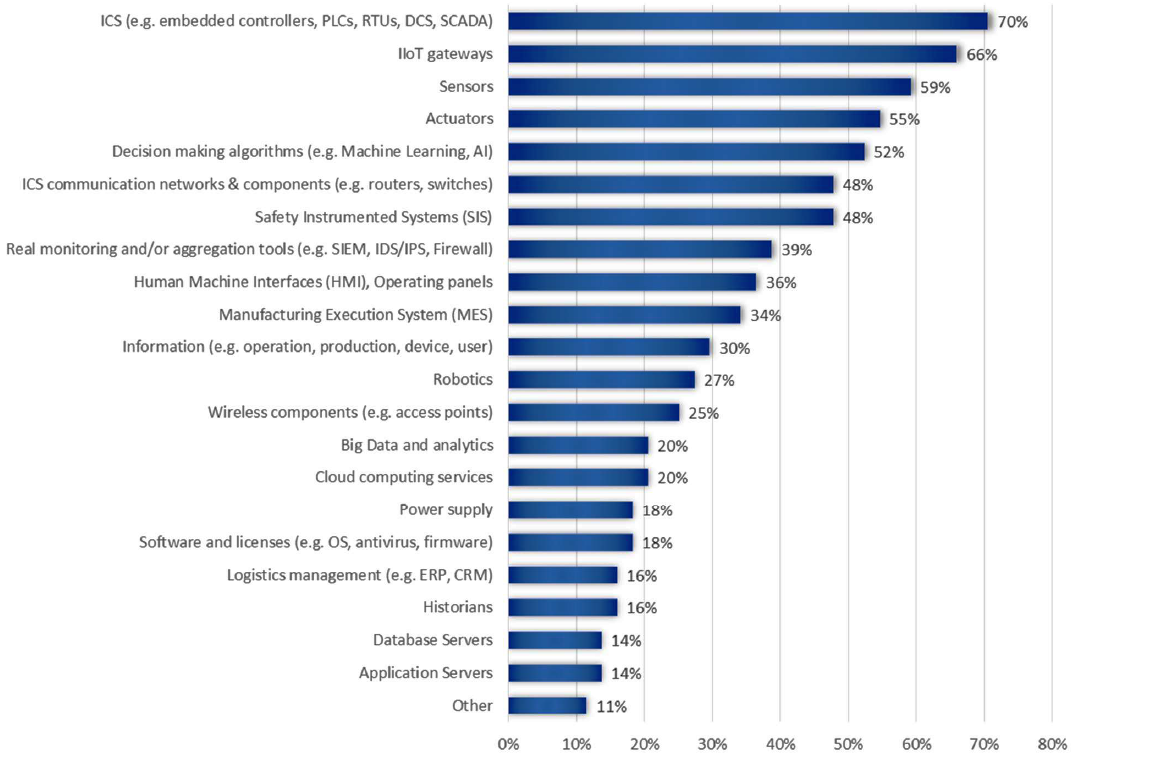

Референсная архитектура является входом для формирования таксономии активов, которая выполнена в разделе 2.4. На основании экспертных данных оценена критичность активов с точки зрения их влияния на ИБ. О репрезентативности речь не идет (в отчете сказано, что участвовали эксперты от 42 различных организаций), и можно воспринимать эту статистику, как «некоторое мнение». Проценты на диаграмме означают процент экспертов, которые оценили тот или иной актив, как наиболее критичный.

Рисунок 3. Результаты экспертной оценки критичности активов IIoT

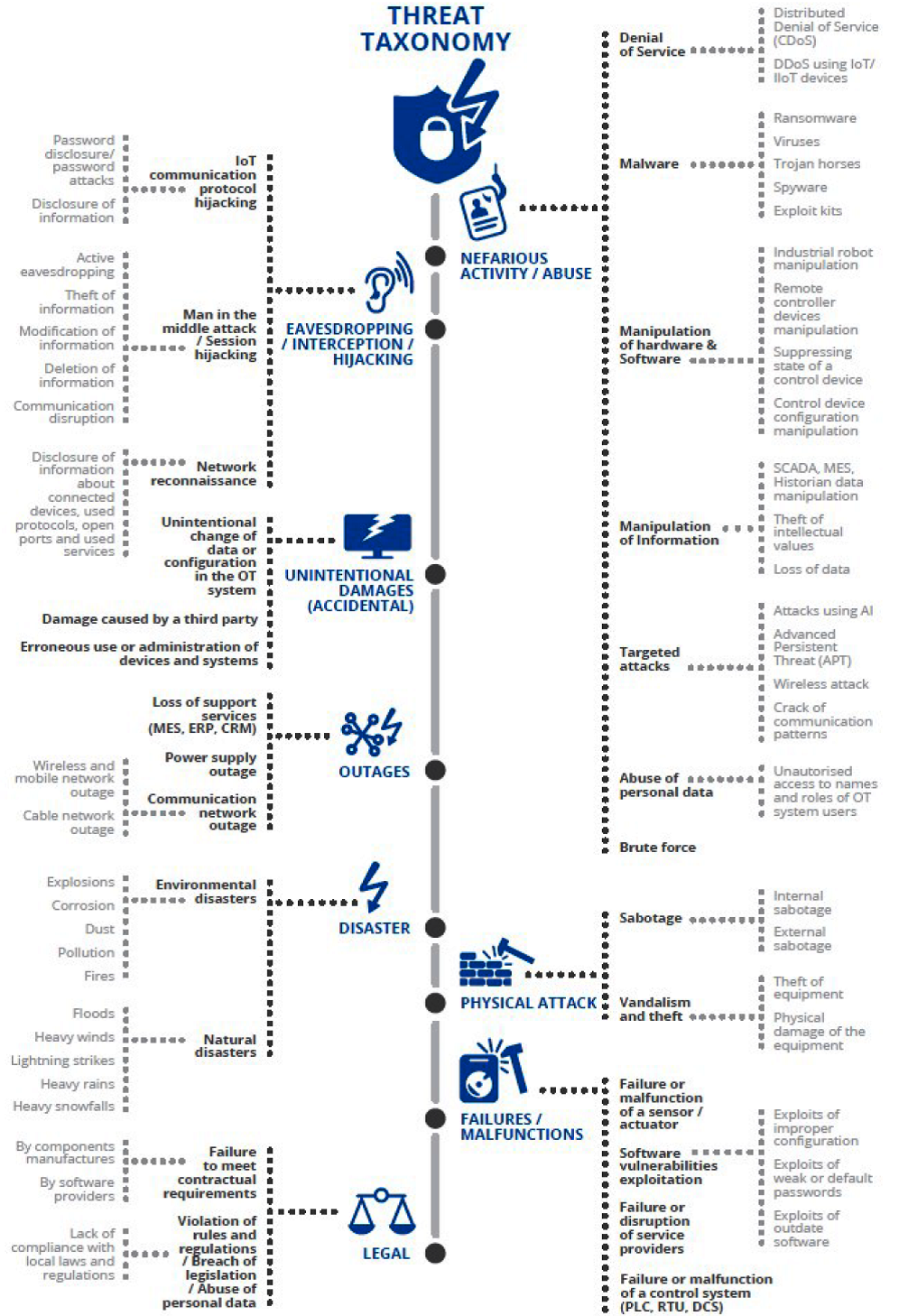

В разделе 3.1 выполнена классификация и описание возможных угроз, применительно к области IIoT. Кроме того, к каждой из угроз привязаны классы активов, которые могут быть затронуты. Выделены основные классы угроз:

- Nefarious activity / Abuse (недобросовестная деятельность и злоупотребления) – различного рода манипуляции, производимые с данными и устройствами;

- Eavesdropping / Interception / Hijacking (прослушивание / перехват / хакинг) – сбор информации и взлом системы;

- Unintentional damages (accidental) (непреднамеренные случайные повреждения) – ошибки в конфигурировании, администрировании и применении;

- Outages (отключения) – перебои в работе, связанные с потерей электропитания, коммуникаций или сервисов;

- Disaster (катастрофы) – разрушительные внешние воздействия природного и техногенного характера;

- Physical attack (физические атаки) – воровство, вандализм и саботаж (вывод из строя), производимый непосредственно на оборудовании;

- Failures / Malfunctions (отказы и нарушения в работе) – могут происходить по причине случайных отказов аппаратных средств, по причине отказов сервисов провайдера, а также из-за проблем в разработке программного обеспечения, приводящего в внесению уязвимостей;

- Legal (правовые вопросы) – отклонения от требований законов и контрактов.

Рисунок 3. Таксономия угроз

В разделе 3.2 рассмотрены типовые примеры атак на компоненты систем IIoT.

Самый важный раздел в документе – это 4-й, в котором рассмотрены лучшие практики, направленные на защиту компонентов IIoT. В практики включены три категории: политики, организационные практики и технические практики.

Рисунок 4. Структура лучших практик обеспечения ИБ IIoT

Принципиальное различие политик и организационных практик не объяснено, а процедурный уровень присутствует в обоих случаях. Например, Risk and Threat Management попали в политики, а Vulnerability Management – в организационные практики. Единственное различие, которое можно уловить, это то, что политики применяются, в первую очередь, для разработчиков, а организационные практики – для эксплуатирующих организаций.

В составе политик (4.2) описаны 4 категории и 24 практики. В организационном разделе (4.3) описано 27 практик, разделенных на 6 категорий, а в техническом (4.4) – 59 практик, разделенных на 10 категорий.

В Приложении А отмечено, что настоящим документом ENISA продолжает исследования, задекларированные в 2017 г. в документе «Baseline Security Recommendations for IoT in the context of Critical Information Infrastructures». Конечно, IoT более широкое понятие, чем IIoT, и, с этой точки зрения, можно было бы взять прошлогодний документ за основу этого обзора, однако, всегда хочется иметь дело с более новым материалом.

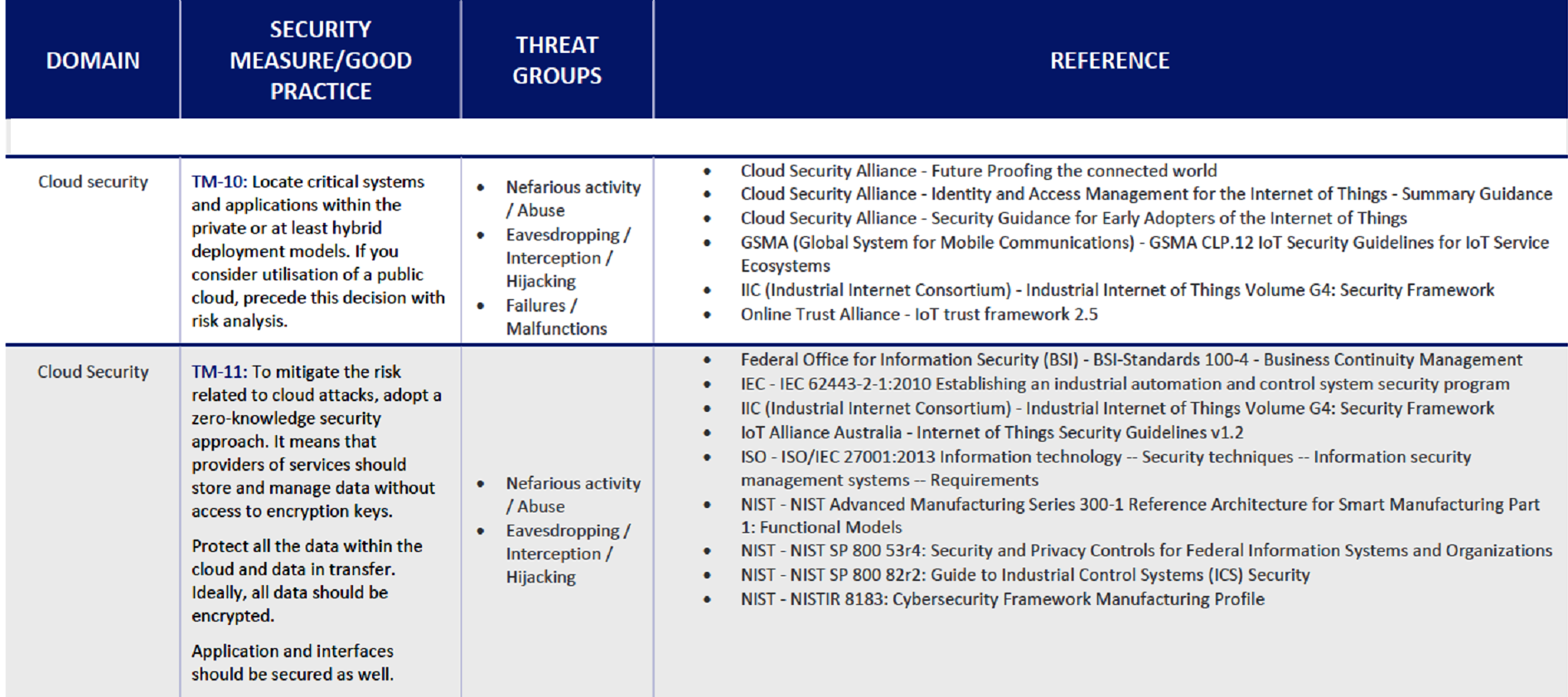

Приложение В – эта основная смысловая часть документа. Перечень практик из раздела 4 изложен в виде таблиц, где сделана привязка к группам угроз и даны ссылки на документы, поддерживающие применение той или иной практики, правда, к сожалению, без указания конкретной страницы или параграфа. Вот, например, несколько пунктов, относящихся к безопасности облачных сервисов.

Рисунок 5. Фрагмент описания лучших практик обеспечения ИБ IIoT

В Приложении С дан перечень цитируемых документов (их всего около 100), которые были проработаны и легли в основу разработанных лучших практик.

В Приложении D перечислены самые значимые инциденты, связанные с нарушением ИБ в промышленных приложениях.

Выводы

«Good Practices for Security of Internet of Things in the context of Smart Manufacturing», разработанный в ноябре 2018, является на сегодняшний момент одним из самым подробный документов в области ИБ интернета вещей. Подробной технической информации по реализации 110 описанных практик нет, однако, есть свод накопленных знаний, полученный на основе анализа сотни документов от ведущих экспертных организаций в области IoT.

Документ сфокусирован на IIoT, учитывает промышленную архитектуру и связанные с ней, активы, угрозы и сценарии возможных атак. Более общим для IoT является документ-предшественник ENISA «Baseline Security Recommendations for IoT in the context of Critical Information Infrastructures», выпущенный в 2017.

«Хищные вещи века» и незаметная для нас тенденция обретения власти вещей над людьми сдерживаются на данный момент лишь разрозненным сопротивлением мер по обеспечению ИБ. От того, насколько эффективны будут меры ИБ, во многом, зависит наше будущее.

Автор: Vladimir_Sklyar