Архивация файлов широко применяется не только при хранении информации, но и при её пересылке. Программы-архиваторы не относятся, как правило, к запрещенным приложениям, просты и удобны для пользователей любой квалификации. Во многих компаниях внутренние регламенты прямо-таки требуют пересылки конфиденциальной информации только в запароленных архивах.

Офицерам же информационной безопасности пересылки архивов приносят дополнительную головную боль – ведь в одном-единственном сообщении могут уйти десятки файлов с конфиденциальной информацией. Поэтому сегодня мы поговорим о том, как автоматизировать контроль переписки, содержащей заархивированные данные.

Архивация файлов широко применяется не только при хранении информации, но и при её пересылке. Программы-архиваторы не относятся, как правило, к запрещенным приложениям, просты и удобны для пользователей любой квалификации. Архивирование сотен файлов занимает минимум времени, архивы могут быть весьма надежно закрыты от посторонних глаз паролями. Поэтому во многих компаниях внутренние регламенты прямо-таки требуют пересылки конфиденциальной информации только в запароленных архивах.

Офицерам же информационной безопасности пересылки архивов приносят дополнительную головную боль – ведь в одном-единственном сообщении могут уйти десятки файлов с конфиденциальной информацией, причем не только по злому умыслу, но и по причине обычной ошибки или банальной халатности. Ограничения на размер пересылаемых сообщений, имеющиеся в большинстве корпоративных компьютерных сетей, помогают мало – отправляемая информация упаковывается в несколько архивов и пересылается по частям. Даже в небольших компаниях переписка, содержащая заархивированные данные, носит массовый характер, поэтому необходима высокая степень автоматизации их контроля.

В системе контроля корпоративных электронных коммуникаций Solar Dozor 6 реализован такой автоматизированный контроль, причем, в отличие от многих DLP-систем, данное решение может отслеживать не только нарушения при пересылке архивов, но и нарушения при их хранении на различных файловых хранилищах, в том числе при хранении многотомных архивов. Это позволяет расследовать инциденты с архивами максимально полно, не только фиксируя факты утечек, но и выявляя все значимые обстоятельства, а также устраняя предпосылки к новым утечкам – ведь хранящиеся где-либо дубликаты архивов могут обернуться новыми инцидентами.

Полная «технологическая цепочка» эффективного контроля пересылок архивов должна состоять из следующих этапов:

- распознавание пересылки или хранения архива в контролируемом трафике;

- распаковка архива для последующих проверок;

- проверка файлов из архива на соответствие правилам политики фильтрации;

- автоматическое создание событий в случае выявления каких-либо нарушений;

- блокировка пересылки архива в случае попытки вывода за периметр архива с конфиденциальной информацией персоной, не имеющей на это прав;

- при необходимости, уведомление офицера ИБ о выявленном нарушении;

- визуализация содержимого архива при разборе события или расследовании инцидентов;

- визуализация в режиме реального времени сводной статистики о событиях и инцидентах при пересылках архивов.

Казалось бы, все просто, но, как известно, дьявол кроется в деталях. В Solar Dozor 6 реализация данной «технологической цепочки» обходит множество подводных камней, которые могли бы существенно снизить эффективность контроля.

Для начала необходимо надежно распознавать архив в контролируемом трафике. Надежно – это значит с учетом многочисленных ухищрений, применяемых злоумышленниками с целью маскировки «слива» информации. Уже на данном этапе у некоторых DLP-систем начинаются проблемы из-за того, что они осуществляют распознавание типов файлов только по расширению в имени файла. А этого было недостаточно даже вчера, поскольку элементарное переименование расширения файла, доступное любому неквалифицированному пользователю, не позволит распознать при анализе пересылаемый или хранимый архив и, соответственно, своевременно выявить умышленную утечку (именно умышленную, так как переименование файла не осуществляется при ошибочных или, тем более, при легитимных действиях!) или подготовку к ней. В решении Solar Dozor 6 для анализа типа файла применяется комплексная проверка, в которой даже простой анализ сигнатуры пересылаемого файла сводит на нет десятки ухищрений, включая подмену расширения имени файла.

Далее архивы, выявленные в трафике, необходимо распаковать для последующего анализа. Здесь тоже хватает сложностей, поэтому многие DLP-системы не в состоянии распаковать даже одноуровневые (в архиве только файлы) незапароленные архивы. Solar Dozor 6 успешно справляется с распаковкой и многоуровневых (архив в архиве в архиве и т.д.) любого уровня вложенности, и запароленных, и многотомных архивов. Все архивы, кроме многотомных, распаковываются «на лету», а многотомные – с некоторой задержкой (т.к. необходимо дождаться в трафике последнего тома или найти на файловом хранилище все тома данного архива).

Если же при распаковке архивов все-таки возникли непреодолимые сложности – например, нет последнего тома многотомного архива или не удалось автоматически подобрать пароль к архиву, — не распакованный архив может быть заблокирован (при его пересылке) или перемещен в карантин (при хранении) для дальнейшего его анализа офицером ИБ. О некоторых особенностях анализа таких архивов будет сказано дальше.

После распаковки сам архив и вложенные в него файлы и архивы проверяются на соответствие правилам политики фильтрации. Анализ вложенных файлов аналогичен проверке файлов, прикрепленных к сообщению, а вот проверка самого архива в Solar Dozor 6 имеет ряд нюансов.

Так, например, система может автоматически определять количество вложенных файлов и уровней вложенности. Пересылки архивов в рамках бизнес-процессов редко имеют многоуровневую структуру, особенно если архивы закрываются паролем, а количество файлов в них – превышает десяток-другой. Поэтому многоуровневые архивы или большое число заархивированных файлов будет явной аномалией и, соответственно, признаком нелегитимной пересылки независимо от отправителя, получателей и пересылаемой информации.

Более того, имеет смысл регламентировать структуру правомерно пересылаемых архивов, наложив ограничения и на размер архивированных файлов, их тип, количество вложений в файл (например, рисунков в файлах Word) и т.п. Естественно, что те, кому статистически аномальные пересылки необходимы для осуществления профессиональной деятельности, войдут в число исключений, и их архивы будут проверяться правилами, отличными от общих. Кстати, построить такую матрицу исключений гораздо проще, чем составить список всех возможных легитимных пересылок.

Все это не только позволит упростить проверку пересылаемых архивов и повысить эффективность выявления нелегитимных пересылок, но и существенно ограничит возможности пользователей по обмену большими массивами информации в архивах. Если же хитрый нарушитель попробует обойти ограничения, разбив «тяжелый» файл на несколько частей, используя для пересылки большого объема данных несколько архивов и прочие ухищрения, эти действия будут снижать уровень доверия Solar Dozor 6 к злоумышленнику. Понижение уровня доверия может зависеть не только от числа пересылаемых архивов и файлов, но и от типов файлов, их размеров, характера информации в них и прочих параметров. При падении уровня доверия до критичного нарушитель будет автоматически добавлен в персоны аномального поведения и в ТОП нарушителей, а при необходимости – и в группу особого контроля. Также ему может быть запрещена дальнейшая пересылка архивов.

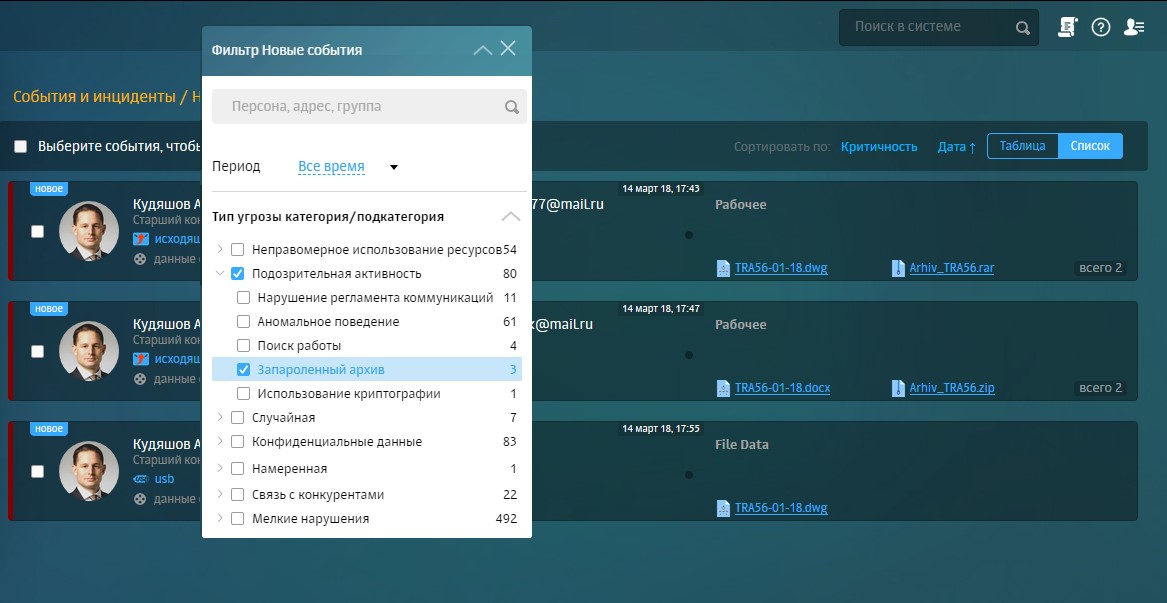

Конечным результатом проверки будут автоматически созданные события и пометки; высокоуровневые события можно в дальнейшем рассматривать как потенциальные нарушения, а низкоуровневые и пометки – как автоматическую разметку пересылки правилами политики. Впоследствии это не только облегчит мониторинг и выявление нарушений, но и позволит быстро анализировать трафик пересылок архивов без построения поисковых запросов за счет готовых статистических срезов (см. рис.1).

Рис. 1 – Зона События и Инциденты. Статистика событий по пересылаемым запароленным архивам и готовая выборка событий по данному статистическому срезу

В случае серьезного нарушения – например, при попытке вывода за периметр в архиве конфиденциальной информации, — в Solar Dozor 6 можно не только создать высокоуровневое событие, но и заблокировать пересылку архива. Надо заметить, что защитить информацию позволяет именно блокировка, и её наличие обязательно для DLP-систем. При отсутствии функционала блокировки информация не будет защищаться – будет фиксироваться факт утечки. Как говорится: «Почувствуйте разницу!».

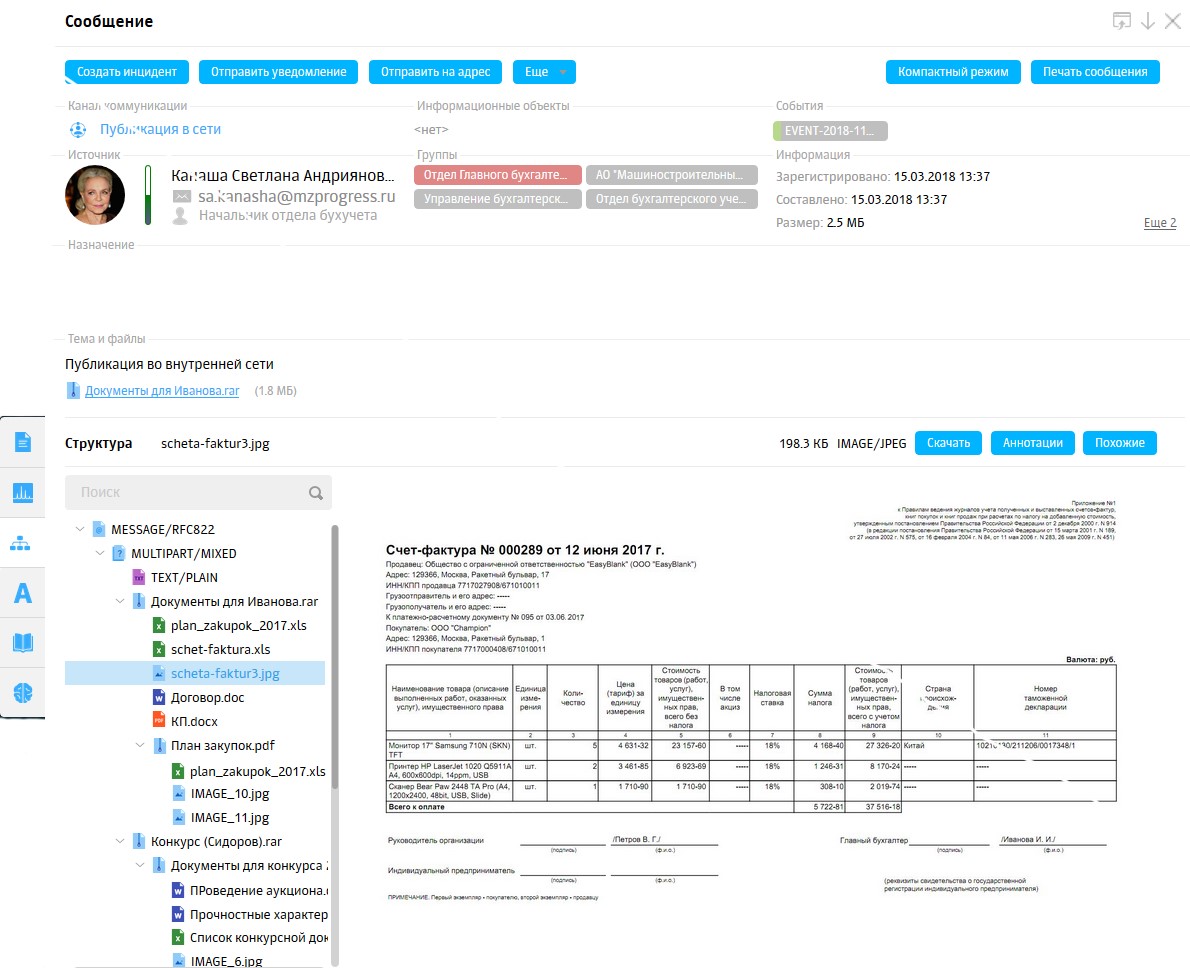

Высокоуровневые события, они же потенциальные нарушения, необходимо проанализировать и в случае выявления факта нарушения перевести событие в инцидент для дальнейшего расследования, а при отсутствии нарушения изменить статус события на «просмотрено». Поэтому здесь не обойтись без удобной для офицера ИБ визуализации пересылки архива и вложений – это существенно ускоряет анализ и расследование.

Для этого в Solar Dozor 6 имеется карточка сообщения, где можно просмотреть любые детали пересылки, структуру архива, все вложенные в архив файлы, их МЕТА-данные и содержимое, а при необходимости – создать инцидент из события или непосредственно из сообщения. Также можно воспользоваться поисковыми инструментами – для поиска текста в файлах, идентичных или похожих файлов в трафике (см. рис.2). То есть в карточке сообщения можно практически мгновенно получить ответ на любой вопрос, возникающий у офицера ИБ при анализе пересылки архива.

Рис. 2 – Визуализация в карточке сообщения деталей пересылки многоуровневого архива

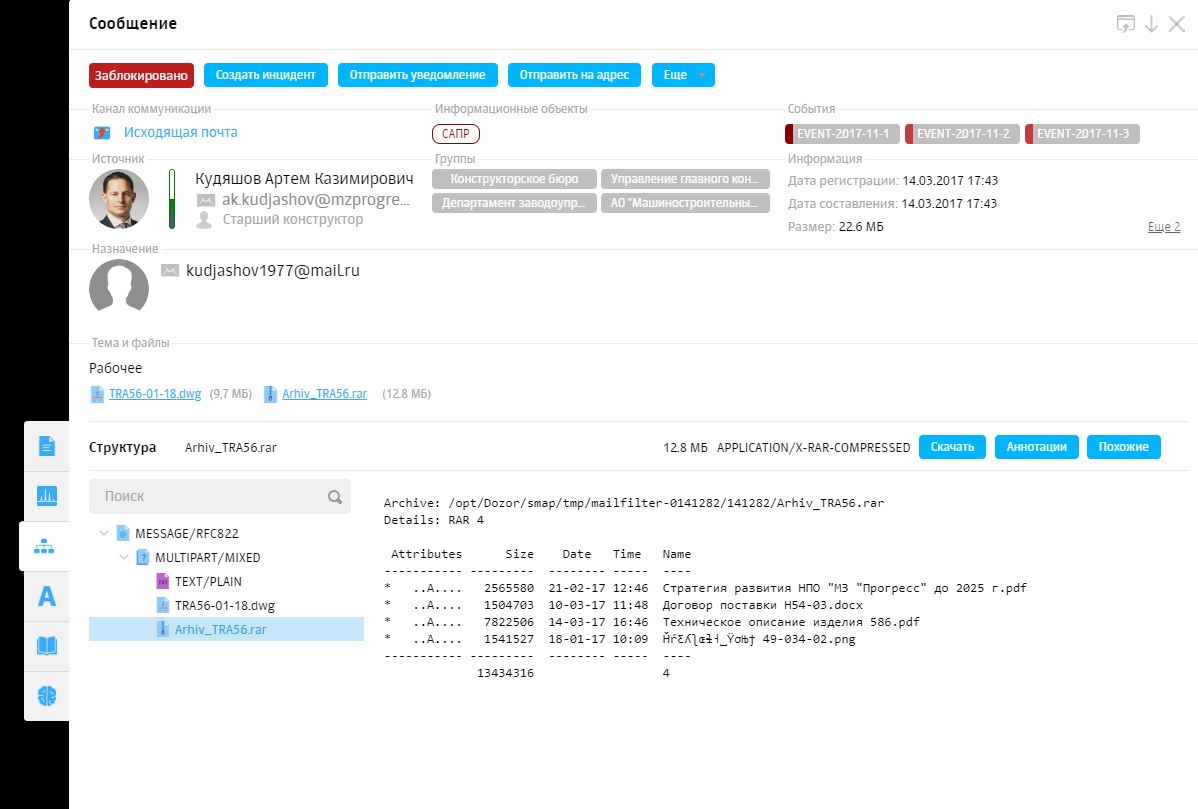

А как же нераспакованные запароленные архивы? Они распаковываются частично, но и этого в большинстве случаев вполне достаточно для их анализа. Потому что, как показывает практика, большинство пользователей, надеясь на защиту паролем, оставляют свои файлы на первом уровне архива, не изменяют названия файлов в запароленных архивах и не пользуются опцией «Не показывать названия файлов». Более того, многие пользователи даже не знают о наличии таких возможностей у архиваторов! Для бизнес-процессов такая полуоткрытость, как правило, вполне допустима. Ну, а если отправитель попытается скрыть названия файлов, это станет признаком подозрительной пересылки, с которой надо тщательно разбираться.

Solar Dozor 6 извлекает из первого уровня запароленного архива названия файлов, их размер, дату создания и некоторые другие данные (см. рис.3). Информация о файлах при распаковке архива помещается в текст сообщения и, соответственно, может быть проверена правилами политики фильтрации. Например, если в имени файла присутствует аббревиатура «дсп» или слова «стратегия», «изделие N», номер пересылаемого приказа начинается на «0» и т.п., то пересылку архива можно заблокировать, создать соответствующее событие и отправить по почте уведомление офицеру ИБ о блокировке подозрительной пересылки архива.

Рис. 3 – Визуализация в карточке сообщения запароленного архива

Офицеру ИБ, хорошо разбирающемуся в бизнес-процессах компании, будет понятна при визуальном анализе карточки сообщения и легитимность пересылки многих других файлов. А если всё-таки останутся вопросы? Или имя файла представляет из себя набор непонятных «кракозябр», как на рис. 3? Solar Dozor 6 позволяет копировать имена заархивированных файлов из карточки сообщения в быстрый поиск, и через пару секунд можно будет получить сообщения о пересылках и местах хранения анализируемых файлов, а содержимое файлов – просмотреть в краткой карточке файла (см. рис.4).

Такой способ анализа содержимого архива намного быстрее, чем скачивание архива, подбор пароля к нему и просмотр заархивированных файлов в соответствующих приложениях, причем чем больше файлов заархивировано, тем больше будет разница в трудозатратах. Если же файл не найден, то его отсутствие будет ещё одним признаком возможного нарушения – например, файл был переименован для сокрытия факта нелегитимной пересылки, помещен в архив, а оставшийся исходник с измененным именем был удален.

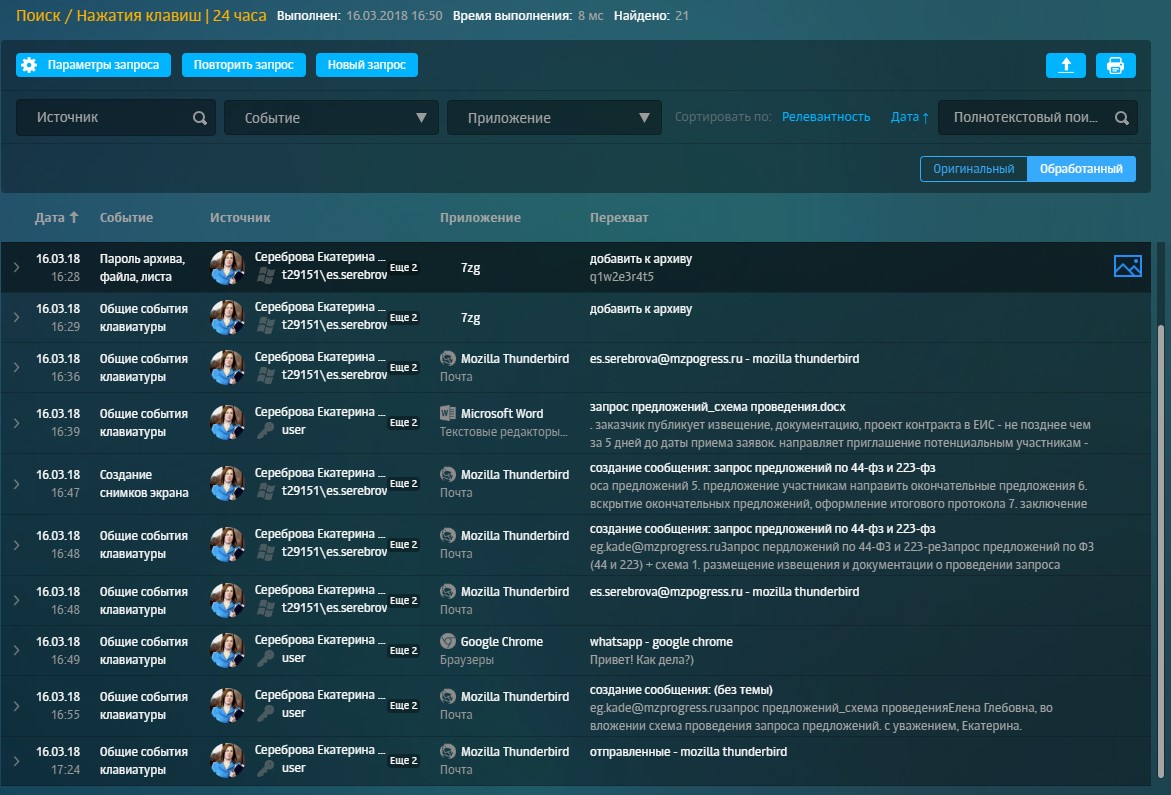

Но иногда все-таки возникает необходимость открыть запароленный архив и вручную проанализировать каждый файл из него. Solar Dozor 6 позволяет в несколько кликов найти перехваты паролей с помощью быстрого поиска. Встроенный кейлогер «склеивает» из нажатий клавиш полный пароль и размечает его дополнительными пометками для последующей быстрой фильтрации (см. рис. 4).

Рис. 4 – Поиск ввода пароля при запароливании архива. Справа у сообщения о перехваченном пароле пиктограмма быстрого доступа к соответствующему скриншоту

Кстати, если пересылка запароленного архива происходит в рамках легитимных бизнес-процессов, то необходимо проверять последующую переписку, так как передача пароля к архиву в следующем письме – дело обыденное. Solar Dozor 6 может определить, что передаваемый текст с большой вероятностью похож на пароль, даже если в тексте сообщения будут отсутствовать слова «пароль», «password» и аналогичные, и создать соответствующее событие, которое послужит отправной точкой для проверки.

Подводя итог, можно сказать, что система защиты Solar Dozor 6 успешно решает непростую задачу контроля пересылаемых архивов, а высокая степень автоматизации такого контроля существенно ускоряет и облегчает работу офицера ИБ по разбору событий и расследованию инцидентов. К сожалению, в этом мире не так много вещей, которые делают жизнь «безопасника» проще – тем полезнее каждое исключение!

P.S. Все скриншоты, иллюстрирующие статью, снимаются с наших демонстрационных стендов, эмулирующих оргштатные структуры разных компаний и организаций и соответствующие им характерные кейсы, созданные на основе обобщенного опыта применения Solar Dozor 6 в аналогичных реальных компаниях и организациях.

Автор: Эликс Смирнов, кейс-аналитик Ростелеком-Solar

Автор: SolarSecurity