Здравствуйте! Меня зовут Виталий Андреев и я работаю ведущим экспертом направления ETHIC в компании «Инфосекьюрити». За последний год у меня накопилось много примеров различных популярных мошеннических схем, которыми я бы хотел поделиться, а заодно и проанализировать некоторые тенденции из мира фишинга и социальной инженерии.

Ежедневно в сети регистрируются около тысячи новых доменных имен, что в разы превышает число действительно активных сайтов. Рассматривать все сценарии их использования в рамках одной статьи было бы бессмысленно и очень долго, поэтому поговорим лишь о некоторых из них, а именно об использовании доменных имен в мошеннических целях.

Проблема фишинга и социальной инженерии может коснуться абсолютно любого пользователя сети. Наткнуться на фишинговый сайт или столкнуться с другим проявлением социальной инженерии куда проще, чем, скажем, подхватить троян (хотя и его вам скорее всего пришлют, используя методы социальной инженерии). Почему я решил сравнить социальную инженерию с драматургией? Потому, что в её основе лежит примерно такой же принцип построения сюжета, что и в художественном произведении, а жертва оказывается в самом сердце своеобразного спектакля.

Удачное доменное имя – половина успеха для фишингового или мошеннического сайта. Но хорошие домены на дороге не валяются, поэтому мошенники пачками регистрируют подходящие доменные имена заранее, оставляя их ждать своего часа. Нагляднее всего ситуация просматривается на примере банков. Каждую неделю регистрируется примерно полторы тысячи доменов с частицей «bank». Причем чем популярнее банк, тем больше желающих заиметь себе созвучное доменное имя.

Например, в феврале были очень популярны вариации доменных имен, содержащих слова «sberbank», «bonus» и число «3000». Вот только посмотрите:

- bonus3000-sberbank.ru

- sberbank-darit-3000.ru

- podarok3000-sberbank.ru

- sberbank-3000bonus.ru

- sberbank3000.ru

- 3000sberbank.ru

И еще полтора десятка аналогичных вариантов в разном исполнении.

Все эти домены объединяют две общие детали. Во-первых, они были зарегистрированы через компанию «Бегет», а во-вторых, все они ведут в никуда.

Для того, чтобы понять цель регистрации этих доменов, не нужно обладать какими-либо секретными знаниями или специальными навыками, достаточно всего лишь ввести магические слова «сбербанк бонус 3000» в любом поисковике. На выходе получаем типичные примеры отзывов:

Зарегистрировался в Сбербанк онлайн за бонус в 3000 рублей. По смс вводил пароли и оказалось, что с моей карты сняли 30000 рублей в CH Debit RUS mOSCOW QIWI AFT. Как мне вернуть деньги?

У меня на карте было 120.000 тысяч. Сняли все. И в минус зашли на 30 тысяч

Судя по всему, кто-то собрался возродить старую схему, позволявшую злоумышленникам получать доступ к банковскому счету жертвы, а доменные имена просто ждут своего часа.

Следующее по популярности слово, встречающееся по соседству со словом «банк», это «опрос». Тут все еще проще: просто загляните в папку «спам» в вашем почтовом ящике, где заголовки писем будут кричать о выплате, которая вас ожидает.

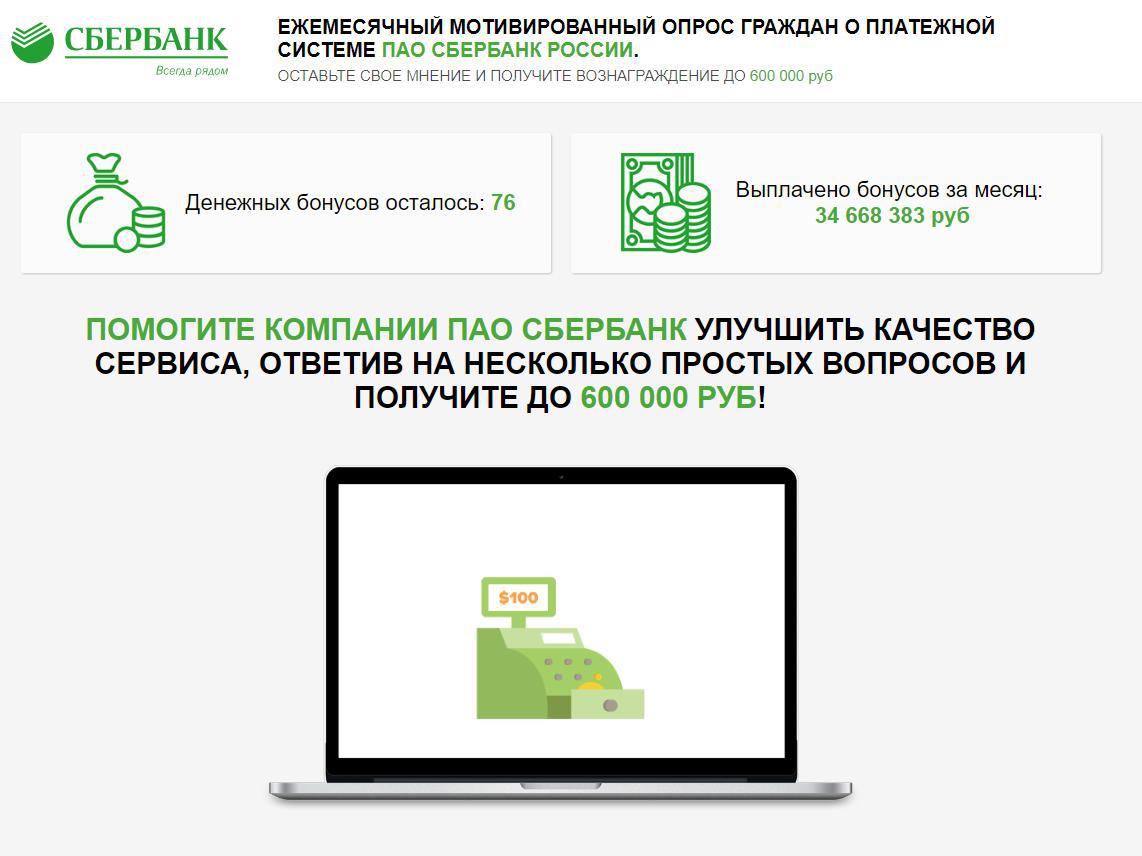

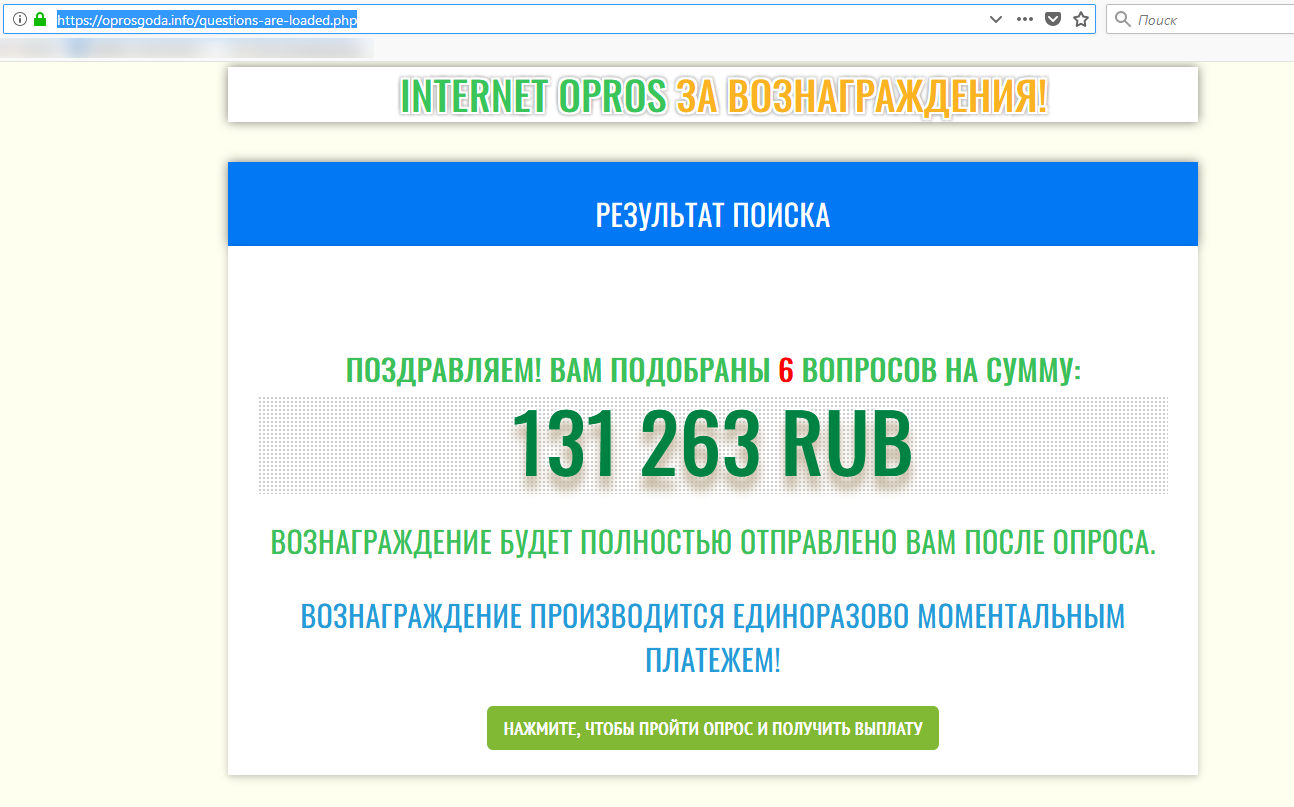

Если вы перейдете по ссылке из письма, то вы окажетесь примерно вот на таком сайте.

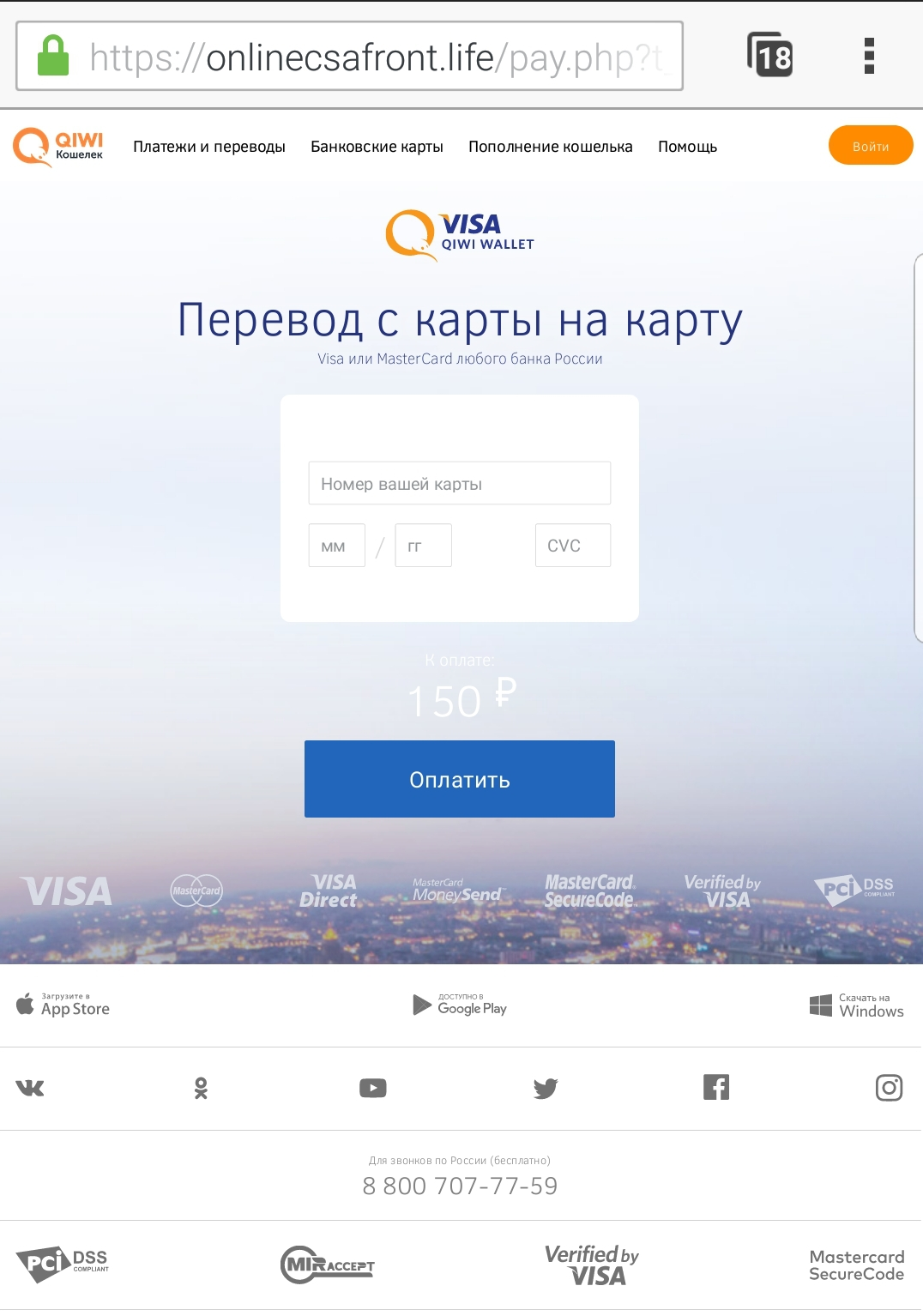

По итогам ответа на десяток откровенно дурацких вопросов вас любезно попросят ввести данные своей банковской карты, куда по логике должны произвести выплату, а по факту откуда списать денежные средства. Однако, в некоторых случаях мошенники даже не удосуживаются замаскировать свою аферу и в форме ввода данных прямым текстом указывают, что вы оплачиваете чей-то мобильный телефон.

Вся эта схема примитивная донельзя, но удивляет тот факт, что в последние месяцы она активно форсится в Google и Instagram, что не может не добавить доверчивым гражданам веры в ее работоспособность.

К слову, настоящие опросы от Сбербанка приходят с адреса opros@sberbank.ru.

Сразу хочу отметить, что Сбербанк был выбран в качестве примера просто потому, что самый крупный банк всегда привлекает внимание различного рода мошенников. Логика тут проста: вероятность того, что среди потенциальных жертв, получивших фишинговое письмо, окажутся клиенты именно этого банка, всегда достаточно высока. Впрочем, немало подозрительных доменов появляется и в связке с названиями других известных брендов.

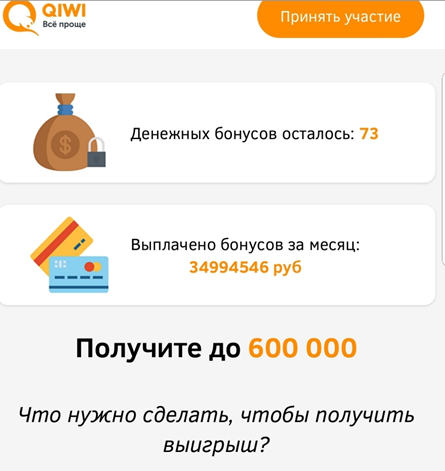

Например, посмотрите на адрес сайта бонусной программы VimpelCom. В данном случае, доменное имя вообще не несет хоть какой-то смысловой нагрузки. Здесь явно поработала программа-генератор, ведь сайты с опросами часто меняют и переезжают с домена на домен.

Иногда встречаются сайты и вовсе без упоминания бренда. Опрос года и точка!

На самом деле все эти разводы с опросами – это слегка модифицированная схема мошенничеств с выплатами. Только теперь еще и на вопросы надо отвечать.

Я всегда скептически относился к работоспособности таких мошеннических схем, уж слишком они топорные. В письме написано одно, на сайте – другое, при выводе денег – третье.

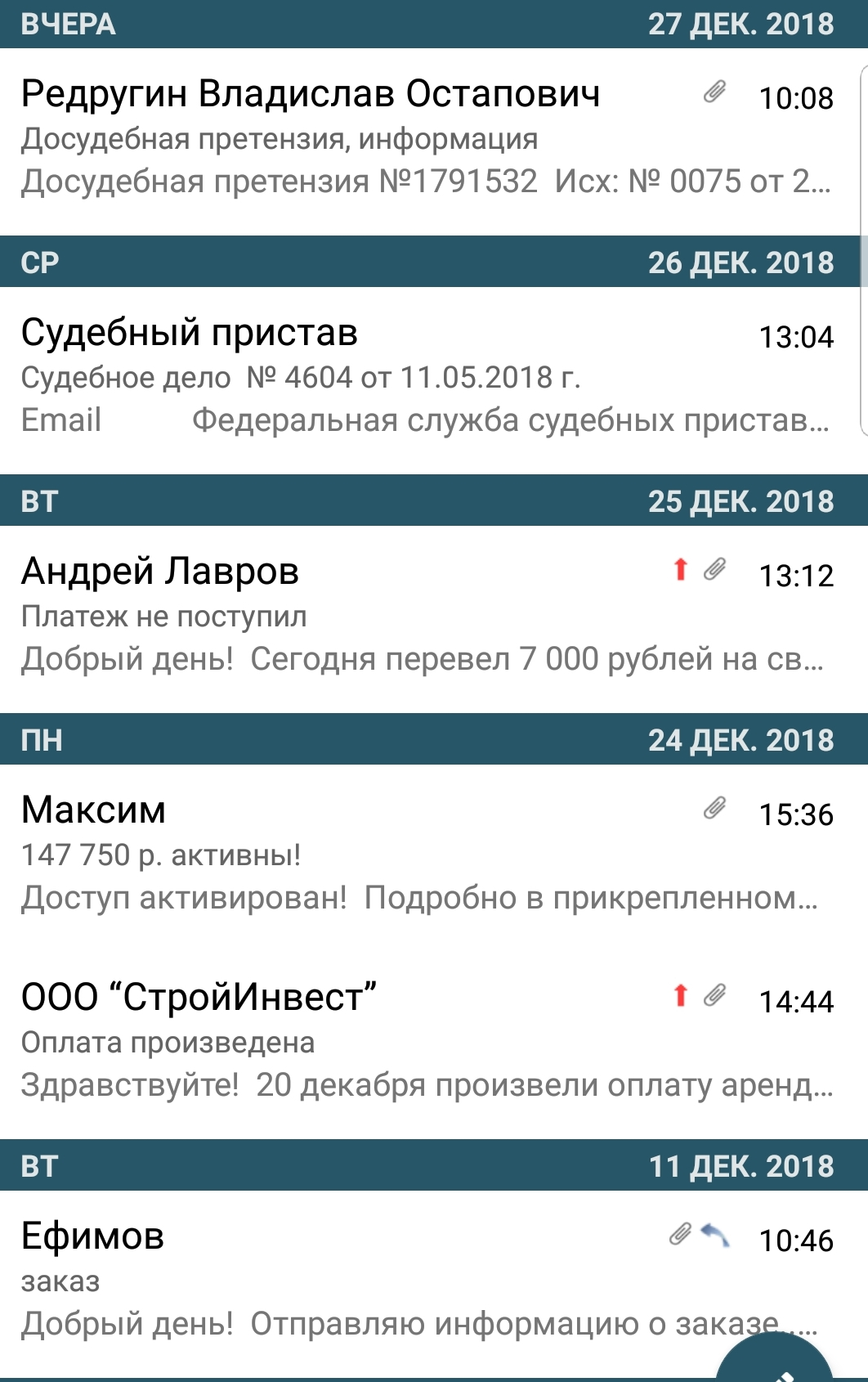

Для чистоты эксперимента, я специально отключил все фильтры в тестовом почтовом ящике и теперь он выглядит так, словно весь мир внезапно решил дать мне денег. Не обращайте внимание на разные даты в письмах — скриншоты делались в течение всего года и сейчас были выбраны самые интересные и характерные варианты писем.

А вот мое любимое. Всегда мечтал выиграть в номинации «Репост года»!

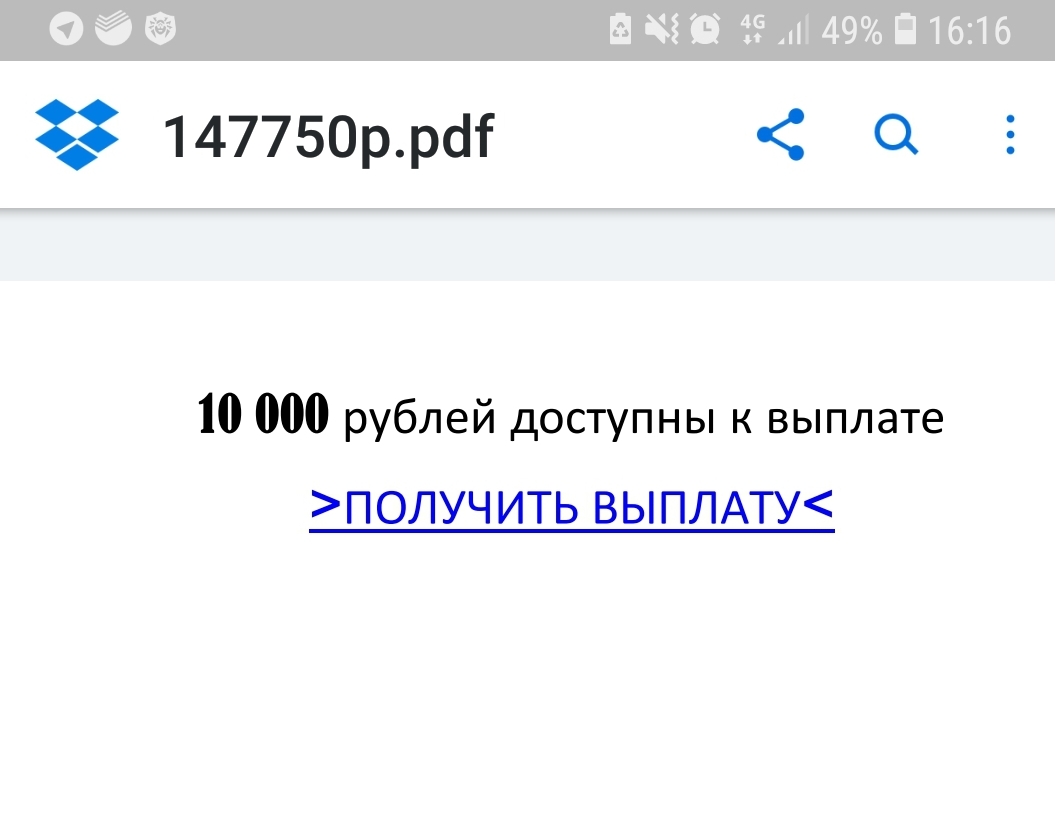

Что любопытно, такие рассылки трансформируются на глазах. И если еще полгода назад в большинстве писем содержались ссылки непосредственно на сайт мошенников, то теперь в таких письмах имеется ссылка на файл, лежащий в облачном хранилище типа Dropbox. А ссылка в этом файле ведет уже на вредоносный сайт. Это делается для того, чтобы обойти почтовые спам-фильтры.

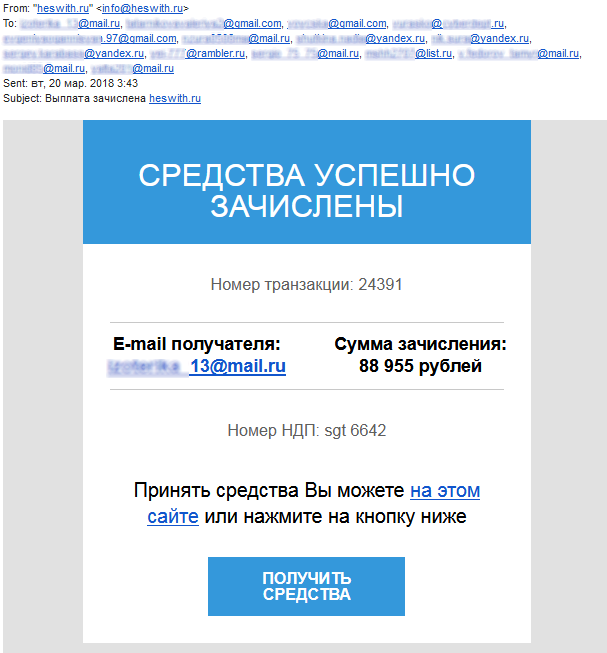

Неизменно одно: как бы ни выглядел сайт и именем какого бренда он бы ни прикрывался, в итоге вы окажетесь на подобного рода странице.

Обратите внимание на надпись «перевод с карты на карту» — ребята совсем не напрягаются.

Вы сейчас читаете эту статью и наверняка думаете, что настолько примитивный развод не может сработать. Но, к сожалению, это не так. Конечно, официальной и достоверной статистики, касающейся таких социальных мошенничеств, не существует в природе. Но учитывая масштабы рассылок и количество подобных сайтов, можно сказать однозначно: схема работает. Мошенники просто не будут тратить силы и деньги на то, что не приносит им доход.

Но вернемся к нашим доменам. Фишинг и мошенничества процветают не только в нашей стране. В феврале не повезло турецкому банку Denizbank (входит в топ-5 банков в стране). Всего за месяц в сети появилось более 4 десятка доменов, так или иначе связанных с его названием. Как и в предыдущей истории все они зарегистрированы через одну и ту же компанию-регистратора и не привязаны ни к одному ресурсу. Выглядят они примерно так:

- tr-sube-denizbankasi.com

- bireysel-denizbank-sube-tr.com

- denizbankk-sube-tr.com

- denizbank-cep-tr.com

- online-denizbank-sube.com

- denizbank-cepte-tr.com

- acikdeniz-denizbanksube.com

- deniz-denizbank.com

И так далее.

Не меньше досталось и другому турецкому банку – Halkbank.

Конечно, доказательств того, что эти домены зарегистрированы в противоправных целях, у меня нет. Но такие доменные имена – это своеобразное «чеховское ружьё»: однажды они непременно «выстрелят», ведь с учетом их названий, логично предположить, что они призваны вводить в заблуждение клиентов этих организации.

С доменами, использующими наименование банка, все более-менее понятно, но бывает и так, что в имени фигурирует частица «банк» в сочетании с названием города или страны.

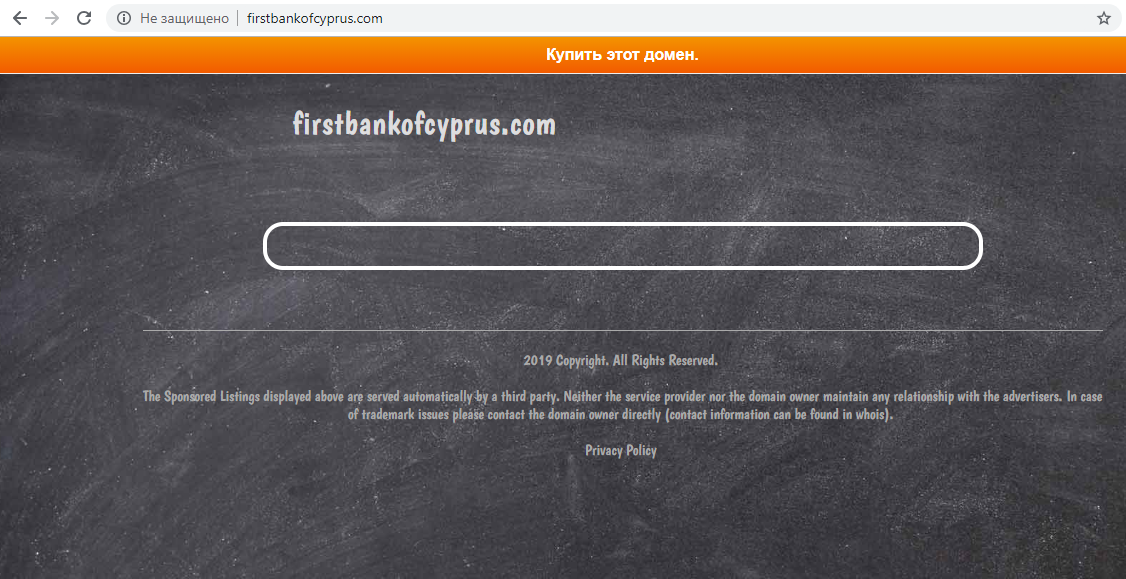

Вот, например, в начале этого года кто-то всерьез решил заняться домейнингом и за пару недель создал несколько сотен имен вида: «***bank.com», «firstbankof***.com», «nationalbankof***.com», «***savingsbank.com» и просто «bankof***.com» (звездочки заменяют название какого-нибудь крупного города или страны). Почему я решил, что это домейнинг? Да просто если вы перейдете на один из этих сайтов, вы увидите страницу с предложением

Но, куда интереснее, когда вместо припаркованных доменов вырисовывается реальный мошеннический сайт, особенно если к его созданию подошли творчески.

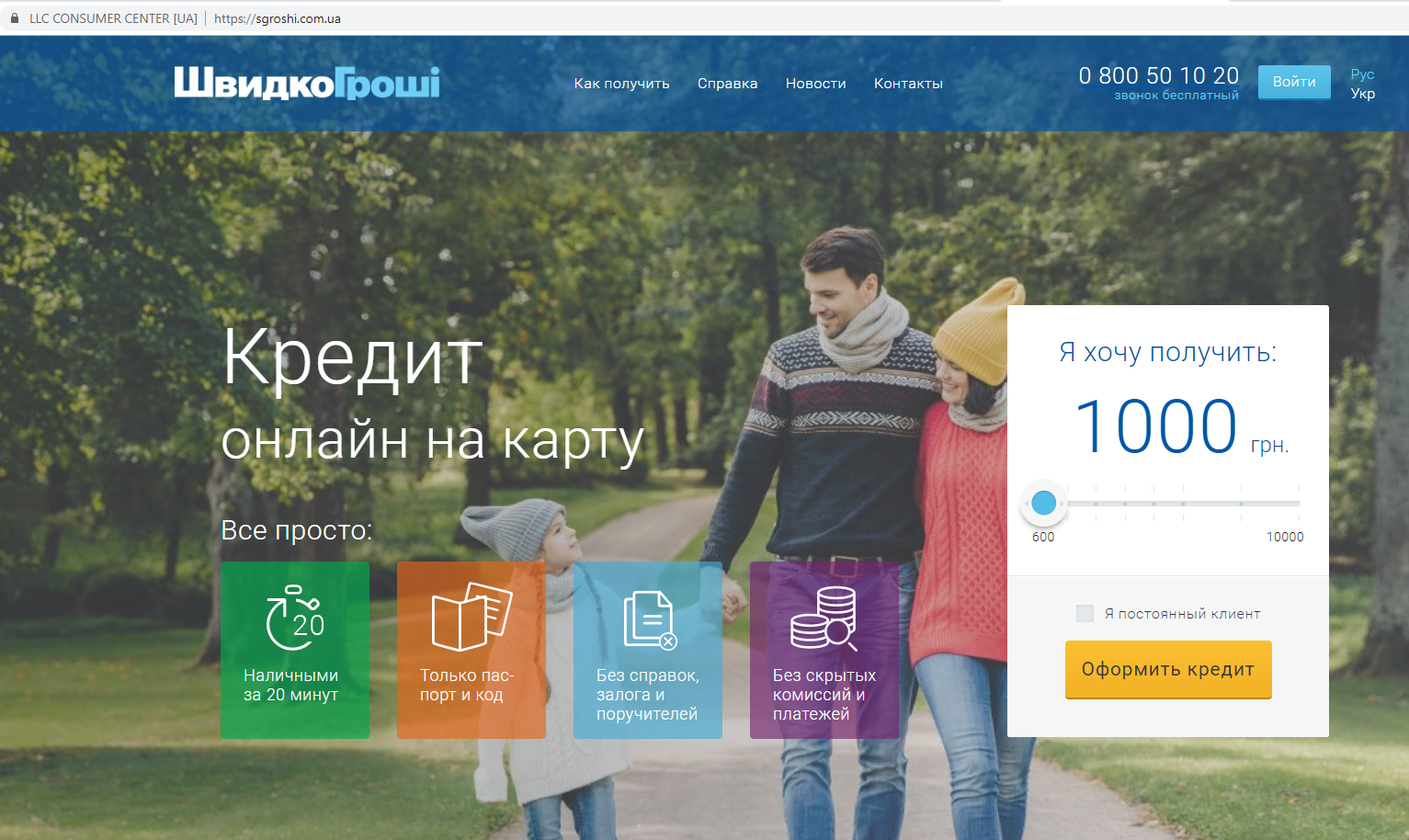

Хороший пример творческого подхода — сайт fpb-bank.ru. Посмотрите сами: название взято у лишившегося лицензии еще в 2017 году «Финпромбанка», дизайн и наполнение полностью скопированы с украинского «ШвидкоГрошi» (http://sgroshi.com.ua/).

На сайте предлагали отправить сканы своих документов для оформления на ваше имя фирмы-однодневки долларового кредита. К сожалению, ресурс исчез столь же стремительно, как и появился, поэтому копия его не сохранилась даже в веб-архиве. Что характерно, и в этом случае доменное имя было зарегистрировано заранее, задолго до появления самого сайта.

Иногда раскопки в доменном пространстве преподносят реальные сюрпризы или вовсе оставляют в недоумении. Но курьезным и загадочным событиям, встречающимся в сети, я надеюсь посвятить отдельную статью.

Автор: Виталий Андреев